Leserbrief c’t Security II

Lieber Kollege Holger Bleich,

in der aktuellen c’t Security schreiben Sie (S. 11), man solle die „Möglichkeiten der Ermittler“ nicht unterschätzen. So weit, so gut und nachvollziehbar. „Seit 2010 ist bekannt, dass hierzulande auch die sogenannte ‚Quellen-TKÜV‘ zum Einsatz kommt, also das Belauschen von Verdächtigen direkt an ihrem Endgerät. Auf diese Weise haben Behörden bereits verschlüsselte Skype-Telefonate mitgehört und Mails nach der Entschlüsselung am PC abgfangen.“

Gestatten Sie, dass ich „der Kaiser ist nackt!“ rufe. Der Begriff „Quellen-TKÜV“ stammt aus dem Propaganda-Fundus des Innenministeriums und suggeriert, dass Behörden sich ohne Wissen eines Verdächtigen „von fern“ einen Remote-Access-Zugriff auf dessen Rechner verschaffen können. Das ist Unfug, wenn dieser Verdächtige sich einigermaßen vernünftig verhält und zum Beispiel Meldungen wie „cipav.exe is an unknown application. Install anyway?“ ignoriert.

Skype kann abgehört werden. Das Programm kann sogar andere Malware heimlich nachladen. Wer aber das Programm installiert, hat diese Features mit einer freien Willensentscheidung a priori akzeptiert und darf sich über die Folgen dann nicht wundern. Und wie sollen Behörden diese Spionage-Software ohne physikalischen Zugriff auf den (geöffneten!) Rechner installieren können? Dürfte ich auf Ihrem Laptop einfach so Programme installieren? Mir ist nicht bekannt, dass Skype zwangweise installiert werden könnte, ohne dass der Nutzer des jeweiligen Rechners das mitbekommt.

Thesen wie „Online-Durchsuchung: LKA installiert Spionage-Software bei Flughafenkontrollen“ würde ich gern zunächst auf Fakten überprüfen. Die Behörden können mir also Programme auf meinen Laptop installieren, ohne dass ich das merke? Da wüsste ich doch gern mehr über die Details (Ich nutze Windows und Linux und denke mitnichten daran, die BIOS- und Truecrypt-Passworte auf einem Zettel bei mir zu tragen).

Mails nach der Entschlüsselung am PC abgefangen? Ist Ihnen irgendeine technisch nachvollziehbare Möglichkeit bekannt, gezielt (!) verschlüsselte Mails „von fern“ zu lesen, wenn der Verdächtige KEINE Mal- und Spionagesoftware vorher selbst installiert hat? Ich halte das, mit Verlaub, für eine Verschwörungstheorie, die aber so „sexy“ ist, dass sie gern wiederholt wird. „Seit 2010 ist bekannt“ bedeutet nur, dass das irgendwo in der Zeitung stand. Damit wird es nicht richtig. Die Methode „Stille Post“ ist aber für journalistische Standards kein gültiges Referenzsystem.

Kopie an Jürgen Kuri, der – wie ich – zu der leider nur kleinen Gemeinde der Ungläubigen und Zweifler gehört.

Mit freundlichen Grüßen

Burkhard Schröder

(Autor des Buches „Die Online-Durchsuchung“, Telepolis)

Die Online-Durchsuchung live beobachten

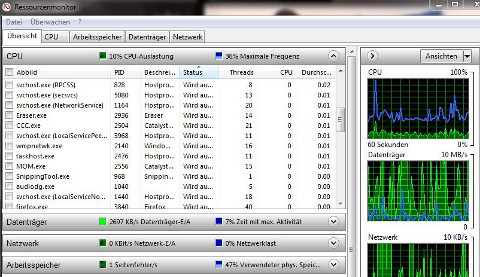

Kleiner Tipp am Rande für Windows(7)-Nutzer: Unter

Start | alle Programme | Zubehör | Systemprogramme | Ressourcenmonitor

kann man sich alle laufenden Prozesse des Rechners anzeigen lassen.

Fall jemand eine unverschlüsselte E-Mail bekommen hat mit dem Betreff „Wir tun alles für Ihre Sicherheit!“ und das Attachment angeklickt hat und

die Frage bundestrojaner_skype.exe is an unknown application – install anyway? mit „ja“ beantwortet, kann dann live beobachten, was geschieht. Für Unix gibt es übrigens z.B. Monit.

Zugriff auf Internet-Festplatten, revisited

Privacy wallpaper is licensed under a Creative Commons Attribution-NonCommercial 3.0 Germany License.

Bundesinnenminister [bitte selbst ausfüllen] und die Gewerkschaft der Polizei (GdP) drängen auf eine verstärkte Inspektion der Kommunikationsströme im Internet, um online vorangetriebene Terrorplanungen und Hetzpropaganda zu verhindern. „Wir müssen die Kontrolle des Internets verstärken. Dafür brauchen wir mehr Experten mit entsprechenden Sprachkenntnissen“, sagte [bitte selbst ausfüllen] „Das Internet bekommt eine immer zentralere Bedeutung für die Kommunikation“, pflichtete der GdP-Vorsitzende [bitte selbst ausfüllen] dem Politiker bei. Wie die verschärfte Internet-Überwachung konkret aussehen soll, ließen die Vertreter der Bundesregierung und der Polizei offen.

In [irgendein Bundesland] soll [irgendein Inlands-Geheimdienst] mit der Kontrolle von Internet-Festplatten auch inländische Terrorzellen aufspüren dürfen. Das sagte Innenminister [bitte selbst ausfüllen] der „[bitte selbst ausfüllen]“. „Zu dieser offensiven Internetbeobachtung gehört neben der Beobachtung von Homepages auch das Lesen von e-mails auf Festplatten.“

Dabei soll [irgendein Inlands-Geheimdienst] aber auch auf Rechner von mutmaßlichen Terroristen über das Internet zugreifen können, die Rede ist vom Zugriff auf ‘Internet-Festplatten’ (…) Konkret heißt es in der Gesetzesvorlage, dass [irgendein Inlands-Geheimdienst] folgende Maßnahmen anwenden darf: ‘heimliches Beobachten und sonstiges Aufklären des Internets, wie insbesondere die verdeckte Teilnahme an seinen Kommunikationseinrichtungen beziehungsweise die Suche nach ihnen sowie der heimliche Zugriff auf informationstechnische Systeme auch mit Einsatz technischer Mittel.’

Der Haushaltsausschuss des Bundestags hat [bitte selbst ausfüllen] am [bitte selbst ausfüllen] grünes Licht für das umstrittene Programm zur Stärkung der Inneren Sicherheit gegeben. Ausgerüstet mit insgesamt 132 Millionen Euro will [bitte selbst ausfüllen] nun etwa terroristische Bestrebungen durch eine schärfere Überwachung von Online-Foren besser bekämpfen.

Mit dem ‚Technikaufwuchsprogramm‘ will der [irgendein Inlands-Geheimdienst] nach Informationen des SPIEGEL deutlich stärker als bislang das Internet überwachen. 100 Millionen Euro kostet das Programm.

Der Computerbenutzer merkt nichts von der Ausspähung. Trojaner nutzen Sicherheitslücken, die nur mit großer Sachkenntnis gestopft werden können. „Der Privatnutzer kann sich dagegen kaum schützen“, sagt Constanze Kurz, Sprecherin des Chaos Computer Clubs, einer Lobby-Organisation, die für möglichst wenig staatliche Überwachung im Internet eintritt.

Computersperren und schwarze Lizenzmagie

Heise: „Lobbyorganisation empfiehlt Computersperren bei Verdacht auf Lizenzbruch“.

Bruhahahahaha. Mannomann. Wie will jemand von außen meine Rechner sperren?

„Neben der Botschaft, dass sein Rechner wegen ungenehmigter Handlungen gesperrt ist, sollen dem Eigentümer auf dem Sperrbildschirm auch Informationen dazu geliefert werden, an welche Stellen er sich wenden muss, um wieder Zugang zu seinen Dateien zu bekommen.“

Wie krank und/oder dämlich muss man sein, um so etwas zu fordern? (Klar, dass man den Bericht ohne Javascript auch nicht ansehen kann.)

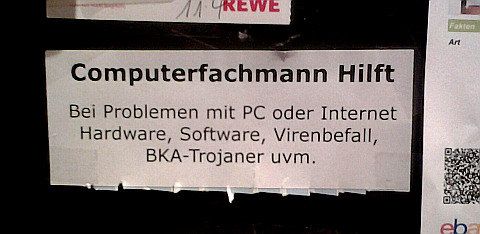

Computerfachmann hilft

(Danke, lieber wohlwollender Leser M.!)

Kein selektives Löschen

Netzpolitik.org: „Kann eine staatliche Überwachungsmaßname besonders geschützte Kommunikation nicht unverzüglich löschen, darf diese nicht eingesetzt werden. Das hat das Oberlandesgericht Köln letzte Woche entschieden. Das Zollkriminalamt hatte Kommunikation mit einem Anwalt mitgeschnitten, aber ihre veraltete DigiTask-Software hatte noch keine Funktion zum selektiven Löschen.“

Vgl. Wikipedia: „In den Jahren 2005 bis 2011 ging ein Großteil der Jahresbudgets der Zoll- und Finanzbehörden an die Digitask GmbH.“

Interessant ist, wie die das technisch umsetzten:

… leitet der Anschluss-Provider Telefongespräche als Audio und den Internet-Datenstrom im pcap-Format an die Behörde weiter. Dabei wurde aber auch Kommunikation eines Beschuldigten mit seinem Anwalt mitgeschnitten, “und zwar sowohl Telefonate als auch sog. IP-basierte Kommunikation, zu der jedenfalls E-Mails gehörten”.

Zum Mitschreiben: Das Zollkriminalamt hörte Internet-Telefonie mit; die Behörden-Malware von Digitask, die das kann, kann eben auch alles andere (vgl. die Analyse des CCC) (2011-10-26): „Das als ‚Update-Funktion‘ schöngeredete Hochladen und Ausführen beliebiger Schadsoftware wurde – interessanterweise im Kontrast zu ihrer nachdrücklich behaupteten Rechtmäßigkeit – gegenüber der drei Jahre alten Version noch weiter verschleiert.“

Übrigens: Die deutschen Behörden nutzten jetzt FinFisher/FinSpy von Eleman/Gamma.

Constanze Kurz: We regret the Error

Der Chaos Computer Club hat heute auf einer Pressekonferenz mehrere Statements des Vereins widerrufen. 14 Jahre nach dem Tod des Hackers „Tron“ sei es unter anderem an der Zeit, die vom CCC auch öffentlich geäußerten Verschwörungstheorien, Tron sei „ermordet“ worden, zu kritisieren. Der damalige Pressesprecher Andy Müller-Maguhn habe sein Gesicht nicht verlieren wollen und deshalb den Unsinn zum Tode Trons nie zurückgenommen. CCC-Pressesprecherin Constanze Kurz sagte angesichts der anwesenden internationalen Presse in englischer Sprache: „We regret the error.“ Der CCC sein eben ein Verein, zu dem „quite a number of conspiracy theory enthusiasts“ gehöre.

Der Journalist Burkhard Schröder, so Constanze Kurz, habe 1998 ein Buch geschrieben und angesichts der Faktenlage suggeriert, dass Tron den Freitod gewählt habe. Schröder sei seit damals immer wieder von CCC-Mitgliedern wüst beschimpft und verleumdet worden. Der CCC distanziere sich mittlerweile von Andreas Bogk, der sich dabei besonders unrühmlich hervorgetan habe. Auch sei Schröder jetzt nicht mehr, wie der CCC noch 2008 offiziell verlautbart habe, „Persona non grata“.

„Wir können aber nicht ausschießen“, so Kurz, dass Journalisten, die sich kritisch über den CCC äußerten, „in Zukunft wieder gemobbt werden“. Zum Glück werde das aber nur auf sehr wenige Journalisten beschränkt sein, da die Presse ohnehin alles unkritisch wiedergebe, was der CCC behaupte. Viele Journalisten hätten so wenig Ahnung von technischen Themen – wie etwa von der so genannten ‚Online-Durchsuchung‘ -, dass sie „jeden Quatsch“ veröffentlichten, „wenn wir das publizieren“, sagte Kurz. Unter dem Gelächter der anwesenden Pressevertreter fügte sie hinzu: „Auch wenn Sie das nicht glauben: Der Chaos Computer Club ist nicht unfehlbar. Auch wir können irren.“

Trojaner heimlich zugeflogen

Zeit online erklärt Computer-Voodoo: „Ein heimlich installierter Trojaner durchsucht dabei den Rechner eines Verdächtigen auf zweifelhafte Dateien.“

Ja, so stellt ihr euch das vor. Nur: wie installiert man heimlich ein Trojanisches Pferd, wie es korrekt heißen müsste? Und warum stellt ihr nicht diese einfachste aller Fragen? Oder fliegen euch die „Trojaner“ per Attachment bka_trojaner.exe zu und ihr klickt da drauf?

Ahnungslose Lügenbande

„Das Problem ist nur, wenn man beim Bundesinnenministerium gezielte Lüge und absolute Ahnungslosigkeit nicht mehr auseinander halten kann“, sagt Sevim Dagdelen (Die Linke) laut Heise über die Lügenmärchen des Bundesinnenministeriums. „Dass in dem für IT und Netzpolitik zuständigen Ministerium niemand erkenne, dass die angebliche Begrenzung der E-Mail-Postfächer seiner Mitarbeiter auf 9 MByte komplett unglaubwürdig sei, nennt Dagdelen ‚ein Armutszeugnis‘.“

Falsch: Beides ist richtig. Das war ja schon beim Thema „Online-Durchsuchung“ so: Es wurde gezielt gelogen, und gleichzeitig waren die Lautsprecher des „behördlichen Hackens aus der Ferne“ total ahnungslos.

Der nächste Anschlag kommt per E-Mail [2. Update]

Immer wenn man denkt: noch dümmer gehts nicht mehr, kommt die Deutsche Polizeigewerkschaft daher. Telepolis: „Hacker bringen per E-Mail Atomkraftwerk zur Explosion – Die wundersame Welt des Polizeigewerkschaftlers Rainer Wendt“. (vgl. auch Osnabrücker Zeitung).

Das ist ja nur zu konsequent, wenn man an Online-Durchsuchungen glaubt. Man muss sich nur ansehen, wie so ein Quatsch dann in den völlig unkritischen Mainstream-Medien ankommt: „Datenklau, digitale Erpressung und Verbreitung von Kinderpornos: Im Internet tummeln sich immer mehr Kriminelle“.

Das Böse ist schon unter uns!

[Update] Man sollte die Statements Wendts in diese schöne Liste aufnehmen!

[2. Update] Werth hat das hier gelesen: http://www.zeit.de/digital/internet/2013-01/kraftwerke-hacken-usb-stick-e-mail/komplettansicht

Computer-Vodoo im Tatort

Selten so einen bescheuerten und unrealistischen Tatort gesehen wie „das goldene Band“. Gut, ich bin befangen, weil die ich Lindholm eh nicht leiden kann. Aber wer ist auf die Idee gekommen, dass man so eben mal eine Spyware, die in Echtzeit gerade geschriebene (und natürlich unverschlüsselte) E-Mails mitliest, auf einen Rechner installieren kann – von einem USB-Stick aus? Dazu muss sich das „Opfer“ schon ziemlich dumm angestellt haben – vermutlich so wie der Drehbuchautor Stefan Dähnert mit seinem Computer umgeht.

.

Cybersicherheit im Cyberraum für Cybersurfer

Allianz für Cybersicherheit: „Die Installation eines Virenschutzprogramms ist, basierend auf dem aktuellen Stand der Bedrohungslage in Bezug auf Schadsoftware für Linux, unter Ubuntu nicht notwendig.“

Ach. Vielleicht sollten die mal dem gewöhnlichen DAu erklären, warum das so ist. Das würde schon weiterhelfen.

Ich habe nachgesehen, ob diese „Allianz“ auch vor staatlicher Spionage-Software warnt. Nein, tut sie nicht, das verschweigt sie. Aber dafür empfehlen sie Jugend“schutz“filter.

Staatstrojanisches Pferd, revisited

Meine Schwester teilte mir mit, sie erwäge mir ein T-Shirt mit der Aufschrift zu schenken: „Ich bin kein Klugscheißer. Ich weiß es wirklich besser.“

Heise (Stefan „Staatstrojaner“ Krempl) formuliert immerhin nicht ganz verkehrt, es geht bei dem „Staatstrojaner“ um eine Software, die Internet-Telefonie abhöre:

Die längere Zeit zum Abhören der Internet-Telefonie eingesetzten Staatstrojaner waren zuvor durch Veröffentlichungen des Chaos Computer Clubs (CCC) in Misskredit geraten und sollen vorläufig nicht mehr verwendet werden.

Nein, die staatliche Malware war schon vorher „in Misskredit“ geraten, weil ich darüber ein ganzes Buch geschrieben habe, das Krempl tunlichst verschweigt.

Außerdem gibt es einen „Staatstrojaner“ so gar nicht, wie es sich unbedarfte Verschwörungstheoretikerinnen denken – im Sinne einer Software, die heimlich „von außen“ und ohne Wissen des Computer-Nutzers und ohne physischen Zugriff auf dessen Recher „aufgespielt“ werden kann.

Der Heise-Artikel zeigt aber eines: Bisher waren die Behörden offenbar nicht in der Lage, selbst diese Software, von der sie träumen, zu bauen. Das heisst: Alle Medienberichte, die seit 2006 etwas anderes behauptet haben, sind gelogen oder frei erfunden oder – wie in den meisten Fällen – wüstes ahnungsloses Herumspekulieren.

Schauen wir doch mal in die Berliner Zeitung vom 07.12.2006 (sechs Jahre her):

Das Bundeskriminalamt soll künftig online in die Personalcomputer von Verdächtigen eindringen und sie nach „verfahrensrelevanten Inhalten“ durchsuchen können. Bundesinnenminister Wolfgang Schäuble (CDU) habe jetzt den Haushaltsausschuss des Bundestages darüber in Kenntnis gesetzt, dass die entsprechenden Computerprogramme, mit denen über die vorhandenen Kommunikationsnetze auf die Festplatten mutmaßlicher Krimineller und Terroristen zugegriffen werden kann, derzeit entwickelt werden, meldete jetzt die Bild-Zeitung..

Ach?!

Was richtig ist: Der CCC, der zum Glück nicht nur aus Bogk und Maguhn besteht, hat eine kommerzielle Software der Firma Digitask untersucht, die die staatlichen Behörden einsetzten, um Internet-Telefonie abzuhören, und die mehr konnte, als nur das. Dazu muss der Computer-Nutzer aber die Software für Internet-Telefonie aber vorher eigenhändig installiert haben.

Da aber die Zahnpasta schon aus der Tube ist, sind vernünftige Leute wie Jürgen Kuri von der c’t fast allein auf weiter Flur (um mich selbst nicht zu nennen).

Staatstrojaner, frisch gebacken und gesottet

Heise: „Der innenpolitische Sprecher der Unionsfraktion im Bundestag, Hans-Peter Uhl, hält es für möglich, dass nie ein vom BKA entwickelter Staatstrojaner zum Einsatz kommen wird. (…). Vielleicht müsse man aber irgendwann auch kleinlaut zugeben, dass das BKA dies gar nicht könne.“

Bruhahahaha. Qoud erat demonstrandum. Vielleicht hätten sie einfach mein Buch lesen sollen.

Seien Sie vorsichtig!

Die Berliner Polizei rät: „Bei unbekannten Absendern niemals die Anhänge der Mails öffnen! Seien Sie vorsichtig, auch wenn Ihnen die Mail grundsätzlich seriös vorkommt!“

Und was ist jetzt mit den Verschwörungstheorien, der real gar nicht existierende „Bundestrojaner“ werde per Mail verschickt?

Internetsucht, revisited

Stefan Schleim (Assistant Professor für Theorie und Geschichte der Psychologie, Universität von Groningen) in SciLogs (ab sofort in der Blogroll):

„Zugegeben, es wird jeden Tag so viel Falsches im Internet publiziert, dass es eine Sisyphosarbeit wäre, dies auch nur ansatzweise richtigzustellen. Leider gilt dies auch für die Wissenschaftskommunikation. (…) Manche Beispiele treiben mir aber einfach die Tränen in die Augen – oder lösen wahlweise ein erheiterndes Lachen aus, wenn ich sie mir als Beiträge in der Satirezeitschrift Titanic vorstelle. So auch die Pressemitteilung, die sich unter anderem in Meldungen in der Welt (Eine Mutation macht anfälliger für Internetsucht) sowie der Morgenpost (Internetsucht hat genetische Ursachen) niedergeschlagen hat. Im Sommerloch wissen die Journalisten wohl nicht, worüber sie sonst schreiben sollen.“

Man sollte eben nicht vergessen, dass ein großer Teil dessen, was in den Medien wiedergekäut wird, nichts anderes ist als das „gesunde“ Volksempfinden der Journaille – also einfach Quatsch. Beim Thema „Drogen“ gilt das für 99 Prozent – schon immer.

Und nun zu uns, DAUs!

Sehr geehrte DAUs, stellen mer uns janz dumm: Ihr kriegt von einer unbekannten Person eine E-Mail mit einem Anhang, auch bekannt als „Attachment“. Und was macht man dann? Entzippt man es und installiert alles, was nicht bei drei auf dem digitalen Baum ist – inklusive der DigiTask_keylogger.exe und der Bundestrojanhorse.exe?

[Brüllmodus on] Nein, das tut man mitnichten, sondern schreddert das Attachment unbesehen!

German Angst

Honi soit qui mal y pense – unter Freibeutern und ihren JournalistenfreundInnen

„Im Mainzer Landtag haben SPD und Grüne gegen das von der CDU eingebrachte Misstrauensvotum gestimmt“, schreibt das ehemalige Nachrichtenmagazin.

Bevor wir weitermachen, übersetzen wir den holprigen Satz in gutes Deutsch. Wer tat was? SPD und Grüne taten etwas. Warum steht der Ort, an dem sie es taten, vorn und lenkt die Leser vom Wesentlichen ab. „Auf der Toilette verrichtete er sein Geschäft“? Wer redet so?

SPD und Grüne stimmten gegen…. halt: Warum kommt jetzt der Einschub „das von der CDU eingebrachte“? Weil der schludrige Schreiber gern alle Informationen in einen Satz packen wollte, damit die faulen Leser nicht mehr zur Kenntnis nehmen müssen als die erste Zeile?

„Gegen ein Misstrauensvotum stimmen“ ist auch nicht verständlich und hört sich an die „Verringerung der Erhöhung“ oder „der Anstieg der Arbeitslosigkeit verlangsamt sich“, um eine schlechte Nachricht als eine gute zu verkaufen.

SPD und Grüne sprachen Beck ihr Vertrauen aus. Sie stimmten gegen einen Antrag der CDU, der dem rheinland-pfälzischen Ministerpräsidenten das Misstrauen aussprechen sollte. Dass die Angelegenheit in Mainz stattfand und nicht in Nairobi, ist klar und kann also weggelassen werden.

„Vertrauen aussprechen“ ist Blähdeutsch. Sie vertrauen ihm (richtig, taz!), obwohl er eine unfähige Pappnase ist. Er sprach ihr eine Begrüßung aus? Auch wieder Quatsch, aber wir haben uns an schlechtes Deutsch gewöhnt.

Die CDU wollte den rheinland-pfälzischen Ministerpräsidenten stürzen. SPD und Grüne vertrauen Beck aber und schmetterten jetzt das Misstrauensvotum ab.

Ich geb’s auf. Gutes Deutsch – schweres Deutsch. Vielleicht sollten doch besser die sprachbegabten Leserinnen und die des guten Deutschen kundigen Leser ran.

Zurück zu Beck:

Die Wörter „man“ und „es“ statt „ich“ verwendete Beck anschließend mehrfach bei der Beschreibung all jener Fehler, die nun zur Zahlungsunfähigkeit der zu 90 Prozent landeseigenen Nürburgring GmbH und dem Verlust von womöglich mehr als 200 Millionen Euro Steuergeldern führte. (FAZ)

Das Projekt Nürburgring 2009, in das rund 350 Millionen Euro aus Steuergeldern flossen, führte im Sommer 2009 zum Rücktritt des rheinland-pfälzischen Finanzministers und Aufsichtsratschef der Nürburgring GmbH, Ingolf Deubel [SPD] sowie Anfang Dezember 2009 zur Entlassung des Hauptgeschäftsführers der Nürburgring GmbH, Dr. Walter Kafitz. [Jahresgehalt bei 300.000 Euro] (Wikipedia)

Da die Medien ja noch nicht einmal den Versuch machen, mich darüber zu informieren, warum die Grünen den Versager Beck unterstützen, muss ich eigenhändig ein wenig recherieren.

PR-Artikel über Kafitz wie auf motorsport-total.com zeigen, wie versaut und verludert die mediale Berichterstattung über das Thema ist. „Hier fällt es natürlich leicht, die nötige Leidenschaft zu entwickeln“, beschreibt Kafitz seinen Job als Hauptgeschäftsführer der Nürburgring GmbH und fügt schmunzelnd an: „Es ist schon ein anspruchsvoller Traumjob für mich.“

Exkurs: Bei anderen Themen ist es ja ähnlich. Annette Ramelsberger lobhudelt in der Süddeutschen (06.10.2004) über August Hanning, den Chef des Bundesnachrichtendienstes und glühenden Verfechter von „Online-Durchsuchungen“, dass es nur so schleimt („sie loben ihn alle“). Und einige Zeit später verbreitet sie dann den Hoax: „Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern – zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau.“ Das riecht für mich meilenweit danach, als wäre hier von den richtigen Leuten die richtigen Leute gebrieft worden, um Überwachungs-Propaganda in Medien unterzubringen. Honi soit qui mal y pense.

Ich schweife ab. Warum unterstützen die Grünen Beck? Drei grüne Minister hat das akuelle Kabinett in Rheinland-Pfalz. Es geht nicht um Inhalte, sondern darum, ob jemand seinen gut bezahlten Job verliert. Falls Neuwahlen in Rheinland-Pfalz angesetzt würden, könnten die Grünen sich nicht sicher sein, ob sie ihren warmen eurogefüllten Sessel behalten könnten.

In Berlin ist es ja auch nicht anders. Fragen wir meinen Lieblingskollegen Mathew D. Rose. („An Rose nervt, dass er jeden erwähnten Politiker als „Freibeuter“ bezeichnet“ – ja, liebe taz, aber er hat vollkommen recht: „Rose wundert sich, dass scheinbar kein Berliner Journalist die aktuellen Korruptionsskandale verfolgt“ – nein, nicht „scheinbar“ – sie tun es nicht!)

Unter Finanzsenator Elmar Pieroth (CDU) stieg die Verschuldung, laut Rose, in nur einer Legislaturperiode um 150 Prozent auf rund 25 Milliarden. Das war 1996. Heute sind „wir“ bei über 60 Milliarden Euro. Und zwischendurch wurden städtische Firmen wie Wasserbetriebe, Gasag und Bewag verkauft. Übrigens unter der als Sparkommisarin angetretenen SPD-Frau Fugmann-Heesing (Schuldensteigerung in ihrer Amtszeit: „nur“ 40 Prozent).

Und was wählen die Leute? SPD und CDU.

Ich schrieb hier: „Mathew D. Rose, der den Berliner Bankenskandal fast im Alleingang aufdeckte, prägte den Lehrsatz, dass sich alle Probleme investigativer Recherche lösen ließen, wenn man nur zwei Fragen korrekt beantwortete: Wo kommt die ‘Kohle’ her? Wo geht sie hin?“

Wenn die Kohle in die Taschen der Grünen fließt, machen auch die jede Schweinerei mit.

Massnahmen zur Deradikalisierung

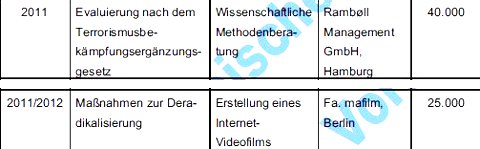

Antwort auf die Kleine Anfrage der Abgeordneten Jan Korte, Steffen Bockhahn: „Auftragsvergabe an private Dienstleister im Bereich des Bundesministeriums des Innern“.

Im Zeitraum 2002 bis 2011 sind für Studien und Entwicklungsvorhaben auf dem Gebiet der IT-Sicherheit folgende Kosten entstanden: Gesamt 81.832.000 (Studien) 88.315.000 (Entwicklungsvorhaben) (…) Eine detaillierte Aufstellung aller Studien und Entwicklungsvorhaben des BSI (Auftragssumme, Auftragnehmer, weitere Beschreibung der thematischen Anforderung, Zielsetzung) über den genannten Zeitraum ist in der vorgegebenen Frist nicht zu leisten. Da das BSI über kein zentrales IT-System verfügt, aus dem die geforderten Angaben abgerufen werden können, wäre eine umfangreiche, händische Recherche in Altaktenbeständen erforderlich.

Wenn man dieses Dokument liest, dann stehen einem die Haare zu Berge. Interessant auch die Frage 9: „Wie viele Aufträge hat das Bundesamt für Verfassungsschutz (BfV) seit 2002 an externe Dienstleister vergeben, und welche Kosten sind dadurch entstanden“?

In der Zeit von 2002 bis 2012 wurden insgesamt 177 Aufträge in einem Gesamtvolumen von 50 720 182 Euro vergeben.

Wofür die Steuergelder zum Fenster hinausgeworfen werden, zeigt der Screenshot: Die Dauerskandalbehörde Verfassungsschutz gibt 25.000 Euro aus, um ein zweifelhaftes Internet-Video herstellen zu lassen, das angeblich Menschen „deradikalisiert“.

Das erinnert mich an ein Zitat Dr. Grace Augustines (aka Sigourney Weaver): „but now I see that you are intentionally screwing me.“

Ceterum censeo: Verfassungsschutz abwickeln!