Shareme

Ich versuche jetzt schon seit Tagen verzweifelt, eine USB-Verbindung zwischen meinem Xiaomi und dem Ubuntu-PC herzustellen, aber es funktionierte nichts. Ich habe gefühlt eine Fantastilliarde Manuals dazu gelesen.

Beim „verbundene Geräte“ ist bei der kleinen Hirse nur „mit Tablets verbinden“ möglich. Das habe ich nicht. „Mi Share“ geht nur zwischen Geräten, die eben das haben. OTG ist nur möglich, wenn noch kein USB-Kabel angeschlossen ist, sonst ist das Feature ausgegraut (darauf muss man auch erst einmal kommen). Das Handy wird zwar von Nautilus angezeigt, aber ist angeblich leer.

Heute lief mir mehr zufällig eine Anleitung für ShareMe über den Weg.

– Tippen Sie auf die Menüleiste in der oberen linken Ecke > wählen Sie Mit Computer verbinden > tippen Sie auf Start > wählen Sie den Verbindungstyp > Eine FTP-Adresse wird angezeigt.

– Öffnen Sie den Datei-Explorer auf Ihrem Computer und geben Sie die FTP-Adresse ein, die auf Ihrem Xiaomi in der Symbolleiste angezeigt wird.

ShareMe zeigt dann eine FTP-Adresse an. Ich musste erst überlegen: Wie soll ich bei Nautilus so etwas eingeben? Bevor ich das Rätsel löste, griff ich kühn zu FileZilla und hämmerte dort die IP-Adresse ein.

Und siehe: Das funktionierte! Ich kann also drahtlos (über mein eigenes WLAN) Fotos vom Handy auf den Rechner beamen und zurück. Das hat schon was…

Cyberdings

Ich komme mal Fefe zuvor und berichte: „Weltweite IT-Panne: Kliniken in Deutschland sagen geplante Operationen ab. Seit Freitagmorgen sind viele Institutionen weltweit von einer massiven IT-Panne bei der Firma Crowdstrike betroffen.“

Tja. Softwareprobleme. Kann man nichts machen.

小米 oder kleine Hirse [Update], revisited

Ich bin erst jetzt dazu gekommen, meine kleine Hirse genauer anzuschauen und alles zu installieren oder auch rauszuwerfen, was für mich nötig ist. Wenn man die Sache ernst nimmt, dauert das Stunden. Sogar einfache Aufgaben kriegt man nicht spontan hin, sondern nur mit Herumfummeln. Ich kann mir nicht vorstellen, dass „normale“ Handy-Nutzer dazu Zeit und Lust haben. Zum Glück bin ich nicht normal. Ich lesen sogar überflüssige und nichtssagende Bedienungsanleitungen.

Die Conclusio ist natürlich, dass Smartphones nicht wirklich sicher sein können, außer man benutzt teure Spezialmodelle [Jan, ihr könntet die Werbung mal ein bisschen variieren!], sondern Datenschleudern bleiben, von denen man nicht wirklich weiß, was sie tun.

Die Hakelei fing bei Keepass an: „Ungültiger zusammengesetzter Schlüssel“. Das Übliche halt – Beamen von komischen Dateien zwischen verschiedenen Betriebssystemen ist nichts für Anfänger. Ich werde zuhause, falls ich in den nächsten Tagen eine halbe Stunde Zeit finde, was unwahrscheinlich ist, den Hauptrechner direkt an das Smartphone anschließen. Eigentlich müsste ich auch noch einen EDS-Container anlegen. Das spare ich mir für lange Winterabende auf.

Das Xiaomi 13T Pro hat alle Apps, die ich schon besaß, brav kopiert. Nur F-Droid und die damit verbundenen Open-Source-Apps musste ich händisch nachinstallieren. Auch die hier schon empfohlenen SHOKZ OpenFit True Wireless Earbuds wurden sofort erkannt. Signal hingegen wollte zum Beispiel die Daten vom alten Gerät nicht übertragen.

ChatGPT schreibt einen halben Roman als Antwort auf die Frage: „Wenn ich auf einem Handy der Marke Xiaomi 13t das E-Mail-Programm FairEmail benutze und die App OpenKeychain, wie gehe ich am besten vor, wenn ich ein schon vorhandenes PGP-Schlüsselpaar importieren will und es in einem Dateiordner von Android speichern will, auf den keine anderen Apps Zugriff haben soll?“

Aber dort ist nichts, was ich nicht schon wüsste, zum Beispiel:

Speicherort für das Schlüsselpaar festlegen:

Um die Datei in einem sicheren Ordner zu speichern, der für andere Apps nicht zugänglich ist, können Sie den internen Speicher Ihres Telefons verwenden.

Eine Möglichkeit ist, die Datei in den internen Speicher zu verschieben und sicherzustellen, dass sie nicht im öffentlichen Download-Ordner verbleibt.

Sie können auch einen spezifischen Ordner erstellen und diesen mit geeigneten Zugriffsrechten versehen.

Zugriffsrechte Einschränken:

Um sicherzustellen, dass keine anderen Apps auf Ihren Schlüssel zugreifen können, überprüfen Sie die App-Berechtigungen auf Ihrem Xiaomi-Gerät.

Gehen Sie zu „Einstellungen“ > „Apps“ > „App-Berechtigungen“ und stellen Sie sicher, dass nur OpenKeychain und FairEmail die notwendigen Berechtigungen haben.

Erwägen Sie, die Datei mit Ihrem Schlüsselpaar in einem spezifischen Ordner zu speichern, der versteckt ist oder für andere Apps nicht zugänglich gemacht wird.

Sobald die Hülle von der Großbourgeoisie wird geschickt worden sein (das seltene Futur II!), werde ich dann auch die Sim-Karte von alt nach neu teleportieren hinüberdröseln.

Tools

Beschreibe ChatGPT 4.0 in Englisch so, dass man die Beschreibung visualisieren kann! ChatGPT: Certainly! Here is a description of ChatGPT 4.0 visualized in English: Imagine a sleek, futuristic digital interface with a clean and modern design. In the center of the screen, there is a floating holographic orb glowing with a soft blue light, symbolizing the AI’s knowledge core. This orb is surrounded by swirling data streams and binary code, giving the impression of constant data processing and analysis. Above the orb, there is a dynamic header that reads „ChatGPT 4.0“ in bold, futuristic font, with subtle animations of light flickering through the letters. The background is a gradient of dark blues and purples, dotted with small, twinkling stars, suggesting the vastness of the AI’s knowledge and capabilities. To the left of the orb, there are small, semi-transparent icons representing different features and capabilities of ChatGPT 4.0. On the right side, there’s a series of smoothly animated charts and graphs, illustrating the AI’s ability to analyze and visualize data. These elements are interactive, responding to user input with fluid motions and updates. –s 750

Das nennt man wohl „von Hölzken auf Stöcksen“. Aber von vorn. Die Frage war, nach einigem Nachdenken formuliert: „Wenn ich in einem öffentlichen Netz mit einem Windows-Rechner online gehe und mich über eine Website anmelden muss, um mich zu verbinden, erscheint diese Website nicht mit Google Chrome, sondern nur, wenn ich Edge benutze. Woran kann das liegen? Und warum kann ich mich in diesem öffentlichen Netz nicht anmelden, wenn ich VPN bzw. Wireguard aktiviert habe?“

Wenn ich nicht zuhause bin, nutze ich manchmal ein kleines, nicht mehr jungen Arbeitspferd mit Windows, wie schon im letzten Jahr in Israel. Da ist nichts Sensibles drauf, und wenn, dann in Veracrypt-Containern, und das Mailprogramm für Kaltduscher zeigt kein HTML an. Ich kenne kein Szenario, das mich bzw. meine Daten kompromittieren könnte.

Ich bin ein großer Fan von ChatGPT und „künstlicher Intelligenz“. Ein Werkzeug ist ein Werkzeug, dass bestimmte physische oder psychische Fähigkeiten auslagert. Unter uns Philosophen: Ein Hammer unterscheidet sich nicht von ChatGPT. Er macht nur etwas anderes, aber besser als ein Daumen.

Statt mir eine ausgefeilte Boolesche Algebra für Google bzw. DuckDuckGo auszudenken, fragte ich daher ChatGPT (bezahlte Version 4.0), was zu tun sei, weil das schneller geht (hier nur der 2. Teil meiner Frage, den ersten konnte ich eh selbst beantworten).

Sicherheitseinstellungen: Chrome könnte striktere Sicherheitseinstellungen haben, die das Laden der Anmeldewebsite verhindern. Überprüfe die Einstellungen unter „Datenschutz und Sicherheit“ in Chrome.

Browser-Agent: Einige Websites sind für bestimmte Browser optimiert oder erkennen diese bevorzugt. Versuche, den User-Agent in Chrome zu ändern, um den von Edge zu emulieren.

In Chrome: Drücke F12, um die Entwicklertools zu öffnen > Gehe zum Tab „Network“ > Klicke auf die drei Punkte oben rechts > Wähle „More tools“ > Wähle „Network conditions“ > Deaktiviere „Select automatically“ unter „User agent“ und wähle Microsoft Edge aus der Liste.

Warum VPN bzw. Wireguard in öffentlichen Netzwerken nicht funktioniert:

Netzwerkbeschränkungen: Viele öffentliche Netzwerke blockieren VPN-Verbindungen, um Bandbreite zu sparen oder Sicherheitsprotokolle zu erzwingen. Diese Netzwerke können die Ports blockieren, die von VPNs verwendet werden, oder die VPN-Protokolle selbst erkennen und blockieren.

DNS-Filterung: Einige Netzwerke verwenden DNS-Filterung, um den Zugriff auf VPN-Server zu verhindern.

Anmeldeprozess: Oftmals muss man sich erst über die Captive-Portal-Seite (die Anmeldewebsite) authentifizieren, bevor man andere Dienste wie VPN verwenden kann. Wenn du versuchst, VPN zu verwenden, bevor du dich authentifizierst, könnte der Netzwerkzugriff blockiert werden.

Ich schalte also alles aus, und wenn ich in einem öffentlichen Netz online bin, alles wieder ein. Sehr logisch. Hätte ich selbst drauf kommen können.

Frühe Werkzeuge, Szene aus Stanley Kubricks A Space Odyssey (1968)– kurz danach kommt der wohl berühmteste Schnitt der Filmgeschichte.

Apropos Werkzeuge: Dazu gibt es einen alten, aber erhellenden Text, zu der Zeit, als man noch polyglott war und ganz ohne Gendersprache auskam:

Die Arbeit fängt an mit der Verfertigung von Werkzeugen. Und was sind die ältesten Werkzeuge, die wir vorfinden? Die ältesten, nach den vorgefundenen Erbstücken vorgeschichtlicher Menschen und nach der Lebensweise der frühesten geschichtlichen Völker wie der rohesten jetzigen Wilden zu urteilen? Werkzeuge der Jagd und des Fischfangs, erstere zugleich Waffen. Jagd und Fischfang aber setzen den Übergang von der bloßen Pflanzennahrung zum Mitgenuss des Fleisches voraus, und hier haben wir wieder einen wesentlichen Schritt zur Menschwerdung. Die Fleischkost enthielt in fast fertigem Zustand die wesentlichsten Stoffe, deren der Körper zu seinem Stoffwechsel bedarf; sie kürzte mit der Verdauung die Zeitdauer der übrigen vegetativen, dem Pflanzenleben entsprechenden Vorgänge im Körper ab und gewann damit mehr Zeit, mehr Stoff und mehr Lust für die Betätigung des eigentlich tierischen (animalischen) Lebens. Und je mehr der werdende Mensch sich von der Pflanze entfernte, desto mehr erhob er sich auch über das Tier. (Nehmt dies, Vegetarier!)

Das führt jetzt wirklich zu weit…

In a vast, arid landscape, under the blazing sun, a prehistoric human stands on a rocky outcrop. The scene is stark and primal, with sparse vegetation and a desolate horizon stretching endlessly. The sky above is a deep, clear blue, accentuating the harshness of the environment.

The early human, clad in rudimentary animal skins, is hunched over a large, weathered animal skull lying on the ground. His hair is wild and unkempt, his face marked with a mixture of curiosity and fierce determination. In his hand, he holds a large, heavy bone, the remnants of a long-dead beast, now repurposed as a primitive tool.

With a sudden, powerful swing, he brings the bone down onto the skull. The impact reverberates through the air, a sharp, cracking sound that echoes across the barren landscape. Dust and small fragments scatter with each blow, the force of his strikes gradually splintering the bone and creating deep fissures in the skull.

Around him, a small group of other early humans watches intently, their expressions a mixture of awe and bewilderment. They are perched on nearby rocks, crouched low to the ground, their eyes wide with a mixture of fear and fascination. The scene is both violent and transformative, symbolizing a critical moment of evolution and the dawn of human ingenuity.

The sunlight casts long shadows, emphasizing the raw physicality of the act. As the bone strikes the skull repeatedly, it becomes a rhythmic, almost ritualistic act, signifying the early human’s newfound understanding of tools and their potential. This moment, brutal and primal, marks a leap in cognitive development and the beginnings of human mastery over the natural world.

This description captures the intensity and significance of the scene, drawing on the imagery and themes from Stanley Kubrick’s „A Space Odyssey (1968).“

Unter Propagandisten

Jemand fragte bei Heise: „Wie genau schafft es Russland verschlüsselte Kommunikation aufzubrechen? Ich bin bisher davon ausgegangen, dass man das nur mit dem Einsatz von Trojanern auf dem Gerät des Nutzers hin bekommt. Welchen Beitrag die Kompromittierung der Netze dazu hat, ist mir nicht klar.“

Ich hatte geantwortet, dass der Autor des Artikels, Stefan Krempl, nur die „Propaganda der Sicherheitsbehörden“ wiedergebe. So war das auch beim Thema „Online-Durchsuchung“.

Mein Beitrag würde von Heise wegen Hassrede gesperrt. Die sind ganz schön dünnhäutig. Also habe ich offenbar einen Nerv getroffen.

Ich erinnere an Annette Ramelsberger in der „Süddeutschen“: „Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern – zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau.“

Auch das nenne ich „die Propaganda der Sicherheitsbehörden wiedergeben“. Journalismus ist das nicht.

Unter unkontrollierten Chattenden [Update]

Ich mag diese hysterische Attitude nicht: Oha, die pöhse Regierung plant etwas Pöhses! Beschwert Euch bei ihr! So aktuell Aktion Digitalcourage und Patrick Breyer (Vorsicht! Gendersprache!): „Am 20. Juni soll die Chatkontrolle durchgedrückt werden. Jetzt sind wir alle gefragt, um die anlasslose Massenüberwachung und den Angriff auf verschlüsselte Kommunikation zu stoppen!“

Ach. Ach was. Die Europäische Kommission hat am 11. Mai 2022 eine Folgeverordnung zum verpflichtenden Einsatz der Chatkontrolle durch alle Anbieter vorgestellt (Chatkontrolle 2.0).

Was erwartet ihr eigentlich von den Ausschüssen, die die gemeinsame Geschäfte der Bourgeoisie regeln? Etwas Gutes, Schönes, Wahres? Die tun ihren Job. Sie sind dafür, die Bürger im Sinne des Kapitals zu überwachen, damit diese nicht Marx lesen auf dumme Gedanken kommen, etwa, den Kapitalismus abzuschaffen oder etwas anderes Erschröckliches. Wie üblich, wird das dem Volk als „to prevent and combat child sexual abuse“ untergejubelt. Die Untertanen werden also für dumm verkauft.

In Wahrheit finde ich Zensur ganz gut. Die Blöden trifft es, und die nicht Blöden können sie sowieso umgehen. Wer nicht lernen will, wird überwacht.

Wir hatten neulich IRC erwähnt. Man könnte sogar Revolution IRC auf einem Android-Smartphone installieren, wenn man kein Laptop oder PC zur Hand hat.

Dann schreibt man eine verschlüsselte E-Mail an jemanden, mit dem man chatten will, Datum und Zeit und Passwort des Kanals dazu. Man verabredet sich auf irgendeinem Server in Port Moresby. Dann wird geschnattert.

Nun erkläre mir jemand, wie man das kontrollieren oder abhören kann?

[Update] Fefe zur Vertagung der Abstimmung.

Static Site Generator Hugo

Hugo Static Site Generator –ar 3:2 –chaos 100 –s 750

Beim Schockwellenreiter las ich etwas über Hugo, einen Static Site Generator. Das hört sich interessant an. Hat jemand damit schon Erfahrungen gemacht?

Wie gefährlich ist [bitte selbst ausfüllen]

Ich wurde vom aktuellen Titel des ehemaligen Nachrichtenmagazins animiert.

Ich benutzte übrigens HexChat und schaute bei der FU Berlin vorbei.

小米 oder kleine Hirse [Update]

Frage an die Elektronik-Experten: Ich habe mir ein kommunistisches 小米-Handy zugelegt. Mein altes ist ein Galaxy A53 5G. Letzteres hat eine externe Speicherkarte, auf die ich auch einige Apps ausgelagert habe, weil der interne Speicher zu voll geworden wäre. Das Xiaomi braucht das nicht, weil der Speicher für meinen Bedarf groß genug ist.

Wenn ich jetzt die Apps und Daten vom alten Handy auf das neue überspiele (was das Xiaomi mir schon vorschlägt), werden die Apps automatisch zusammengeführt oder muss ich etwas händisch machen?

[Update] Werden automatisch zusammengeführt, aber es war eine erbärmliche Fummelei, weil sich beide Geräte partout nicht verbinden wollten.

Cross-Origin Resource Sharing

Ich gebe morgen wieder mal ein längeres Interview zu meinem Buch über den Hacker Boris F. aka Tron. Das ist jetzt ein halbes Jahrhundert her.

Als ich einige Links durchging, fiel mir auf, dass die Firma Oliver Kömmerlings nicht mehr im Internet zu finden ist. Was ist das aber für eine komische Fehlermeldung bei archive.org?

Allen Zensurmaßnahmen getrotzt

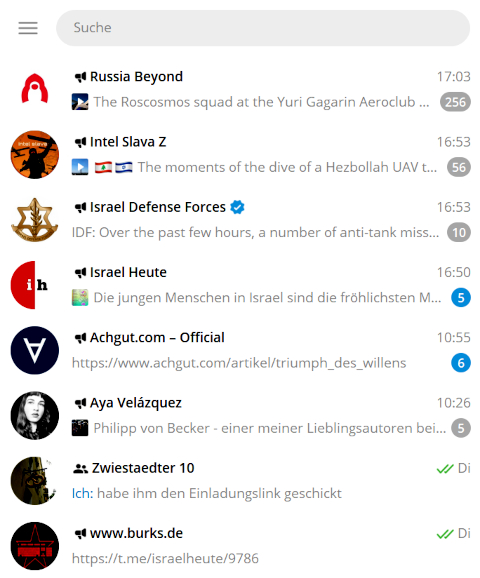

Manche Informationen bekommt man nur auf Telegram (Auswahl). Mein eigener Kanal enthält aber nicht mehr als mein Blog, und ich habe nur ein paar Dutzend Abonnenten.

Der Telegram-Gründer Pawel Durow hat dem Journalisten Tucker Carlson ein Interview gegeben. [Version für deutsche Qualitätsmedien: Der umstrittene Pawel Durow, der den umstrittenen Kurznachrichtendienst Telegram gründete, hat dem umstrittenen Ex-Moderator Tucker Carlson ein umstrittenes Interview gegeben. Das berichtet das umstrittene ehemalige Nachrichtenmagazin „Spiegel“.]

Man kann das Interview anhören; ein Transkript findet man nur hinter einer Paywall. Deutsche Medien verlinken das Original natürlich nicht. Wo kämen wir da hin! Deshalb zitiere ich hier die russische Propaganda (also automatisch voll gelogen):

Durow erklärte, dass der Dienst derzeit mehr als 900 Millionen Nutzer habe. Die Nutzerzahlen stiegen ohne Werbekosten, Telegram verbreite sich „wie ein Lauffeuer“. Täglich meldeten sich 2,5 Millionen Nutzer an. Bis Ende des Jahres könnte die App eine Milliarde Menschen erreichen. Sein Team bestehe aus 30 Ingenieuren. (…)

Als er Russland verlassen habe, habe er verschiedene Orte für eine Unternehmensgründung ausprobiert, sei aber überall auf Bürokratie gestoßen. In Deutschland sei es etwa nicht möglich gewesen, Programmierer aus Nicht-EU-Ländern einzustellen, ohne zuvor einheimischen Fachkräften Arbeit anzubieten. (…)

A“ls ich zuletzt in den USA war, hatte ich einen Ingenieur dabei, der für Telegram arbeitet. Mitarbeiter oder Agenten der Cybersicherheit haben hinter meinem Rücken versucht, meinen Ingenieur zu rekrutieren.“ Letztendlich habe man sich für Dubai entschieden. Es sei einfach, dort Geschäfte zu machen, so Durow. (..)

„Ich würde sagen, dass der größte Druck auf Telegram nicht von Regierungen ausgeht, sondern von Apple und Google. Wenn es um Meinungsfreiheit geht, können diese beiden Plattformen im Wesentlichen alles zensieren, was man auf seinem Smartphone lesen kann.“ (…)

Durow erklärte, er habe dem Interview zugestimmt, um gegenüber der Öffentlichkeit objektiv zu sein, da er auch einem Journalisten mit liberalen Ansichten ein Interview gegeben habe.

Guter Mann. Ich finde es sehr interessant, dass die größten Verfechter der Meinungsfreiheit steinreiche Kapitalisten wie Elon Musk und Pawel Durow sind, während die gefühlten „Linken“ – die Grünen natürlich ohnehin – und die hiesigen Journalistenverbände der Zensur missliebiger Meinungen beipflichten oder sie kleinreden.

Mirror Pages

„Create a vivid description of a Domain Name Server (DNS) bustling with activity: rows of sleek servers humming rhythmically, cables snaking across the floor like electric veins, and technicians scurrying about, ensuring seamless connectivity in the digital realm.“ –ar 3:2

Die russische Propaganda (also automatisch voll gelogen) gibt bekannt:

Als Ergänzung zu den bekannten, aber zurzeit teilweise unterdrückten Spiegelseiten von RT DE sind ab sofort die folgenden vier neuen Adressen (mirror pages) verfügbar:

https://dert.online

https://dert.site

https://dert.tech

https://rtnewsde.online

Ich weiß nicht, was die haben. Mit Tor kommt man da immer hin. Und mit alternativen DNS-Servern auch.

Unter Optimierern

Deutsche Bahn! Eure Empfehlung könnt ihr euch sonstwohin schieben. Was ist das für eine Unverschämtheit? Ich bleibe bei Chromium, und es funktioniert alles.

Frage an die Experten: Hat jemand eine Idee, was die damit meinen, „Die Anwendung“ könnte eventuell „nicht fehlerfrei“ funktionieren? Soll ich es mal mit Lynx probieren, oder ist das ganz und gar verboten? Stürzt dann mein Rechner ab, oder geht die Website der Bahn kaputt?

Wieso erinnert mich das jetzt an „diese Website wurde optimiert für Netscape Navigator„? Oder: Diese Autobahn wurde optimiert für Volkswagen, bitte laden Sie sich das Auto irgendwie herunter!

Strukturell Zensurumgehend

Heise: „Telekom, Vodafone & Co. erschweren den Zugang zur Schattenbibliothek Sci-Hub – obwohl es dafür keine gerichtliche Anordnung gibt.“

Ach ja? Tun sie das? Ich habe den Link in die Blogroll gepackt, damit jeder ausprobieren kann, ob er zensiert wird und wie man das umgeht. Dazu gab es hier schon Anleitungen.

Ziel von von Sci-Hub ist es dagegen, Forschungsergebnisse allgemein leichter zugänglich zu machen und wissenschaftliche Aufsätze hinter Bezahlschranken hervorzuholen. Das ist staatsbürgerliche Aufklärung im besten Sinn und muss gefördert werden.

By the way: „Strukturell urheberrechtsverletzend“ – was ist denn da für ein Deutsch? Der Kapitalismus ist strukturell ausbeutend. Redet so jemand?

Virtuelle gelbe Karten

Jetzt bin ich aber schwer verunsichert… Vielleicht sollte ich öffentlich Buße tun? Oder gar nach Canossa reisen?

Bombenbauanleitungen, revisited

Midjourney macht ganz großartige Bilder mit den Befehlen „online surveillance, remote access, computer, trojan horse“ oder nur „online surveillance, remote access, computer“. Hier ein Beispiel.

Oha, es hört nie auf. Sachsens Innenminister Schuster will Rechner „online durchsuchen“ – und kein Journalist lacht ihn deswegen einfach aus:

Schuster: Die Frage ist doch, ob mehr Polizisten auf analogem Weg dieselben Daten erheben zu können. Also den Postboten abzufangen, um zu wissen, was sich ein Terrorgefährder für den Bau einer Bombe liefern lässt, ist ziemlich naiv und gefährlich. Vor allem, wenn ich im Gegensatz dazu bei einer Onlinedurchsuchung auf seinem Rechner die Bauanleitung für die Bombe finden könnte.

Alle dämlichen Klischees beisammen.

Diverse Frontberichte

Anflug auf Tel Aviv, 08.10.2023, 15:15 Uhr

Naher-Osten-Front

– Da bin ich mit den religiösen Zionisten völlig einig: „Wer jetzt über einen palästinensischen Staat spricht, lebt auf einem anderen Planeten“. So wie die deutsche Regierung.

Schon 2007 hatte Henryk M. Broder vorausgesagt, dass ein „palästinensischer“ Staat an den Arabern scheitern würde. 2014 schrieb er: „Die Zwei-Staaten-Lösung ist tot“. Lesenswert und aktuell, aber leider hinter einer Paywall:

Die Zweistaatenlösung scheint eine Art Zauberformel zu sein, die man nur aussprechen muss, damit im Nahen Osten die Friedensglocken zu läuten anfangen. Wer immer es ist, der sie ins Gespräch bringt, tut so, als habe er den Gordischen Knoten mit einer Nagelfeile zerlegt. Dabei ist die Idee alt und von den Zeitläuften längst überholt. (…)

Die Position der Israelis ist leicht zu erklären. Sie misstrauen den Palästinensern. Arafats Versprechen von 1993, die PLO werde „das Recht des Staates Israel auf Existenz in Frieden und Sicherheit“ anerkennen und „auf Terror und jede andere Art von Gewalt“ verzichten, hatte eine extrem kurze Halbwertzeit.

Die Übernahme des Gazastreifens durch die Hamas 2007 bestätigte die schlimmsten Befürchtungen über die demokratischen Standards einer palästinensischen Staatlichkeit. Die Parole „From the river to the sea“ ist keine Einladung zu einem gutnachbarlichen Nebeneinander. (…)

Die Hamas, die Hisbollah, der Islamische Dschihad und alle anderen Organisationen, die angetreten sind, Palästina von den „Zionisten“ zu befreien, machen keinen Unterschied zwischen „Israel“ und den „besetzten Gebieten“. Manche Israelis gaben sich lange der Hoffnung hin, ein Rückzug auf die Grenzen von vor dem Sechs-Tage-Krieg würde den Weg zu einem Friedensabkommen ebnen. Land für Frieden. Spätestens am 7. Oktober letzten Jahres wurden sie eines Besseren belehrt.

Wer sagt es Olaf Scholz?

– Übrigens kommen jetzt einige Probleme in Israel, die per default ungelöst waren und sind, auch jetzt wieder hervor. Die Jerusalem Post: „Mass exodus threatened by chief rabbi if haredim are forced into military service“.

Kernsatz: The state exists on Torah study, and without the Torah, the army would not have succeeded. Aha. Vielleicht haben die Juden in Europa nur nicht genug ihre frommen Bücher gelesen, um die Shoa zu verhindern? Auch der Chief Rabbi (kein offizieller Titel übrigens, sondern nur Angeberei) lebt in einer anderen Welt. Das kommt davon, wenn man den Religioten nicht klar und deutlich zeigt, wer das Sagen hat. Israel ist nicht von frommen oder orthodoxen Juden gegründet worden, sondern von säkularen Juden, die oft von der sozialistischen Idee beeinflusst worden waren. Auch die Ministerpräsidentin Golda Meir war Atheistin.

Innere Front

Berlin-Kreuzberg, Karneval der Kulturen, Mitglieder der Grüninnen, 2030 (Symbolbild)

– Wulff lobt Ramadan-Beleuchtung – „Dann kann man auch mal ein muslimisches Lied singen“. Moment – das hat doch bestimmt etwas mit der Cannabis-Freigabe zu tun? Man könnte das vielleicht mit Preußens Gloria kombinieren. (Ich höre gerade Jingo, das passte überhaupt nicht.)

– Ich erinnere mich ganz vage: Hören nicht auch andere mit? Vielleicht sogar die NSA? Ach ja, das Thema hatte Pofalla beendet. Bitte gehen Sie weiter, hier gibt es nichts zu hören sehen.

By the way. „Die Software von https://de.wikipedia.org/wiki/WebexWebex und insbesondere die verschiedenen Browser-Erweiterungen standen in der Vergangenheit in der Kritik, da Sicherheitslücken aufgetreten seien. Die Verwendung des Plug-Ins für den Webbrowser Firefox wurde von Mozilla am 23. Januar 2017 zwischenzeitlich sogar global gesperrt, sodass der Zugriff für Webex-Anwender über die Desktop-Software erfolgen musste. Eine Webex Konferenz erlaubt als Option des Gastgebers die Einwahl per Webbrowser und per Telefon. Solche Kanäle sind dann aber unverschlüsselt.“

Die pöhsen Russen hören also unverschlüsselte Gespräche mit. Gut zu wissen. Das wäre mit Merkel nicht passiert. Einmal mit Profis arbeiten!

Ostfront

Russische Soldaten schleppen einen erbeuteten Panzer der ukrainischen Streitkräfte aus Avdeevka ab.

Berliner Zeitung: „Polens Außenminister: Soldaten aus Nato-Ländern sind bereits in der Ukraine“.

Das Ministerium de Wahrheit informiert: Die NATO führt Krieg gegen Russland, weil Russland Krieg gegen die Ukraine führt. Deswegen führt die NATO keinen Krieg gegen Russland.

Ich denke, die Polen werden es so machen, wie die Russen es schon vorhergesehen haben: Sie werden in den Osten der Ukraine einmarschieren, zusammen mit der französischen Fremdenlegion, und sich ihre ehemaligen Ostgebiete irgendwie wiederholen, bevor die Ukraine vollends kapituliert. Dann ist es immer noch kein „offizieller Krieg“. Oder die russische Propaganda (also automatisch voll gelogen) behält recht und Selenskij wird nach Florida geschickt.

Bonus: Vielleicht siegt der Kommunismus bald in Salzburg.

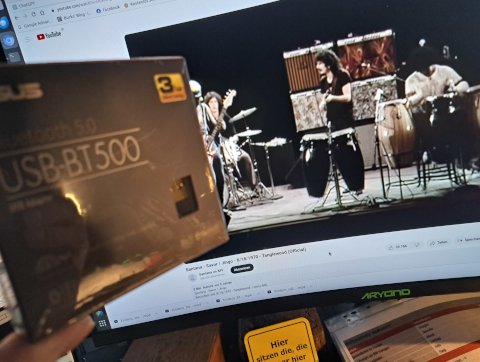

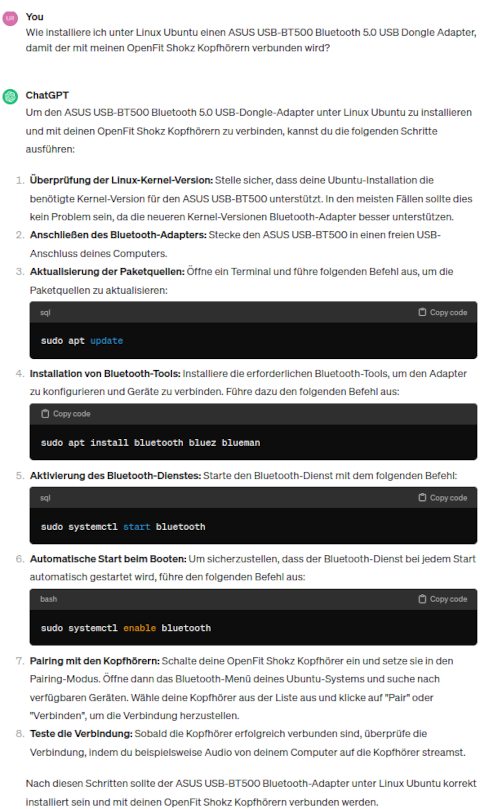

Unter Donglern

Ich bin dem Rat des Publikums gefolgt und habe einen ASUS USB-BT500 Bluetooth 5.0 USB Dongle Adapter erstanden. Ein Handbuch, das diesen Namen verdient, gibt es nicht, und Linux wird in den dürren Worten („Treiber herunterladen“ har har) nicht erwähnt. Reinstecken und Musik hören geht natürlich nicht so einfach.

Also musste ich wieder Teile meiner Gehirnaktivität an ein Werkzeug auslagern.

Ich muss zugeben, dass mir die KI in solchen Fragen immer noch ein wenig unheimlich ist. Die Zeit der Handbücher und Foren, die helfen, weil andere auf Probleme antworten, neigt sich offenbar dem Ende zu. Und es geht blitzschnell. Man muss nur logisch fragen können…

Die Qualität der Musik ist jedoch bescheiden. Meine Headsets sind um Klassen besser. Aber immerhin: Auch mein PC hat jetzt Bluetooth.

Offenes Ohr Erlebnis

Wie bekannt sein sollte, mache ich hier weder bezahlte Werbung noch Schleichwerbung. Nur die Links gehen manchmal, wie man leicht erkennen kann, zur Großbourgeoisie, weil ich auch dort kaufe. Ich fördere weder „regional“ noch das kapitalistische Kleinbürgertum.

Ich empfehle etwas, was mir gefällt und was mich überzeugt. Das geschieht selten genug. Heute die SHOKZ OpenFit True Wireless Earbuds. Ich hatte vorher länger recherchiert, war mir aber gar nicht sicher, was ich eigentlich suchte. Pflichtenheft: Kopfhörer, die sich für Brillenträger eignen, die über Bluetooth, also kabellos funktionieren, die mein Smartphone erkennt und die weder alle paar Minuten aus der Ohren fallen wie alle, die ich bisher hatte oder den Kontakt abbrechen lassen oder nach ein paar Minuten anfangen zu jucken. Heimlich suchte ich sogar nach etwas Unauffälligem, was ich eventuell bei der Arbeit trägen könnte, um Hebräisch zu lernen oder Audiobücher zu hören, ohne dass andere mithören. Ich dachte aber nicht, dass es das gäbe. Von Knochenleitungstechnologie hatte ich noch nie gehört (sic).

DirectPitch Luftleitungs-Technologie:Anstatt die bei Shokz populäre Knochenleitungstechnologie zu verwenden, werden OpenFit von der DirectPitch-Technologie angetrieben, einer anderen technischen Methode für Open-Ear-Hörerlebnis.

Die Teilchen sind nicht billig, aber herausragend gut. (Ich habe gar keine Alternativen oder Konkurrenzprodukte gefunden.) Wenn man ein bisschen gefummelt hat, um die korrekt anzubringen und sich daran gewöhnt hat, spürt man sie gar nicht mehr. Ich bin in der Wohnung herumgelaufen, mit dem Handy in der Tasche, mit dem sie sich automatisch verbinden (wenn man das so mit der App eingestellt hat), hörte Musik und wunderte mich plötzlich, woher die kam. Ach ja, ich habe ja diese Dinger auf! Auch die Qualität lässt sich nicht von der normaler und guter Headsets unterscheiden. Es funktioniert übrigens auch, wenn man nur einen Kopfhörer trägt.

Der Nachteil: Ich würde die gern tragen, wenn ich vor dem PC sitze, aber der hat kein Bluetooth.

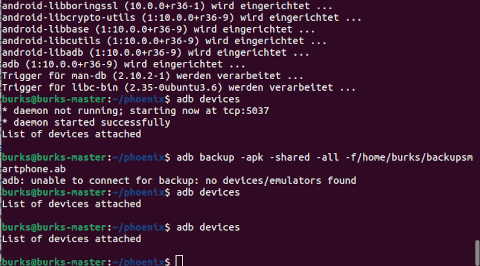

No devices found

Ich brauche fachmännischen Rat. Ich beabsichtige, sobald ich genug Rücklagen gebildet habe, mir ein Smartphone von Nitrokey anzuschaffen. Der Firmenchef Jan Suhr war im Vorstand der German Privacy Foundation, ist also vertrauenswürdig und ein Auskenner beim Thema Sicherheit.

Ich stellte ChatGPT die Fragen:

– Wenn ich Apps von meinem Samsung Smartphone mit Android auf einer externe SimSD-Karte gespeichert habe, könnte es bei der Wiederherstellung Probleme geben, wenn ich ein neues Smartphone gekauft habe, das keine externe SD-Karte hat?

– Wie mache ich ein physisches Backup meiner Apps von meinem Android Smartphone auf einen Computer, der als Betriebssystem Ubuntu hat?

Die Antworten waren interessant, aber dennoch funktionierte es nicht (komplette Antworten von ChatGPT). Ich kann Smartphone und Computer verbinden, was ich auch mache, wenn ich Fotos übertrage, aber ich kann sonst nichts auf den Rechner kopieren.

Wo könnte der Fehler liegen? sudo apt-get install android-tools-adb hat funktioniert… Hat das schon mal jemand hinbekommen?

Postscriptum: nach -f (Befehl auf dem Screenshot) kommt natürlich ein Leerzeichen.