Shareme

Ich versuche jetzt schon seit Tagen verzweifelt, eine USB-Verbindung zwischen meinem Xiaomi und dem Ubuntu-PC herzustellen, aber es funktionierte nichts. Ich habe gefühlt eine Fantastilliarde Manuals dazu gelesen.

Beim „verbundene Geräte“ ist bei der kleinen Hirse nur „mit Tablets verbinden“ möglich. Das habe ich nicht. „Mi Share“ geht nur zwischen Geräten, die eben das haben. OTG ist nur möglich, wenn noch kein USB-Kabel angeschlossen ist, sonst ist das Feature ausgegraut (darauf muss man auch erst einmal kommen). Das Handy wird zwar von Nautilus angezeigt, aber ist angeblich leer.

Heute lief mir mehr zufällig eine Anleitung für ShareMe über den Weg.

– Tippen Sie auf die Menüleiste in der oberen linken Ecke > wählen Sie Mit Computer verbinden > tippen Sie auf Start > wählen Sie den Verbindungstyp > Eine FTP-Adresse wird angezeigt.

– Öffnen Sie den Datei-Explorer auf Ihrem Computer und geben Sie die FTP-Adresse ein, die auf Ihrem Xiaomi in der Symbolleiste angezeigt wird.

ShareMe zeigt dann eine FTP-Adresse an. Ich musste erst überlegen: Wie soll ich bei Nautilus so etwas eingeben? Bevor ich das Rätsel löste, griff ich kühn zu FileZilla und hämmerte dort die IP-Adresse ein.

Und siehe: Das funktionierte! Ich kann also drahtlos (über mein eigenes WLAN) Fotos vom Handy auf den Rechner beamen und zurück. Das hat schon was…

Unter Optimierern

Deutsche Bahn! Eure Empfehlung könnt ihr euch sonstwohin schieben. Was ist das für eine Unverschämtheit? Ich bleibe bei Chromium, und es funktioniert alles.

Frage an die Experten: Hat jemand eine Idee, was die damit meinen, „Die Anwendung“ könnte eventuell „nicht fehlerfrei“ funktionieren? Soll ich es mal mit Lynx probieren, oder ist das ganz und gar verboten? Stürzt dann mein Rechner ab, oder geht die Website der Bahn kaputt?

Wieso erinnert mich das jetzt an „diese Website wurde optimiert für Netscape Navigator„? Oder: Diese Autobahn wurde optimiert für Volkswagen, bitte laden Sie sich das Auto irgendwie herunter!

Unter Donglern

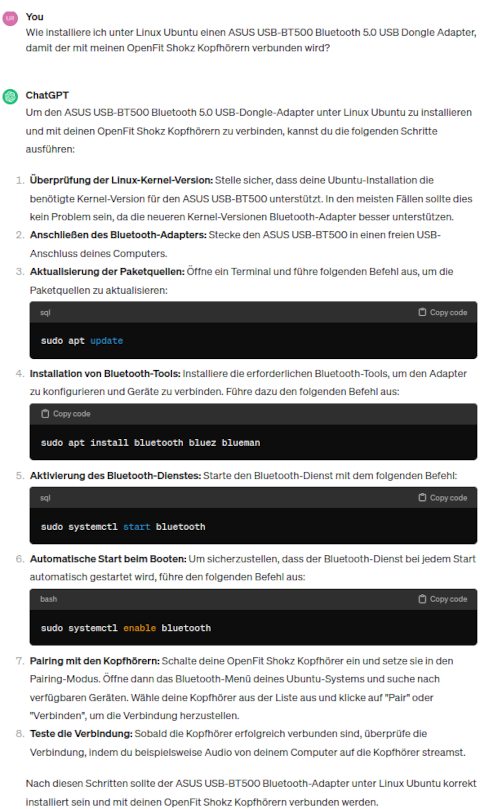

Ich bin dem Rat des Publikums gefolgt und habe einen ASUS USB-BT500 Bluetooth 5.0 USB Dongle Adapter erstanden. Ein Handbuch, das diesen Namen verdient, gibt es nicht, und Linux wird in den dürren Worten („Treiber herunterladen“ har har) nicht erwähnt. Reinstecken und Musik hören geht natürlich nicht so einfach.

Also musste ich wieder Teile meiner Gehirnaktivität an ein Werkzeug auslagern.

Ich muss zugeben, dass mir die KI in solchen Fragen immer noch ein wenig unheimlich ist. Die Zeit der Handbücher und Foren, die helfen, weil andere auf Probleme antworten, neigt sich offenbar dem Ende zu. Und es geht blitzschnell. Man muss nur logisch fragen können…

Die Qualität der Musik ist jedoch bescheiden. Meine Headsets sind um Klassen besser. Aber immerhin: Auch mein PC hat jetzt Bluetooth.

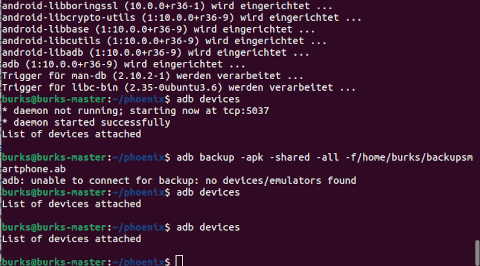

No devices found

Ich brauche fachmännischen Rat. Ich beabsichtige, sobald ich genug Rücklagen gebildet habe, mir ein Smartphone von Nitrokey anzuschaffen. Der Firmenchef Jan Suhr war im Vorstand der German Privacy Foundation, ist also vertrauenswürdig und ein Auskenner beim Thema Sicherheit.

Ich stellte ChatGPT die Fragen:

– Wenn ich Apps von meinem Samsung Smartphone mit Android auf einer externe SimSD-Karte gespeichert habe, könnte es bei der Wiederherstellung Probleme geben, wenn ich ein neues Smartphone gekauft habe, das keine externe SD-Karte hat?

– Wie mache ich ein physisches Backup meiner Apps von meinem Android Smartphone auf einen Computer, der als Betriebssystem Ubuntu hat?

Die Antworten waren interessant, aber dennoch funktionierte es nicht (komplette Antworten von ChatGPT). Ich kann Smartphone und Computer verbinden, was ich auch mache, wenn ich Fotos übertrage, aber ich kann sonst nichts auf den Rechner kopieren.

Wo könnte der Fehler liegen? sudo apt-get install android-tools-adb hat funktioniert… Hat das schon mal jemand hinbekommen?

Postscriptum: nach -f (Befehl auf dem Screenshot) kommt natürlich ein Leerzeichen.

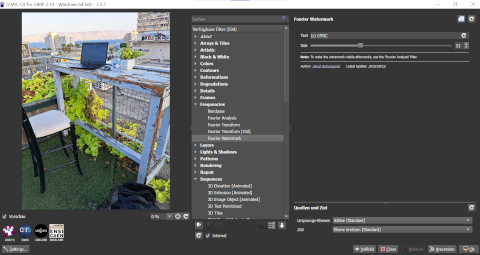

G’MIC oder: Unsichtbare Wasserzeichen

Ich habe mir gerade beigebracht, wie man mit Gimp unsichtbare Wasserzeichen in Fotos einbaut. Das hätte ich schon vor Jahren machen sollen, aber aus unerklärlichen Gründen bin ich nie dazu gekommen.

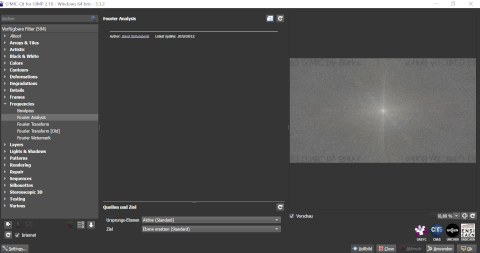

Schwierigkeitsgrad: Mittel. Man braucht das Plugin G’mic (oder Gmic), erfreulicherweise für alle Betriebssysteme vorhanden. (Heute Nachmittag installiere ich es auch auf meinen beiden Linux-Rechnern, die Screenshots hier sind für/von Windows.)

Mein Problem (Windows) fing schon beim Installieren an. Man muss darauf achten, dass sowohl Gimp als auch G’mic in demselben Ordner sind. Ich hatte Gimp für alle Benutzer des Rechners installiert, G’mic aber nur für den Nutzer Burks. Nachdem ich Gimp neu aufgespielt hatte, war das Problem gelöst.

Kontrolle: Windows (Logo) + R auf der Tastatur, dann %appdata% eingeben: Im Gimp-Ordner sollte ein Unterordner plug-ins sein, darin ein weiterer gmic_gimp_qt.

Ich hatte schon Fantastilliarden von Tutorials gelesen, aber es funktionierte immer noch nicht.

So ein unsichtbares Wasserzeichen lässt sich ganz einfach realisieren: Das Bild wird in gimp geöffnet und mittels Filter –> G’MIC wird das Plugin aufgerufen. Unter dem Punkt Spectral Handling –> Fourier Watermark tätigt ihr dann Eure gewünschte Einstellung wie Text und Schriftgröße und bestätigt dies mit OK.

/imagine prompt digital watermark steganography very realistic –ar 3:2 –s 750

Als ich alles bereit hatte, war das Plugin unter „Filter“ ausgegraut aka: Es existierte angeblich nicht. Irgendwann in der 73ten „Anleitung“ stand irgendwo im ultrakleinen Kleingedruckten, dass man zunächst eine Bilddatei laden müsse. Bei allen anderen Features ist das nicht so. Extrem einfach und logisch.

Merke: Ausnahmslos immer, wenn irgendjemand in ein Tutorial schreibt: „ganz einfach“, ist es das ausnahmslos nie. In meinem Gimp gibt es keinen „Punkt“ Spectral Handling. Ganz einfach.

Nachdem ich das weißichwievielte Unterfeature des wasweißichwievielen Filters durchsucht hatte, bekam ich heraus, dass sich digitale Wasserzeichen mit Frequencies und Fourier Watermark erzeugen lassen (vgl. Screenshot oben).

Merke: Ganz oben rechts kann man einen personalisierten Text des Wasserzeichens definieren. Dann „Anwenden“ und „Ok“.

Ganz so „unsichtbar“ ist das Wasserzeichen nicht, weil man es mit derselben Methode – nur umgekehrt – wieder sichtbar machen kann. Nur anstatt Fourier Watermark Fourier Analysis wählen (vgl. Screenshot unten).

Ich habe ChatGPT noch gefragt: „Kann man ein unsichtbares Wasserzeichen, das mit dem Plugin Gmic und Gimp erzeugt wurde, wieder entfernen oder mit einem anderen überschreiben?“ und „Verändert ein unsichtbares Wasserzeichen die Dateigröße?“ Aber das würde zu weit führen, sonst reden wir noch über Steganografie – und wer will das schon!

Mehr Cyberklima wagen

Wenn irgendwo irgendetwas cyber ist, dann schreit das förmlich auch nach einer Illustration durch die KI…

Durch Fefe wurde ich auf das britische National Cyber Security Centre (NCSC) aufmerksam. Dort analysiert man die Lage an der Cyberfront aka Cyberhygiene. Es gibt sogar ein cyber crime ecosystem. (Wer sagt das den Grüninnen? Dann gibt es vermutlich auch ein Cyberklima, an dem man sich festkleben kann.)

Most ransomware incidents are not due to sophisticated attack techniques, but are usually the result of poor cyber hygiene.

Was genau ist und zu welchem Ende kümmern wir uns um das neue Buzzword Cyberhygiene? Cybereinigen wir täglich, oder reicht es ein mal pro Monat mit dem Cyberschlauch durchzuspritzen oder gar, wie weiland Herkules, einmal die Cyberaugiasställe kräftig auszumisten und nebenher die blonde Agamede zu vernaschen?

Common features of stealers are:

stealing passwords stored in web browsers

stealing cookies, browser version and other configuration details

stealing form entry data from web browsers

stealing stored credit card details

taking screenshots

capturing antivirus details

logging keyboard presses from users (Die Links sind von mir.)

Keine der cyberhygienischen Schwachpunkte sind neu. Aber wer die Realität kennt, weiß auch, dass sich kaum jemand die Mühe hat, cyperparanoid alles zu beachten, was nötig ist, um Ungemach zu vermeiden. Mit Linux wär das nicht passiert. In meinem nächsten Leben werde ich als Cyberhygieniker arbeiten oder, noch besser, als Cyberklinikdirektor.

Llama

Kann mir mal jemand erkären, war ich machen muss, um dieses Llama zu installieren? Ich kapier es nicht.

#!/usr/bin/env bash

# Copyright (c) Meta Platforms, Inc. and affiliates.

# This software may be used and distributed according to the terms of the Llama 2 Community License Agreement.

set -e

read -p "Enter the URL from email: " PRESIGNED_URL

echo ""

read -p "Enter the list of models to download without spaces (7B,13B,70B,7B-chat,13B-chat,70B-chat), or press Enter for all: " MODEL_SIZE

TARGET_FOLDER="." # where all files should end up

mkdir -p ${TARGET_FOLDER}

if [[ $MODEL_SIZE == "" ]]; then

MODEL_SIZE="7B,13B,70B,7B-chat,13B-chat,70B-chat"

fi

echo "Downloading LICENSE and Acceptable Usage Policy"

wget --continue ${PRESIGNED_URL/'*'/"LICENSE"} -O ${TARGET_FOLDER}"/LICENSE"

wget --continue ${PRESIGNED_URL/'*'/"USE_POLICY.md"} -O ${TARGET_FOLDER}"/USE_POLICY.md"

echo "Downloading tokenizer"

wget --continue ${PRESIGNED_URL/'*'/"tokenizer.model"} -O ${TARGET_FOLDER}"/tokenizer.model"

wget --continue ${PRESIGNED_URL/'*'/"tokenizer_checklist.chk"} -O ${TARGET_FOLDER}"/tokenizer_checklist.chk"

CPU_ARCH=$(uname -m)

if [ "$CPU_ARCH" = "arm64" ]; then

(cd ${TARGET_FOLDER} && md5 tokenizer_checklist.chk)

else

(cd ${TARGET_FOLDER} && md5sum -c tokenizer_checklist.chk)

fi

for m in ${MODEL_SIZE//,/ }

do

if [[ $m == "7B" ]]; then

SHARD=0

MODEL_PATH="llama-2-7b"

elif [[ $m == "7B-chat" ]]; then

SHARD=0

MODEL_PATH="llama-2-7b-chat"

elif [[ $m == "13B" ]]; then

SHARD=1

MODEL_PATH="llama-2-13b"

elif [[ $m == "13B-chat" ]]; then

SHARD=1

MODEL_PATH="llama-2-13b-chat"

elif [[ $m == "70B" ]]; then

SHARD=7

MODEL_PATH="llama-2-70b"

elif [[ $m == "70B-chat" ]]; then

SHARD=7

MODEL_PATH="llama-2-70b-chat"

fi

echo "Downloading ${MODEL_PATH}"

mkdir -p ${TARGET_FOLDER}"/${MODEL_PATH}"

for s in $(seq -f "0%g" 0 ${SHARD})

do

wget ${PRESIGNED_URL/'*'/"${MODEL_PATH}/consolidated.${s}.pth"} -O ${TARGET_FOLDER}"/${MODEL_PATH}/consolidated.${s}.pth"

done

wget --continue ${PRESIGNED_URL/'*'/"${MODEL_PATH}/params.json"} -O ${TARGET_FOLDER}"/${MODEL_PATH}/params.json"

wget --continue ${PRESIGNED_URL/'*'/"${MODEL_PATH}/checklist.chk"} -O ${TARGET_FOLDER}"/${MODEL_PATH}/checklist.chk"

echo "Checking checksums"

if [ "$CPU_ARCH" = "arm64" ]; then

(cd ${TARGET_FOLDER}"/${MODEL_PATH}" && md5 checklist.chk)

else

(cd ${TARGET_FOLDER}"/${MODEL_PATH}" && md5sum -c checklist.chk)

fi

done

Schurkenstaaten-Hacker aus der Sicht der Cybercommander

Ich schreibe hier nicht „hacker behind monitors hacks servers, cyber security“ und den Namen einer Agentur, die so ein Foto verkauft hat, sondern die Billigversion, die sogar besser ist und von mir stammt: „ransomware computer malware –ar 16:9 –chaos 100 –s 750“

Die Jerusalem Post schreibt über pöhse Schurkenstaaten, die was mit cyber machen: „Rogue states using fake GPT content to hack governments – ex-IDF cyber chief – Former IDF Unit 8200 cyber commander says that all cyber attacks and defenses are getting better with AI.“ Das hört sich natürlich spannend an, zumal wenn es mit „exclusive“ gelabelt ist.

Wie funktioniert das? Die „Hacker“ schießen mit der Schrotflinte aka Ransomware und hoffen, dass sie irgendwas treffen. „According to public information, around 10%-15% of hacked victim companies pay the ransom,” when hacked with ransomware, while „some give up on the data and some get the data back using backups.“

Wait a minute. Warum zahlt überhaupt irgendjemand etwas? Weil sie kein Backup haben? Kann mir das jemand erklären?

Jetzt haben wir onlinedurchsuchungsähnlich die zentrale Frage: Wie kommt die Malware auf einen Rechner?

Ransomware almost always starts with a human factor. You get a ‘phishing’ email which looks very reliable. You open the link and they send in the ransomware. Phishing has gotten much more personalized.“ – „It includes the correct person’s name and job title using a phishing auto-generated tool, and from GPT and other tools.

Wait a minute again. E-Mails werden nicht verschlüsselt, sondern als Postkarte geschrieben? So was beantworte ich gar nicht. Ist doch ganz einfach. Und Mails, die mich nicht persönlich anreden, schreddere ich sofort – das ist alles zu 100 Prozent Spam. Ich beurteile doch Post nicht phänotypisch, ob die reliable ist. Kennt übrigens jemand noch KorrNews, mit dem man in Kombination mit Hamster im Header herumpfuschen konnte? (Chor im Hintergrund singt den Refrain in Fis-Moll: Usenet! Usenet! Usenet!)

Dann die Pointe des Ex-Cybercommanders, die niemand erwartet: Man klickt auf einen Link and they send in the ransomware. So einfach ist das also. Was ist aber mit den Muttern und Clawsmailern? Die dürfen beim Phishing nicht mitspielen, weil ihre Software das nicht erlaubt.

Ich habe mich ein bisschen umgeschaut: Linux ist nicht davor gefeit. Aber: Der Systemzugang erfolgt über ein ZIP-Archiv, das eine bösartige Java-Image-Datei enthält. Ein Attachment also, das man erst entzippen müsste. (Wer verschickt denn heute noch zip-Dateien?) Und dann Remote. Wenn ich aber mit der Schrotflinte schieße, woher kenne ich das Betriebssystem des zufälligen dümmsten anzunehmenden Opfers?

Ich schrieb 2010: „Werbemails sind ein lukratives Geschäft. Obwohl man einen Bedarf nicht unbedingt erkennen kann, wenn wahllos allen Menschen, die jemals eine E-Mail-Adresse irgendwo im Internet veröffentlicht haben, angeboten wird, ihren Penis zu verlängern, auch wenn sie zufällig weiblich sind – das Geschäftsmodell funktioniert. Es lebt jedoch nicht von einer Krankheit, einem Lebensgefühl oder einer Sucht wie bei psychotropen Substanzen, sondern ausschließlich von der Dummheit vieler Internetnutzer. Zahlreiche empirische Studien wie etwa die der Anti-Abuse Working Group haben belegt, dass rund die Hälfte aller Nutzer Spam-Mails öffnen, häufig unter Missachtung der einfachsten Sicherheitsregeln.“

Was uns der Ex-Cyberkommandant sagen will: Die KI kann helfen, fehlerfreie E-Mails zu schreiben. Der Rest bleibt wie vorher. Man schreibt also nicht mehr: „Dies ist zu informieren, dass Sie Ihre E-Mail-Adresse beigefügt Zu einem Ticket-Nummer (SP338-634) gewann den Preis Sum Von 750.000,00 (Sieben hundertfünfzigtausend nur) Gewinnspiel in einer E-Mail-Programm am 31. März. 2008.“ Sondern:

ChatGPT: Gerne, hier ist der korrigierte Satz: „Ich möchte Sie darüber informieren, dass Ihre E-Mail-Adresse mit der Ticket-Nummer SP338-634 den Preis in Höhe von 750.000,00 (siebenhundertfünfzigtausend) in einem E-Mail-Gewinnspiel am 31. März 2008 gewonnen hat.“

Also bei elektronischen Postkarten immer schön aufpassen! Zu Risiken und Nebenwirkungen fragen Sie Ihren Cyberkommandanten.

ransomware computer malware –ar 16:9 –chaos 100 –s 750

Surveillance, allüberall und nirgends [Update]

Heise veröffentlicht Bullshit-Bingo für Klein-Fritzchen, natürlich von Stefan Krempl. Ich weiß nicht, was den treibt. „Polizei soll Staatstrojaner nicht mehr bei Alltagskriminalität einsetzen.“

– Erstens heißt es nicht „Staatstrojaner“. Die Trojaner waren draußen, die Griechen saßen im Pferd.

– Zweitens darf die Polizei das nicht (was sie natürlich nicht daran hinderte). Es gibt ein Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme. Oder ist die Entscheidung des Bndesverfassungsgerichts mittlerweile revidiert worden, Heise? Nein, ist sie nicht.

– Drittens ist es technisch grober Unfug, auch wenn tausend juristische Pappnasen das immer wieder anders behaupten. Man sollte auch nicht die Transportverschlüsselung mit der Verschlüsselung von Inhalten auf einem Rechner verwechseln. Nur noch einmal, Krempl, zum langsamen Mitschreiben: niemand (in Worten: niemand) kann auf meine Rechner von „draußen“ zugreifen, selbst wenn ich einen Angriffskrieg vorbereitete. Niemand hat auch bisher erklärt, wie das gehen sollte. Die raunen nur alle geheimnisvoll herum und tun sich wichtig damit.

Ohne weiteres kann der Staat jedoch nicht erfassen, was auf einem Computer geschieht. Der einzige Weg ist über Sicherheitslücken in den betroffenen Systemen. Und hier muss man sich schon wundern: Statt, dass der Staat hilft, bekannte Lücken zu schließen oder zumindest auf sie aufmerksam zu machen, die letztlich alle Nutzer von Computern gefährden und von Kriminellen ausgenutzt werden können, nutzt er sie selbst aus, um das Gerät zu hacken und „mitlesen“ zu können. (Das „schreiben Mitarbeiter der intersoft consulting, die als Experten für Datenschutz, IT‑Sicherheit und IT‑Forensik international Unternehmen beraten.“)

Der Staat nutzt also Lücken aus? Wie denn? Beispiele?! Das Bundesinnenministerium kauft also Zero-Day-Exploits, womöglich für Linux? Ihr spinnt doch.

– Viertens gibt es die „Online-Durchsuchung“ weder bei „Alltagskriminalität“ noch bei schweren Straftaten, nur im nachhinein, wenn die Rechner des Verdächtigen beschlagnahmt wurden und dieser auch noch ein IT-Vollidiot ist.

Was will mir dieser Artikel suggerieren? „Bei der Quellen-TKÜ geht es darum, die laufende Kommunikation per Staatstrojaner direkt auf dem Gerät eines Verdächtigen abzugreifen, bevor sie ver- oder nachdem sie entschlüsselt wurde.“ Ach ja? Und wie soll das gehen? Krempl, du bist ein Verschwörungstheoretiker.

Dazu passt noch ein ganz ähnlicher Artikel: „Autos, Navis & Co.: Polizei will Zugriff auf alles – unverschlüsselt und sofort“. Schon klar. Ich will auch Diktator von Deutschland werden. Das ist ähnlich realistisch, selbst wenn diejenigen, die das fordern, Nachhilfeunterricht beim Chinesen nähmen.

[Update] Links repariert.

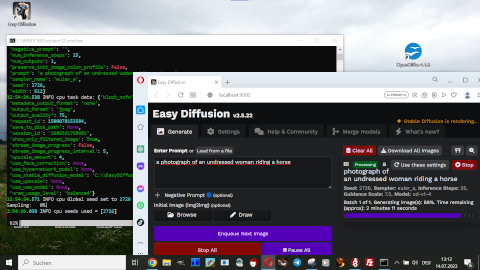

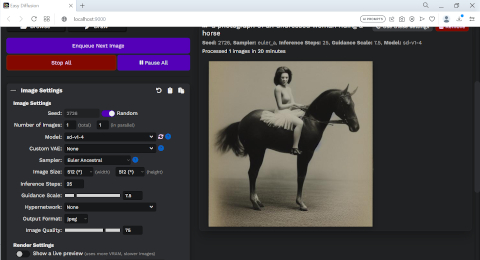

Stable Diffusion

Ich habe mir mal Stable Diffusion auf meinen ältesten und „schlechtesten“ Rechner geladen, den ich nur im Büro und auf Reisen benutze (weil er klein ist): Intel(R) Core(TM) i3-7020U CPU @ 2.30GHz 2.30 GHz mit 8 GB RAM. Der braucht für ein Bild mehr als eine Viertelstunde, und natürlich ist es nicht so gut wie von Midjourney gemacht. Ich wollte es nur ausprobieren und habe keinen anspruchsvollen Prompt benutzt. Mal sehen, was mein Gamer-PC mit Linux dazu sagt…

Offener Schuss

manual of the video editing software::3 openshot::3 for linux::3, person studies it with a strained expression on his face –no hands photorealistic –chaos 100 –s 750

Ich schrieb am 01.03.2021: Ich aber beschloss nun, Influencer zu werden. Zuvörderst wollte ich lernen, wie man mit Linux Videos macht zusammenschnippelt. Ich sehe das bei Leuten, die zum Beispiel Schachpartien kommentieren – sie sind in einem kleinen Feld zu sehen und das Schachbrett in einem anderen (gut, die benutzen vermutlich Windows). Oder wie macht Liv Boeree das? Wie also bekommt man womit in ein normales Video noch etwas hinein? Ich weiß noch nicht einmal, wie man Filmsequenzen zusammensetzt (vermutlich muss ich irgendein Handbuch lesen oder gar viele).

Welche Software ist unter Linux empfehlenswert? VLC? Meine Webcam bediene ich mit Cheese. Der Schockwellenreiter hat allerhand dazu geschrieben, mitsamt Links zu Software und Tutorials.

Das Publikum hatte damals Interessantes angemerkt. Ich hatte in den letzten zwei Jahren ab und zu gefummelt, aber da es mir aber an nicht-pornografischen Videos mangelte, blieb das Projekt auf Eis gelegt. Jetzt aber – wohlan! – habe ich mir als Hausaufgabe befohlen, das alsbald zu begreifen. Wozu gibt es Intelligenz der künstlichen Art? Ich will das auch hier zum Nachschauen haben.

manual of the video editing software openshot::3 for linux::3 photorealistic –chaos 100 –s 750

Verfasse ein tutorial für OpenShot!

ChatGPT: Natürlich! Hier ist ein grundlegendes Tutorial zur Verwendung von OpenShot:

Schritt 1: Installation von OpenShot

Öffnen Sie das Terminal auf Ihrem Linux-System.

Geben Sie den Befehl ein, um OpenShot zu installieren. Die genaue Syntax hängt von Ihrer Linux-Distribution ab. Zum Beispiel:

Für Ubuntu: sudo apt install openshot

Für Fedora: sudo dnf install openshot

Schritt 2: Starten von OpenShot [das hatte ich schon getan]

Öffnen Sie OpenShot entweder über das Anwendungsmenü oder geben Sie openshot im Terminal ein und drücken Sie die Eingabetaste.

Schritt 3: Erstellen eines neuen Projekts

Klicken Sie auf „Datei“ und wählen Sie „Neues Projekt“. Geben Sie einen Namen für Ihr Projekt ein und wählen Sie den Speicherort auf Ihrer Festplatte aus.

Wählen Sie das gewünschte Seitenverhältnis und die gewünschte Bildfrequenz für Ihr Video aus und klicken Sie auf „Erstellen“.

Schritt 4: Importieren von Medien

Klicken Sie auf „Datei“ und wählen Sie „Medien importieren“. Durchsuchen Sie Ihre Dateien und wählen Sie die Videos, Bilder oder Audiodateien aus, die Sie in Ihr Projekt importieren möchten. Klicken Sie auf „Öffnen“, um sie hinzuzufügen.

Die importierten Medien werden in der Medienbibliothek angezeigt.

Schritt 5: Hinzufügen von Medien zum Zeitstrahl

Ziehen Sie die gewünschten Medien aus der Medienbibliothek zum Zeitstrahl unten im OpenShot-Fenster. Platzieren Sie sie in der Reihenfolge, in der sie in Ihrem Video erscheinen sollen.

Klicken Sie auf die Medien im Zeitstrahl, um ihre Eigenschaften anzupassen. Sie können die Dauer ändern, Effekte hinzufügen, die Lautstärke anpassen und vieles mehr.

Schritt 6: Bearbeiten des Videos

Um ein Video zu schneiden, klicken Sie auf das Video im Zeitstrahl und ziehen Sie die Anfasser am Anfang und Ende des Videos, um den gewünschten Ausschnitt auszuwählen.

Um Effekte hinzuzufügen, klicken Sie auf das Video und wählen Sie die Registerkarte „Effekte“ im Eigenschaftenfenster. Hier können Sie verschiedene visuelle Effekte auf das Video anwenden.

Schritt 7: Hinzufügen von Übergängen

Klicken Sie auf die Schaltfläche „Übergänge“ in der Werkzeugleiste und ziehen Sie den gewünschten Übergang zwischen zwei Videos im Zeitstrahl. Passen Sie die Dauer des Übergangs bei Bedarf an.

Schritt 8: Hinzufügen von Musik und Ton

Ziehen Sie Musik- oder Audiodateien aus der Medienbibliothek zum Zeitstrahl, um sie Ihrem Video hinzuzufügen.

Klicken Sie auf das Audio im Zeitstrahl, um seine Eigenschaften anzupassen. Sie können die Lautstärke regeln oder Effekte anwenden.

Schritt 9: Vorschau und Exportieren

Klicken Sie auf die Schaltfläche „Abspielen“ in der Vorschauansicht, um Ihr Video anzusehen.

Wenn Sie zufrieden sind, klicken Sie auf „Datei“ und wählen Sie „Video exportieren“. Wählen Sie das Ausgabeformat, den Speicherort und andere Exportoptionen aus. Klicken Sie auf „Exportieren“, um Ihr Video zu rendern.

Das ist eine grundlegende Anleitung für OpenShot, um Ihnen den Einstieg zu erleichtern. OpenShot bietet noch viele weitere Funktionen und Möglichkeiten zur Feinabstimmung Ihrer Videos. Sie können weitere Anleitungen, Tutorials und die offizielle Dokumentation von OpenShot für fortgeschrittene Funktionen und Techniken erkunden. Viel Spaß beim Bearbeiten Ihrer Videos!

Auch das erhielt ich als Ergebnis. Ich weiß zwar nicht, was das sein soll, aber es sieht lustig aus.

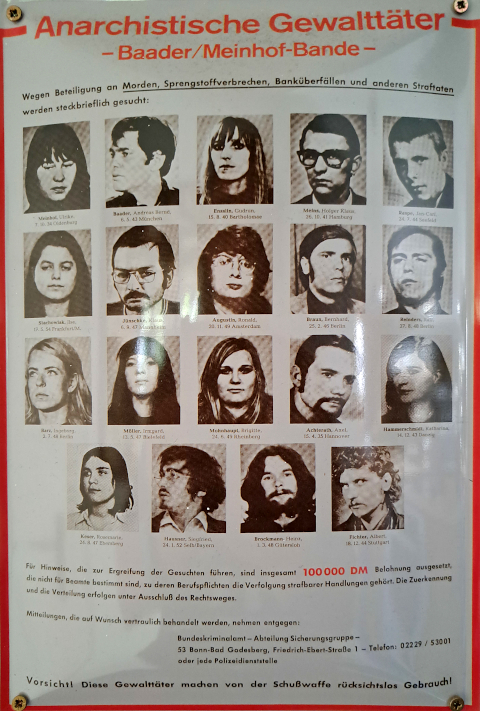

Fünf wie Hundert [Update]

Irritiert waren Bundesregierung, Bundesanwaltschaft und BKA, als das Allensbacher Meinungsforschungsinstitut, dessen Leitung der CDU nahestand, 1971 die Ergebnisse einer Meinungsumfrage »Baader-Meinhof: Verbrecher oder Helden?« veröffentlichte. 82 Prozent kannten die Gruppe. 18 Prozent von 1000 Befragten sagten, die RAF handle »auch heute noch vor allem aus politischer Überzeugung«. 31 Prozent hatten keine Meinung. Jeder vierte Befragte unter 30 Jahren hatte »gewisse Sympathien« für die RAF. Jeder zehnte Norddeutsche war bereit, ein Mitglied der Gruppe zu beherbergen, das Gleiche galt für jeden 20. Bundesbürger. Allensbach stellte ein »schwieriges sozialpsychologisches Klima für die Fahndung der Polizei« fest. Die Frankfurter Allgemeine Zeitung sorgte sich: »Fünf Prozent wirken hier wie hundert Prozent.« (Aus: Jutta Ditfurth: Ulrike Meinhof. Die Biografie.)

Update: Ich wollte mir gerade zum besseren Lesen Oliver Tolmeins „RAF – Das war für uns Befreiung“- Ein Gespräch mit Irmgard Möller über bewaffneten Kampf, Knast und die Linke“ herunterladen. Der Text ist auf der Website Tolmeins merkwürdigerweise nicht mehr vorhanden. Das erinnerte mich daran, dass ich schon lange HTTrack installieren wollte.

Unter Staatstrojanern (m/f/d)

Online-Durchsuchung und Chatkontrolle in Secondlife (2007)

Da ist sie wieder, die gute, alte Online-Durchsuchung, von der immer noch niemand zu sagen weiß, wie sie denn funktionieren soll. Jetzt hat sie sich das Kostüm „Chatkontrolle“ umgehängt und geistert geheimnisvoll raunend durch die Medien.

Durch das „Gesetz zur effektiveren und praxistauglicheren Ausgestaltung des Strafverfahrens“ durften Behörden versteckte Schadsoftware auf Computern, Laptops und Smartphones platzieren.

Soso, lieber Kollege Jakob Schirrmacher, der nach eigenen Angaben „1987 noch nicht gelebt“ hat und, ebenfalls nach eigenen Angaben, freier Journalist, Autor, Dozent für Medien und Digitalisierung ist, also so etwas wie ich, nur ohne Zweitberuf, und, ebenfalls nach eigenen Angaben, jemand ohne PGP-Schlüssel auf der Website. Die dürfen „versteckte Schadsoftware“ auf meine Linux-Rechner beamen, womöglich von fern, wenn ich gerade nicht hingucke, warum es verdächtig ruckelt?

Ich habe da mal eine Frage: Wie machen „die“ das? Vielleicht darf man das gar nicht fragen, weil es supergeheim ist? Und hatte das Bundesverfassungsgericht die so genannte TKÜ (Quellen-Telekommunikationsüberwachung) nicht 2008 verboten? Da warst du doch schon geboren, lieber Kollege?!

Mir ist eine „drohende“ Chatkontrolle übrigens völlig schnurzpiepegal. Ich mache das so, wenn ich nicht ohnehin das quelloffene Signal benutze: Ich rufe irgendein IRC-Programm auf. Vorher habe ich mich per verschlüsselter E-Mail mit meinen Mitverschworenen (m/f/d) verabredet, dass wir uns auf irc.brasirc.com.br treffen und dort einen passwortgeschützten Kanal eröffnen. Und dann chatten wir und tauschen Daten aus.

Nein, ich habe eine bessere Idee. Wir loggen uns mit halbnackten Avataren in Secondlife ein und treffen uns in einem Adult-Segment (irgendwas mit Porn) oder treffen uns auf meiner Sim, umbraust von virtuellen Sandstürmen und die virtuellen Waffen immer griffbereit, um Chatkontrolleure virtuell abzumurksen.

Ich finde ein Gesetz zur Chatkontrolle gut und richtig. Dann befassen sich die, die jetzt noch zum Thema ahnungslos herumfaseln, endlich mit Sicherheit und Datenschutz. Oder halten die Kresse, was auch nicht schlecht wäre.

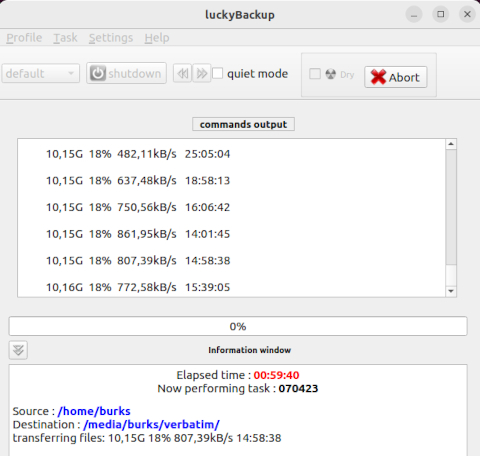

Unlucky Backup, revisited

Hatten wir schon mal, und ich habe nichts dazugelernt. Die Bibel sagt treffend dazu: „Wer aber beharret bis ans Ende, der wird selig.“

Crash successful

Das ist keine Meldung, die mich wirklich glücklich macht. Oder hatte da jemand schwarzen Humor?

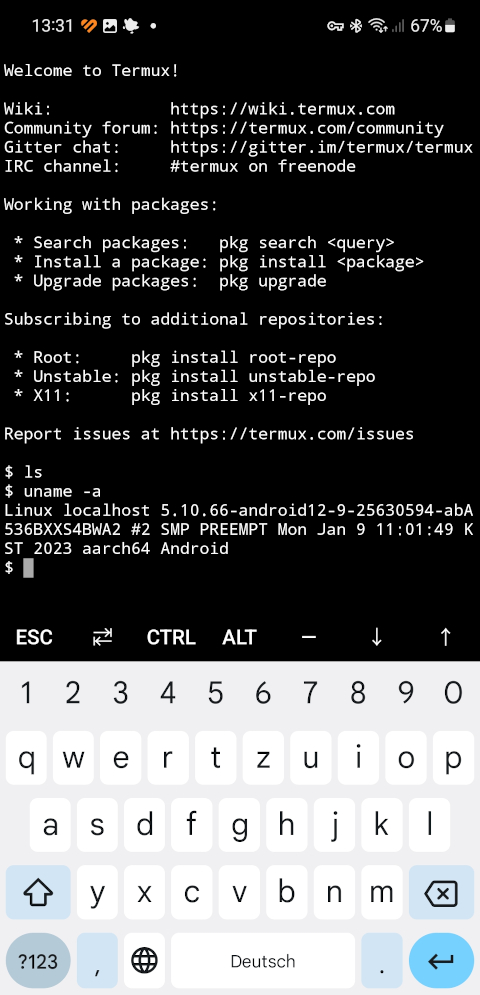

Termux oder: Linux Localhost

Das hiesige mschinencodeaffine Publikum empfahl Termux. Ich warf natürlich sofort einen Blick unter die Motorhaube meines Anroid-Handys.

Wat mutt, dat mutt

Credits: Plaicy/Wikipedia – Creative Commons Attribution-Share Alike 3.0 Unported license.

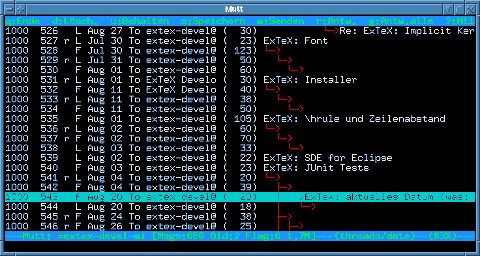

All mail clients suck. This one just sucks less.

Bei Heise schlugen jüngst Artikel auf, dass K-Mail für Android (nutze ich auch) in Thunderbird aufgehe und das letzteres bald modernisiert werde, was bekanntlich oft auf „verschlimmbessert“ hinausläuft.

Das erinnert mich daran, dass ich schon lange mit allen Rechnern zu Mutt wechseln wollte, aber nie dazu gekommen bin. Meine Thunderbirds laufen zwar problemlos, aber ich bin mit Crosspoint im Internet groß geworden und kann dem Kommandozeilengetippe durchaus etwas abgewinnen.

Claws Mail, das ich auf einem alten Windows-Rechner laufen habe, den ich nur in der Firma nutze, verweigert sich immerhin dem HTML-E-Mail-Quatsch, aber das Verschlüsseln ist eine mühsame Fummelei per Copy & Paste. Da wären mir Shortcuts per Tastatur lieber.

Mail sehen, ob ich einen K-9-Mail-Thunderbird-Mix für Android ertrage. Wenn nicht, muss ich mir was überlegen – leider gibt es Mutt für Android nicht.

Sie sind mit dem Internet verbunden.

Das technische Problem, ein Insekt zu fangen, wurde in diesem Fall nicht zufredenstellend gelöst.

Verehrtes Publikum: Ich verneige mich in Ehrfurcht vor den versierten Beiträgen, die meine technischen Probleme weitgehend lösten. Weitgehend.

1. VPN via WireGuard geht jetzt auf allen Betriebssystemen. Warum ist man (zx2c4 und Edge Security) darauf nicht schon früher gekommen?

Keep in mind, though, that „support“ requests are much better suited for our IRC channel. Har har. I love it. Old school.

So gaaaaanz einfach war es unter Linux nicht. Heiko Richter hat es dankenswerterweise relativ volkstümlich erklärt.

In die Datei /etc/wireguard/wg0.conf fügen wir die Konfiguration ein, die wir von der Fritz!Box erhalten haben. Die Datei, die einem die Fritzbox vorher – bei der Einrichtung von WireGuard – geruhte zu überreichen, heisst wg_config.conf und funktioniert sowohl für Windows und Linux (sudo gedit usw.)

Sehr geehrte Damen und Herren Nerds aka Thomas Niedermeier ! Manuals wie Ubuntu Desktop als WireGuard VPN Client konfigurieren lese ich nur, wenn mich eine attraktive nackte Frau dazu auffordert. Ich bin mir auch nicht sicher, ob ich das Thema verstanden habe: VPN ohne Fritzbox o.ä.? Wer tut sich so etwas an?

So sieht das dann unter Jammy Jellyfish aus.

Auch Detailprobleme (Wie permanent einschalten? Wie ausschalten? Ist es überhaupt an?) kriegte ich nach einiger Zeit hingefummelt.

[x] Problem gelöst.

2. Mit WireGuard kann ich mich auch von nah und fern mit meiner Fritzbox verbinden. Wer hätte gedacht, dass das so einfach funktioniert! Was geschieht aber im Oktober?

Bei der Ausreise vom Flughafen Ben Gurion aus kann es zur Einbehaltung von elektronischen Geräten, insbesondere Laptops, durch die israelischen Sicherheitsbehörden kommen. In diesen Fällen werden die Computer eingehend untersucht und dann nach ein bis drei Tagen an den Aufenthaltsort des Reisenden nachgesandt.

Hurra! Endlich eine „Online-Durchsuchung“! Das will ich sehen. Aber mein fettes Linux-Laptop nehme ich sowieso nicht mit… Und wenn sie meine Veracrypt-Container nicht aufkriegen, behalten sie den Rechner? Da entwickele ich sportlichen Ehrgeiz… Aber ich hätte gar nichts zu verbergen.

Das technische Problem, sich zu entfesseln, wurde hier nur halbherzig gelöst. (Credits: Schockwellenreiter)

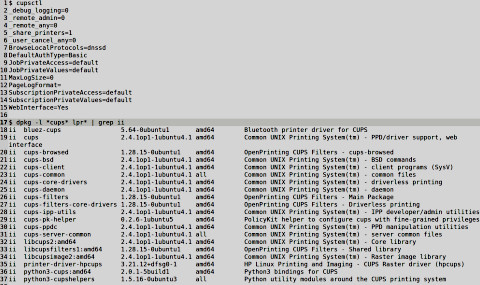

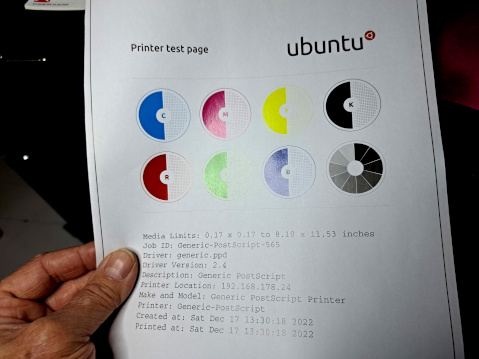

Unter Druckenden

Mein Drucker druckt wieder unter Linux. Ich habe zum wiederholten Mal einen Drucker – als Netzwerkdrucker – hinzugefügt. Auch dann werden einem mehrere merkwürdige Alternativen angeboten, die ich zu faul war, mir zu merken oder danach zu googeln. Per Versuch und Irrtum habe ich dann die Option gewählt, die mir die IP-Adresse des Druckers im Heimnetz anzeigte, und diese Version als Vorgabedrucker verwendet.

Ich habe aber immer noch keine Ahnung, warum das plötzlich unter Linux – mit zwei Rechnern! – nicht mehr funktionierte.

Cups! [Gelöst]

Nach dem letzten Update rührt sich der (Netzwerk) Drucker OKI C 332 nicht mehr, obwohl er erkannt wird und sogar die Aufträge angezeigt werden. Das gilt für 2 Linux Recher (beide identisch). Der Windows-Rechner in demselben Netzwerk druckt ohne Probleme. Ich kann auch per Kommandozeile drucken, es erscheint bei lp [Dateiname] keine Fehlermeldung, aber der Drucker bleibt stumm und spuckt nichts aus. Was müsste ich tun?

[Update] Das Problem ist gelöst. Unter „Druckereigenschaften“ war der Drucker zwar da, aber bei Druckaufträgen doch nicht („Drucker konnte nicht gefunden werden“). Das änderte sich erst nach „Netzwerkdrucker finden“ und wenn der Drucker dann erneut aktiviert wurde. Woran das alles lag, weiß ich nicht. Es gab zwar einen Stromausfall vor ein paar Tagen, aber wenn die IP-Adresse nach Neustart des Routers nicht mehr gefunden worden wäre, hätte das Windows-Laptop ihn doch auch nicht finden können? IMHO hatte ich dem Drucker sowieso eine statische IP zugeordnet.