manual of the video editing software::3 openshot::3 for linux::3, person studies it with a strained expression on his face –no hands photorealistic –chaos 100 –s 750

Ich schrieb am 01.03.2021: Ich aber beschloss nun, Influencer zu werden. Zuvörderst wollte ich lernen, wie man mit Linux Videos macht zusammenschnippelt. Ich sehe das bei Leuten, die zum Beispiel Schachpartien kommentieren – sie sind in einem kleinen Feld zu sehen und das Schachbrett in einem anderen (gut, die benutzen vermutlich Windows). Oder wie macht Liv Boeree das? Wie also bekommt man womit in ein normales Video noch etwas hinein? Ich weiß noch nicht einmal, wie man Filmsequenzen zusammensetzt (vermutlich muss ich irgendein Handbuch lesen oder gar viele).

Welche Software ist unter Linux empfehlenswert? VLC? Meine Webcam bediene ich mit Cheese. Der Schockwellenreiter hat allerhand dazu geschrieben, mitsamt Links zu Software und Tutorials.

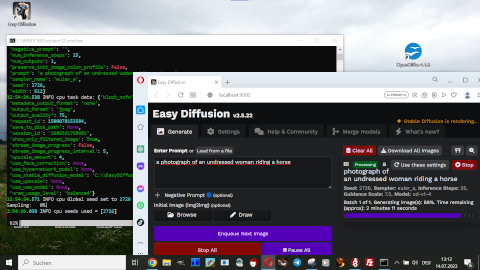

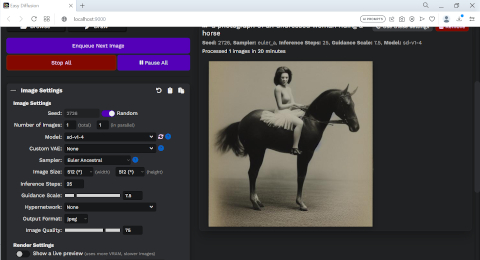

Das Publikum hatte damals Interessantes angemerkt. Ich hatte in den letzten zwei Jahren ab und zu gefummelt, aber da es mir aber an nicht-pornografischen Videos mangelte, blieb das Projekt auf Eis gelegt. Jetzt aber – wohlan! – habe ich mir als Hausaufgabe befohlen, das alsbald zu begreifen. Wozu gibt es Intelligenz der künstlichen Art? Ich will das auch hier zum Nachschauen haben.

manual of the video editing software openshot::3 for linux::3 photorealistic –chaos 100 –s 750

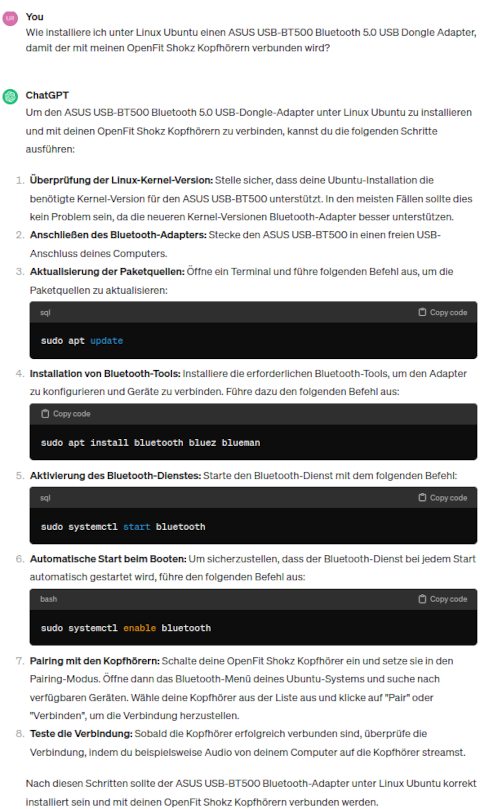

Verfasse ein tutorial für OpenShot!

ChatGPT: Natürlich! Hier ist ein grundlegendes Tutorial zur Verwendung von OpenShot:

Schritt 1: Installation von OpenShot

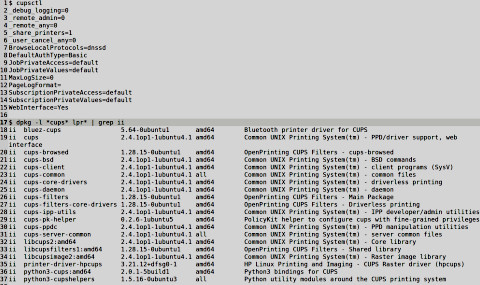

Öffnen Sie das Terminal auf Ihrem Linux-System.

Geben Sie den Befehl ein, um OpenShot zu installieren. Die genaue Syntax hängt von Ihrer Linux-Distribution ab. Zum Beispiel:

Für Ubuntu: sudo apt install openshot

Für Fedora: sudo dnf install openshot

Schritt 2: Starten von OpenShot [das hatte ich schon getan]

Öffnen Sie OpenShot entweder über das Anwendungsmenü oder geben Sie openshot im Terminal ein und drücken Sie die Eingabetaste.

Schritt 3: Erstellen eines neuen Projekts

Klicken Sie auf „Datei“ und wählen Sie „Neues Projekt“. Geben Sie einen Namen für Ihr Projekt ein und wählen Sie den Speicherort auf Ihrer Festplatte aus.

Wählen Sie das gewünschte Seitenverhältnis und die gewünschte Bildfrequenz für Ihr Video aus und klicken Sie auf „Erstellen“.

Schritt 4: Importieren von Medien

Klicken Sie auf „Datei“ und wählen Sie „Medien importieren“. Durchsuchen Sie Ihre Dateien und wählen Sie die Videos, Bilder oder Audiodateien aus, die Sie in Ihr Projekt importieren möchten. Klicken Sie auf „Öffnen“, um sie hinzuzufügen.

Die importierten Medien werden in der Medienbibliothek angezeigt.

Schritt 5: Hinzufügen von Medien zum Zeitstrahl

Ziehen Sie die gewünschten Medien aus der Medienbibliothek zum Zeitstrahl unten im OpenShot-Fenster. Platzieren Sie sie in der Reihenfolge, in der sie in Ihrem Video erscheinen sollen.

Klicken Sie auf die Medien im Zeitstrahl, um ihre Eigenschaften anzupassen. Sie können die Dauer ändern, Effekte hinzufügen, die Lautstärke anpassen und vieles mehr.

Schritt 6: Bearbeiten des Videos

Um ein Video zu schneiden, klicken Sie auf das Video im Zeitstrahl und ziehen Sie die Anfasser am Anfang und Ende des Videos, um den gewünschten Ausschnitt auszuwählen.

Um Effekte hinzuzufügen, klicken Sie auf das Video und wählen Sie die Registerkarte „Effekte“ im Eigenschaftenfenster. Hier können Sie verschiedene visuelle Effekte auf das Video anwenden.

Schritt 7: Hinzufügen von Übergängen

Klicken Sie auf die Schaltfläche „Übergänge“ in der Werkzeugleiste und ziehen Sie den gewünschten Übergang zwischen zwei Videos im Zeitstrahl. Passen Sie die Dauer des Übergangs bei Bedarf an.

Schritt 8: Hinzufügen von Musik und Ton

Ziehen Sie Musik- oder Audiodateien aus der Medienbibliothek zum Zeitstrahl, um sie Ihrem Video hinzuzufügen.

Klicken Sie auf das Audio im Zeitstrahl, um seine Eigenschaften anzupassen. Sie können die Lautstärke regeln oder Effekte anwenden.

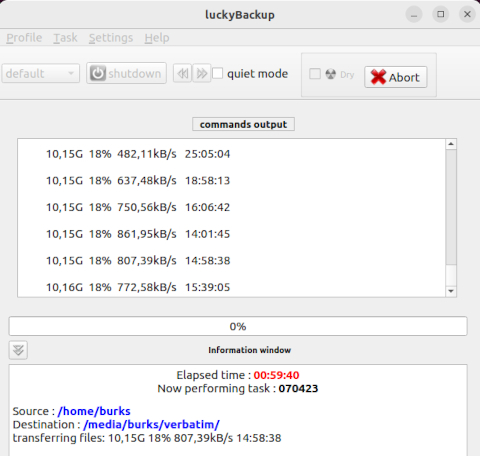

Schritt 9: Vorschau und Exportieren

Klicken Sie auf die Schaltfläche „Abspielen“ in der Vorschauansicht, um Ihr Video anzusehen.

Wenn Sie zufrieden sind, klicken Sie auf „Datei“ und wählen Sie „Video exportieren“. Wählen Sie das Ausgabeformat, den Speicherort und andere Exportoptionen aus. Klicken Sie auf „Exportieren“, um Ihr Video zu rendern.

Das ist eine grundlegende Anleitung für OpenShot, um Ihnen den Einstieg zu erleichtern. OpenShot bietet noch viele weitere Funktionen und Möglichkeiten zur Feinabstimmung Ihrer Videos. Sie können weitere Anleitungen, Tutorials und die offizielle Dokumentation von OpenShot für fortgeschrittene Funktionen und Techniken erkunden. Viel Spaß beim Bearbeiten Ihrer Videos!

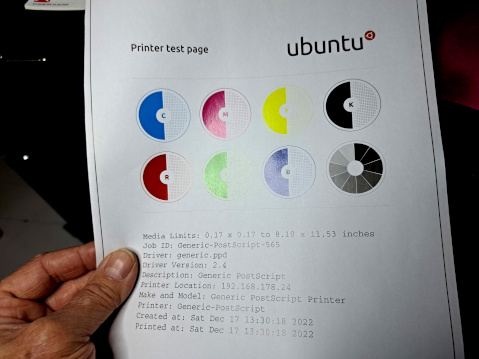

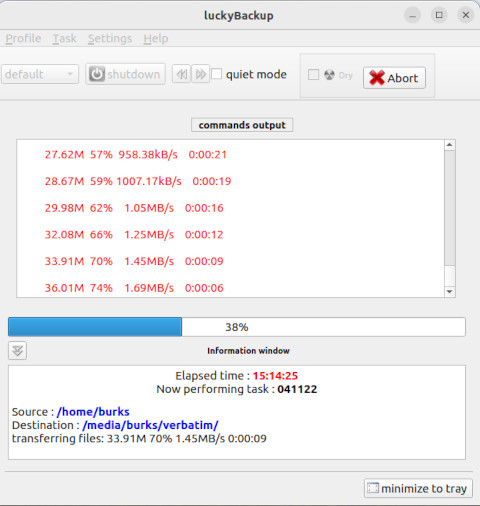

Auch das erhielt ich als Ergebnis. Ich weiß zwar nicht, was das sein soll, aber es sieht lustig aus.