Herzschrittmacher.0Day_Expl0it.rar

Made my day…

Three Moons of Gor

Credits: Duska Resident

Schreiben und Anziehen

„Wenn manche Autoren sich sich so nachlässig anzögen wie sie schreiben, würden sie wegen Erregung öffentlichen Ärgernisses verhaftet.“ (Mary Douglas: „Ritual, Tabu und Körpersymbolik. Sozialanthropologische Studien in Industriegesellschaft und Stammeskultur“. Frankfurt am Main 1974, S. 108)

Leitwolf im Schafspelz

„Denn Netzjournalismus, sofern er aus wirtschaftlichen Gründen und mit Blick auf Breitestwirkung betrieben wird, ist nicht irgendein Abfallprodukt für die Generation Smartphone, für das ihn der soignierte Qualitätszeitungsleser immer noch halten mag: Er ist, ganz im Gegenteil, Destillat, die Essenz von Journalismus als Geschäft, dessen Prinzip Hermann L. Gremliza vor dreißig Jahren so beschrieben hat: ‚Der Wettbewerb um die Gunst der Konsumenten zwingt die privatwirtschaftlichen Medien, alles zu unterlassen, was die Instinkte und Vorurteile der Leser, Hörer und Seher stören könnte. Ja, um gar kein Risiko zu laufen, müssen sie immer noch ein Stück tiefer ansetzen. Axel Springer sieht das schon ganz richtig: Wer in diesem Busineß Erfolg haben will, darf nicht belehren, aufklären, fragen – er muß unterhalten, bestätigen, verdummen.'“ (Stefan Gärtner in der Titanic)

Medientrojaner

Der dümmste anzunehmende Historiker nennt das Pferd, mit dem sich laut Homer die Griechen in die Stadt Troja schmuggelten, „Trojaner“ bzw. er nennt die Griechen Trojaner, obwohl die Trojaner draussen waren und die Griechen drinnen. Man kann ja auch die Deutschen Franzosen nennen oder die Russen Amerikaner, ist irgendwie sowieso egal.

So falsch, schräg und unpassend die Metapher „Trojaner“ für eine Software ist, die – so stellt sich das Klein Fritzchen vor – irgendwie auf einen fremden Rechner geschmuggelt wird, etwa mit Hilfe von Zauberformeln, die ein Beamter in Wiesbaden beim BKA vor sich hin murmelt, während er eine ausführbare Datei an einen verdächtigen Menschen schickt, in der Hoffnung, der benutze das Betriebssystem Windows und würde alles per Mausklick und per Admin-Account installieren, was nicht bei drei auf dem nächsten Baum ist – es hindert die Holzmedien dennoch nicht, diesen Quatsch wieder und wieder zu verbreiten.

Aktueller Fall, Zitat Spiegel online: Das Münchener Justizministerium habe eingeräumt, „dass die [welche? B.S.] umstrittene [!] Spionage-Software zwischen 2009 und 2010 insgesamt fünfmal [sic] in Augsburg, Nürnberg, München und Landshut zur Anwendung kam.“

Man merkt schon bei diesem Deutsch des Grauens, dass hier irgendjemand irgendwelche Behörden-Agitprop abgekupfert hat – so redet kein Mensch: „zur Anwendung kam“? Das Gehirn des Schreibers kam offenbar nicht zur Anwendung. Wer wendete was an – und vor allem wie?

Und nur ganz nebenbei: „banden- und gewerbsmäßiger Betrug“ und „Handel mit Betäubungs-und Arzneimittel“ sind keine Straftatsbestände, bei denen das Bundesverfassungsgericht den Einsatz von Spionage-Software auf Computern erlaubt hätte. Den Bayern scheint das legal, illegal, scheissegal zu sein. Wundert mich nicht.

Jetzt aber die Pointe:

„Die Fahnder fanden trickreiche Wege, zum Aufspielen der Trojaner: einmal half der Zoll am Münchener Flughafen, einmal wurde der Spion per Remote-Installation aufgespielt, dreimal nutzen die Ermittler das Durcheinander einer Hausdurchsuchung.“

Das muss man sich auf der Zunge zergehen lassen. Zum ersten, liebe Spiegel-Redakteure, gibt es hier sowieso nicht mindestens zwei unabhängige Quellen, sondern nur das, was die Behörde von sich zu geben beliebt. Ihr hättet das überprüfen oder anmerken müssen: „Die Behörde behauptet das.“

Zum zweiten und mal ganz langsam von vorn: Hier handelt es sich um Software zum Mithören von Skype. Das ist etwas ganz anderes als die real nicht existierende Online-Durchsuchung. Und mehr als Internet-Telefonie zu belauschen kann die Software nicht. Wann kapiert ihr das endlich?

Lauschen wir Gulli.com: „Die Installation des so genannten Bayerntrojaners soll wahlweise durch einen Einsatz der Polizei vor Ort oder remote per E-Mail geschehen. (…) Die Schadsoftware kann Daten an und über einen Rechner außerhalb des deutschen Hoheitsgebietes versenden. Dabei kann Zugriff auf interne Merkmale des Skypeclients und auf SSL-verschlüsselte Websites genommen werden.“

O ja. Per Mail? Wie soll das gehen? Wenn der Verdächtige so bescheuert ist wie die Leute, die diesen Unfug wiederholen, ohne auch nur ein Milligramm Gehirnschmalz zu aktivieren, dann wird er auch zu dämlich sein, um ein Programm zu installieren (und das müsste er).

Bei der so genannten Online-Durchsuchung geht es mitnichten um das Belauschen von Internet-Telefonie, und Skype ist sowieso nicht sicher! Wie ich schon am 04.01.2008 in der Netzeitung schrieb:

Skype hat aber nicht nur ein Problem. In vielen Unternehmen ist es verboten, weil das Sicherheitsrisiko zu groß erscheint. Die Software verhält sich zu Firewalls und Routern wie ein Nashorn, wenn es in Wut gerät: Sie bohrt Löcher hinein, damit auch der dümmste anzunehmende Nutzer bequem plaudern kann und nicht erst in den digitalen Eingeweiden fummeln muss.

Wer sich um die Konfiguration der Privatsphäre nicht kümmert, könnte sich versehentlich von fremden Menschen abhören lassen. Eine Firma, die Skype einsetzte, verlöre auch die Kontrolle über den Datenverkehr. Deshalb raten Wirtschaftsverbände davon ab.

Der größte Nachteil von Skype ist prinzipieller Natur: Das Programm ist proprietär – also nicht kompatibel mit freier Software -, und der Gesprächspartner darf keine andere VoIP-Software nutzen. Die Innereien von Skype – der Quellcode – sind ohnehin ein Betriebsgeheimnis. «Security by obscurity» nennt man das System im Hacker-Milieu. Im Internet kursieren detaillierte Analysen wie «Silver Needle in the Skype», die die Schwachstellen der Software aufzeigen.

Für politisch denkende Zeitgenossen ist Skype ähnlich igitt wie Googles E-Mail-Dienst: Nutzer von Skype aus China bekommen einen Textfilter vorgesetzt, der bestimmte Worte nicht durchlässt. «Falun Gong» und «Dalai Lama» sind als verboten gesetzt. Diese Zensur kann nur funktionieren, weil die Betreiberfirma die Möglichkeit ab Werk eingebaut hat, die Gespräche mitzuprotokollieren und zu belauschen.

Das alles wird den normalen Nutzer nicht abschrecken. Der installiert manchmal sogar eine Webcam im Schlafzimmer, weil er nichts zu verbergen hat und nutzt das bekannte Betriebssystem eines rothaarigen Multimilliardärs, bei dem alle relevanten Sicherheitsfeatures ab Werk ausgestellt sind.

Welche „trickreichen Wege“ nutzten also die Beamten ganz legal, illegal, scheissegal? „Per Remote-Installation aufgespielt“ – könntet ihr hier mal ins Detail gehen? Welche IP-Adresse attackieren sie denn, oder wurde dem Verdächtigen eine per Einschreiben mit Rückschein vorher aufgezwungen?

„Nutzen die Ermittler das Durcheinander einer Hausdurchsuchung“ – ach ja? So geht das also in Bayern zu, das überrascht mich nicht. Da kann ich ja froh sein, dass die Beamten, die meine Wohnung durchsuchten, nicht alle Buchregale umgeworfen, das Geschirr auf den Boden und die Monitore mal eben so umgestoßen haben? Wie kann man so etwas als Journalist einfach kritiklos „vermelden“, wie es in grauenhaften Journalisten-Neusprech heutzutage heißt? Wenn das in China passierte – „die Ermittler nutzen das Durcheinander einer Hausdurchsuchung“ -, dann würdet ihr alle heuchlerisch jammern und klagen.

Verlogenes unkritisches obrigkeitshöriges Pack! Das kotzt mich wirklich an. Und ihr habt keinen Schimmer von dem, wovon ihr schreibt.

Nur ganz nebenbei: Wie hätte denn bei mir jemand während der Hausdurchsuchung etwas auf meine Rechner „spielen“ können? Die waren ausgeschaltet, und ich hätte notfalls einfach die Stecker rausgezogen, wenn dem nicht so gewesen wäre.

Unstrittig ist, dass, wenn man den physischen Zugriff auf einen Rechner hat und wenn der eingeschaltet ist und/oder von Fremdmedien bootet, recht viel möglich ist. Aber das geht bei Leuten nicht, die einen Rechner von einem Videorecorder unterscheiden können. Aber vielleicht irre ich mich ja, und meine Mitmenschen sind noch dämlicher als ich eh schon annehme.

Burks

Das bin ich im Februar 1954, zusammen mit meiner Cousine.

Neukölln und die kackbraunen Kameraden

„Neukölln ist ein gefährliches Pflaster für rechtsextreme Politiker.“ (Quelle)

Meine Rechner sind besenrein!

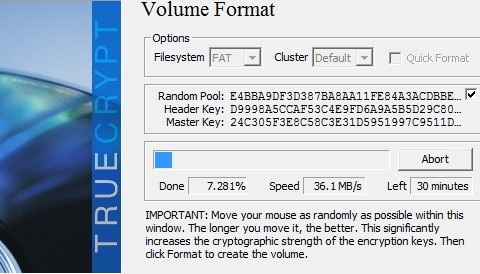

Wer meine Computer beschlagnahmt oder klaut, wird gar keine Dateien auf denselben finden, weder Texte noch Bilder. (Der Linux-Rechner ist eh komplett verschlüsselt.) Das gilt für alle drei Rechner (oder waren es vier?). Natürlich denkt der Mensch, der etwas zu verbergen hat (deutsche Journalisten, bitte wegzappen! Das ist nichts für euch!), an Truecrypt. Ja, bei mir ist alles digital verrammelt und verriegelt.

Mir fiel eben unangenehm auf, dass die ältere Festplatte, auf der die Daten meines auch schon sehr alten Laptops (Windows XP, igitt!) gesichert sind, gar nicht abgedichtet war. Also habe ich sie komplett formatiert und mit Truecrypt verschlüsselt.

Jetzt warte ich auf eine „Online-Durchsuchung.“ Mein Lieblingszitat: „Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern – zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau.“

Nur zu! Die Kollegin Annette Ramelsberger hat weder widerrufen noch bezweifelt sie den Unfug, den sie dort 2006 verzapft hat.

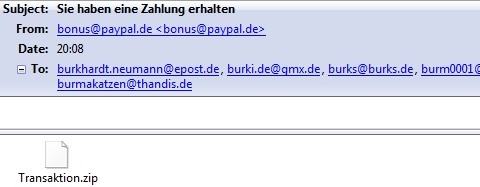

Bundestrojaner.zip

Hilfe, jemand wollte einen Bundestrojaner bei mir installieren! Nur gut, dass ich immer wachsam bin und die zunehmende Radikalisierung und Extremismusierung der E-Mail-Attachments bekämpfe!

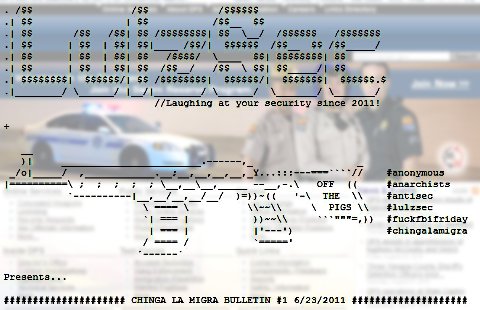

Arizona Department of Public Unsafety

LulzSec: „We are releasing hundreds of private intelligence bulletins, training manuals, personal email correspondence, names, phone numbers, addresses and passwords belonging to Arizona law enforcement. We are targeting AZDPS specifically because we are against SB1070 and the racial profiling anti-immigrant police state that is Arizona.“

Cogito ergo avatar sum

Api mit Öffnungszeiten und geheimen Fehlertoleranzen

Das Bundeszentralamt für Steuern bietet eine XML-RPC-Schnittstelle zur Prüfung von ausländischen Umsatzsteuer-Identifikationsnummern an – mit Öffnungszeiten! (via Fefe):

Wichtiger Hinweis: Über diese Schnittstelle können Sie sich täglich, in der Zeit zwischen 05:00 Uhr und 23:00 Uhr, die Gültigkeit einer ausländischen Umsatzsteuer-Identifikationsnummer (USt-IdNr.) bestätigen lassen.

Das ist auch hübsch: 12. Benötigt man bei der qualifizierten Bestätigung eine 100 prozentige Übereinstimmung der Firmendaten? Nein, es gibt bei den Firmendaten eine Fehlertoleranz. Genauere Angaben zu diesen Toleranzen erteilt das Bundeszentralamt für Steuern nicht.

Sternstunden des Journalismus

Spiegel online gilt als Leitmedium. Burks.de gilt als Nörgel-Internet-Webpräsenz-Portal. Die „Online-Durchsuchung“ gilt als einflussreichster Hoax des Jahrzehnts. Deutsche Journalisten gelten als verschnarcht und obrigkeits-treu. Sex gilt als verkaufsfördernd. Wolfsburg gilt als Stadt.

Wie die mediale Massenhysterie Kipo im Internet zustande kam (update)

Gestern war danisch.de für mich nicht erreichbar; heute erlasse ich einen Lesebefehl für den Artikel „Wie die deutsche Internet-Kinderpornosperre zustande kam – und zugrunde ging“.

Im Rahmen dieser Diskussion schälten sich dann vor allem zwei Grundirrtümer auf Seiten von der Leyens, ihres Ministeriums und der beteiligten Leute vom BKA heraus:

Sie hatten überhaupt nicht verstanden und wußten nicht, wie das Internet funktioniert. Nämlich daß es die Daten in kleine Pakete zerschneidet und anhand von IP-Adressen vom Absender zum Empfänger transportiert.

Sie wußten auch nicht, was das Internet eigentlich ist, sondern hatten nur die Sicht eines typischen Web-Browser-Benutzers. Und sie unterlagen dem häufig anzutreffenden Irrtum, daß das World-Wide-Web das Internet sei.

Das gilt für Journalisten in der Regel genau so.

Man muss jedoch dazusagen, dass ein rationaler Diskurs zu dem Thema auch in den Mainstream-Medien nicht möglich ist, zumal das Thema auch von den Lautsprechern der Zensur-Lobby instrumentalisiert wird. Danisch wird also nur diejenigen überzeugen können, die ohnehin seiner Meinung sind. So ist das leider mit der Medien-Rezeption.

Update: Diese Sätze muss man sich auf der Zunge zergehen lassen – ich befürchte, an der geballten technischen Inkompetenz hat sich nicht viel geändert:

Mein Hinweis, daß das Internet keineswegs auf URLs basiert und völlig ohne URLs funktioniert, und es da ganz viele Dinge gibt, die nichts mit URLs zu tun haben, wurde auf Seiten des Ministeriums nicht verstanden. Als ich dazu erläuterte, daß man URLs erst in den Neunziger Jahren erfunden hat und es da das Internet schon rund 20 Jahre gab, es also schon 20 Jahre prächtig ohne URLs funktioniert hat, also offensichtlich nicht darauf beruhen könne, war man irritiert. Zustimmung erhielt ich nur von den anderen Providern. Das Ministerium hingegen interpretierte meinen Einwand als politischen und unqualifizierten Störversuch.

Neusprech

Herzlichen Glückwunsch an neusprech.org – das Blog hat verdient den Grimme-Preis erhalten. Der Glückwunsch geht auch and Udo Vetter und sein lawblog.

Stadt des KdF-Wagens

Endlich mal gute Nachrichten von der Bahn. Laut HAZ, WAZ und Tagesschau hat ein ICE-Lokführer vergessen, in Wolfsburg anzuhalten.

Richtig so! Was will jemand in Wolfsburg – einer der hässlichsten Städte in Deutschland? „Von der Gründung am 1. Juli 1938 bis zum 25. Mai 1945 trug sie den Namen Stadt des KdF-Wagens bei Fallersleben“. Auch das noch.

„In den letzten Jahren wurde die Haltestelle Wolfsburg auf dem Weg nach Berlin nämlich immer wieder vergessen. Laut Aussage der Bahn AG ist der Grund dafür der unregelmäßige Halt in dieser Stadt. Einige Zugführer vergessen eben einfach, dass sie manchmal dort stoppen müssen.“

Das ist doch ein guter Anfang! Der nächste Schritt: die so genannte Stadt „Bielefeld“ bzw. der Geisterbahnhof Bielefeld sollten von der Bahn auch nicht mehr angefahren werden – die gibt es gar nicht.

Burks

Das bin ich im Dezember 1958 1952.

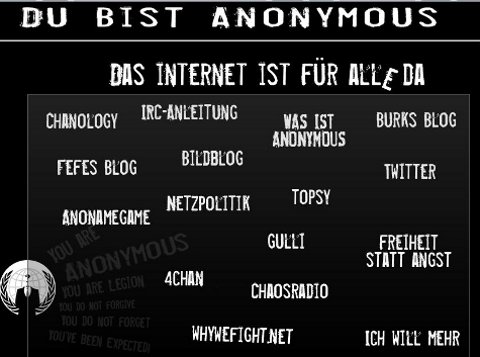

Du bist Anonymous

Türkei droht Syrien mit militärischer Intervention

„Erst an diesem Montag kündigte Assad in seiner Rede die Bildung eines Kommittees an, dass sich mit den Änderungen in der Verfassung befassen sollte. Ein entsprechendes Paket erwarte er bis zum September bzw. Jahresende. Erşat Hürmüzlü, Berater von Präsident Abdullah Gül, geht das entschieden zu langesam. Er findet nun deutliche Worte und fordert die Umsetzung der Reformen durch die syrische Administration binnen Wochenfrist. Andernfalls gäbe es nun nur noch die Möglichkeit einer militärischen Intervention.“ (Quelle: Deutsch-Türkische Nachrichten)

Die Sumpf-Iren und die Burka

Mary Douglas schreibt über die „Bog Irishmen („Sumpf-Iren“), die katholischen Einwanderer aus Irland nach England, die am Gebot, am Freitag kein Fleisch zu essen, strikt festhalten:

„Das Schweinefleischverbot [der Juden, B.S.] und das Gebot der Freitagsabstinenz sind gerade deshalb so ideale Symbole der Gruppenverbundenheit, weil die Angehörigen andere Kulturen keinerlei Sinn in ihnen sehen. (…) Wenn zwei Symbolsysteme in Konfrontation geraten, beginnnen sie sich – und zwar gerade auf der Basis ihrer Gegensätzlichkeit – zu einem einheitlichen Ganzen zu vereinigen; und in dieser Gesamtheit kann unter Umständen jede Hälfte für die andere durch ein einziges Element repräsentiert werden, das zu diesem Zweck aus seinem ursprünglichen Kontext herausgebrochen worden ist. Außerdem neigen ‚die anderen‘ dazu, unter den äußerlichen Symbolen unserer Gruppensolidarität gerade die herauszugreifen, die sie in besonderm Maße abstoßen oder amüsieren.“

So kann man die Diskussion um das „Kopftuch“ muslimischer Einwanderinnen auch führen. Das ist aber Wissenschaft und kein Populismus, also nicht erwünscht.

Mary Douglas: „Ritual, Tabu und Körpersymbolik. Sozialanthropologische Studien in Industriegesellschaft und Stammeskultur“. Frankfurt am Main 1974, S. 63ff