FinSpy

Netzpolitik.org: „Seit ein paar Tagen werden auf dem Twitter-Account @GammaGroupPR interne Dokumente der Trojaner-Produktfamilie FinFisher/FinSpy aus dem Hause Gamma veröffentlicht.“

By the way: Es heisst „Trojanisches Pferd“ und nicht Trojaner“ – die Trojaner saßen eben in Troja und nicht im Pferd.

Jetzt schauen wir mal genau hin. (Die Links gehen zu den Werbe-pdfs der Firma Gamma International GmbH bzw. FinFisher.)

Die Software-Suite umfasst unter anderem:

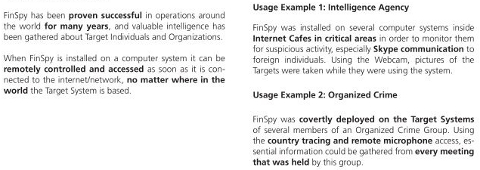

1. FinSpy: Eine Trojaner-Software, die Fernzugriff auf einen bereits infizierten Rechner ermöglicht. Diese läuft unter Windows, Mac OS X sowie Linux.

2. FinFireWire: Software durch welche mithilfe von Firewire und DMA ein komplettes Abbild des Arbeitsspeichers heruntergeladen werden kann.

3. FinFly USB: Installation von zuvor gewählter Software nur durch Einstecken eines zuvor präparierten USB-Sticks.

4. FinFly ISP: Eine auf Internet-Provider-Ebene installierte Software, die unter anderem gezielt momentan geladene Dateien mit Überwachungssoftware infizieren kann.

1. Eine Software, die einen Remote-access-Zugriff („Fernzugriff“ oder auch Ernwartungszugriff) auf einen Rechner ermöglicht, muss also vorher dort installiert worden sein. Das kann nur unter ganz speziellen und klar definierten Bedingungen geschehen, nicht aber, wenn das „Opfer“ sich vernünftig und sicherheitsbewusst verhält. Das gilt auch für Punkt 2. Die Firma behauptet selbst auch nichts anderes.

3. „Präparierte“ USB-Sticks können nicht automatisch etwas auf einem Rechner installieren. Der Besitzer des Rechners muss das (fahrlässig) erlaubt haben oder sich nicht sicherheitbewusst verhalten.

4. Wir haben auch schon die Sina-Box. So what?

Wer in derartigen Artikel verschweigt, dass es auch möglich ist, sich vor Spionage-Software zu schützen, wer behauptet, diese könne ohne (fahrlässiges) Wollen des Nutzers installiert werden, ist ein Dummschwätzer|Wichtigtuer und verbeitet nur Panik im Sinne der Geheimdienste („man kann nichts tun – sie sind eh schon drin“). And period.

Kommentare

2 Kommentare zu “FinSpy”

Schreibe einen Kommentar

Ich glaube nicht, dass manche deiner Aussagen noch ganz aktuell sind. Schau doch mal bitte hier: FinFisher/database2

[..] A Technical Surveillance Unit was following a Target for weeks without getting the possibility to physical access the target computer. They used FinFly LAN to install the Remote Monitoring Solution on the target computer when he was using a public Hotspot at a coffee shop. [..]

[..] FinFly LAN was used to remotely install the Remote Monitoring Solution on the computer of a Target while he was using it inside his hotel room at night. The Agents were in another room connected to the same network and manipulated the Websites the Target was visiting to trigger the installation. [..]

[..] FinFly NET is a tactical (portable) solution to be deployed in a „friendly“ LAN environment (like hotels, hotspots, companies – with support of the network owner) on short notice, to remotely install the Remote Monitoring Solution on selected target systems. [..]

[..] In many real-life operations, physical access to in-country Target Systems cannot be achieved and a covert remote installation of a Remote Monitoring Solution is required to be able to monitor the Target from within the Head-Quarter.

FinFly ISP is a strategic, countrywide as well as a tactical (mobile) solution that can be integrated into an ISP’s Access and/or Core Network to remotely install the Remote Monitoring Solution on selected Target Systems. FinFly ISP makes data available for LEAs which never will be accessible by using the classic telecommunications surveillance / monitoring methods e.g. because of encryption used prior to entering the Internet or because data will never be sent via the Internet at all (e.g. address books, specific documents, time schedules etc.).

FinFly ISP appliances are based on carrier grade server technology providing a maximum of reliability and scalability to meet almost every challenge related to networks’ topologies. A wide range of Network Interfaces – all secured with bypass functions – are available for the required active network connectivity.

Several passive and active methods of Target identification – from inline monitoring via passive tapping to interactive communication between FinFly ISP and the AAA-Servers – ensure that the Targets are identified and their appropriate traffic will be provided for the infection process.

FinFly ISP is able to infect Files that are downloaded by the Target on-the-fly or infect the Target by sending fake Software Updates for popular Software. [..]

Meinst Du, das ist jetzt alles FUD-Kram oder Werbung?

Zu usb gab es neulich bei Heise einen Artikel über die Manipulation der Verwaltungssoftware von Sticks und Infektion des angeschlossen Rechners auf Level der scsi-Kommandos.

Ich rate den Leuten, Java erst gar nicht zu installieren oder wenigstens das Java-Plugin im Browser zu deaktivieren. Java ist für mich – unter Windows – das Einfallstor Nr. 1.

Wir müssen alle störben. :)

Ähm… Burks, entschuldige aber… den Zusammenhang zwischen FinFly ISP und SINA Box sehe ich jetzt nicht.

FinFly ISP dient offensichtlich dazu, Dateien die geladen werden zu infizieren.

Die SINA Box hingegen bietet dagegen – wie der Name schon sagt – eine SIchere Netzwerk Architektur.