Neonazis im Netz

Ein Artikel von mir im Berliner Tagesspiegel: „Behörden fast machtlos gegen virtuellen Aufmarsch – Was kann man gegen Drohungen im Internet tun? Die Neonazi-Szene betreibt mehrere Websites, auf denen Fotos und persönliche Daten ihrer vermeintlichen politischen Gegner publiziert werden. Der drohende Unterton ist unverkennbar – von einem „guten Anschlagsziel“ ist da unter anderem die Rede.“ [mehr…]

Die Unbeugsamen

Bildquelle: Haus der Wannsee-Konferenz -Gedenk- und Bildungsstätte

Gestern habe ich mir den Film Defiance in der Glotze angesehen:

„Defiance – Für meine Brüder, die niemals aufgaben (Verweistitel: Unbeugsam – Defiance) ist ein Kriegsfilm von Edward Zwick aus dem Jahr 2008. Er spielt in den östlichen Regionen des von Deutschland besetzten Polens (heute Weißrussland) während des Zweiten Weltkriegs. Der Film ist eine Adaption des Buchs Defiance: The Bielski Partisans von Nechama Tec, das auf einer wahren Geschichte über die Bielski-Partisanen beruht.“

Manchmal muss sich sich freuen, dass es Hollywood gibt. Was hat der durchschnittliche US-amerikanische Kinobesucher mit den Bielski-Partisanen während des 2. Weltkiiegs zu tun? Die US-Amerikaner hätten vermutlich schon Probleme, Polen und Weissrussland auf der Weltkarte zu lokalisieren. Für Deutschland liegt das damalige Ostpolen quasi vor der Haustür. Dennoch drehte einen Holloywood einen Film darüber.

Daniel Craig spielt die Hauptrolle; in Deutschland hätten sie vermutlich Til Schweiger genommen und eine Liebesromanze zum Lachen daraus gemacht. Es erstaunt nicht besonders, dass sich deutsche Regisseure nicht an das Thema „bewaffener jüdischer Widerstand gegen die Nazis“ trauen. Ein ordentlicher neudeutscher Antisemit hat die Juden am liebsten in Museen und auf Friedhöfen oder sieht die „jüdischen Mitbürger“ nur von fern oder als Opfer. Ich halte das nicht für einen Zufall. Auch die spärlichen deutschen Pressestimmen zum Film sind bezeichnend.

Wie handelt man, wenn alle moralischen Maßstäbe sinnlos sind, wenn man von der Apokalypse umgeben ist? Es gibt wohl kaum ein interessantere Frage.

Der Plot erinnerte mich an einen Artikel, den ich 2008 für Telepolis geschrieben habe: „Litauen und die jüdischen Partisanen – Die Generalstaatsanwaltschaft in Vilnius ermittelt gegen jüdische Anti-Nazi-Partisanen wegen angeblicher Kriegsverbrechen. Ultrarechte Medien beschimpfen die Überlebenden der Shoa als ‚Terroristen‘ und ‚Verbrecher'“.

German Internet Angst

Diese Artikel steht – leicht verändert – in der aktuellen Ausgabe des Medienmagazins Nitro.

Kann der Staat private Rechner kontrollieren und durchsuchen? Fachleute des Chaos Computer Club haben Spionage-Software auf Festplatten gefunden, die das beweisen. Aber was ist wirklich geschehen und was machten die Medien daraus?

Dem deutschen Journalismus kann vieles vorgeworfen werden: Die Journaille sei duckmäuserisch und feige, lasse sogar Interviews „autorisieren“, Recherchen fänden im Tagesgeschäft kaum noch statt, und der technische Sachverstand, das Netz aller Netze betreffend, entspräche dem Niveau von Grundschülern. Das ist alles richtig und kann mit dem kulturellen Tradition des Obrigkeitsstaats und der „German Internet Angst“ erklärt werden, ein Begriff, den die US-amerikanische Zeitschrift Wired schon im Juni 1998 prägte.

The reunified nation still shows symptoms of schizophrenia, and nowhere are the symptoms wreaking more havoc than on the Internet. (Wired 1998)

Drei von vier Deutschen haben laut einer repräsentativen Untersuchung Angst vor Computern und dem Internet; die Mehrheit nutzt das Netz nur selten.(Süddeutsche,18.03.2010). Journalisten denken und verhalten sich nicht signifikant anders als der Rest der Bevölkerung. Des Diskurs über staatliche Spionage-Software beweist das immer wieder: Die Berichte und Kommentare in den Medien über die sogenannte „Online-Durchsuchung“ sind seit fünf Jahren fast ausnahmslos eine Mischung aus techischem Voodoo, grobem Unfug und heißer Luft.

Die schlimmste Berufskrankheit des deutschen Journalismus ist aber die rational nicht zu erklärende Unart, suggestive Begriffe unkritisch zu übernehmen und wiederzukäuen, die von Behörden und Firmen erfunden wurden, um bestimmte Sachverhalte zu verschleiern und euphemistisch umzudeuten. In der guten alten Zeit nannte man das unter Journalisten Propaganda oder „Agitprop“. Das gilt insbesondere für die vom bürokratischen Neusprech vergifteten Worthülsen „Staats-Trojaner“, „Online-Durchsuchung“ und „Quellen-Telekommunikationsüberwachung“. Ein Schelm, wer an „Rettungsschirme“ und „friedenserzwingende Maßnahmen“ oder gar an das Wahrheitsministerium von George Orwell denkt.

Eine Mischung aus techischem Voodoo, grobem Unfug und heißer Luft.

Kein Wunder, dass auch viele Journalisten glauben, „die Hacker“ könnten zaubern und mit magischen Methoden in Rechner eindringen und die manipulieren, entweder in staatlichem Auftrag oder aus quasi-kriminellen Motiven. Eine gute Nachricht also vorweg: Die Idee, man könne ohne vorherigen physischen Zugriff (und das auch nur unter ganz bestimmten Voraussetzungen) gezielt auf einen privaten Rechner zugreifen und ohne Zustimmung des Verdächtigen eine Spionage-Software „aus dem Internet” implementieren, ist eine Verschwörungstheorie und technisch gesehen Blödsinn.

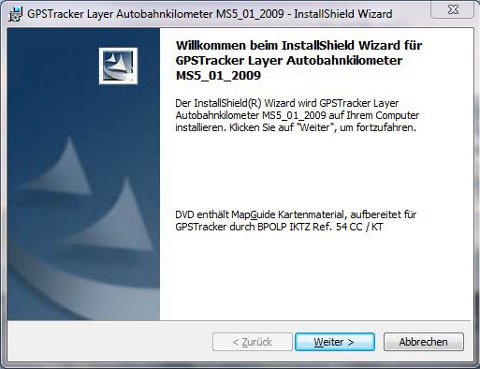

Nun rufen alle im Chor: „Ja, aber?“ Richtig: Es ist den Behörden gelungen, auf einigen Rechnern Programme zu installieren, die nicht nur die Kommunikation belauschten, sondern Screenshots anfertigten und unbemerkt versandten, also digitale Fotos dessen, was jeweils auf dem Monitor zu sehen war. Noch mehr: Die Spionage-Software konnte sogar zusätzliche Programme und Features nachladen. Letztlich kann das natürlich dazu führen, dass die befallenen Rechner hätten von fern gewartet, also übernommen („remote access“) werden können. Das streitet niemand ab.

Was macht DPA (10.10.2011) daraus? „Eigentlich Trojanisches Pferd genannt, schleust sich eine solche Schadsoftware unbemerkt in fremde Rechner ein…“ Nein, ganz falsch. Eine Software kann sich nicht selbst einschleusen. Das ist – auch auf die Gefahr hin, etwas zu wiederholen – eine Verschwörungstheorie.

Auch die Tagesschau machte mit: „Dabei sollen Computer einmal (Online-Durchsicht) oder während eines gewissen Zeitraums (Online-Überwachung) überprüft bzw. überwacht werden, ohne dass der Nutzer das bemerkt. Das Innenministerium sprach 2008 nicht von Bundestrojanern, sondern von „Remote Forensic Software”.“ Sollen? Was jemand will, sollte von der jeweiligen Pressestelle verbreitet werden. Journalisten sollten herausfinden, was war und ist, nicht mehr und nicht weniger.

Die Frankfurter allgemeine Zeitung (03.11.2011) schrieb etwas von einer „ferngesteuerten Informationstechnik“. Das ist einfach nur Quatsch. Man braucht sich gar nicht zu streiten, ob es einen Unterschied gebe zwischen einer „Durchsicht“ und einer „Überwachung“. Wer seinen Rechner schützt, etwa nach den im Internet abrufbaren Maßgaben des Bundesamtes für Sicherheit in der Informationstechnik, der braucht sich keine Sorgen zu machen, „online durchsucht“ zu werden. Es hat sich auch noch niemand, noch nicht einmal der Chaos Computer Club, erkühnt, einen Weg zu beschreiben, wie das „von fern“, online und gezielt möglich sei. Wieso ist das eigentlich so schwer zu verstehen?

Im aktuellen Fall geht es um die Überwachung von Internet-Telefonie.

Im aktuellen Fall geht es um die Überwachung von Internet-Telefonie, deren „Nebeneffekt” jedoch war und ist, dass der Rechner komplett überwacht werden kann. Man muss also Programme installiert haben, etwa Skype, die Telefongespräche via Internet ermöglichen.

Apropos Internet-Telefonie: In vielen Unternehmen ist Skype verboten, weil das Sicherheitsrisiko zu groß erscheint. Die Software verhält sich zu Firewalls und Routern wie ein Nashorn, wenn es in Wut gerät: Sie bohrt Löcher hinein, damit auch der dümmste anzunehmende Nutzer bequem plaudern kann und nicht erst in den digitalen Eingeweiden fummeln muss. Die Innereien von Skype – der Quellcode – sind ohnehin ein Betriebsgeheimnis. „Security by obscurity“ nennt man das System im Hacker-Milieu. Im Internet kursieren detaillierte Analysen wie „Silver Needle in the Skype„, die die Schwachstellen der Software aufzeigen.

Das ist alles seit Jahren bekannt; Software, die Telefonieren per Internet belauscht, wird sogar kommerziell angeboten. Um die aber installieren zu könnten, braucht man den physischen Zugriff auf einen Rechner. Und wenn dessen Besitzer davon nichts merken soll, muss dieser seinen Computer völlig ungesichert herumstehen lassen oder herausgegeben haben.

Die Tageszeitung (11.10.2011) schildert, wie man das so macht: „Bayerns LKA bricht auch mal heimlich in ein Firmenbüro ein, um Schnüffelsoftware zu installieren.” Das erinnert an die zentrale Losung der Hausbesetzer-Bewegung in den 80-er Jahren: legal. illegal, scheißegal.

Kann man sich vorstellen, dass von den zahlreichen deutschen Medien und mehreren tausend Journalisten niemand fragte, wie man denn eine Software zum Spionieren und „Online-Durchsuchen“ gezielt auf einen bestimmten Rechner bekäme? Nein, niemand fragte. Man faselte nur vage herum. Da gab es doch einen Geschäftsmann, der auf einem Flughafen in Bayern seinen Laptop abgeben musste und dem irgendwelche Beamten irgendetwas implementierten? So mag es gewesen sein. Nichts Genaues weiß man nicht, und es interessiert auch niemanden.

Wie dumm muss man aber sein, seinen Computer so einzustellen, dass ein Fremder Software installieren darf? Keine Passworte? Booten von Fremdmedien, etwa USB-Sticks, erlaubt? Keine verschlüsselte Partitionen der Festplatte vorhanden, zum Beispiel mit Truecrpyt? Wie jetzt? E-Mails – also digitale Postkarten – im Klarterxt und unverschlüsselt – so etwas gibt es noch im 21. Jahrhundert? Ja, es handelt sich um Deutschland einig Entwicklungsland, das Internet betreffend.

Bei staatlicher Datenspionage greifen mittlerweile mediale Beißreflexe, die dem Diskurs über Drogen gleichen.

Bei staatlicher Datenspionage greifen mittlerweile mediale Beißreflexe, die dem Diskurs über Drogen gleichen: Seit vier Jahrzehnten sind bei diesem alle Textbausteine und Argumente bekannt, sie werden in konjunkturellen Schüben aus moraltheologischen Gründen ständig wiederholt. So auch hier: Die Überwachungslobby möchte ihrem feuchten Traum, in der digitale Unterwäsche aller Untertanen ständig herumschnüffeln zu dürfen, nicht abschwören, weil es ums Prinzip geht. Die Datenschützer und ihre Verbündeten müssen den Popanz, das sei einfach so möglich, beschwörend vor sich her tragen, um die Gefahr des totalitären Staates 2.0 allen permanent vor Augen führen zu können.

Der Berliner Richter und Verfassungsrechtler Ulf Buermeyer hat in einem Interview mit netzpolitik.org (10.10.2011) lapidar kommentiert: „…solche Software darf es niemals geben, und zwar weil sie auch das Einspielen von Daten auf dem Zielsystem erlaubt. Das ist unter Geltung des Grundgesetzes stets unzulässig“.

Damit ist das Thema eigentlich erledigt. Buermeyer, der während seines Studiums auch als IT-Techniker gearbeitet hat und im Gegensatz zu vieler seiner heutigen Kollegen weiß, wovon er redet, wenn es um Computer geht, kennt jedoch die Mentalität der Behörden: „Richtig ist aber auch, dass sich Teile der Justiz die fehlende Rechtsgrundlage einfach selbst schaffen, indem sie die Regeln für „normale” Telefonüberwachungen für anwendbar erklären.“

Die Überwachungslobby möchte ihrem feuchten Traum, in der digitale Unterwäsche aller Untertanen ständig herumschnüffeln zu dürfen, nicht abschwören.

Im Urteil des Bundesverfassungsgerichts vom 27. Februar 2008 (1 BvR 370/07, 1 BvR 595/07) heißt es: „Das allgemeine Persönlichkeitsrecht umfasst das Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme. Die heimliche Infiltration eines informationstechnischen Systems, mittels derer die Nutzung des Systems überwacht und seine Speichermedien ausgelesen werden können, ist verfassungsrechtlich nur zulässig, wenn tatsächliche Anhaltspunkte einer konkreten Gefahr für ein überragend wichtiges Rechtsgut bestehen.“

Die Zeitschrift „Das Parlament“ titelte am 31.10.2011 über eine Abstimmung zum Thema im Bundestag: „Mehrheit für Online-Durchsuchung“. Die SPD-Parlamentarierin Gabriele Fograscher meinte, neue Kommunikationstechniken ermöglichten es Straftätern, „sich im Netz zusammen zu finden, zu radikalisieren, zusammen zu arbeiten“. Daher müsste die „Online-Durchsuchung“ den „Sicherheitsbehörden“ erlaubt sein. Also nichts dazu gelernt. Quod erat demonstrandum.

Gesetze? Urteile des höchsten deutschen Gerichts? Hermann Höcherl (NSDAP, später CSU) prägte schon 1963 den bezeichnenden Satz: „Verfassungsschützer können nicht ständig das Grundgesetz unter dem Arm tragen“. In einem Bundesland, in dem man mit dem Auto Menschen totfahren kann und trotzdem später Verkehrsminister werden darf, sollte einen also gar nichts mehr wundern. Die Demokratie ist oft nur ein dünner Firnis, unter dem Dinge zum Vorschein kommen, wenn man nur ein wenig kratzt, die man am liebsten gar nicht anschauen möchte.

Potemkin läßt grüßen

Alles Wirkliche sei vernünftig, meinte der deutsche Philosoph Hegel im letzten Jahrhundert. Damals gab es den Verfassungsschutz noch nicht, eine wirklich überflüssige Behörde mit gefährlichen Wirkungen auf Journalisten und Politiker.

Die Medien werden auf den VS ungern verzichten wollen: Wen sollte man sonst zum Beispiel zum Thema Rechtsextremismus interviewen? Die Journalisten sich gegenseitig? Und von wem sonst sollten sich die Politiker Meinungen zuarbeiten lassen? Der Ruf nach dem Verfassungsschutz, um Neonazis, Drogendealer, Sekten, Russenmafia, organisierte Kriminalität (Zutreffendes bitte ankreuzen) auszuspionieren, ist Wortgeklingel, wenn Politiker zeigen wollen, daß man hart durchgreift.

Doch in Wahrheit hat der VS nicht mehr, sondern weniger Ahnung als die Journalisten. Das kann gar nicht anders sein: Die Behörde beobachtet jene, die sie für die Feinde der Demokratie hält, hat aber keine polizeilichen Befugnisse, darf also zum Beispiel weder Wohnungen durchsuchen noch Briefe öffnen. Und was wann und wie genau beobachtet wird, ist eine Frage der politischen Opportunität: Die militante Naziszene wurde erst nach Mölln und Solingen, Hoyerswerda und Rostock genauer beobachtet. Noch ein Jahr zuvor hatte der VS in seinen Berichten Entwarnung gegeben.

So bleiben der Behörde an Informationsquellen die Zeitungen, Observationen und Spitzelberichte. Die Verfassungsschützer informieren sich also vornehmlich bei den Journalisten, die über Neonazis schreiben, und werden im Gegenzug von denen zum Thema Rechtsextremismus befragt.

Und die Spitzel? Seitdem es den VS gibt, reiht sich ein Skandal an den anderen. Wozu die Behörde trotz der formal vorhandenen parlamentarischen Kontrolle fähig ist, zeigte sich spätestens 1978: Die Verfassungsschützer sprengten ein Loch in die Mauer der Justizvollzugsanstalt Celle, um eine versuchte Gefangenenbefreiung vorzutäuschen. Der damalige Abgeordnete Jürgen Trittin sprach im Landtag von einem „Lockspitzelsystem“, mit dem „keine Straftaten verhindert oder aufgeklärt, sondern versucht wurde, Dritte zu Straftaten anzustiften“.

Genau das passierte auch in der neofaschistischen Szene. Die Neonazi-Partei „Nationalistische Front“ wurde 1983 mit Geldern aufgebaut, die der Verfassungsschutz dem V-Mann Norbert Schnelle zahlte, der sich nur zum Schein hatte anwerben lassen. Ein V-Mann des niedersächsischen Landesamtes, Hans-Dieter Lepzien, baute höchstpersönlich die Bomben, die Neonazis 1977 vor Justizgebäuden plazierten. Der V- Mann Werner Gottwald orderte Maschinenpistolen, Handgranaten und Plastiksprengstoff für die rechte Szene.

1993 bezahlte der VS den V- Mann Michael Wobbe dafür, Sicherheitschef der NF zu sein und in deren Namen Neonazi-Kameradschaften aufzubauen. Mehrere Jugendliche wurden in Füssen verurteilt, weil Wobbe sie aufgehetzt, geschult und sie nach getaner „Arbeit“ verpfiffen hatte, gemäß seiner Aufgabe. Der Solinger V- Mann Bernd Schmitt integrierte Jugendliche in die rechte Szene und bildete sie in seiner Kampfsportschule aus, was ohne ihn nicht geschehen wäre. Während der nordrhein-westfälische VS den Spitzel Schmitt für „nachrichtenehrlich“ hielt, wurde bekannt, daß der sich seine Kampfsporttitel zusammengelogen hatte. Und Wobbe informierte das niedersächsische Landesamt darüber, daß die NF schon Wochen vor ihrem Verbot Bescheid wußte und alle verfänglichen Materialien auslagern konnte. Das hinderte den damaligen Innenminister Seiters nicht daran, mit großem Getöse und fernsehgerecht das Hauptquartier der Nazipartei stürmen zu lassen. Potemkin läßt grüßen.

Und wie stark wären die Nazis ohne die vom Staat finanzierten Spitzel? Das alles sind keine Ausrutscher, es hat System. Ein V- Mann bekommt mehr Geld, je mehr und je bessere Informationen er liefert. Mehr Informationen bekommt ein Spitzel, wenn er in der Hierarchie der braunen Szene aufsteigt. Ein guter Spitzel ist ein guter Nazi. Wenn das System der V-Männer irgendeinen Sinn ergäbe, wüßte der VS mehr über die Pläne der militanten Rechten als die Journalisten. Doch das ist nicht der Fall: Noch nie ist eine gewalttätige Aktion verhindert worden, weil der Verfassungsschutz gewarnt hätte.

Der Berliner Verfassungsschutz hatte noch nicht einmal einen blassen Schimmer davon, daß mit Kai Diesner ein potentieller Killer in der Stadt herumlief, obwohl der seit einem halben Jahrzehnt politisch aktiv war. Mag sein, daß man so etwas nicht ahnen kann. Wenn man aber nichts vorhersehen kann, wenn die Behörde konspirative Gruppen wie Diesners „Weißen Arischen Widerstand“ nicht ausspähen kann, wozu dann eine große Behörde?

Offenbar verdankt die ihre Existenz nur der Tatsache, daß die Experten Zeitungsmeldungen ausschneiden und sie fein säuberlich geordnet den Politikern vorlegen, damit die bei öffentlichen Auftritten intellektuell gewappnet sind. Die öffentlichen Auftritte der Experten des VS kann man getrost vergessen: Zwar wirkt in Deutschland eine Behörde immer seriös, ganz gleich, was deren Sprecher zu sagen haben, mehr als wackliges Zahlenmaterial hat der VS zum Thema Verfassungsfeinde meist nicht zu bieten. Das könnte die Polizei auch liefern.

Gibt es irgend etwas, wozu der Verfassungsschutz nützlich ist? Sollen die Landesämter in direkte Konkurrenz zur Sozialarbeit treten, indem, wie in Brandenburg, die Gelder der Behörde direkt an Jugendclubs fließen? Ist das Motto „sponsored by Verfassungsschutz“ eine neue Art vertrauensbildender Maßnahme, um die Verfassung vor ihren jugendlichen Feinden zu schützen?

Man muß, will man die überflüssige Behörde auflösen, keine Arbeitsplätze vernichten. Die Behörde könnte den Landeskriminalämtern bzw. dem Staatsschutz zugeordnet werden und verfügte dann auch über rechtliche und technische Mittel, sich sachkundig zu machen. Niemand müßte mehr Spitzel motivieren, etwas „anzuleiern“, um dem jeweiligen V-Mann- Führer zu imponieren und die Honorare abzusichern.

Der Verfassungsschutz muß abgewickelt werden. Er kann dem Dilemma nicht entrinnen, an dem auch die Quantenphysik sich die Zähne ausbeißt: Das beobachtete Objekt verändert sich durch den Akt des Beobachtens. Oder mit Hegel: Alles, was ist, ist wert, daß es zugrunde geht.

Diesen Kommentar habe ich am 15.03.97 für die taz geschrieben. Man kann ihn heute wieder veröffentlichen. Es hat sich nichts geändert, und es wird sich auch nichts ändern. Der öffentliche Diskurs zum Thema „Rechtsextremismus“ benutzt seit 20 Jahren immer dieselben sinnfreien Textbausteine. Also verschont mich mit dem Gefasel.

Ozapftis exekutiert

Ein Artikel von mir auf Telepolis: „Ozapftis exekutiert – Nach der Aufdeckung des Schnüffelprogramms gibt es die üblichen Argumente, eine wirkliche Online-Durchsuchung gibt es aber immer noch nicht.“

20 Jahre Linux (update)

Ein Artikel von mir in der taz: „Als Linus Torvalds 1991 in einem Diskussionsforum sein eigenes Betriebssystem ankündigte, hielt er es selbst noch für eine Spielerei. Nun wird Linux 20 Jahre alt.“

Update: Den Trollen im taz-leserforum sei gesagt: Ich nutze Debian seit 2004 (http://www.burks.de/forum/phpBB2/viewtopic.php?t=3351) und Ubuntu seit 2005 (http://www.burks.de/forum/phpBB2/viewtopic.php?t=5073)

Die Wasserkocher

Ein Artikel (2,2 MB, pdf) von mir im Medienmagazin Nitro über Netzwerk Recherche:

Ein Artikel (2,2 MB, pdf) von mir im Medienmagazin Nitro über Netzwerk Recherche:

„Mathew D. Rose, der den Berliner Bankenskandal fast im Alleingang aufdeckte, prägte den Lehrsatz, dass sich alle Probleme investigativer Recherche lösen ließen, wenn man nur zwei Fragen korrekt beantwortete: Wo kommt die ‚Kohle‘ her? Wo geht sie hin?

Was ist also das Problem beim Netzwerk Recherche? Genau das.

Falsch verstandene Kameraderie oder Korpsgeist gibt es auch in anderen Berufen; Journalisten jedoch wollen aufklären, Transparenz schaffen, Unrecht aufdecken. Dieser hehre Anspruch sollte vor allem auch für sie selbst gelten. Da liegt es jedoch im Argen. Der vereinsmeierische deutsche Journalismus ist – gelinde gesagt – ein Trauerspiel.“

Wenn der Button zwei Mal klickt

Ein Artikel von mir in der taz: „Der Computerverlag Heise unterwandert die Versuche von Facebook, an Daten von Nutzern zu kommen. Er tut es sehr geschickt – und Facebook ist machtlos.“

Facebook bekämpft die SMS

Ein Artikel von mir in der taz: „E-Mail, Chat, Instant Messaging, SMS: Der Messenger Mobile von Facebook ist der nächste Schritt, um alle Formen der Online-Kommunikation zu verschmelzen.“ [mehr…]

Der allergrösste Schlag gegen das allerschlimmste Böse im bösen Internet

Ich darf aus gegebenem Anlass noch einmal auf meinen Telepolis-Artikel vom 31.12.2007 hinweisen: „Der angeblich „riesige Kinderporno-Skandal“ unter dem Code-Namen „Operation Himmel“ hat sich als Operation Heiße Luft erwiesen.“

Beim Thema KiPo im Internet heisst es ja: Kopf ab zum Gebet, wir drucken die Public Relations der Ermittler ohne kritische Rückfrage ab und träufeln noch ganz viele Superlative in den Artikel. „Die bisher größte Aktion“ (Beweise? Fakten?) Kein Wort darüber, dass es dem FBI erlaubt ist, kinderpornografische Angebote online zu stellen, also so zu handeln, wie hierzulande die Dauerskandal-Behörde Verfassungsschutz mit Neonazis – das Problem zu vergrößern oder gar erst zu erzeugen, was man bekämpfen will.

Viele deutsche Medien suggerieren in ihrer Berichterstattung missverständlich, es gebe Websites, auf denen jemand zufällig oder per Google Kinderpornografie finden könnte. Das ist so nicht richtig: Eindeutige Kinderpornografie ist so gut wie in jedem Land der Welt mit einem funktionierenden Rechtssystem verboten. Anonyme Websites, die keinem Provider zugeordnet werden könnten, gibt es aber nicht. Die Strafverfolger könnten also prinzipiell immer nachprüfen, wer eventuell Verbotenes hostet. Man sollte auch nicht unterschlagen, dass es dem US-amerikanischen FBI erlaubt ist, Lockspitzel-Angebote ins Netz zu stellen, also selbst strafbare Handlungen zu begehen und kinderpornografische Angebote zu verbreiten, um Kriminelle damit zu fassen. Das geschah etwa bei der „Operation Landslide“, die 1999 in den Medien als „der größte Schlag gegen die kommerzielle Kinderpornografie aller Zeiten“ bezeichnet wurde. (geschrieben 2007)

Spiegel online hat die „Fakten“ von CBS (natürlich ohne die Quelle oder die Presseerklärung des US-amerikanischen Justizministeriums zu verlinken. Wo kämen wir denn hin, wenn deutsche Leser mit ausländischem Medien konfrontiert würden!).

Nur zum Vergleich: laut TOP10 –die gefährlichsten Städte der Welt werden in Kapstadt 50, in Rio de Janeiro 20 Menschen am Tag ermordet. So etwas findet man aber nicht in den Headlines und „Top Stories“ der Mainstream-Medien.

Skandinavischer Rechtspopulismus

Ein Artikel von mir im Tagesspiegel: „Was macht den Rechtspopulismus in Skandinavien so stark?“ (Leider ohne Links, ich dachte, er sei nur für Print gedacht)

Avanti Daten-Dilettanti

Ein Kommentar von mir in der taz zu ELENA: „Warum müssen vorhersehbare Katastrophen weibliche Vornamen haben? Vermutlich ist der Frauenfreund Gerhard Schröder schuld: Rot-Grün kreißte 2006 das Aktionsprogramm Informationsgesellschaft Deutschland, und das gebar eine tote Maus, genannt elektronischer Entgeltnachweis (Elena).“ [mehr…]

Hackergruppe entert Zollrechner

Ein Artikel von mir in der taz: „Weil die Bundespolizei ihre Computer zu nachlässig wartet, gelang der No-Name-Crew ein Zugriff auf vertrauliche Zolldaten. Die Hacker protestieren damit gegen Überwachung.“

Für das fachkundige Stammpublikum von burks.de zusätzliche Infos:

* Du sprichst jetzt in #talk

* Das Thema für #talk ist: ..:: || NNC und die Welt || ::.. -= TS: ts.nn-crew.cc =- :>< --- // Haste Ehec , biste eh weg!

* Das Thema für #talk wurde gesetzt durch SpecterNNC um Mon Jul 4 18:50:54 2011

* [NNC]-Master^Bot gibt Voice-Status an burks

-[NNC]-Master^Bot- Willkommen auf dem n0-N4m3 Cr3w IRC Server. Du sprichst nun im Channel #Talk. Viel spa? ;)

* beiter hat die Verbindung getrennt (Input/output error)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk verlassen (Darkhammer hat nen Abgang gemacht)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* sexdog setzt Modus +q #talk Darkhammer

* sexdog gibt Op-Status an Darkhammer

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* crade hat die Verbindung getrennt (Quit: )

* radialis hat die Verbindung getrennt (Quit: smoke a cigarette)

* radialis (~mnnlich@NNC-A7ED9A97.dip.t-dialin.net) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an radialis

* radialis hat die Verbindung getrennt (Quit: smoke a cigarette)

* radialis (pallmall@NNC-A7ED9A97.dip.t-dialin.net) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an radialis

* Darkhammer hat die Verbindung getrennt (Input/output error)

* DCC CHAT mit Darkhammer abgebrochen.

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* T2k (eXecute@E2C6ABC9.5C205362.3DDB6997.IP) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an T2k

* Dolormin (dolormin@NNC-9D51E2BB.dip.t-dialin.net) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Dolormin

* Han` (Han@NNC-CC7DD834.adsl.alicedsl.de) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Han`

* Johann (johann@NNC-843D3EA8.customer.m-online.net) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Johann

* Darkhammer hat die Verbindung getrennt (Ping timeout)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* jeff hat die Verbindung getrennt (Client exited)

* jeff (jeff@NNC-6E4115C6.perfect-privacy.com) hat #talk betreten

* [NNC]-Master^Bot gibt Voice-Status an jeff

* d1s1 hat die Verbindung getrennt (Connection reset by peer)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk verlassen (Darkhammer hat nen Abgang gemacht)

* Darvin81 hat die Verbindung getrennt (Quit: Verlassend)

* Darkhammer (Darkhammer@NNC-C68A3FEB.perfect-privacy.com) hat #talk betreten

* sexdog setzt Modus +q #talk Darkhammer

* sexdog gibt Op-Status an Darkhammer

* [NNC]-Master^Bot gibt Voice-Status an Darkhammer

* Darkhammer setzt einen Bann auf *!*eXecute@*.5C205362.3DDB6997.IP

* [NNC]-Master^Bot hat T2k aus #talk gekickt (Banned by Darkhammer)

Feigenblatt der Internet-Ausdrucker [update]

Ein Kommentar von mir in der taz: „Was ist eine Internet-Enquete-Kommission und zu welchem Ende studieren wir, was da geredet wird?“

Eine Bemerkung dazu – ich darf mein Publikum vergraulen, die taz nicht. In meinem Manuskript hieß es:

Zudem interessiert sich das Volk nicht für Netzneutralität, sondern für gesellschaftliche relevante Dinge, wie Richterin Barbara Salesch oder – noch schlimmer – für Frauenfußball.

Publiziert wurde:

Zudem interessieren sich große Teile des Volkes nicht für Netzneutralität, sondern für gesellschaftlich relevante Dinge wie Fernsehen und Sport.

Update: Hadmut Danisch: „Über die Lächerlichkeit der Internet-Enquete-Kommission des Bundestages“

Unter Bonushuren

Ein Artikel von mir in der taz: „Die Online-Poker-Website „Full Tilt Poker“ wurde dichtgemacht, Poker-Stars sind schockiert und tausende Nutzer fürchten um ihr Geld. Nur wenige profitieren.“

Leider ist Gema nicht verfügbar

Ein Artikel von mir bei Taz online: „Die Website der Gema wird derzeit von einer Cyber-Guerilla attackiert und ist nicht erreichbar. ‚Anonymous‘ ergreift damit Partei für Youtube.“

Mao hat dich eingeladen, sein Freund zu sein

„Mao hat dich eingeladen, sein Freund zu sein“ – ein Artikel von mir im neuen Medienmagazin Nitro über das chinesische Netzwerk Renren.

Katz-und-Maus-Spiel um kino.to

Ein Artikel von mir in der taz: „Wie bei jedem Krieg bleibt die Wahrheit zuerst auf der Strecke. Die populäre Website kino.to gibt es nicht mehr. Die Generalstaatsanwaltschaft Dresden hat sie schließen lassen. Mehr dürfte man nicht berichten, wenn man nicht in den Verdacht geraten wollte, ein „embedded journalist“ zu sein. Alle Begriffe sind propagandistisch verseucht und mit Vorsicht zu genießen.“ [mehr…]

Das finde ich doch richtig nett, dass die taz diese Sätze von mir nicht herausgestrichen hat:

„Die GVU ist auch nicht, wie etwa die Financial Times Deutschland suggestiv behauptet eine ‚Soldidargemeinschaft‘ (dann wäre auch die IRA eine „Solidargemeinschaft“), sondern eine an den Grenzen der Legalität operierende Lobby-Gruppe, die vor kaum einem Mittel zurückschreckt. Für die GVU ist kinto.to das, was für einen Jugendschützer ein Sadomaso-Swingerclub ist: Eigentlich ist alles legal, aber aus höheren moralischen Erwägungen und wegen des großen Ganzen sollte man es besser doch verbieten.“

Die Netze der Macht

Ein Artikel von mir in der taz: „Für die Menschheit ist es ein Segen, dass weder die Deutschen noch die Franzosen das Internet erfunden haben. Die Deutschen hätten einen Zentralrechner konstruiert, der von einer Behörde kontrolliert würde, und die Franzosen würden nur Inhalte erlauben, die sie für zivilisiert halten – was das Netz aller Netze zusammenschrumpfen ließe. Vor dem G8-Gipfel, dem Treffen der acht größten Industrienationen, hatte Sarkozy am Dienstag 800 Gäste nach Paris geladen, um über das Internet zu reden.“ [mehr… ]

Mit Sicherheit unsicher

Ein Artikel von mir in der taz: „Der Staat betont, beim Zensus 2011 alles im Griff zu haben – die Daten seien bestens geschützt. Online ist bereits die erste Sicherheitslücke aufgetaucht.“