Wieso ist das eigentlich so schwer zu verstehen?

FALSCH, Wirtschaftswoche: „Eigentlich Trojanisches Pferd genannt, schleust sich eine solche Schadsoftware unbemerkt in fremde Rechner ein…“

Das eben nicht. Eine Software kann sich nicht selbst einschleusen. Das ist eine Verschwörungstheorie.

FALSCH, Tagesschau: „Der Begriff steht für eine Online-Durchsuchung seitens der Bundesregierung. Dabei sollen Computer einmal (Online-Durchsicht) oder während eines gewissen Zeitraums (Online-Überwachung) überprüft bzw. überwacht werden, ohne dass der Nutzer das bemerkt. Das Innenministerium sprach 2008 nicht von Bundestrojanern, sondern von „Remote Forensic Software“.

Hier geht es um die Überwachung von Internet-Telefonie, deren „Nebeneffekt“ ist, dass der Rechner komplett überwacht werden kann. Und dazu braucht man den physischen Zugriff, und der Nutzer muss seinen Rechner UNGESICHERT herumstehen lassen oder herausgegeben haben.

Wieso ist das eigentlich so schwer zu verstehen?

Ach so geht das: Heimliche Einbrüche

Ich habe bekanntlich gefühlte drei Millionen Mal geschrieben und gesagt, dass man von „fern“ nicht einfach Spionage-Software auf einen Rechner spielen kann, somit die so genannte „Online-Durchsuchung“, wie sie in den Medien beschrieben wurde, ein Hoax ist. Etwas anderes gilt natürlich unter bestimmten Umständen (wenn die Rechner nicht gesichert sind), wenn man den physischen Zugriff auf den Rechner hat. Die Taz beschreibt das jetzt:

„Bayerns LKA bricht auch mal heimlich in ein Firmenbüro ein, um Schnüffelsoftware zu installieren.“

Legal, illegal, scheißegal – das ist offenbar die Maxime von Behörden in Bayern. Ich wollte die schon immer loswerden. Sollen die doch selbständig werden und mit Moldawien fusionieren.

Solche Software darf es niemals geben

Lesenswert ist ein Interview mit Ulf Buermeyer mit netzpolitik.org:

…solche Software darf es niemals geben, und zwar weil sie auch das Einspielen von Daten auf dem Zielsystem erlaubt. Das ist unter Geltung des Grundgesetzes stets unzulässig, wie das Bundesverfassungsgericht entschieden hat: Selbst eine Online-Durchsuchung darf eben nur durchsuchen und nicht manipulieren.

Aus informationstechnischer Sicht ist diese juristische Differenzierung aber wenig sinnvoll: Die Integrität eines Systems ist stets verletzt, sobald Software eingespielt wird – egal ob die dann nur lesen oder auch schreiben kann. Insofern kann man mit guten Gründen bezweifeln, ob es überhaupt einen rechtmäßigen Fernzugriff durch Einspielen von Software geben kann.

(…) Richtig ist jedenfalls, dass es keine Rechtsgrundlage für Quellen-TKÜ oder Online-Durchsuchung für die Strafverfolgung gibt. Richtig ist aber auch, dass sich Teile der Justiz die fehlende Rechtsgrundlage einfach selbst schaffen, indem sie die Regeln für “normale” Telefonüberwachungen für anwendbar erklären.

Buermeyer ist Mitglied der German Privacy Foundation. Guckst du auch burks.de (15.07.2007): „Richter erklärt die Online-Durchsuchung zur Ente“.

Bananenpublik revisited

Spiegel Online: „Der Hersteller des offenbar stümperhaft programmierten Staatstrojaners hat nach SPIEGEL-ONLINE-Informationen viele deutsche Behörden beliefert – für Millionen Euro. Der ehemalige DigiTask-Chef wurde einst wegen Beamtenbestechung verurteilt.“

Bruhahahahaha. So was kann man sich gar nicht ausdenken.

Linux®

Die DigiTask hat die staatliche Spionage-Software programmiert. So sieht das auch aus:

„Unsere Softwareabteilung entwickelt für Sie in den verschiedensten Entwicklungsumgebungen (Visual C++®, Visual Basic®, Visual Objects® etc.) und auf den gängigsten Plattformen (wie z.B. Windows 2000®, Windows XP®, Windows Vista®, Unix®, Linux® oder QNX®) die auf Ihre Bedürfnisse zugeschnittene Softwarelösung. Die langjährigen Erfahrungen unserer Programmierer bedeuten für Sie eine konsequente und zielgerechte Umsetzung der an uns gestellten Aufgaben.“

Unix®, Linux® Bruhahahahaha!

Im Bunker

Satz des Tages: „Um Geld zu sparen, hatten Behörden einige Beamte gebeten, in ihrer Freizeit eine Software für Observationssysteme zu entwickeln.“ (via Fefe)

Da bekommt der Ausdruck „dümmer als die Polizei erlaubt“ einen ganz anderen Beigeschmack.

„Bei den ‚Entscheidungsträgern in den Behörden‘ herrsche eine ‚Mischung aus technischer Inkompetenz und Bunkermentalität‘.“ Das ist bei den Medienanstalten auch nicht anders.

Man weiß gar nicht, ob man lachen oder weinen soll. Die Titanic hilft.

Ozapftis exekutiert

Ein Artikel von mir auf Telepolis: „Ozapftis exekutiert – Nach der Aufdeckung des Schnüffelprogramms gibt es die üblichen Argumente, eine wirkliche Online-Durchsuchung gibt es aber immer noch nicht.“

Schlammschlacht im Netzwerk Recherche

Immer wieder amüsant zu lesen: „Schlammschlacht im Netzwerk Recherche – Der Konflikt innerhalb des Netzwerk Recherche eskaliert weiter. In einem Brief an den Vorstand erhebt Medienwissenschaftler und Netzwerk-Mitglied Michael Haller Vorwürfe gegen den zweiten Vorstand Hans Leyendecker. Haller mahnt eine Mit-Verantwortung Leyendeckers im Skandal um das seltsame Finanzgebaren des Ex-Vorsitzenden Thomas Leif an. Leyendecker antwortet, indem er deutliche Vorwürfe gegen Leif erhebt. Von Vorsatz, Größenwahn und kriminellen Vorgängen ist die Rede.“

Bruhahaha. Vereinsmeierei vom Feinsten. Guckst du auch hier: „Die Wasserkocher“.

Die Trojaner sind vom Pferd gefallen

Die FAZ schreibt: „Der deutsche Staatstrojaner wurde geknackt“. Auch Heise formuliert „CCC knackt Staatstrojaner“ (von Krempl erwarte ich auch nichts anderes). Der CCC beginnt korrekt „Der Chaos Computer Club (CCC) hat eine eingehende Analyse staatlicher Spionagesoftware vorgenommen“, fährt dann aber leider auch im Medien-Neusprecht fort: „Die untersuchten Trojaner [sic] können nicht nur höchst intime Daten ausleiten, sondern bieten auch eine Fernsteuerungsfunktion zum Nachladen und Ausführen beliebiger weiterer Schadsoftware. Aufgrund von groben Design- und Implementierungsfehlern entstehen außerdem eklatante Sicherheitslücken in den infiltrierten Rechnern, die auch Dritte ausnutzen können.“

Im eigentlichen Bericht (Lesebefehl!) ist es korrekt: „Dem Chaos Computer Club (CCC) wurde Schadsoftware zugespielt, deren Besitzer begründeten Anlaß zu der Vermutung hatten, daß es sich möglicherweise um einen ‚Bundestrojaner‘ handeln könnte.“ (Anführungszeichen! Eben!)

Da fällt mir Wolfgang Fritz Haug ein: „Begriffe sind Abstraktionen, die dann brauchbar sind, wenn sie tatsächliche Bewandtnisse komplexer Gegenstände erfassen. Sie sind analytisch gewonnen Denkbestimmungen, deren Aufgabe es ist, aus dem fürs Denken einzig gangbaren Weg Konkretion zu erreichen.“

„Staatstrojaner“ ist ein Begriff, der ungefähr so seriös ist wie „friedenserzwingende Maßnahme“ für Krieg. Ausserdem wendet sich jeder humanistisch Gebildete mit Grausen ab, weil die sagenhaften Trojaner mitnichten in dem Pferd saßen, sondern die Griechen, und das trojanische Pferd als Computerprogramm dann auch so genannt werden müsste.

Ich habe jetzt das Vergnügen, rational denken zu dürfen, obwohl ich von einer Horde johlender Verschwörungstheoretiker umgeben bin und die wiederum von einer noch größeren Horde von ahnungslosen Dummköpfen, die gar nicht denken wollen.

Die Faz schreibt: Der Trojaner kann laut der Analyse des Chaos Computer Clubs (CCC) beliebige Überwachungsmodule auf den einmal infiltrierten Computer nachladen – „bis hin zum Großen Lausch- und Spähangriff“, wie CCC-Sprecher Frank Rieger in einem Beitrag für die „Frankfurter Allgemeine Sonntagszeitung“ schreibt..

Jetzt mal gaaaanz langsam und genau hinsehen. Die Pointe kommt jetzt:

Die spezielle Überwachungssoftware wird von den Ermittlungsbehörden unter anderem zur sogenannten Quellen-Telekommunikationsüberwachung genutzt. Die Quellen-TKÜ dient dazu, Kommunikation schon auf dem Computer eines Verdächtigen abzufangen, bevor sie verschlüsselt wird. Im Unterschied zur Online-Durchsuchung….

Hier geht es um das Abhören von Internet-Telefonie (Windows! Skype! „Die in den Trojaner eingebauten Funktionen sind das Anfertigen von Screenshots und das Abhören von Skype- und anderen VoIP-Gesprächen, allerdings können auch beliebige Schad-Module nachgeladen und ausgeführt werden.“) und um nicht anderes. Nicht mehr oder weniger. Es geht nicht darum, von fern ein Programm auf einen Rechner zu schleusen (welche IP-Adresse würde diese haben?) und den ohne Wissen des Nutzers fernzusteuern. Das jedoch kann man mit dem vom CCC analysierten Programm zweifellos („Die Malware bestand aus einer Windows-DLL ohne exportierte Routinen.“ Bekanntlich nutzt niemand Linux oder Apple.)

Die Zahnpasta ist leider aus der Tube, auch wenn sogar die FAZ darauf hinweist, dass die real gar nicht existierende „Online-Durchsuchung“ etwas anderes sei als die so genannte „Quellen-TKÜ“. Beide Begriffe stammen ohnehin aus dem Wörterbuch des Unmenschen, sind Propaganda und wurden vom Ministerium für Wahrheit in die Welt gesetzt, was bei der übergroßen Zahl der regimetreuen Medien zu der irrigen Annahme führt, man dürfe auch nur diese Begriffe benutzen.

„Der CCC betonte, die sogenannte Quellen-TKÜ dürfe ausschließlich für das Abhören von Internettelefonie verwendet werden“, schreibt Heise. Richtig, aber die Ermittler handelten offenbar nach der Maxime „legal, illegal, scheißegal“. Ich habe nichts anderes erwartet. Die Schad- und Spionagesoftware macht auch genau das, was man von ihr erwartet: „So kann der Trojaner über das Netz weitere Programme nachladen und ferngesteuert zur Ausführung bringen“. (Gemeint ist: das Trojanische Pferd).

Die ausgeleiteten Bildschirmfotos und Audio-Daten sind auf inkompetente Art und Weise verschlüsselt, die Kommandos von der Steuersoftware an den Trojaner sind gar vollständig unverschlüssselt. Weder die Kommandos an den Trojaner noch dessen Antworten sind durch irgendeine Form der Authentifizierung oder auch nur Integritätssicherung geschützt. So können nicht nur unbefugte Dritte den Trojaner fernsteuern, sondern bereits nur mäßig begabte Angreifer sich den Behörden gegenüber als eine bestimmte Instanz des Trojaners ausgeben und gefälschte Daten abliefern. Es ist sogar ein Angriff auf die behördliche Infrastruktur denkbar.

Avanti Dilettanti. Das ist eigentlich eine gute Nachricht, denn sie straft diejenigen Lügen, die glauben, „die da oben“ hätten von irgendwas eine Ahnung. Wie stellte sich das BKA-Chef Ziercke das vor mit der „Online-Durchsuchung“:

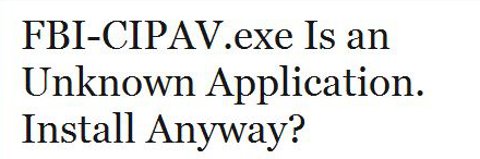

Dieses Programm, was wir da entwickeln, muss ein Unikat sein, darf keine Schadsoftware sein, darf sich nicht selbst verbreiten können und muss unter der Kontrolle dessen stehen, der es tatsächlich einbringt, wobei die Frage des Einbringens die spannendste Frage für alle überhaupt ist. Ich kann Ihnen hier öffentlich nicht beantworten, wie wir da konkret vorgehen würden. Sie können sich die abstrakten Möglichkeiten vorstellen, mit dem man über einen Trojaner, über eine Mail oder über eine Internetseite jemanden aufsucht. Wenn man ihnen erzählt hat, was für eine tolle Website das ist oder eine Seite mit ihren Familienangehörigen, die bei einem Unfall verletzt worden sind, sodass sie dann tatsächlich die Seite anklicken.

Sehr hübsch ist das Fazit im CCC-Bericht: „Wir sind hocherfreut, daß sich für die moralisch fragwürdige Tätigkeit der Programmierung der Computerwanze keine fähiger Experte gewinnen ließ und die Aufgabe am Ende bei studentischen Hilfskräften mit noch nicht entwickeltem festen Moralfundament hängenblieb.“

Jetzt aber Butter bei die Fische: „Wir haben keine Erkenntnisse über das Verfahren, wie die Schadsoftware auf dem Zielrechner installiert wurde. Eine naheliegende Vermutung ist, daß die Angreifer dafür physischen Zugriff auf den Rechner hatten.“

Anders geht es nicht. Daher muss ich auch kein Wort meines Buches zurücknehmen. Und nicht nur das: Wie sollen Ermittler die IP-Adresse einen Rechners herausfinden? Was machen sie, wenn Linux zum Einsatz kommt? Egal: Das dumme Volk denkt, „sie“ wären ohnehin schon drin. diesen Einrdruck zu vermitteln, sind die Medien ja da. Das war jetzt meine Verschwörungstheorie.

Update: Nein Zeit online, die „Online-Durchsuchung“ funktioniert eben nicht – nur mit physischen Zugriff auf einen Rechner – und das nur bei Windows 32 Bit, und auch nur bei Internet-Telefonie. Es ist zum Haare Ausraufen.

Lore 2.0

Führerlos in Dresden

Ich habe gestern meine Eltern durch Dresden geführt. Man muss ja mal unangenehme Wahrheiten aussprechen dürfen: Die Frauenkirche ist innen hässlich. In die Semperoper kommt man ohne Führer nicht hinein (die Deutschen können eben rein gar nichts ohne Führer). Zehn Euro für die Galerie Alter Meister war mir auch zuviel; da wähle ich lieber die Second-Life-Version. Aber sonst war es ganz nett, vor allem in der Neustadt, Alaun- Ecke Luisenstrasse zum Beispiel.

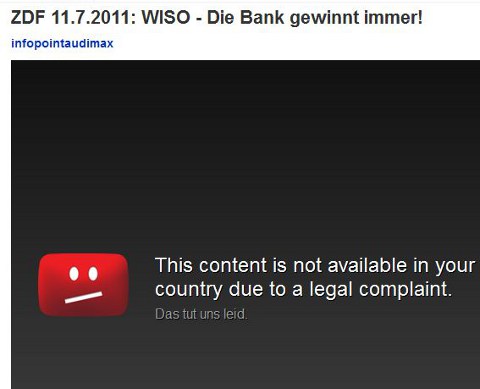

Die Bank gewinnt immer – Kürzen statt Zensieren

Das ZDF erlebt gerade einen Shitstorm: „Die WISO-Dokumentation ‚Die Bank gewinnt immer‚ ist weiterhin in der ZDFmediathek bzw. bei WISO.de abrufbar. Es fand keine Zensur statt, wie von einigen Usern getwittert wurde. Richtig ist, die aktuelle Fassung in der ZDFmediathek ist leicht gekürzt, da wir uns in einem laufenden Rechtstreit mit der Sparkasse Bremen befinden.“

So etwas können nur Deutsche sagen: „Wir haben nicht zentiert, sondern nur gekürzt.“ Jemand kommentierte dort:

Ach herrje, jetzt habe ich mir die “verbotenen Minuten” doch glatt auf youtube angeguckt. Oops. Na, ich verspreche aber, dass ich alles gleich wieder vergesse, nur so viel auf die Schnelle: Die haben da wohl (einem?) Senioren tolle Anlagemodelle aufgeschwatzt, die aber blöderweise wohl bis 2018 und 2027 laufen. Und ein Verbraucherschützer meint dann noch, das sei wohl wegen der hohen Provisionen (12-14%) passiert, und die Bank sei ihrer Verantwortung für den alten Mann nicht gerecht geworden (50 Jahre lang Kunde da). Bank will kein Interview geben und sagt aber, der könne seine Anteile ja verkaufen, leider derzeit wohl nur noch zum halben Preis.

By the way: „Richtig ist, die aktuelle Fassung in der ZDFmediathek ist leicht gekürzt, da wir“ – um welchen Satzbau in welcher Grammatik handelt es sich hier? Gar um einen denglischen appositionalen Konditionalsatz II im Gerundium mit Einspengseln in Suaheli? Ich empfehle: „Richtig ist, dass die aktuellen Fassung in der Mediathek des ZDF leicht gekürzt wurde, weil wir“. Das wäre Deutsch.

Kein Eintritt

Gesehen in der Suarezstrasse in Berlin-Charlottenburg

Anonymität ist gut

Oberlandesgericht Hamm – Recht auf anonymisierte Internetnutzung (via law blog):

Die für das Internet typische anonyme Nutzung entspricht zudem auch der grundrechtlichen Interessenlage, da eine Beschränkung der Meinungsfreiheit auf Äußerungen, die einem bestimmten Individuum zugerechnet werden, mit Art. 5 Abs. 1 Satz 1 GG nicht vereinbar ist. Die Verpflichtung, sich namentlich zu einer bestimmten Meinung zu bekennen, würde allgemein die Gefahr begründen, dass der Einzelne aus Furcht vor Repressalien oder sonstigen negativen Auswirkungen sich dahingehend entscheidet, seine Meinung nicht zu äußern. Dieser Gefahr der Selbstzensur soll durch das Grundrecht auf freie Meinungsäußerung entgegen gewirkt werden.