Lena in Gefahr – Terror-Alarm in Deutschland [2. Update]

Es fällt mir immer schwerer, nicht von gleichgeschalteten Medien in Deutschland zu sprechen. Der Vergleich hinkt natürlich, weil die Vorzensur aus der Schere in den Köpfen besteht, kombiniert mit Dummheit und Faulheit. Niemand zwingt Journalisten dazu, gequirlten Unsinn zu schreiben. (Ich dürfte gar nicht meckern, hätte ich doch einen guten Artikel selbst schreiben zu können, aber ich bin gestern zu spät ins Bett gegangen.)

Ich habe mir also zum Frühstück das angeschaut, was mir als „Nachrichten“ und „Fakten“ zum Thema „Terrorgefahr in Deutschland“ angeboten wird. Dass Stefan Krempl bei Heise das Märchen von den „heimlichen Online-Durchsuchungen“ wieder aufwärmt, wundert mich jedoch nicht.

Mit „gleichgeschaltet“ meine ich: Das, was eine Behörde verlautbart, wird unkritisch übernommen (inklusive der suggestiven Sprachregelungen), ohne zu überprüfen, ob die Fakten stimmen. Im Sozialismus hieß eine derartige „Quelle“ schlicht „Agitprop“. Wenn viele Medien voneinander abschreiben, gilt eine These offenbar als verifiziert. Das war auch schon beim Thema Online-Durchsuchung so. Die Rheinische Post schießt den Vogel ab und gibt es auch noch zu: „Übereinstimmenden Medienberichten zufolge sollen die Festgenommenen einen größeren Anschlag in Deutschland geplant haben“. Dann muss es ja wahr sein, wenn alle anderen des Kaisers neue Kleider bewundern!

„Den Angaben zufolge wurde die Kommunikation der Männer überwacht. (…) Amid C. sei dafür verantwortlich gewesen, die ‚verschlüsselte und konspirative Kommunikation‘ untereinander sicherzustellen. Laut Ziercke war es den Behörden jedoch mit umfangreichen, monatelangen Überwachungsmaßnahmen gelungen, den mutmaßlichen Terroristen auf die Spur zukommen.“ (Focus) „Im Zuge der Ermittlungen hatte das BKA einen Trojaner für eine Online-Durchsuchung sowie eine Software für eine Telekommunikationsüberwachung auf seinem Rechner installiert.“ (Spiegel) „Das Bundeskriminalamt (BKA) ist den mutmaßlichen Terroristen durch Überwachung ihrer Handys und Computer auf die Spur gekommen.“ Süddeutsche) „Bei den Ermittlungen hatte das BKA dem „Spiegel“ zufolge einen Trojaner für eine Online-Durchsuchung sowie eine Software für eine Telekommunikationsüberwachung auf dem Rechner des Verdächtigen installiert.“ (FTD) „Den Angaben zufolge wurde die Kommunikation der Männer überwacht.“ Mitteldeutsche Zeitung)

Die FTD redet also von einem „Bundestrojaner“. Was aber soll das sein? Man kann einen Computer nur fernsteuern und überwachen, wenn man a) einen physikalischen Zugriff auf ihn hatte, b) wenn der Besitzer des Computers denselben nicht geschützt hatte und c) haben die Ergebnisse, die durch Spionage-Software auf einem Rechner gewonnen wurden, vor Gericht keinerlei Beweiswert, weil diese den Computer verändert. Man kann das vergleichen mit einem V-Mann, der eine Neonazi-Kameradschaft gründet und diese dann auffliegen lässt. (Darüber habe ich ein ganzes Buch geschrieben.)

Die Taz gibt sich wenigstens Mühe: „Permanent waren 50 Leute in Observationstrupps und weitere 76 Beamten für sonstige Überwachungsmaßnahmen im Einsatz. Dabei wurden Wohnungen und Telefone abgehört, Emails mitgelesen. Auf Computern wurden Spähsoftware installiert und verschlüsselte Internet-Telefonate wurden schon im Computer, also vor der Verschlüsselung (mittels Quellen-TKÜ) erfasst.“

Aha. Bei der angeblichen „Online-Durchsuchung“ wird es sich um das Abhören von Skype gehandelt haben. Verschlüsselte E-Mails kann man nicht lesen, es sei denn, man hätte einen Keylogger installiert und protokollierte die Tastatur-Anschläge a priori mit. (By the way, taz: „Quellen-TKÜ“ ist Neusprech des Wahrheitsministeriums.)

Und was lehrt uns das alles? Schauen wir doch ein wenig genauer hin, um hinter den Nebelkerzen ein paar winzige Fakten erkennen zu können.

„Dort habe er von einem ‚hochrangigen Al Qaida-Mitglied‘ den Auftrag bekommen, einen Anschlag in Deutschland auszuführen. Wer der Auftraggeber konkret war, wollten weder Ziercke noch Bundesanwalt Rainer Griesbaum sagen. “ (taz) Ich weiß, wer es war – Adil Hadi al Jazairi Bin Hamlili!

Regimetreue Medien geben der Totalüberwachungs-Lobby jetzt breiten Raum: „‚In Deutschland besteht weiterhin eine konkrete Terrorgefahr‘, sagte Uhl der ‚Welt am Sonntag‘. Gleichzeitig zeige der Fall, dass die Nachrichtendienste zu wenig Eingriffsrechte besäßen. Denn die entscheidenden Hinweise erhielten die deutschen Ermittler von der amerikanischen CIA. (…) ‚Wir müssen wissen, mit wem die Terroristen kommunizieren, um ihre Netzwerke ausfindig machen zu können‘, sagte er. ‚Dafür brauchen wir die Vorratsdatenspeicherung.'“

Passt schon. Wir haben verstanden.

Vermutlich wird bei der Gerichtsverhandlungen, die vielleicht noch in diesem Jahr stattfinden, von den Vorwürfen nicht viel übrig bleiben. Aber das wird dann im Kleingedruckten stehen, das niemand mehr liest: „Bei der Hausdurchsuchung wurde kein Sprengstoff gefunden. Außerdem stellte das BKA fest, dass der Plan zur Herstellung eines Zünders gar nicht hätte gelingen können, weil die Terrorbastler die falschen Grillanzünder gekauft hatten.“

Wie das? Stehen im Internet denn falsche Bombenbauanleitungen? Gehört es denn nicht verboten, falsche Bombenbauanleitungen zu verbreiten? (Akte aka Ulrich Meyer, übernehmen sie: „Es war unser Thema am vergangenen Donnerstag: Bombenbauanleitungen im Internet. Das Netz ist voll davon, Spezialisten haben über eine eigene Filtersoftware 680.000 Seiten weltweit aufgestöbert“.)

„Dennoch erließ die BGH-Ermittlungsrichterin gegen alle drei Beschuldigte Haftbefehle.“ Quod erat demonstrandum.

Mich wundert, dass alle Medien, sogar die Krawallblätter, sich die einmalige Chance entgehen ließen, das Volk auf die anlass- und verdachtsunabhängige Totalüberwachung aka Vorratsdatenspeicherung mental einzustimmen. „Unterdessen verlautete aus Sicherheitskreisen, dass die drei Terrorverdächtigen einen Anschlag auf den Eurovision Song Contest geplant haben könnten. Allerdings hätten die Verdächtigen nicht konkret darüber gesprochen, hieß es.“ (Welt)

Burks.de hat daher die dazu passenden Schlagzeile gewählt.

„Sicherheitskreise“: Das sind die Geheimdienstler, die Journalisten auf ihrer Gehaltsliste haben oder wissen, dass diese geschmeichelt sind, wenn man ihnen angebliche „vertrauliche Vorab-Informationen“ zukommen lässt und die daher gern bereit sind, Agitprop, die man gern verbreitet hätte, Wort für Wort ohne Kritik zu publizieren.

„Die Terroristen wollen Lena umbringen. Das haben sie zwar nicht so gesagt, aber es könnte ja sein. Würden Sie das bitte so bei Welt Online veröffentlichen? Danke.“

Update: EFF: „New FBI Documents Provide Details on Government’s Surveillance Spyware“. „The documents discuss technology that, when installed on a target’s computer, allows the FBI to collect the following information“..blabla..und wie bekommt man das auf den Computer des Zielobjekts?

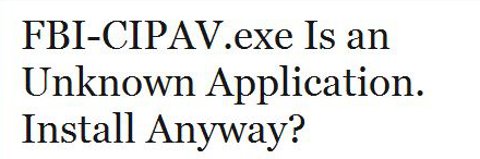

Guckst du hier (burks.de, 31. Juli 2007):

„… es geht um CIPAV: „FBI-CIPAV.exe Is an Unknown Application. Install Anyway?“ Jetzt aber im Ernst: „Die Abkürzung steht für „Computer and Internet Protocol Address Verifier“, zu Deutsch: Computer- und Internet-Protokoll-Adressen-Verifizierer. Dieses Programm ist in der Lage, auf dem Rechner des Verdächtigen die Internet-Verbindungen und angesteuerten Homepage-Adressen samt Datum und Uhrzeit aufzuzeichnen. Die in Fachkreisen Trojaner genannte Software erfasst auch weitere Daten wie das Betriebssystem des ausgehorchten Computers, den Namen des bei der Windows-Registrierung angegebenen Nutzers, Teile der Windows-Registrierungsdatenbank oder eine Aufzählung aller laufenden Programme. Im vorliegenden Fall übermittelte CIPAV einige dieser Informationen per Internet an die FBI-Rechner.“ Das ist aber ein ultraböhzes Programm, fast so böse wie das Betriebssystsem, auf dem es nur läuft.

Wired dazu: „[1] the FBI sent its program specifically to Glazebrook’s then-anonymous MySpace profile … [2] „The CIPAV will be deployed through an electronic messaging program from an account controlled by the FBI. The computers sending and receiving the CIPAV data will be machines controlled by the FBI.“ … [3] More likely the FBI used a software vulnerability, either a published one that Glazebrook hadn’t patched against, or one that only the FBI knows.“ Genau, Software-Lücken, von denen nur das FBI etwa weiß. (…)

Die Welt betont sehr deutlich, dass der Schüler offenbar „arglos“ etwas abrief, vermutlich so, wie das Welt-Redakteure machen mit ihrem Outlook und dem unverschlüsselten und mit Javascript-gespickten Spam, den sie das immer bekommen. Der Artikel ist also ein Schmarrn. Ich darf auf mein Blog vom 19.07.2007 hinweisen („Heise Hoax-verseucht“), in dem die Details zu CIPAV abgehandelt werden.“

2. Update: New York times: „Bild, Germany’s most widely read and generally reliable (sic!) newspaper, reported that the terrorist cell might have planned to hit the popular Eurovision Song Contest on May 14, though that event’s organizers said they had not been alerted to any such threat. „>. Qood erat demonstrandum. (via Überschaubare Relevanz)

Kommentare

4 Kommentare zu “Lena in Gefahr – Terror-Alarm in Deutschland [2. Update]”

Schreibe einen Kommentar

Moin Burg,

jo so lübt dat hier im Gurkenstaat umzingelt von Holzmedien.

Die vierte Gewalt versagt auf ganzer Linie. Investigativ was für ein Wort! Freiheit was für eine Vorstellung wenn diese doch nur endlich gelebt werden würde. Das seiende wird nicht und vergeht nicht und alles was wir als werden und vergehen sehen in werden und vergehen innerhalb des seienden. Was seinen Anfang gefunden hat wird auch niemals zu ändern sein. Diese ist die Beste aller Welten maximales Glück minimales Unglück..haben wir aber ersteinmal ein Problem so tritt auf der anderen Seite ein noch viel grösseres Problem auf. Oder dieses ist die schlechteste aller Welten minimales Glück maximales Unglück. Aber wen kümmert es schon wenn Glück und Unglück doch nur am Rande, und das schon immer wenn ich durch die Geschichte Reise und mir die unserige Erde betrachte. Ich als Vater von 5 Kindern rate Euch nur eins und das aus tiefster Überzeugung…..Solange hier keiner den Beweis erbringt ob es jemanden gegeben hat bzw. gibt der unseren Planeten und alles was so noch drumrum existiert (ich bekomme immer exht die Krise wennn ich in den Himmel schaue weit und breit keine Sau mit aussnahme von uns ist) gemacht hat gehört keinem überhaupt etwas hier Ihr ignoranten Hohlköpfe. Anstatt sich das Leben hier auf diesem Krümel Stein hübsch und lebenswert für alle zu gestalten. Dieser ganze von Minderwertigkeit Komplexen und übersteigerter Eitelkeit geplagten Menschengestalten in Form ein Hybris die kaum noch ein Funken von Mitgefühle hat Ihr solltet Euch schämen.

Man schnallt Ihr denn alle nix mehr wir sind hier alleine Milliaren von Lichtjahren keine Sau ausser uns. Alles macht Ihr kaputt mit Euerem feigen getue um Geld zu verdienen ja, genau Ihr Jounalisten Pack mit dem was Burg sagt und schreibt hat er schon recht wir dürfen auf Euch nicht setzen sondern Ihr seit die Feinde eines Volkes welches die Aufgabe hat dem Frieden und der Demokratie zu dienen und das für alle Völker auf dieawm Planeten. Macht den Kopf jetzt endlich mal klar Ihr seit alleine und werdet alleine Sterben. Aber sich das einzugestehen dazu gehört eben auch A… in der Hose den Ihr nicht habt. Ich könnte alle in einen Sack stecken und würde immer den richtigen treffen. Aufwachen Leute wenn Ihr es nicht selber in die Hand nehmt nehmen Sie Euch alles weg. Ihr werdet keine saubere Luft mehr haben, Ihr werdet kein sauberes Wasser mehr haben, Ihr werdet krank sein Ihr werdet alle Sterben inclusive Euere Kinder. Ist es das Wert für eine Mikrowelle, Fernseher, Auto….Die Erde wird das nicht mehr lange aushalten. Seht zu das Ihr etwas für das Volk schreibt nämlich die 80% derer die nicht nöhlen und Lügen sondern einfach Leben um für bessere Welt zu sein.

Einfach mal Fresse halten Ihr nicht denkendes Politikerjounalistenrechtsverdreherkackgesichter!

Einen sxhönen Sonntag noch!

@Burg du hast so recht!

LG,

F.G.

Burg? wer ist denn das?

Keine Ahnung wer das ist?

hallo Burks, du schreibst zu dem thema ja nun schon ne weile, und ich wundere mich mit der entwicklung der situation zunehmend über deine, sich ja im wesentlichen wiederholenden – soviel neues kommt ja nunmal auch nicht dazu – kommentare.

zunächst einmal seh ich ja durchaus vieles genauso, vieles ist ja auch, eigentlich, klar. das neusprech ist unerträglich, die „Onlinedurchsuchung“ beim besten willen nicht das was transportiert wird, etc. In der Sache will ich dir also garnicht wirklich widersprechen, die fakten sind ja nunmal fakten. Ich bin dir im gegenteil sehr dankbar dass du viele Hintergründe lieferst, aber ….

Ich finde es zunehmend befremdlich wie du dich in dieser Angelegenheit dadrauf beschränkst die Berichterstattung auseinander zu nehmen (was schon gut und richtig ist) uns zu erzählen dass es „Die Onlinedurchsuchung“ und „Den Bundestroianer“ so nicht gibt, auch wenn das so wie du es sagst sicherlich richtig ist. Sicherlich richtig ist auch dass man sich gegen Malware schützen kann. Vermutlich auch richtig ist dass die Behörden vor einem gut gesicherten Linuxsystem ziemlich doof dastünden. Eben so richtig ist es aber auch dass die Behörden aber eben nunmal mittlererweile Malware benutzen, und dass man nunmal den Dummen und unvorsichtigen Malware unterschieben kann, wenn man will und sich genug mühe macht, notfalls eben auch mit einem Einbruch. Und es ist numal auch so dass die überwältigende Mehrheit die Software des Marktführers(tm) benutzt. Meiner Meinung nach ist es aber reichlich unwesentlich ob die Behörden meinen Rechner per Einbruch, mit Hilfe meiner Dummheit, oder komplett remote knacken, der Punkt ist, dass so etwas in einem Rechtsttaat nicht erlaubt sein sollte und basta. Natürlich sind die damit errungenen „Beweise“ eigentlich nichtig, aber glaubst du ernsthaft dass sich daran die Richter stören würden? Bewewisverwertungsverbote sind in Deutschland doch tabu und den Ermittlungsbehörden kann man doch vertrauen, dass sie da keine Beweise einschmuggeln, die sind doch total integer!11! Und überhaupt, das könnten sie doch auch bei einer normalen Hausdurchsuchung machen (…!).

In meinen Augen sieht es so aus als ob du der Welt mitteilen wolltest, dass man politisch sich garnicht gegen den entsprechenden Passus im BKA-gesetz einsetzen braucht, weil es eh irrelevant ist. Das ist imho absolut nicht so und jüngste Beispiele bestätigen diese Einschätzung ja wohl: Es wird gemacht (skype mal nicht zählen lassen, dann bleibt immer noch der Obskure Fall in Bayern in dem sie jemandem trotz unklarer Gesetzeslage bezüglich seines Pharma? BTM? Handels nen Trojaner untergjubelt und Screenshots genommen haben), wie auch immer Umgesetzt, und es ist durch das Gesetz legalisiert. Und auch wenn es eben nicht die Allmacht ist die man uns Vorspielen mag ist es eben trotzdem ein Problem. Dass weitaus üblere Überwachungszenarien möglich sind weißt du denk ich auch. Ich fände es ehrlich gesagt sehr hilfreich wenn du in den Beiträgen nicht immer so tun würdest als wär es kein Problem wenn Behörden Malware nutzen nur weil der Erfolg damit nur sehr eingeschränkt möglich sein mag.