Nerva Militant Collective

Vor ein paar Tagen musste ich einen „Intelligenztest“ ausfüllen, um Zugang zu einer Combat-Sim („-Nerva- Militant Collective„) in Second Life zu bekommen. Hier ist er:

You are encouraged to complete this section to the best of your abilities on the spot. If you cheated, the trainer will be able to tell simply by talking to you.

Correct this sentence into proper english:

me nad bobby went to teh storecause it wus rainin and i know he’d was hungary

If you are the 50th best and 50th worst student in your school, how many people are in your school, discounting anyone besides students.

How many continents are on the earth?

What gives blood its red color?

If you drove 6 miles north, turned left, and drove 8 miles west, how far away are you physically from where you started?

If A = B and B = C, then A = C, true or false?

We were gracefully taken to jail.

Gracefully is what type of speech? (i.e. noun? pronoun? verb?)

You are not expected to complete all these correctly. Do as many as you can without assistance.

Aufstieg und Fall des Römischen Weltreichs

Da bin ich doch mal richtig stolz – weil ganz ohne Google und andere Hilfsmittel geschaft! Nachmachen – aber nicht schummeln!

Beugehaft, Zwangsgeld, Hausdurchsuchungen

Nur zur Erinnerung einen Satz aus einem Heise-Artikel zum BKA-Gesetz: „Der Deutsche Fachjournalisten-Verband (DFJV) appellierte an den Vermittlungsausschuss, die Pressefreiheit bei den Nachbesserungen stärker zu berücksichtigen. Nach dem aktuellen Stand des Gesetzes könnte das Bundeskriminalamt von Journalisten die Herausgabe von Recherchematerial und damit die Preisgabe von Quellen unter Androhung von Zwangsgeld und Beugehaft verlangen sowie Hausdurchsuchungen anordnen. Dabei gelte eine einfache Prüfung der Verhältnismäßigkeit. Durch diese Maßnahmen könnten Journalisten keinen Informantenschutz mehr garantieren.“ [Stellungnahme des DJV]

Wir wissen also, was auf uns zukommt. Ein Freund sagte mir neulich, bei den Themen Computer, Internet und Datensicherheit „schalten wir schon jetzt in den Diktaturmodus um.“ Ja, ich auch.

Wie das BKA gegen Terroristen ermittelt

…kann man sehr schon hier nachlesen: „Über den Allerweltsbegriff ‚Reproduktion‘ im Verfahren ‚militante gruppe‘ „.

Der Datenschutz ist ein Käse

Frankfurter Rundschau: „Nach Informationen der Frankfurter Rundschau ist die Landesbank Berlin (LBB) von einem gigantischen Datenverlust betroffen.“ Spiegel Online: „Datenskandal bei der Landesbank Berlin: Bei dem Institut sind die Kreditkartendaten Zehntausender Kunden ausgespäht und jetzt einer Zeitung zugespielt worden – inklusive Pin-Nummern.“ Heise: „Die Frankfurter Rundschau berichtet, dass ihr detaillierte Daten von Tausenden Kreditkartenkunden zugespielt wurden – auf Microfiches in einem Postpaket. (…) Besonders brisant ist das Datenleck, weil die LBB für viele andere Banken das Kreditkartengeschäft abwickelt und daher nicht nur ihre direkten Kunden betroffen sind. Die FR nennt unter anderem vom ADAC und von Amazon ausgegebene Karten.“

Freut mich. Jetzt habe ich endlich eine schlüssige Erklärung dafür, dass ich in den letzten Wochen zahlreiche Abbuchungen stornieren musste von Firmen, von denen ich noch nie etwas gehört hatte.

Sprechen wie R2-D2

Durch Spiegel Online wurde ich auf die Website R2-D2-Translator aufmerksam. Jetzt kann jeder hören, wie Burkhard Schröder sich anhört, wenn der berühnte kleine Roboter es sagt.

Sony riskiert Flop mit keinem eigenen Second Life

Welt Online will über 3D-Welten schreiben. Immerhin. Thema: „Nun hat auch Sony eine virtuelle Welt: Das „Home“-Netzwerk ist ab sofort der neue Online-Treffpunkt für alle Playstation3-Besitzer„. Virtuelle Welt ist nicht virtuelle Welt. Ein Zebra ist kein Känguru, obwohl beide Tiere sind. Das muss hier einmal gesagt werden. Wer eine Playstation mit Second Life vergleicht, kann auch einen Ego-Shooter nicht von Malefiz unterscheiden.

„Allerdings erinnert sie frappierend an „Second Life“ – und um das war es in diesem Jahr verdächtig ruhig geworden.“ Es war „verdächtig“ ruhig geworden? Was soll denn das heißen? Die journalistische Aussage erschließt sich mir nicht unbedingt auf Anhieb. Ich werde es übersetzen: Der journalistische Mainstream des Online-Journalismus käut Gerüchte wieder, horcht darauf, was alle so schreiben, schreibt es dann dort ab, verzichtet auf eigene Recherchen – aber ich echauffiere mich immer zu sehr über den Blödsinn, den ich über Second Life oft lesen muss.

Nur ganz kurz, um die wohlwollenden Leserinnen und geneigten Leser nicht zu langweilen: Neben der Kommunikation ist der „künsterlische“ Aspekt in Second Life entscheidend. Tausende von Bastlern und Programmierern schaffen dort etwas Neues, zum Teil etwas, was die Betreiberfirma Linden Lab nicht vorhergesehen hat. Die Playstation jedoch ist wie die Glotze: Man kann nur rezipieren und dabei schnattern und Chips essen. Das ist doch total langweilig!

Ich habe es hier mehrfach verkündet: Ohne Sex und „Gewalt“ kann man digitale Welten vergessen. Wenn schon das Leben simutlieren, dann auch richtig. Übrigens: Wussten Sie, dass es auch in Second Life Gegenden gibt, in denen sich die Avatare so verhalten können wie etwa in Counterstrike? Nein? Wundert mich nicht. Um das herauszufinden, muss man selbst einen Avatar besitzen, den professionell steuern können und virtuell bis an die Zähne bewaffnet sein. Und zudem müsste ein Journalist ein paar Tage recherchieren und auch Handbücher 2.0 gelesen haben. Welcher Online-Journalist macht das schon… Man sitzt lieber im weichen Redakteursstuhl und faselt über etwas, was man nicht kennt.

Die Screenshots zeigen zwei Themen, die in keiner anderen 3D-Welt (gleichzeitig) vorkommen – einen „Straßenstrich“ und meinen Avatar unter schwerem Beschuss auf einer Kriegsspiel-Sim. Im zweiten Fall (rechts unten) wurde ich nach wenigen Sekunden abgeschossen, im ersten Fall (links unten) löste meine Flugabwehrrakete das „Problem“.

Keine VDS für Tor-Nodes

Die German Privacy Foundation e.V. hat von einer international tätigen Wirtschaftskanzlei ein Gutachten zu den Fragen erstellen lassen, wie der Dienst Tor rechtlich einzuordnen ist; inwieweit der Betrieb eines Tor-Servers Speicherverpflichtungen im Sinne der Vorratsdatenspeicherung auslöst, und – falls das zuträfe – welche Daten zu speichern wären.

Als Ergebnis dieser rechtlichen Untersuchung sieht sich die German Privacy Foundation e.V. nicht verpflichtet, im Rahmen der Vorratsdatenspeicherung Daten zu erheben und zu speichern. Dementsprechend wird die German Privacy Foundation auch nach Ablauf der Übergangsfrist zum 01.01.2009 weiterhin im Rahmen des Betriebs unserer Tor-Server keine Daten auf Vorrat speichern.

Die German Privacy Foundation e.V.weist vorsorglich darauf hin, dass die Ausführungen der umfangreichen rechtlichen Stellungnahme nur für den Verein gelten; andere können sich darauf nicht berufen.

Nachtrag: Heise: „German Privacy Foundation speichert nicht auf Vorrat“

Laptop-Benutzung kann in Hauptverhandlung versagt werden

Das Bundesverfassungsgericht ist im Gegensatz zu vielen anderen deutschen Gerichten beim Thema Computer up to date: „Eine erhebliche Beeinträchtigung der Pressefreiheit ist durch den Ausschluss von Laptops nicht zu befürchten, denn dadurch wird die Berichterstattung nicht nachhaltig erschwert- (…) Gleichwohl ist zu berücksichtigen, dass moderne Laptops teils über Kameras und Mikrofone verfügen, deren – § 169 Satz 2 GVG zuwider laufende – Verwendung während der mündlichen Verhandlung sich kaum kontrollieren ließe. [mehr…]

Übrigens empfiehlt das Bundesverfassungsgericht, E-Mails zu verschlüsseln und nutzt selbst Pretty Good Privacy, auch für die Signatur.

Kinderpornographie mit den Simpsons

„Aussie convicted over Simpsons sex pics“, meldet The Register:Sci: „An Australian man has lost his appeal against child pornography charges for possessing images of the Simpsons characters having sex.“ [via Netzpolitik.org] Das Urteil: 3000 australische Dollar Strafe und zwei Jahre Bewährung.

Die taz hat dazu einen unsäglichen Artikel publiziert, der gleich die These des australischen Gerichts, es handele sich um „Kinderpornografie“, unkritisch und suggestiv übernimmt: „Vergleichbar ist die Problematik bei „Second Life“ (…) …hat eine ganz neue Art des Missbrauchs Einzug in die Computer gehalten: Kinderpornografie ohne Kinder.“

Besonderlich lächleirch bei der taz ist der Versuch, alle möglichen Psychologen-Meinungen zum Thema auf Klippschulen-Niveau zu präsentieren: „Einige begreifen die Darstellungen von fiktiven Kinderpornos als eine Art Anleitung für die Realität, mit der bei den Tätern ein Gewöhnungseffekt eintritt. Andere bescheinigen ihnen dagegen eine reinigende Wirkung, wonach das Betrachten der Bilder den Tatdrang mildert.“ Von der „Einstiegsdroge“ bis zur „Katharsis“ – das „journalistische“ Niveau kann einfach nicht mehr unterboten werden.

25C3: CCC lädt German Privacy Foundation aus

Der Chaos Computer Club hat die German Privacy Foundation zum Chaos Communication Congress 2008 ausgeladen. „Es gibt gegen euch bzw. gegen Leute von euch sehr grosse Vorbehalte. Tatsächlich ist Burks selbst bei uns bis auf weiteres Persona non grata.“ So heißt es in einer Mail des CCC. „Wir haben das besprochen und möchten eigentlich nicht, dass ihr einen Stand auf dem 25C3 aufbaut.“

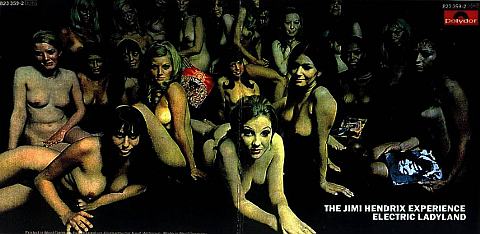

Nur für Erwachsene

Welt Online zeigt eine schöne Bilderserie verbotener Plattencover der letzten Jahrezehnte. Man sieht sehr deutlich, dass „Jugendschutz“ immer ein Vorwand war, die jeweiligen calivinistischen Moralvorstellungen durchzusetzen. Heute nimmt man gleich den Totschlags-Knüppel „Kinderpornografie“. Verlogen und heuchlerisch bleibt der Begriff „Jugendschutz“ immer. Mit dem Unterschied, dass die Diskussion in den siebziger und achtziger Jahren wesentlich unpolitischer und ästhetischer war. Heute geht es in Wahrheit um knallharte politische Zensur und staatliche Repression (vgl. Vorratsdatenspeicherung), die sich nur mit dem Mäntelchen „Jugendschutz“ kostümiert.

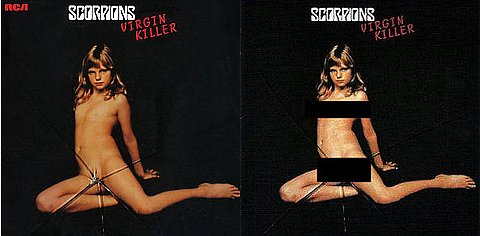

Virgin Killer

Ich hatte nicht vor, über die aktuelle Zensurdebatte und die viktorianische Bigotterie in England etwas zu schreiben. Die öffentliche Hysterie über das Plattencover des Scorpions-Albums aus dem Jahr 1976 (!) langweilt mich einfach. Wem nach 32 Jahren auffällt, das ein Cover den Untergang des Abendlandes heraufbeschwört und dabei den ekligen Textbaustein „Kinderpornografie“ speicheltreifend im Maul führt, der ist für mich nicht satisfaktionsfähig. Aber ich hätte es besser wissen müssen. Wie die Hannoversche Allgemeine Zeitung meldet, haben die Jugendschutzwarte „eine Indizierung des Schallplatten-Titelbildes ‚Virgin Killer‘ bei der Bundesprüfstelle für jugendgefährdende Medien angeregt,“ Natürlich. Man konnte drauf warten wie das Amen in der Kirche. Wo kämen wir denn hin. Übrigens, liebe schmallippigen Jugendschutzwarte, Zensurfreunde und sonstige Calvinisten: Es gibt keine an sich „aufreizende“ Posen. „Aufreizend“ ist das Mädchen auf dem Cover nur in eurer dreckigen Fantasie. Und deshalb wollt ihr es aus den Augen haben.

Mehr zum Thema im Spiegel 28/1991: „Ich ficke Babies.“

Noch mehr „Online-Durchsuchungen“

Ich kann mir nicht helfen: Beim Lesen mancher Artikel, in denen das Reizwort „Online-Durchsuchungen“ auftaucht, muss ich an Horst Ehmke denken: „Der sozialdemokratische Kanzleramtsminister Horst Ehmke hatte damals den BND aufgefordert, eine Übersicht der Journalisten anzufertigen, die mit dem Dienst kooperieren. Ausgenommen bleiben sollten operativ eingesetzte Medienvertreter, also an Geheimdienstoperationen beteiligte Agenten.“ So eine Liste hätte ich heute auch gern, aber natürlich aktualisiert.

Nehmen wir einen Bericht aus Focus, der sich vom Heise auf den ersten Blick untgerscheidet, weil Fcous den fragwürdigen und vor allem irreführenden Begriff „Online-Durchsuchungen“nicht in Anführungszeichen schreibt. Bei Heise heißt es: „Über die konkrete technische Durchführung dieser „Online-Durchsuchung“ ist noch nichts Weiteres bekannt, allerdings sollen auch „private Laufwerke“ überprüft worden sein.“ Sollen. Es ist also ein Gerücht oder man weiß es vom Hörensagen. Deutscher Journalismus at it’s best. Und was ist mit den öffentlichen Laufwerken? Bei Focus Online: „Zudem durchsuchte der Bundesnachrichtendienst nach FOCUS-Informationen in einer heimlichen Online-Durchsuchung die Computer von 49 Mitarbeitern des Fachreferats zur Aufklärung der Organisierten Kriminalität.“

Frage: Wer hat Focus die „Internen Protokolle“ gesteckt – und mit welchem Motiv? Focus Online publizierte schon April 2007 die faktenfreie Falschmeldung: „Deutsche Geheimdienste spähen schon seit 2005 heimlich über das Internet Computer von Verdächtigen aus.“ Und Focus ist das einzige großere Medium Deutschlands, das den Bundesnachrichtendienst vehement und permanent in diesem Zusammenhang lobhudelt und ihm magische Fähigkeiten zuspricht: „Technische Unterstützung holte sich der Inlandsgeheimdienst bei den Kollegen des Bundesnachrichtendienstes (BND) – Spezialisten auf dem Gebiet der Hacker-Angriffe.“ Honi soit qui mal y pense. Wer wollte Focus instrumentalisieren – offensichtlich mit Erfolg?

Im aktuellen Fall ist die Sache ausgesprochen banal: Entweder hatten die EDV-Verantwortlichen beim BND einen Remote-Zugriff auf die Rechner alle Angestellten, wovon auszugehen ist (wäre komisch und unprofessionell, wenn nicht) oder sie hatten Usernamen und Passworte für die E-Mail-Accounts (bei beim afghanischen Handelsminister – oder beides. BND-Angestellte schreiben nur elektronischen Postkarten und kümmern sich nicht um die Sicherheit ihrer Rechner. Das ist klar wie Kloßbrühe. Wie wollen die nur im Ausland so spionieren? Beides wäre aber nicht das, was der Sprachgebrauch unter „Online-Durchschung“ meint – dass staatliche Hacker von außen auf private Rechner zugreifen könnten. Aber Focus tut alles daran, wiederholt den Eindruck zu erwecken, der BND sei dazu in der Lage. Das stimmt mich nachdenklich. Ich denke schon wieder an Horst Ehmke.

Christian Rath, der „Rechtsexperte“ der taz (Computerexperten haben die gar nicht), macht sich ebenfalls zum PR-Sprachrohr der Schlapphüte. Zur Erinnerung aus der Journalistenschule; Journalisten sind nicht dazu da, die Sprechblasen irgendwelcher Politiker und Apparatschiks zu publizieren. Dafür gibt es Pressesprecher und ganze Abteilungen in den jeweiligen Behörden. (Nicht viel besser ist Stefan Krempl bei Heise.) Auch zur Erinnerung: sogar Schäuble hat zugegeben, dass Heinz Fromm, der Chef des Verfassungsschutzes, von Technik und Computern keine Ahnung hat. Und wenn der laut taz fordert, auch die Dauer-Skandalbehörde Verfassungsschutz müsse immer öfter „Online-Durchsuchungen“ vornehmen dürfen, darf man das nicht einfach unkritisch verbreiten – zumal der Verfassungsschutz bisher bei offiziellen Anfragen immer geleugnet hat, dass er das jemals hingekriegt bzw. praktiziert hätte. Die „Online-Durchsuchung“ bleibt ein frommer Wunsch ahnungloser Politiker.

Übrigens, Kollege Rath: „Einzelne Online-Durchsuchungen hat der Bundesverfassungschutz früher schon durchgeführt, unter anderem gegen den Islamisten Reda S.“ Welche Quellen? Welche Fakten? Ja, es gibt eine Quelle – und nur eine: Focus. Mit der Quellenlage des besagten Artikels habe ich mich in unserem Buch ausführlich beschäftigt. „Einzelne“? Nein, Auch das ist gelogen. Wenn man schon woanders abschreibt, Kollege Rath, ohne zu prüfen, ob es mehrere unabhängige Quellen gegeben hat, dann bitte richtig. Focus schrieb in Ausgabe 2/2008: „Mit einem einzigen Klick hatte der von Terrorfahndern als Gefährder eingestufte Islamist Seyam die Schleuse geöffnet für die erste und bislang einzige Online-Razzia in Deutschland.“ In dem Fall waren die Ermittler schon beim Computerkauf indirekt dabei. Und gefunden hat man auch nichts.

Zoff im Ak Vorrat, re-revisited

Auf Burks‘ Blog wurde exklusiv über den internen personellen Streit im Arbeitskreis Vorratsdatenspeicherung berichtet [vgl. 13.10.2008: „Zoff im AK Vorrat“, am 05.11.2008: „Zoff im AK Vorrat, reloaded“ und am 10.11.2008: „Zoff im Ak Vorrat, revisited“] Mittlerweile haben weitere Aktivisten dem Arbeitskreis den Rücken gekehrt oder beteiligen sich enttäuscht nicht mehr an den Diskussionen.

Wenn ich an Verschwörungstheorien glaubte, nähme ich an, agents provocateurs des Verfassungsschutzes trieben dort ihr Unwesen, um die Arbeit der Bürgerrechtler zu sabotieren und zu chaotisieren. Ich glaube aber nicht an Verschwörungstheorien. Es handelt sich um die bekannte Mischung aus Dummheit und Stolz aka Eitelkeit und Größenwahn, die auf einem Holz wachsen und eine chaotische und letztlich zerstörerische Gruppendynamik auslösen.

Das ich erfuhr ich jüngst aus gewöhnlich gut unterrichteten Kreisen (keine Gewähr, wurde nicht überprüft – die Quelle ist aber glaubwürdig): Die Ortsgruppe Berlin habe sich gespalten. In der „alten“ Gruppe habe der mittlerweile geschasste Sprecher des Ak Vorrat, Ricardo Cristof Remmert-Fontes, „mit seiner de facto „Ich e.V.“ per Satzung sich selbst zum Diktator ernannt“. Das sei kein Wunder: „weil AFAIK er die Satzung ohne die OG zu informieren selbst und zu eigenen Gunsten verfasst hat, den Verein mit einem einzigen Vertrauten L[xxx] und seiner Mutter (haw-haw) gegründet hat. Natürlich haben die rcrf-unabhängigen AKler, die den AK Vorrat als Bündnis von freien Aktivisten sehen, das nicht hingenommen und eine neue OG gegründet.“

Zu einer Vereinsgründung gehören sieben Personen – so einfach ist das nicht. Und bevor er rechtskräftig existiert, muss er vom zuständigen Amtsgericht eingetragen werden. Ich werde das überprüfen und hier kommentieren.

Ego-Shooter 2.0 oder: Der letzte Sportsfreund

Natürlich hat die FAZ Recht, wenn sie sich über die 3D-Welt Twinity (ohne einen Link dahin zu setzen) lustig macht. Aber völlig ahnungslos ist der Kollege Klaus Ungerer, wenn es um Second Life geht: „Gerade hatte man sich schulterzuckend von der Medienblase Second Life abgewendet, gerade ein paar letzte Schnappschüsse leerer, irrer Landschaften von dort bewundert…“ Was kann Second Life dafür, wenn Journalisten nicht in der Lage sind zu rechercheren, wo etwas los ist: Wenn man, wie sie FAZ, immer nur langweiliges Bildmaterial von dpa zum Thema nutzt, kann man den Eindruck bekommen. Der ist aber falsch. Und was „man“ tut, hat mich noch nie interessiert und sollte auch sonst keinen Journalisten interessieren.

Für diejenigen wohlwollenden Leserinnen und geneignten Leser, die vielleicht auch wegen meiner ausführlichen Postings zum Thema Second Life irrig meinen, es handele sich um eine Kommunikationsplattform für künsterlisch interessierte ältere Damen und Herren, muss hier klargestellt werden, dass es – neben den unzähligen „Roleplay“-Territorien – natürlich innerhalb von Second Life auch zahlreiche Gegenden gibt, in denen man das erlebt, was man aus den klassischen Ego-Shootern kennt. Der Avatar kann dort „getötet“ werden, muss reloggen oder wird ins virtuelle Nirwana gebeamt. Der Vorteil gegenüber klassischen Computerspielen ist, dass man nach dem Adrenalin-Schock, den ein Ego-Shooter mit sich bringen soll, gleich wieder etwas ganz anderes machen kann, sich zum Beispiel zu den Frauen gesellen und schnattern. Man muss noch nicht einmal die Kriegsgeräte abgeben.

Einer meiner beiden Avatare ist bis an die Zähne bewaffnet – oben sieht man mich beim „Waffenkauf“. Ab und zu trainiere ich auch das Ballerspiel innerhalb der 3D-Welt. Das ist zum Teil noch komplizierter als bei „richtigen“ Computerspielen. Gestern zum Beispiel geriet ich bei den „Dreharbeiten“ zu meiner neuen Bilderserie auf einer scheinbar verlassenen „Militärbasis“ in Second Life plötzlich und unerwartet unter schweren Beschuss und konnte meinen Avatar gerade noch retten. Das zum Thema „leere Landschaften.“

Ubuntu Privacy Remix

privacy-cd.org/: „Ubuntu Privacy Remix ist eine modifizierte Live-CD die auf Ubuntu Linux aufsetzt. UPR ist nicht für eine dauerhafte Installation auf der Festplatte gedacht. Das Ziel von Ubuntu Privacy Remix ist, eine abgeschottete Arbeitsumgebung bereitzustellen, in der vertrauliche Daten sicher bearbeitet werden können. Das auf dem dafür verwendeten Computer installierte System bleibt dabei völlig unverändert. Die Gefahr des Diebstahls solcher Daten geht heute nicht mehr nur von gewöhnlichen Internet-Kriminellen und ihren Trojanischen Pferden, Rootkits und Keyloggern aus. Vielmehr ergreift in vielen Ländern der Welt auch der Staat Maßnahmen, die Computer der Bürger mit solchen Mitteln zu bespitzeln und zu überwachen. Ubuntu Privacy Remix ist ein Werkzeug, um seine Daten gegen unbefugte Zugriffe zu schützen.“ [mehr und download/]

Gartenzwerge und Trojaner zielgenau platzieren

Dr. Michael Bürsch (SPD) auf abgeordnetenwatch.de:

„Das Aufbringen des sogenannten Trojaners auf den Rechner, ist eine Frage der technischen Umsetzung der Maßnahme. Diese muss den Voraussetzungen der Befugnisnorm und der darauf beruhenden richterlichen Anordnung entsprechen. Es ist demnach selbstverständlich, dass technisch einwandfrei sichergestellt werden muss, dass die Software auf den richtigen Rechner, also dem Rechner, von dem eine dringende Terrorgefahr ausgeht, aufgebracht werden muss. Bestehen Zweifel, dass der richtige Rechner erfasst wird, muss die Online-Durchsuchung unterbleiben. Ich habe mir von Experten versichern lassen, dass es technisch möglich ist einen Rechner einwandfrei zu identifizieren und den Trojaner zielgenau dort zu platzieren. Nach dem Abschluss der Maßnahme wird der Trojaner spurenfrei gelöscht, so dass eine Identifizierung und ein möglicher Missbrauch der Software durch Dritte ausgeschlossen sind.“

Mir fehlen die Worte. Wie soll man diesen Unfug illustrieren? Wahrscheinlich geht das nur mit Gartenzwergen als Symbol für die ahnungslosen Schmalspurdenker, die von Computern so viel verstehen wie Schäuble höchstderoselbst. Man sieht, wie das urbane Märchen sich in den Köpfen verfestigt hat und durch rationale Argumente nicht mehr hinauszukiegen ist. Die „Experten“ möchte ich gern mal persönlich in die Mangel nehmen. Und wenn die das so gesagt haben, würde ich sie in Gegenwart ihrer Anwälte als Hochstapler bezeichnen.

How to Bypass Internet Censorship

Das 200-seitige Buch „How to Bypass Internet Censorship“ ist jetzt (als pdf) kostenlos zum Download verfügbar. „Because of concerns about the effect of internet blocking mechanisms, and the implications of censorship, many individuals and groups are working hard to ensure that the Internet, and the information on it, are freely available to everyone who wants it. This book documents simple circumvention techniques such as a cached file or web proxy, and also describes more complex methods using Tor, which stands for The Onion Router, involving a sophisticated network of proxy servers. „