Lawful Interception Childporn Software

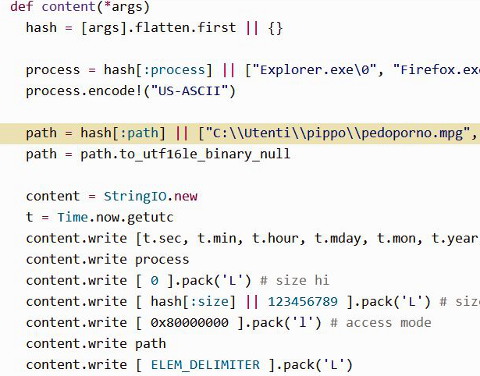

Fefe hat einen Link zum Quellcode der (staatlichen) Mal- und Spyware („Lawful Interception Software“, vgl. Heise). „Dass das Hochladen von Kinderpornos eine Standardfunktion von Staatstrojanern ist, hattet ihr hoffentlich alle gesehen, ja?“

Ich kann den Code nicht interpretieren. Ist es wirklich so, dass Regierungen eine Software zum Ausspionieren kaufen, die als Feature hat, den „Opfern“ Kinderpornografie unterzujubeln, damit man sie diskreditieren kann?

Ich traue denen das zu. Yanis Varoufakis und sein Nachfolger sollten mal auf ihre Computer aufpassen.

Kommentare

16 Kommentare zu “Lawful Interception Childporn Software”

Schreibe einen Kommentar

-

-

Last posting:

-

-

Themen

- About this Blog

- Ajax vom Teufelslauch

- Ancestry

- Babylonien

- Das Ministerium für Wahrheit informiert

- Deutsch des Grauens

- Die Online-Durchsuchung

- Die Rote Fahne

- Economy

- Feuilleton

- Gleisdreieck

- GPF

- Grenada

- Hausmitteilung

- Heimat

- Internet and Computer

- Israel

- KI

- Lateinamerika

- Lautsprecher des Kapitals

- Lifestyle

- Links I Like

- Media

- Meine Artikel

- Meine Bücher

- MoPo

- Panorama

- Polen

- Politics

- Privacy

- Schach

- Science

- Second Life

- Security

- Sprengchemie

- Tweet of the day

- USA

- Vereinsmeierei

- Zitate, die man sich merken sollte

-

Archiv

- April 2024

- März 2024

- Februar 2024

- Januar 2024

- Dezember 2023

- November 2023

- Oktober 2023

- September 2023

- August 2023

- Juli 2023

- Juni 2023

- Mai 2023

- April 2023

- März 2023

- Februar 2023

- Januar 2023

- Dezember 2022

- November 2022

- Oktober 2022

- September 2022

- August 2022

- Juli 2022

- Juni 2022

- Mai 2022

- April 2022

- März 2022

- Februar 2022

- Januar 2022

- Dezember 2021

- November 2021

- Oktober 2021

- September 2021

- August 2021

- Juli 2021

- Juni 2021

- Mai 2021

- April 2021

- März 2021

- Februar 2021

- Januar 2021

- Dezember 2020

- November 2020

- Oktober 2020

- September 2020

- August 2020

- Juli 2020

- Juni 2020

- Mai 2020

- April 2020

- März 2020

- Februar 2020

- Januar 2020

- Dezember 2019

- November 2019

- Oktober 2019

- September 2019

- August 2019

- Juli 2019

- Juni 2019

- Mai 2019

- April 2019

- März 2019

- Februar 2019

- Januar 2019

- Dezember 2018

- November 2018

- Oktober 2018

- September 2018

- August 2018

- Juli 2018

- Juni 2018

- Mai 2018

- April 2018

- März 2018

- Februar 2018

- Januar 2018

- Dezember 2017

- November 2017

- Oktober 2017

- September 2017

- August 2017

- Juli 2017

- Juni 2017

- Mai 2017

- April 2017

- März 2017

- Februar 2017

- Januar 2017

- Dezember 2016

- November 2016

- Oktober 2016

- September 2016

- August 2016

- Juli 2016

- Juni 2016

- Mai 2016

- April 2016

- März 2016

- Februar 2016

- Januar 2016

- Dezember 2015

- November 2015

- Oktober 2015

- September 2015

- August 2015

- Juli 2015

- Juni 2015

- Mai 2015

- April 2015

- März 2015

- Februar 2015

- Januar 2015

- Dezember 2014

- November 2014

- Oktober 2014

- September 2014

- August 2014

- Juli 2014

- Juni 2014

- Mai 2014

- April 2014

- März 2014

- Februar 2014

- Januar 2014

- Dezember 2013

- November 2013

- Oktober 2013

- September 2013

- August 2013

- Juli 2013

- Juni 2013

- Mai 2013

- April 2013

- März 2013

- Februar 2013

- Januar 2013

- Dezember 2012

- November 2012

- Oktober 2012

- September 2012

- August 2012

- Juli 2012

- Juni 2012

- Mai 2012

- April 2012

- März 2012

- Februar 2012

- Januar 2012

- Dezember 2011

- November 2011

- Oktober 2011

- September 2011

- August 2011

- Juli 2011

- Juni 2011

- Mai 2011

- April 2011

- März 2011

- Februar 2011

- Januar 2011

- Dezember 2010

- November 2010

- Oktober 2010

- September 2010

- August 2010

- Juli 2010

- Juni 2010

- Mai 2010

- April 2010

- März 2010

- Februar 2010

- Januar 2010

- Dezember 2009

- November 2009

- Oktober 2009

- September 2009

- August 2009

- Juli 2009

- Juni 2009

- Mai 2009

- April 2009

- März 2009

- Februar 2009

- Januar 2009

- Dezember 2008

- November 2008

- Oktober 2008

- September 2008

- August 2008

- Juli 2008

- Juni 2008

- Mai 2008

- April 2008

- März 2008

- Februar 2008

- Januar 2008

- Dezember 2007

-

Archiv spiggel.de

-

Intern

-

Burks' Bücher (Auswahl)

-

-

-

About Burks

Spenden für burks.de via Paypal

-

Werkzeuge

Journalistische Recherche | Werkzeuge

Journalistische Recherche | Wirtschaft

Discord/Midjourney MidJourney Prompt Helper ChatGPT OpenAI Playground DALL-E Stable Diffusion Stable Diffusion Prompt Builder Bard Ancestry -

I like:

Achgut GMB Akash (Bangladesh) Elder of Ziyon Fefes Blog Linguistik vs. Gendern Living in a Modemworld Neulandrebellen Michael Roberts Blog OpenAI PinkKosherNostra SciLogs Der Schockwellenreiter The Far Side unbesorgt.de (Roger Letsch) -

International

Al Jazeera (Katar) Beijing Rundschau (VR China) Caracas Chronicles (Venezuela) China Daily (VR China) China Labour Bulletin (Hongkong, VR China) CNN (USA) Clarín (Argentinien) Dagens Nyheter (Schweden) Daily Beast (USA) Daily Kos (USA) El Blog de Abel (Argentinien) El Diario (Bolivien) El Dinamo (Chile) El Espectador (Kolumbien) enlazeZapatista (Mexiko) Foreign Policy (USA) Global Times (VR China) Granma (Kuba) The Guardian (UK) The Hindu Indian Punchline (M.K. Bhadrakumar, Indien) Infosperber (Schweiz) Israel Hayom (Israel, engl.) Israelnetz (Israel, engl.) The Japan Times (Japan) Jerusalem Post (Israel) Jyllands Posten (Dänemark) La República Perú Le Monde (Frankreich) Libération (Frankreich) Marginal Revolution (USA) Mediapart (fr., engl., es.) Mother Jones (USA) naked capitalism (USA) New York Times (USA) Nikkei Asia (Japan) Perúvian Times (Perú) Portal america21.de Pravda (Ukraine) Publico (Portugal) Rickard Falkvinge (Schweden) The Rio Times (Brasilien) RT.DE (Russland) Shanghai Daily (VR China) South China Morning Post (Hongkong) The Diplomat (USA, Asia-Pacific region) The Times of India The Warsaw Voice (Polen) Washington Post (USA) Xinhua (VR China) -

Lifestyle & Leibesübungen:

Katha kocht Sportschule Choi -

Journalism | Science | Privacy | Computer

-

Neukölln

Facetten Neukoellner 48 Stunden Neukölln

Die Bank und der Skandal

[..] Die HSH Nordbank kommt nicht aus den Schlagzeilen heraus. War um den Skandal um Intrigen und Kinderpornos in New York eine Weile Ruhe eingekehrt, liefern die Ermittler jetzt neue Munition. Laut Financial Times Deutschland hat die Staatsanwaltschaft New York nicht nur den Internetanschluss identifiziert, über den einem Niederlassungsleiter der Bank Kinderpornos untergeschoben worden waren. [..]

Ich hatte mir damals den Bookmark gesetzt, weil ich den Leuten, die „nichts zu verbergen haben“ gerne erzähle, dass der, der Dateien lesen kann, vielleicht auch mal welche schreiben könnte.

zeiten sind das – damals, ja vormals ehedem, als wir noch pornos unter den tischen tauschten, war niemals eines dieser hefte kostenlos in unserem briefkasten. und heute, im bürgerlich pornösen modezeitalter sollte man angst davor haben, irgendwelche nackten leiber in sich immer wiederholenden posen auf eine festplatte geschoben zu bekommen? wenn ich an meine unerwünschten mails denke, fühle ich mich der abgebrühteste puffbesitzer dieses jahrhunderts. ein wirklich ehrliches schönes portrait, da würde ich (vielleicht) rot. Stattdessen lese ich von verzweiflungsbriefen, die die lüsternheit von lehrkörpern mit hilfe eines hotpants-verbots und übergroßen t-shirts auf freien bauchnabeln lindern sollen. pornos – selten so gegähnt.

Leider kann man bei Fefe ja nicht kommentieren, ansonsten hätte sich sicher schon der eine oder andere Leser mit Programmiererfahrung gemeldet.

Der obige Code macht nichts anderes, als einen String zusammenzusetzen. Nicht mehr und nicht weniger. Übertragungsfunktionen sind keine zu sehen (auch nicht im weiteren Sourcecode dieser Klasse) und ich denke nicht, dass die Käufer der Software immer entsprechende Dateien unter C:\Utenti\pippo zum Transfer auf die überwachten Rechner bereithalten.

Meiner Meinung nach handelt es sich um ein Stück Source, welches zu Demonstrationszwecken Testdaten für die eigentliche Software erstellt. Aber das ist bisher auch nur meine Meinung nach einem kurzen Überfliegen dieses Machwerks.

ars technica hält das offensichtlich auch nicht für das, was einige meinen. Dort findet sich auch ein Link auf den kompletten Source: http://arstechnica.com/security/2015/07/massive-leak-reveals-hacking-teams-most-private-moments-in-messy-detail/

Fefe scheint hier wieder mal wirksam die Kompetenz seiner Leserschaft zu testen. Die ersten Blogs haben schon abgeschrieben…

….Merkel und Gabriel und ihrer Gefolgschaft ist alles zuzutrauen….

Alternative Interpretation hier: http://www.chip.de/news/BKA-Trojaner-Neue-Version-laedt-Kinderpornos-auf-PC_60386424.html

@Shogun

Das mag sein (keine Übertragungsfunktion usw.), nur stellt sich dann die Frage, warum das so im Sourcecode drinsteht und vor allem was damit bezweckt werden soll….da ja z.B. auch „C:\\secrets\\bomb_blueprints.pdf“ vorgeschlagen wird…..

bombjack

[…] Ich traue denen das nicht nur ohne weiteres zu (wer Angriffskriege mit Hilfe von Kriegslügen legitimiert, der wird natürlich auch so etwas tun, wenn es ihm dient). Ich kenne zumindest einen Fall (und trommel seit Jahren, diesen Fall zur Kenntnis zu nehmen; Details hier), bei dem das schlicht so war. Wir reden hier übrigens nicht über pille palle. Wir reden hier über sozialen Mord. […]

@bombjack – genau so siehts aus. Dieses „nur zu Demonstrationszwecken“ ist entlarvend genug… Übrigens: Frage an die vom Fache. brauche ich eine spezielle Übertragungsfunktion? Habe ich Rechner X unter Kontrolle und physikalisch Zugriff auf ihn, kann ich dem, etwa von einem Stick, doch sowieso aufspielen, was ich lustig bin, oder? Sorry für die naive Frage.

Die technischen Details kann ich nicht beurteilen. Ich weiß aber, dass das Denunzieren mittels Falschbehauptungen gerade aus der Welt unterhalb der Gürtellinie seit Jahrtausenden gängige Methode war und ist. Das mußte schon Joseph im AT erfahren, als die abgewiesene Frau des Pharaos ihm eine Vergewaltigung unterstellte – mit entsprechenden Folgen.

Man verwendete für diese sozialen Tötungen (denn darum handelt es sich!) immer den jeweiligen technischen Stand. Der HSK-Nordbank-Mensch ist da in einer Linie zu sehen und beweist, dass wir nicht über digitale Theorie sondern über Praxis reden.

Und überhaupt: Wieso sollte es diese üble Methode der sexuellen Denunziation ausgemacht heute nicht mehr geben? Ehebruch reicht nicht mehr aus, um einen fertig zu machen. Müssen also die Kinder her.

(Ein berühmtes Beispiel aus der Geschichte ist z.B. die „Rechtfertigung“ des Mordes an Röhm wegen seiner Homosexualität.)

@hartmut:

Es geht in dem Falle ja um Übertragung wenn KEIN physikalischer Zugriff möglich ist. Der Trojaner kann z.B. per „social engineering“ (es reicht ja u.U. bereits so etwas Simples dass man jemanden verleitet auf einen Anhang oder Link in einer fragwürdigen Mail zu klicken) auf den Rechner gelangen. Oder man will erst einmal nur die Möglichkeit schaffen, später (z.B. wenn der Delinquent unliebsam wird) kompromittierendes Material „hochzuladen“. Es wäre ja blöd wenn der Betroffene die Dateien „vor der Zeit“ zufällig selber findet.

@Hartmut

IP of http://www.Nsa.gov is 23.203.146.193

;-) … versuch’s doch mal… wirst ja dann sehen…was passiert.

@hartmut

Wenn Du mit dem Teil den Rechner unter Kontrolle hast, dann brauchst Du nicht mal physikalischen Zugriff…Du kannst aus der Ferne praktisch alles machen, solange das Teil per Internet erreichbar ist.

Btw. ein anderer Aspekt unter c):

http://www.heise.de/forum/heise-Security/News-Kommentare/Hacking-Team-bestreitet-Export-von-Ueberwachungssoftware-an-autoritaere-Staaten/Frage/posting-20982375/show/

und wie dort geschrieben….kann ich mir vorstellen, dass alleine schon so Verzeichnisse jemanden abschießen können bzw. für weitere Ermittlungen hergenommen werden und der Verdacht (Wir haben auf dem Rechner Verzeichnisse gefunden, die den Verdacht nahelegen, dass sich Herr oder Frau X Kinderpornographie beschafft haben könnte….) dann an die Presse durchgestochen wird, was die betreffende Person dann zerlegt…..

bombjack

Es ist gefährlicher, das Gute als das Böse zu tun.

F.Picabia

„Es geht in dem Falle ja um Übertragung wenn KEIN physikalischer Zugriff möglich ist. Der Trojaner kann z.B. per „social engineering“ (es reicht ja u.U. bereits so etwas Simples dass man jemanden verleitet auf einen Anhang oder Link in einer fragwürdigen Mail zu klicken) auf den Rechner gelangen. “

Das ist sogar mir klar ;-) Ich meinte: ich brauche – ob ich den rechner vor mir habe oder ob ich ihn per Trojaner gehackt habe – doch kein Spezielles Uploadprogramm/uploadfunktion, ich habe ihn dann uinter Kontrolle und spiele ihm, ich sach mal, einfach per copy paste was auf – wozu dann eine solche Funktion? Wie gwesagt: ich = DAU, was diese Dinge betrifft.

Ohne physischen Zugraiff ist das alles ein Schuss mit der Schrotflinte in den Wald in der Hoffnung, man würde ein Reh treffen.

Wenn ich „verleiten, auf einen Anhang oder einen Link zu klicken“ lese, höre ich ich auf zu lesen. Das ist doch Bullshit. Was ist mit einem Anhang, wenn das Opfer Linux benutzt? Was ist mit einem Link, wenn das Opfer Javascript ausgeschaltet hat?

entschuldigung… dürfte ich mich auch erkundigen?… ein zugriff auf eine dateistruktur in einem rechner kann doch nur physisch erfolgen: entweder am rechner selbst oder z.b. per vpn, ob nun gesichert oder nicht. ein aktivierter opferlink (schöne wortschöpfung) öffnet doch noch keinen permanent verfügbaren zugang. er könnte doch lediglich einen kurzfristigen upload öffnen? ein nutzbarer(vielleicht auch unbemerkter) vpn-zugang muss doch mit viel brimborium hergestellt werden.

ps ich bin sicher, ich werde nach diesem wissenszuwachs nicht mehr der sein, der ich gewesen wäre, hätte ich nicht hier mal reingeschaut.