Alice und Bob

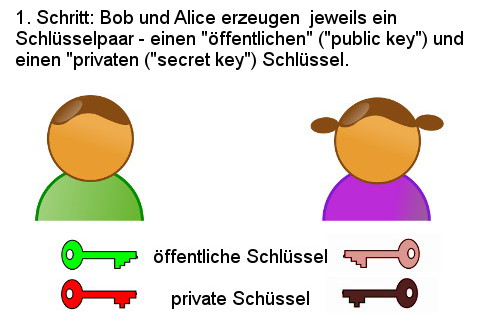

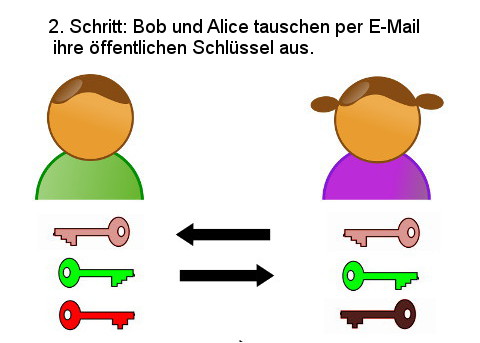

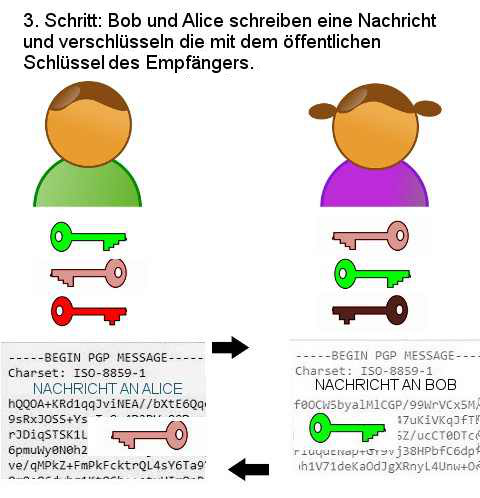

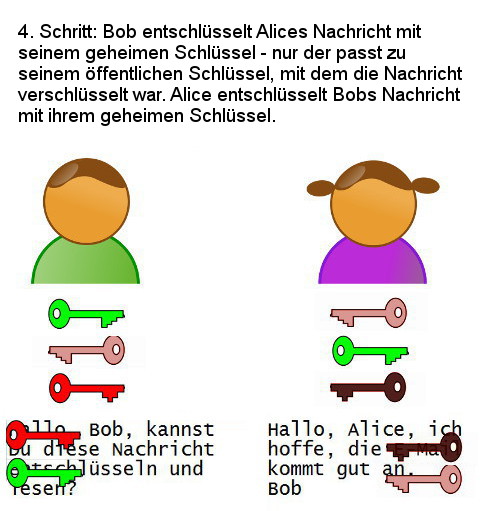

Ich habe vier kleine Grafiken gebaut, um das Prinzip der asymmetrischen Verschlüsselung einfach zu erklären. Die werde ich wohl in das Tutorial übertragen. Ich hatte keine vernünftigen Bilder in deutsche Sprache zum Thema gefunden. Gimp sei Dank kann man ja sehr schnell selbst etwas erstellen. Die Abbildungen stehen wie gewohnt unter der Creative Commons Attribution-NonCommercial 3.0 Germany License.

Juli 20, 2013 | abgelegt unter Internet and Computer, Privacy

Kommentare

24 Kommentare zu “Alice und Bob”

Schreibe einen Kommentar

-

-

Last posting:

-

-

Themen

- About this Blog

- Ajax vom Teufelslauch

- Ancestry

- Babylonien

- Das Ministerium für Wahrheit informiert

- Deutsch des Grauens

- Die Online-Durchsuchung

- Die Rote Fahne

- Economy

- Feuilleton

- Gleisdreieck

- GPF

- Grenada

- Hausmitteilung

- Heimat

- Internet and Computer

- Israel

- KI

- Lateinamerika

- Lautsprecher des Kapitals

- Lifestyle

- Links I Like

- Media

- Meine Artikel

- Meine Bücher

- MoPo

- Panorama

- Polen

- Politics

- Privacy

- Schach

- Science

- Second Life

- Security

- Sprengchemie

- Tweet of the day

- USA

- Vereinsmeierei

- Zitate, die man sich merken sollte

-

Archiv

- April 2024

- März 2024

- Februar 2024

- Januar 2024

- Dezember 2023

- November 2023

- Oktober 2023

- September 2023

- August 2023

- Juli 2023

- Juni 2023

- Mai 2023

- April 2023

- März 2023

- Februar 2023

- Januar 2023

- Dezember 2022

- November 2022

- Oktober 2022

- September 2022

- August 2022

- Juli 2022

- Juni 2022

- Mai 2022

- April 2022

- März 2022

- Februar 2022

- Januar 2022

- Dezember 2021

- November 2021

- Oktober 2021

- September 2021

- August 2021

- Juli 2021

- Juni 2021

- Mai 2021

- April 2021

- März 2021

- Februar 2021

- Januar 2021

- Dezember 2020

- November 2020

- Oktober 2020

- September 2020

- August 2020

- Juli 2020

- Juni 2020

- Mai 2020

- April 2020

- März 2020

- Februar 2020

- Januar 2020

- Dezember 2019

- November 2019

- Oktober 2019

- September 2019

- August 2019

- Juli 2019

- Juni 2019

- Mai 2019

- April 2019

- März 2019

- Februar 2019

- Januar 2019

- Dezember 2018

- November 2018

- Oktober 2018

- September 2018

- August 2018

- Juli 2018

- Juni 2018

- Mai 2018

- April 2018

- März 2018

- Februar 2018

- Januar 2018

- Dezember 2017

- November 2017

- Oktober 2017

- September 2017

- August 2017

- Juli 2017

- Juni 2017

- Mai 2017

- April 2017

- März 2017

- Februar 2017

- Januar 2017

- Dezember 2016

- November 2016

- Oktober 2016

- September 2016

- August 2016

- Juli 2016

- Juni 2016

- Mai 2016

- April 2016

- März 2016

- Februar 2016

- Januar 2016

- Dezember 2015

- November 2015

- Oktober 2015

- September 2015

- August 2015

- Juli 2015

- Juni 2015

- Mai 2015

- April 2015

- März 2015

- Februar 2015

- Januar 2015

- Dezember 2014

- November 2014

- Oktober 2014

- September 2014

- August 2014

- Juli 2014

- Juni 2014

- Mai 2014

- April 2014

- März 2014

- Februar 2014

- Januar 2014

- Dezember 2013

- November 2013

- Oktober 2013

- September 2013

- August 2013

- Juli 2013

- Juni 2013

- Mai 2013

- April 2013

- März 2013

- Februar 2013

- Januar 2013

- Dezember 2012

- November 2012

- Oktober 2012

- September 2012

- August 2012

- Juli 2012

- Juni 2012

- Mai 2012

- April 2012

- März 2012

- Februar 2012

- Januar 2012

- Dezember 2011

- November 2011

- Oktober 2011

- September 2011

- August 2011

- Juli 2011

- Juni 2011

- Mai 2011

- April 2011

- März 2011

- Februar 2011

- Januar 2011

- Dezember 2010

- November 2010

- Oktober 2010

- September 2010

- August 2010

- Juli 2010

- Juni 2010

- Mai 2010

- April 2010

- März 2010

- Februar 2010

- Januar 2010

- Dezember 2009

- November 2009

- Oktober 2009

- September 2009

- August 2009

- Juli 2009

- Juni 2009

- Mai 2009

- April 2009

- März 2009

- Februar 2009

- Januar 2009

- Dezember 2008

- November 2008

- Oktober 2008

- September 2008

- August 2008

- Juli 2008

- Juni 2008

- Mai 2008

- April 2008

- März 2008

- Februar 2008

- Januar 2008

- Dezember 2007

-

Archiv spiggel.de

-

Intern

-

Burks' Bücher (Auswahl)

-

-

-

About Burks

Spenden für burks.de via Paypal

-

Werkzeuge

Journalistische Recherche | Werkzeuge

Journalistische Recherche | Wirtschaft

Discord/Midjourney MidJourney Prompt Helper ChatGPT OpenAI Playground DALL-E Stable Diffusion Stable Diffusion Prompt Builder Bard Ancestry -

I like:

Achgut GMB Akash (Bangladesh) Elder of Ziyon Fefes Blog Linguistik vs. Gendern Living in a Modemworld Neulandrebellen Michael Roberts Blog OpenAI PinkKosherNostra SciLogs Der Schockwellenreiter The Far Side unbesorgt.de (Roger Letsch) -

International

Al Jazeera (Katar) Beijing Rundschau (VR China) Caracas Chronicles (Venezuela) China Daily (VR China) China Labour Bulletin (Hongkong, VR China) CNN (USA) Clarín (Argentinien) Dagens Nyheter (Schweden) Daily Beast (USA) Daily Kos (USA) El Blog de Abel (Argentinien) El Diario (Bolivien) El Dinamo (Chile) El Espectador (Kolumbien) enlazeZapatista (Mexiko) Foreign Policy (USA) Global Times (VR China) Granma (Kuba) The Guardian (UK) The Hindu Indian Punchline (M.K. Bhadrakumar, Indien) Infosperber (Schweiz) Israel Hayom (Israel, engl.) Israelnetz (Israel, engl.) The Japan Times (Japan) Jerusalem Post (Israel) Jyllands Posten (Dänemark) La República Perú Le Monde (Frankreich) Libération (Frankreich) Marginal Revolution (USA) Mediapart (fr., engl., es.) Mother Jones (USA) naked capitalism (USA) New York Times (USA) Nikkei Asia (Japan) Perúvian Times (Perú) Portal america21.de Pravda (Ukraine) Publico (Portugal) Rickard Falkvinge (Schweden) The Rio Times (Brasilien) RT.DE (Russland) Shanghai Daily (VR China) South China Morning Post (Hongkong) The Diplomat (USA, Asia-Pacific region) The Times of India The Warsaw Voice (Polen) Washington Post (USA) Xinhua (VR China) -

Lifestyle & Leibesübungen:

Katha kocht Sportschule Choi -

Journalism | Science | Privacy | Computer

-

Neukölln

Facetten Neukoellner 48 Stunden Neukölln

Bob und Alice haben so einen betont nichtssaggenden Gesichtsausdruck. Die haben bestimmt was zu verbergen!

;-)

Vielen Dank für Deine Mühe!

Verwirrung ist mein glücklichster Zustand – danke.

No drugs but burk’s blog !!!

Schön & einfach. Die nächsten logischen Erweiterungen wären Signieren und Hashfunktionen sowie der Schutz vor MITM.

…diese Methode hält man-in-the-middle-Angriffen nicht stand.

Das erste Tutorial ist ja nur zum Üben, Themen wie von Euch angesprochen kommen später. Es geht darum, ein „niedrigschwelliges“ Angebot zu machen und erst mal beizubringen, dass Verschlüsseln nicht schwierig ist. Der Rest kommt dann schon.

Wer alles auf einmal erklären will, schreckt nur ab. Und genau das ist der Mangel der meisten Tuturials.

Wo sind denn die Schlösser zu den ganzen Schlüsseln. Ich versteh das nicht. Das ist mir zu undurchsichtig.

@georgi Die NSA/Der BND ist bei Personen, deren Kommunikation nur auf Vorrat mitgeschnitten wird, kein man in the middle. Sobald die Schlüssel erst einmal ausgetauscht sind, können Sie sich auch nicht mehr in die Mitte setzen.

@ano nym: Die richtige Art, der anderen Seite den öffentlichen Schlüssel mitzuteilen, ist es aber trotzdem nicht. Mißtrauen ist immer gerechtfertigt.

@georgi: Noch einmal: Die Mitteilung eines öffentlichen Schlüssels über einen Kanal, in dem es keinen man in the middle gibt, ist sicher. Dass man den richtigen Schlüssel hat, lässt sich verifizieren.

@burk: Es wird Zeit, dass du dein Blog mit HTTPS ausstattest. Wegen der „full takes“:

http://www.spiegel.de/politik/deutschland/bnd-und-bfv-setzen-nsa-spaehprogramm-xkeyscore-ein-a-912196.html

Durch die Übertragung von Kommentaren im Klartext ist die Zuordnung der Kommentare zu IP-Adressen und damit Personen möglich.

@georgi

Was für ein Szenario stellst du dir konkret bei einer solchen MITM-Attacke vor?

Wenn der/die [hier den Geheimdienst deiner Wahl einsetzen] den öffentlichen Schlüssel austauscht, den Alice an Bob schickt, dann kann Alice die (mit dem falschen Schlüssel verschlüsselte) mail, die Bob ihr sendet, nicht entschlüsseln, weiß also, dass etwas faul ist.

Im dritten Schritt ist ein Rechtschreibfehler: „Schlüssels“ statt „Schlüssel“

danke

@Ano Nym:

„Durch die Übertragung von Kommentaren im Klartext ist die Zuordnung der Kommentare zu IP-Adressen und damit Personen möglich.“

Soll das heißen ich muss mich hier tarnen?

@Ano Nym

„Durch die Übertragung von Kommentaren im Klartext ist die Zuordnung der Kommentare zu IP-Adressen und damit Personen möglich.“

Natürlich nur, solange man sich nicht über einen Dienst wie JonDo oder Tor im Netz bewegt.

hab mir eben mal die hübschen grafiken abgefischt und nach england geschickt. bin recht scharf auf die fertige anleitung. überlege sie dann ins englische zu übersetzen, als kleine hinterfotzigkeit gegenüber nsa wie gchq. depperlanleitungen scheinen nämlich unerhältlich dort, doch bitter nötig.

Klar & einfach, so versteht man’s!

Eine Sache, die ich persönlich immer als Hürde empfinde, ist die Wahl des zu verwendenden Verschlüsselungsverfahrens (AES, RSA, Serpent, whatsoever) und der nötigen Schlüssellänge, weil man da erst mal auf allen möglichen Seiten teilweise widersprüchliche Informationen recherchieren und verdauen muss. Wäre nicht schlecht, wenn das Tutorial diesen Punkt behandeln würde, denn sonst ist gerade für den simple user die ganze Verschlüsselei für die Katz, wenn er ausgerechnet in diesem Punkt die falsche Wahl trifft.

man-in-the-middle-Angriff:

Mallory gibt sich sowohl als Alice als auch als Bob aus. Dazu fängt Mallory alle emails ab, und anstatt sie unmittellbar weiterzuleiten, werden sie manipuliert, damit die Endstellen nichts ahnend denken, die email käme von Alice bzw. Bob. Die im email-Text stehenden Schlüssel werden einfach ausgetauscht. Der Rest der email wird unverändert übermittelt. Wenn Alice dem Bob eine email schickt, dann kommt also Alice‘ email mit Mallorys Schlüssel bei Bob an. Der Bob verschlüsselt mit diesem, Mallorys öffentlichen Schlüssel, eine email und sendet sie an Alice zur¨ck. Doch auch diese email wird abgefangen. Mallory entschlüsselt Bobs Nachricht, und verschlüsselt sie mit Alice‘ echtem Schlüssel neu und leitet die email an Alice weiter, die jetzt denkt, ihr Schlüssel sei wohlbehalten bei Bob angekommen. Das alles kann Mallory tun, denn beide, Alice und Bob, halten in ihrem Keyring öffentliche Schlüssel, von dem sie annehmen, daß er der Gegenseite gehörte. Doch gehören alle öffentlichen Schlüssel in Wirklichkeit Mallory, der deshalb sämtliche vorbeilaufenden emails entschlüsseln kann. Mallory kennt darüber hinaus als einziger die echten öffentlichen Schlüssel und kann daher vorbeilaufende email auch immer richtig verschlüsseln, so daß die Endstellen ihre emails immer entschlüsseln können. Die richtigen öffentlichen Schlüssel hat Alice dem Mallory ja durch ihre erste email migeteilt. Da Mallory aber diesen Schlüssel ausgetauscht hat, ist Bob der echte öffentliche Schlüssel nicht

bekannt.

@simple user: Ja, das mach ich bald, aber das sollte man nicht in den ersten Teil zu Üben einbauen.

@Georgi: Thunderbird zwingt dir keine HTMl-Mails auf, dass solltet du korrigieren. Man kann es in den Einstellungen ändern. Ich nutze Thunderbird auf vier Rechnern (Windows und Linux) und HTMl-Mails kommen mir nicht ins Haus.

Wenn aber Alice und Bob ihre öffentlichen Schlüssel auf einen Schlüssel-Server laden und einen Tag später in ihrer Schlüsselverwaltung den eigenen öffentlichen Schlüssel und den des anderen vom Schlüssel-Server aktualisieren, können sie verifizieren, ob sie den richtigen Schlüssel haben.

Wären die öffentlichen Schlüssel auf den Key-Servern nicht ihre richtigen, würde die Aktualisierung dies anzeigen.

Ei, der Dau:

– Ich habe Thunderbird installiert.

– Ich habe OpenPGP installiert.

– Ich habe ennigmail installiert.

– Ich habe ein Schlüüselpaar erzeugt.

– Ich habe ein Zertifikat down geloadet.

Nun habe ich e i n e n Schlüssel, der als Schlüsselpaar bezeichnet wird.

– Ich habe die Schlüsselverwaltung geöffnet.

Da finde ich einen primären und einen Unterschlüssel. Dann ist da noch ein Fingerprint.

Jo Himmiherrgottsakra, welcher ist denn nun der öffentliche Schlüssel?

AAAAAAH……Gallensaft und Krötenspucke!

All meine Synapsen verlangen nach frischen Neurotransmittern. Aber zäher Nebelschleim hält sie gefangen. Oh Alice, wann wirst Du’s je erfahren, dass ich Dein Bob ja garnicht bin?

Was solls – ich schalte jetzt in den Rinds-Modus auf der Alm und grase einfach weiter.

Blatt für Blatt macht die Online-Hilfe satt.

@georgi: Was macht Mallory, wenn der Bob die Alice auf dem Festnetz anruft und sagt: »Lass uns mal die Fingerprints austauschen!« [1]

Das Vertrauen in die in Programmen hinterlegten CAs ist übrigens unbegründet [2].

[1] http://en.wikipedia.org/wiki/Public_key_fingerprint

[2] http://www.heise.de/security/meldung/Der-ehrliche-Achmed-bittet-um-Vertrauen-1231083.html

Trittbrettschreiber: guter Hinweis: den privaten siehst du gar nicht. Nur wenn du dich entscheidest Schlüssel zu exportieren, wirst du gefragt ob du den geheimen auch exportieren willt (NEIN, nur ja bei backup)

Eine alternative Methode zur Verifizierung der Schlüssel wäre noch folgende:

Sowohl Alice als auch Bob exportieren jeweils ihren eigenen Public Key, sowie den des anderen in einen Ordner ihrer Wahl. Das geht einfach über Rechtsklick auf den entsprechenden Schlüssel in der Schlüsselverwaltung und Auswahl des entsprechenden Menüpunktes.

Anschließend öffnen beide die beiden exportierten Schlüssel in einem simplen Editor eigener Wahl, rufen sich an und lesen sich am Telefon gegenseitig mehrere Zeilen beider Schlüssel vor.

Auf diese Weise könnte jeder möglicherweise untergeschobene falsche Public Key problemlos identifiziert werden.

@ano nym:

Der wird uns beide in Ruhe lassen und sich einen DAU suchen, der von Burx überredet wurde, Schlüssel auf seine, die beschriebene Art zu verifizieren.

HTML-emails: den Mozilla-Krempel habe ich lange Zeit benutzt, bis auf irgendeiner Mandrake-Distri, ich glaube, es war die 9.1, der Thunderbird sich nicht mehr hat dahin bringen lassen, daß er prinzipiell keine HTML-emails von sich gibt. Man konnte nur noch Ausnahmen angeben, Adressen von Empfängern, die keine HTML-emails wollen. Seitdem nutze ich claws-mail und mutt. Da ist die Menschheit vor meinen HTML-emails sicher.

@Trittbrettfahrer: Ein Zertifikat hättest Du nicht herunterladen müssen. Ansonsten mußt Du jetzt alle davon überzeugen, denen Du emails schreiben möchtest, auch PGP einzusetzen, denn nur wenn sie alle auch PGP nutzen, kannst Du ihnen verschlüsselte emails schicken. Aber das ist lange noch nicht alles: Du mußt die öffentlichen Schlüssel aller Deiner Freunde in Erfahrung bringen, und dabei Dich vor dem gräßlichen Mallory in Acht nehmen.

Das, was Du in der Schlüsselverwaltung siehst, ist Dein eigener öffenticher Schlüssel. Den mußt Du der Oma übermitteln, genauso wie die Oma ihren Schlüssel Dir übermitteln muß. Aber nicht per email! Verstanden? Zu Kaffee und Kuchen einladen lassen, und persönlich fingerprints vergleichen! Das Mallory – Du weißt schon… Wenn ihr Eure Schlüssel auf Eure jeweiligen Schlüsselringe gezogen habt, dann sind bei Euch beiden jeweils zwei Schlüssel in der Schlüsselverwaltung zu sehen. Einer gehört der Oma und der andere Dir. Fertig sind wir jetzt aber noch lange nicht: Du mußt jetzt den neuen Schlüssel, also den Deiner Oma, als vertrauenswürdig markieren, und entsprechendes muß Deine Oma mit Deinem Schlüssel tun. Jetzt erst könnt ihr abends nach Hause gehen. Die nächste Einladung kann bereits schon verschlüsselt herausgehen. Und mit den anderen Enkelkindern kannst Du jetzt auch verschlüsselt kommunizieren, wenn Du Deine Oma überzeugt hast, wie toll PGP ist. Da Du der Oma besonders vertraust, traut Dein email-Programm auch Schlüsseln, die von ihr unterschrieben wurden. … okay okay … Jetzt wirds doch etwas zu viel auf einmal… Deshalb sollte Burx sein Tutorial ja auch mit einer Übersicht beginnen, wo geschrieben steht, daß jeder Nutzer einen Schlüsselring besitzt, der mehrere Schlüssel enthält, die von mehreren Schlüsseln unterzeichnet sein können….

@oh georgie:

mmmpf, mmpf lecker, der Tipp mit dem Kuchen. Oma backt ab jetzt kleine Zettel mit geheimen Nachrichten rein. Aber auch die Sache hat einen Haken: Dr. Oetkers‘ Chemie verschlüsselt ab 200°C.