CCC versus Springer und hochrangige Kreise

Bildblog: „Geheimdienstkrämerei um den CCC“ – „In der „Berliner Morgenpost“ und im Online-Angebot der „Welt“ war am 3. März ein Artikel erschienen, der ein desaströses Bild von der Einsatzfähigkeit deutscher Sicherheitsbehörden im Anti-Terror-Kampf zeichnete. (…) Darin enthalten war diese verfängliche Textstelle:

‚Heute soll Pullach nicht einmal in der Lage sein, sich in moderne Computer zu hacken. Entsprechende Aufträge würden deshalb an externe Spezialisten wie den Chaos Computer Club (CCC) vergeben. Dieser dementiert das allerdings und spricht von Gerüchten.‘

(…) Das Landgericht Berlin schloss sich der Argumentation des Chaos Computer Clubs an und verbot der Axel Springer AG am 9. März unter Androhung eines Ordnungsgeldes von bis zu 250.000 Euro oder Ordnungshaft bis zu sechs Monaten, das Gerücht zu wiederholen.“

Mehr auch in Fefes Blog. „Wir sprechen nicht von Gerüchten, sondern von aktiver Desinformation, um unseren guten Namen zu beschmutzen.“

Nun, so gut ist der Name nun doch nicht. Man denke nur an die Verschwörungstheorien, die der CCC Berlin zum Tod des Hackers Tron verbreitete und nie wiederrufen hat und den jahrelangen Kleinkrieg, die flame wars im Usenet und die offenen Verleumdungen meiner Person seitens einiger Mitglieder des CCC Berlin, die bis heute immer noch aktuell sind. Der CCC kann auch sehr gut mit Dreck werfen.

Aber zum Thema: Ich halte den Artikel in der „Morgenpost“ schlicht für Propaganda und Lobby-Arbeit der Geheimdienste. „Hochrangige Sicherheitskreise nehmen den Dienst aber in Schutz, weil dessen technische Ausstattung einfach nicht auf dem neuesten Stand sei. Da Qualität und Quantität der Datenströme ständig zunähmen, reichten die vorhandenen Überwachungsmöglichkeiten des BND nicht mehr aus, heißt es.“

„Hochrangige Sicherheitskreise“. „Heisst es“. Wenn ich das schon höre. Da hat ein Schlapphut einen Journalisten einschlägig gebrieft, nicht aus Redseligkeit oder Altruismus, sondern weil er sich davon etwas versprach (ähnlich wie bei desem Artikel der Süddeutschen).

„Heute soll Pullach nicht einmal in der Lage sein, sich in moderne Computer zu hacken.“ Das ist Propaganda, zum Beispiel für die real gar nicht existierende Online-Durchsuchung. Zum Vergleich Focus Offline am 05.01.2008: „Verfassungsschützer installierten ‘Bundestrojaner’ auf dem Rechner des Berliner Islamisten Reda Seyam. ‚Technische Unterstützung für den Spähangriff holte sich der Inlandsgeheimdienst laut FOCUS bei Kollegen des Bundesnachrichtendienstes (BND), Spezialisten auf dem Gebiet der Online-Durchsuchung. Allein in den vergangenen beiden Jahren durchsuchten BND-Agenten die Computer von etwa 60 Zielpersonen im Ausland.'“

Das ist Agitprop vom Feinsten, das sind verbale Nebelkerzen und offenen Lügen. Die vom BND sind bei Focus „Spezialisten“, bei der Morgenpost sind sie zu gar nichts mehr in der Lage, noch nicht mal zum Hacken… Da lachen doch die Hühner. Wer auch nur ein Wort in einem der beiden Artikeln glaubt, der ist selbst schuld.

Nebelkerzen zur Online-Durchsuchung

Der Kaiser ist bekanntlich nackt und Online-Durchsuchungen hat es nie gegeben und wird es nie geben. Jedenfalls nicht so, wie sie der Volksmund und Klein Wolfgang verstehen: Da sitzt ein Ermittler irgendwo in einer Behörde und sucht und findet die IP-Adresse des Computers eines Verdächtigen, spielt dem dann „online“ und unbemerkt ein Spionageprogramm auf und liest dann mit? Vergesst es. Keep on dreaming. Die real gar nicht existierende Online-Durchsuchung ist der einflussreichste Medien-Hoax, den ich kenne, ein hübsches urbanes Märchen, das vom Wünschen und Wollen ahnungsloser internet-Ausdrucker und noch mehr vom ahnungslosen Geraune der Medien am Leben erhalten wird. Nicht ich muss beweisen, dass es bisher keine „Online-Durchsuchung gab, sondern diejenigem, die behaupten, so etwas würde gemacht, müssen Fakten, Fakten, Fakten liefern – wer, wie und womit. Eine Presseerklärung irgendeines Innenministeriums gilt nicht als Beweis.

Der Kaiser ist bekanntlich nackt und Online-Durchsuchungen hat es nie gegeben und wird es nie geben. Jedenfalls nicht so, wie sie der Volksmund und Klein Wolfgang verstehen: Da sitzt ein Ermittler irgendwo in einer Behörde und sucht und findet die IP-Adresse des Computers eines Verdächtigen, spielt dem dann „online“ und unbemerkt ein Spionageprogramm auf und liest dann mit? Vergesst es. Keep on dreaming. Die real gar nicht existierende Online-Durchsuchung ist der einflussreichste Medien-Hoax, den ich kenne, ein hübsches urbanes Märchen, das vom Wünschen und Wollen ahnungsloser internet-Ausdrucker und noch mehr vom ahnungslosen Geraune der Medien am Leben erhalten wird. Nicht ich muss beweisen, dass es bisher keine „Online-Durchsuchung gab, sondern diejenigem, die behaupten, so etwas würde gemacht, müssen Fakten, Fakten, Fakten liefern – wer, wie und womit. Eine Presseerklärung irgendeines Innenministeriums gilt nicht als Beweis.

Der Deutschlandfunk hat jetzt eine schöne Nebelkerze geworfen: Man interviewte Peter Welchering, den FDP-Stadtverbandsvorsitzender und Kreisvorsitzender des DJV zum Thema. (Für Insider: Welchering und Karl Geibel sind in demselben DJV-Verband.) Ach ja, Journalist ist Welchering auch noch und Erfinder des Tron-Netzes.

Sorry, aber ich vergesse nie etwas – Originalton Welchering in einem Artikel vor zwei Jahren: „Wird eine verschlüsselte Datei einmal auf die Festplatte eines Internet-Rechners kopiert, ist sie – auch wenn sie sofort danach wieder gelöscht wird – mit einigem Aufwand mittels Online-Durchsuchung für Datenspione sichtbar.“ Der gute Mann hat also keinen blassen Schimmer.

[Irrelevanter Einschub: Und deshalb war Welchering vermutlich der einzige Journalist, der versuchte, im MediumMagazin die PrivacyBox zu diskreditieren. Er meinte mich, prügelte aber auf die Privacybox ein. So funktioniert Mobbing im DJV. Ich habe ja seinen geliebten Großen Vorsitzenden Charly Geibel ständig angegriffen und der Unfähgkeit bezichtigt. Das tut man nicht unter Journalistenfunktionären. Und ausserdem war ich Chefredakteur von Berliner Journalisten, dem einzig ernst zu nehmenden Konkurrenten des MediumMagazins. Aber ich schweife ab…]

Irgendwie haben sie es ja gemerkt, dass es mit der Online-Durchsuchung nicht so weit her ist. Ja, wo durchsuchen sie denn? Manfred Kloiber fragt: „Welche technischen Probleme machen denn den BKA-Beamten das Leben schwer, Peter Welchering?“ Man muss sich die Anwort auf der Zunge zergehen lassen: „Denn diese Firewall, die verhindert, dass der sogenannte Infiltrationsschädling eindringen kann, das ist im wesentlichen ein Downloader, ein Trojaner, der sich ins System schleicht, um das eigentliche Überwachungsmodul, auf die es ja den Ermittlern ankommt, das dann auch die eigentliche Durchsuchungssoftware von einem BKA-Server herunterladen soll. Das ist insofern etwas verwunderlich, als die von den Geheimdiensten eingesetzten Bundestrojaner dieses Problem eigentlich schon gelöst hatten, und das schon vor einigen Jahren.“ Ja, sie hatten „das Problem“ schon gelöst? Gibt es dazu vielleicht irgendeine winzige Tatsache, die aus einer unabhängigen Quelle stammt? Nein, gar nicht. Null. Es ist nur vages Gefasel. Und: Woher will Welchering das wissen? „Nach allem, was man aus den so schüchternen Sicherheitskreisen so hört“ – das ist. mit Verlaub und meiner Meinung nach pure Aufschneiderei. Mit „Sicherheitskreisen“ meinen Journalisten in der Regel die Presseabteilungen der Verfassungsschützer. Und die sind so seriös wie der ehemalige irakische Informationsminister.

Ja, sie hatten „das Problem“ schon gelöst? Gibt es dazu vielleicht irgendeine winzige Tatsache, die aus einer unabhängigen Quelle stammt? Nein, gar nicht. Null. Es ist nur vages Gefasel. Und: Woher will Welchering das wissen? „Nach allem, was man aus den so schüchternen Sicherheitskreisen so hört“ – das ist. mit Verlaub und meiner Meinung nach pure Aufschneiderei. Mit „Sicherheitskreisen“ meinen Journalisten in der Regel die Presseabteilungen der Verfassungsschützer. Und die sind so seriös wie der ehemalige irakische Informationsminister.

Welchering behauptet allen Ernstes, der Bundesnachrichtendienst habe „solche Angriffsprogramme aus mehr oder weniger gut getarnten Quellen beschafft.“ Woher weiß er das? Das weiß ich wiederum: Von Focus Online, die das ständig mit wachsender Begeisterung, aber faktenfrei behaupten. Oder von Spiegel Online vom Frühjahr 2009: „Nach Informationen des SPIEGEL hat der Geheimdienst BND in den vergangenen Jahren in mindestens 2500 Fällen PCs im Ausland durchsucht“. Aber nicht „online“, sondern Keylogger physikalisch installiert und/oder schlicht die E-Mail-Accounts abgerufen wie beim afghanischen Handelsminister. Welchering weiß nicht mehr, als das, was in der Zeitung steht.

Jetzt fragt Kloiber: „Letztlich handelt es sich ja auch beim Bundestrojaner um ein Computervirus. Und deren Ausbreitung ist ja nicht völlig unter Kontrolle zu halten.“ Nonsens und Schwachfug, wie Wau Holland es funktioniert hätte. Jetzt ist der „Trojaner“ also ein „Virus“? Eine Lokomoive ist also irgendwie ein Auto, und das Usenet ist dasselbe wie das Word Wide Web, und ein Kamel ist auch irgendwie in Pferd? Wenn man etwas nicht kontrollieren kann, dann ist es ermittlungstechnisch -und taktisch ohnehin Quatsch, von der Beweiskraft vor Gericht ganz zu schweigen.

Welcherung: „Offenbar war man in Wiesbaden mit den Parameterermittlungen, die es ja auch kommerziell zu kaufen gibt, nicht so übermäßig zufrieden. Und man hat deshalb einen anderen Weg eingeschlagen, solche Systemparameter auszuspähen, aber der ist auch nicht erfolgreich gewesen, der ist von den Betriebssystemherstellern dichtgemacht worden. Das funktioniert recht elegant. Die Ermittler haben einfach ein Sicherheitsupdate eines Betriebssystemherstellers genommen und dem einen Trojaner angehängt. Weil Sicherheitsupdates ja automatisch heruntergeladen werden, bemerken die Überwachten PC-Besitzer das gar nicht.“ Ach ja? Gibt es dafür Quellen? Nein, gibt es nicht. Welcherung ist der einzige Mensch auf der Welt, der davon weiß. Er weiß mehr als der Chaos Computer Club und die c’t zusammen. Vielleicht ist das der Grund, warum er in der FDP ist… Da sind ausschließlich solche klugen Menschen.  „Kloiber: Welche Strategien werden denn derzeit im BKA favorisiert, um die technischen Schwierigkeiten beim Einsatz des Bundestrojaners zu überwinden?

„Kloiber: Welche Strategien werden denn derzeit im BKA favorisiert, um die technischen Schwierigkeiten beim Einsatz des Bundestrojaners zu überwinden?

Welchering: Das ist schwierig zu ermitteln. Auf solche Fragen schweigt das BKA natürlich“.

Eben. Nichts Genaues weiß man nicht. Man weiß überhaupt nichts, auch nichts über Exploits, mit denen das laut Welchering angeblich gemacht wird. Um so lauter tönen diejenigen, die die magische Online-Durchsuchung herbeifantasieren wollen. irgendwie erinnert mich das geheimisvolle Getöne an Voodoo und Regenzauber. Irgendwelche obskuren Männer stehen im Kreis oder im Viereck und murmeln etwas gemeinsam, auf das die Welt so sei, wie sie es wünschen.

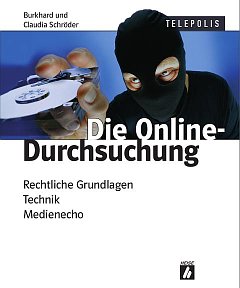

By the way: Wenn ihr das Buch nicht lesen wollt, dann lest die Artikel, die ich 2007 zum Thema gebloggt habe. Har har.

spiggel.de (07.02.2007): „Der Staats-Trojaner-Hoax“

spiggel.de (08.02.2007): „Der Staats-Trojaner-Hoax, update“

spiggel.de (09.02.2007): „Wie schütze ich mich vor dem Bundestrojaner?“

spiggel.de (11.02.2007): „Der SPIEGEL heizt den Hoax an“

spiggel.de (13.02.2007): „Jetzt ganz neu: Social Engineering“

spiggel.de (12.03.2007): „Online-Durchsuchungen, die 234te“

spiggel.de (18.03.2007): „Online-Kriminelle immer onliner und immer krimineller“

spiggel.de (07.04.2007): „Online-Durchsuchungen: Die Farce geht weiter“

spiggel.de (28.04.2007): „Schäuble ist nackt“

spiggel.de (06.05.2007): „Auch du, meine Christiane?“

spiggel.de (10.05.2007): „Der Koran, geile Titten und der Quelle-Katalog“

spiggel.de (10.05.2007): „Heimlicher Zugriff auf IT-Systeme“

spiggel.de (19.05.2007): „Online-Duchsuchung in Second Life!“

spiggel.de (30.06.2007): „Wie tötet man eine Online-Ente?“

spiggel.de (01.07.2007): „Digitale Spaltung?“

spiggel.de (08.07.2007): „Sex-Verbot für Terroristen?“

spiggel.de (12.07.2007): „Wie Enten geklont werden“

spiggel.de (15.07.2007): „Richter erklärt die Online-Durchsuchung zur Ente“

spiggel.de (19.07.2007): „Heise Hoax-verseucht“

spiggel.de (31.07.2007): „Hurra, so funktionieren Online-Durchsuchungen!“

spiggel.de (25.08.2007): „Sie haben ein Attachment bekommen“

spiggel.de (28.08.2007): „Blauäugige Keylogger“

spiggel.de (30.08.2007): „Gefälschte Behörden-E-Mails?“

spiggel.de (03.10.2007): „Keine Chance für Online-Durchsuchung“

spiggel.de (07.10.2007): „Das Märchen vom Datenstrom“

spiggel.de (22.10.2007): „Technische Details offen“

spiggel.de (10.11.2007): „Neues vom Tron-Netz“

spiggel.de (13.11.2007): „Eintagstrojaner mit Verfallsdatum“

spiggel.de (10.11.2007): „Zierckes Traum“

spiggel.de (19.11.2007): „Terroristen nutzen Windows“

spiggel.de (16.12.2007): „HTTP 909 – Bundestrojaner-Online-Durchsuchung“

Computerklischees im Film und die Online-Durchsuchung

Ich musste doch heftig schmunzeln beim Lesen der Postings auf Spiegel Online zum Artikel „Wer hustet, stirbt„. Wie gewohnt sind die Kommentare der LeserInnen in Online-Artikeln, die kommentiert werden können, oft besser als die Artikel selbst.

Auch die Hinweise auf Links wie tvtropes.org oder fnynf.at hätten in den Artikel gehört. Aber mit den Links ins weltweite Internet hat SpOn schon immer Probleme gehabt.

Sehr nett sind die Computer-Klischees, die zum Teil schon in meinem Buch über die so genannte „Online-Durchsuchung erwähnt habe: (…) „ueber einen Computer hat man mit 3 Eingaben immer Zugriff auf Spionagesatelliten, die auf den Boesewicht zoomen, 5. Es gibt immer Akten ueber gesuchte Personen mit boesem Bild 6. Informationen ueber Gebaeude sind im Detail verfuegbar und zeigen in der Regel die fahrenden Aufzuege an 7. Mit einem Tastendruck ist der Bildschirm schwarz 8. Genausoschnell faehrt ein Computer hoch, naemlich mit einen Tastendruck (und gleich wird wird drauf herumgehackt) 10. Wenn eine neue Email kommt, kuendigt das eine Stimmme an“ (…)

Oder: (…) „Nicht jedoch, dass es in jeder Abteilung einen Nerd gibt, der mal schnell einen Filter programmiert, mit dem man mehr Informationenen aus dem Überwachungsvideo herausholen kann als eigentlich drin ist. Zum Beispiel Wechsel der Kameraperspektive.

Beim Programmieren werden die grünen Zahlenfolgen immer auf des Gesicht des des Programmierers projeziert.

Ach ja, und wenn man einen Virus programmieren will, muss man auf dem Bildschirm die Würfel richtig zusammenstecken. “ (…)

Oder: „Computerprofis, die Daten aus jedem Rechner kitzeln können, tragen immer eine Brille.“

Das hier ist besonders hübsch: „Selbst die geheimsten Geheimdaten sind auf dem Computer immer mit einem nachvollziehbaren Passwort geschützt.“

Ich warte darauf, dass der erste „Tatort“ produziert wird, in dem der Nerd unter den Ermittlern den Rechner eines Verdächtigen „online“ durchsucht. Das wird bestimmt kommen und sehr lustig werden. Wie moderne Märchen so sind.

By the way: Zum Thema Online-Durchsuchung habe ich einen sehr informativen Artikel von Alexander Heidenreich (Hallo, Alex!) gefunden, den ich noch aus Mailbox-Zeiten kenne. Die Argumente beweisen schlagend, dass es eine „Online-Durchsuchung“, wie Klein Fritzchen oder Wolfgang sich das vorstellt, nicht geben kann und auch nie geben wird. Quod erat demonstrandum.

Minipanzer und Skype

In der Heise-Meldung von gestern heisst es: „Ein Schweizer Software-Entwickler hat auf seinen Seiten den Quelltext zu einem Programm veröffentlicht, das verschlüsselte Kommunikation über Skype heimlich belauschen kann. Das Programm ist dazu vorgesehen, als Trojanisches Pferd auf einem PC eingeschmuggelt zu werden. Dort klinkt es sich nach Angaben des Autors in den laufenden Skype-Prozess ein, schneidet die Audio-Daten der Gespräche heimlich mit und lädt sie dann als MP3-Dateien auf einen externen Server.“

Ds habe ich mir genauer angesehen. Das Trojanische Pferd ist mitnichten ein „Bundestrojaner“, den es bekanntlich nicht gibt, sondern das Programm Minipanzer: „Minipanzer is a trojan horse that disguises as any kind of file type and when executed on a victims system it collects all sensitive data like account information etc. and sends it to an email address owned by the attacker. It is a one-shot-trojan. It doesn’t install on a target system but only executes its payload and removes itself afterwards.“

Im dazugehörigen Blog heisst es: „The code is simple and straightforward. You have know malware development is no rocket science and if you expect big magic you are at the wrong place.“ Am besten hat mir der Kommentar „Giovannis“ gefallen: „Despite what some people say, Skype has never been secure. It is relatively easy to hack skype accounts, skype does not even check if the same user logs in simultaneusly on different machines and what is worst, the second user can get a copy of all the chats .

Skype is good for housewifes that want to chat a bit with their kids, but for confidential conversations the use of strong voice encryption is required. In our company we tested many of them, we now keep with PhoneCrypt from securstar as it proved to be very good, stable, and with an excellent voice quality.“

Ich verweise auf mein hiesiges Posting „“Bayerntrojaner” zum Abhören von Internet-Telefonie?“ sowie auf meinen Artikel in der Netzeitung: „Wenn der Laptop zweimal klingelt“.

Trojaner im Auftrag der Computer BILD

Ein Teilnehmer meines Seminars zeigte mir einen aktuellen Artikel der „Computer BILD“: „Tronaer im Auftrag des FBI“ – „Jetzt kommt raus: Nicht nur die CIA, sondern auch das FBI nutzt schon seit Langem zweifelhafte Schnüffelmethoden.“

Pädagogisch ist der Text ein hervorragendes Beispiel für die typisch deutsche Mischung aus unbewiesenen Gerüchten, mangelnder Recherche und Verschwörungstheorien, wie sie beim beliebten Hoax „Online-Durchsuchungen“ die Regel sind.

„Ein vor kurzem im Internet aufgetauchtes Dokument“ – wirklich wahr? Nein. Es handelt sich um eine Angelegenheit, die zuerst vor acht Jahren diskutiert wurde und die die Computer BILD als „brandaktuell“ abheftet – die so genannte „magic lantern„. Ganz einfach: Das FBI jubelte einem Verdächtigen einen Computer unter, auf dem man vorher Schnüffelprogramme installiert hate, diesen also fernsteuern konnte. Bei Wikipedia kann man auch mehr nachlesen:

„CIPAV (Computer and Internet Protocol Address Verifier) ist eine Windows-basierte Spionagesoftware, welche vom FBI verwendet wird, um PCs von Verdächtigen zu durchsuchen. Im Gegensatz zum sog. Bundestrojaner wird es vom FBI nur mit einem richterlichen Durchsuchungsbefehl eingesetzt. Nach der Installation sendet die Software Daten über Festplatteninhalte, benutzte und installierte Programme, Informationen über den Browser und Betriebssystem, sowohl Seriennummer, als auch sämtlichen Benutzerinformationen aus der Windows-Registry. Die übermittelten Aktivitäten im Internet setzen sich aus den besuchten URL und sämtlichen angesteuerten IP-Adressen zusammen.“

Aber genau hingucken! Die Computer BILD orakelt: „Unklar bleibt, die es der FBI-Trojaner schafft, sich an Sicherheitsprogrammen vorbeizuschleusen.“ Da bleibt noch viel mehr unklar, wenn man das „online“ versuchte: Wie schafft es der „Trojaner“, den Verdächtigen zu finden – und seine IP-Adresse? Und was, wenn der einen Router hat? Und was, wenn wenn er in einem Cafe sitzt und per WLAN surft? Was, wenn er keine E-Mail-Attachments öffnet? Was, wenn er Linux benutzt und mit executable-Attachments nichts anfangen kann? Was, wenn der Verdächtige kein ahnungsloser Schuljunge der, der mit heruntergelassenen Hosen im Internet unterwegs ist und sich jeden Dreck ungeprüft unterjubeln lässt?

Was soll dieser Quatsch? Computer BILD antwortet: „Da stelle sich die Frage, ob die Ermittlungsbehörde den Bundestrojaner schon seit geraumer Zeit in verdächtigen PCs rumschnüffeln lässt.“ Ja, aber nur bei den DAUs und Verschwörungstheoretikern bei Computer BILD. By the way: Welchen Bundestrojaner? Vielleicht sollte man als Journalist nicht nur dumme Fragen stellen und Gerüchte verbreiten („Angeblich (!) soll sich das FBI-Spionage-Programm auch hinterrücks…“), sondern Antworten geben. Das wäre seriös.

Online-Durchsuchungsenten und E-Mail-Überwachungen

Das Stammpublikum weiß es schon. Bei den hübschen PR-Meldungen für des Kaisers neue Kleider aka „Online-Durchsuchungen“, die regelmäßig Focus online publiziert und die mit von den sattsam bekannen Textbausteinen aus dem Hause Bosbach garniert werden („Es darf nicht sein, dass Tatverdächtige sich durch moderne Verschlüsselungstechnik der Strafverfolgung entziehen können), kann ich immer wieder schmunzeln. Man muss nur genau hinschauen, und schon wird alles Comedy. Laut Heise habe „der BND in 90 Fällen mittels Bundestrojaner auf Computer zugegriffen und Festplatteninhalte ausgespäht habe. (…) Auch Rechner von Einzelpersonen seien in 10 Prozent von vom BND durchgeführten Online-Durchsuchungen betroffen gewesen.“ Und nun zue iner völlig unwichtigen Frage, die von einigen Foren-Lesern nörgelnd gestellt wurden: Und wie soll das funktionieren? Ganze Festplatten online verschicken? Undsoweiter? Nein? Weiß niemand? Richtig. Weil es gar nicht wahr ist und nur Propaganda. Aber so funktioniert es. Man muss es nur oft geneug wiederholen, und irgendwann glauben es alle. Nicht alle. Einige haben den Kopf noch zum Denken auf dem Hals sitzen.

Die Ente ist quietschfidel

Das Thema hatten wir schon tausendundeine Nacht lang. „BND infiltrierte Tausende Computer im Ausland“, schreibt Spiegel online, suggeriert dem Geheimdienst magische Fähigkeiten und unterstellt damit auch den Inland-Schnüfflern, dass die das könnten – „online“ durchsuchen. Wahr wird es dadurch nicht, zumal das Nachrichtenmagazin keine zwei unabhängigen Quellen vorweisen kann, sondern offenbar nur von den üblichen Verdächtigen gebrieft worden ist.

Das Thema hatten wir schon tausendundeine Nacht lang. „BND infiltrierte Tausende Computer im Ausland“, schreibt Spiegel online, suggeriert dem Geheimdienst magische Fähigkeiten und unterstellt damit auch den Inland-Schnüfflern, dass die das könnten – „online“ durchsuchen. Wahr wird es dadurch nicht, zumal das Nachrichtenmagazin keine zwei unabhängigen Quellen vorweisen kann, sondern offenbar nur von den üblichen Verdächtigen gebrieft worden ist.

Im Detail sieht es dann ganz anders aus. „Computer im Ausland“ wurden „infiltiert“. Wie denn? „Dabei seien zum Teil Festplatteninhalte heimlich kopiert und nach Pullach übermittelt worden.“ Aber nicht online. Behauptet auch niemand. Von Keyloggern ist die Rede. So etws funktioniert natürlich, wenn ein Agent einen physischen Zugriff auf einen ungeschützten Rechner hat. Oder ein Spitzel eiin V-Mann und ein anderes fieses Subjekt.

Damit ist die Quellenlage bei Spiegel online aber auchsc hon erschöpft. Die Kurzmeldung – die PR-Nachricht des BND- wird nur deshalb zu einem Artikel, weil man noch willkürlich alle anderen möglich Fälle nachschiebt wie den Farhangs (Vgl. „Bundestrojaner beim Afghanen?“ Burks‘ Blog, 25.05.2008)

Das alles, Herrschaften, sind keine „Online-Durchsuchungen“, wie sie der Volksmund versteht. Das ist einfach nur Agitprop und Meinungsmache für den Überwachungsstaat..

Der Staat bei dir zu Hause

Rezension unseres Buches in der taz (03.01.: „(…) Was den Glauben an den „Bundestrojaner“ am Leben erhalte, sei nichts anderes als Ignoranz in Sachen Computertechnik und der Mythos von der Allmacht des „Hackers“. Die etablierten Medien hätten allesamt in der Berichterstattung über die Onlinedurchsuchung regelmäßig versagt, so die Kritik der Autoren. Praktisch durchgehend sei nach dem System „Stille Post“ verfahren worden: Einer schreibt vom anderen ab, und am Ende bestätigen sich Halb- oder Unwahrheiten von selbst. Schröder belegt diese These mit umfangreichem Quellenmaterial und Fußnoten. Das macht die Lektüre des Buchs nicht elegant, war aber in diesem Fall wohl unvermeidlich – schließlich will, wer solch einen Vorwurf äußert, am Ende nicht selbst bezichtigt werden, unsauber recherchiert zu haben. (…)“

Die Onlinedurchsuchung als urbanes Märchen

Eine Rezension unseres Buches „Die Online-Durchsuchung“ in ZEIT Online: „Schröder hält die Onlinedurchsuchung für ein urbanes Märchen, eine Ente, auf die die Medien hereingefallen sind. (…) Für Schröder ist die Geschichte des Bundestrojaners vor allem eine des Versagens der Presse.“

Grafikkartenkühlung

Man muss sich nur zu helfen wissen. Ich habe hier einen älteren Windows-Rechner stehen, mit dem ich nur Second Life spiele und sonst nichts. Auf meinem Linux-Rechner geht das nicht, weil meine gute Grafikkarte samt Rechner bekanntlich beim LKA steht. (Meine Anwältin hat übrigens die Einstellung des Verfahrens gefordert.)

Leider stürzte Second Life in den letzten Wochen ständig ab; es war grauenhaft. Gestern hat ein guter Freund, dessen Computerkenntnisse sich zu den meinen verhalten wie meine zu denen Wolfgang Schäubles, zwei Stunden an der Hardware gefummelnt, um mögliche Fehlerquellen auszuschalten. Wir dachten schon, das Problem sei gelöst, aber es war leider nicht so – als er gegangen war, fror wieder der Bidlschirm ein. Da kam mir die rettende Idee, die wir ohnehin schon theoretisch diskutiert hatten: Die Soundkarte, die er neulich eingebaut hatte (weil der Rechner ein ehemaliger Server ist und keine besaß), steckt jetzt genau unter der Grafikkarte. Letztere wird von Second Life völlig ausgereizt und über 80 Grad heiß. Wir hatten festgestellt, dass sie um so heißer wurde, je detailreicher wir die Grafik der 3D-Welt einstellten. Die Soundkarte verändert den Luftstrom, so dass die Grafikkarte weniger gut gekühlt wurde. Und das brachte Second Life zum Absturz.

Ich habe jetzt das Gehäuse abgeschraubt und einen kleinen Standlüfter direkt neben die Grafikkarte gestellt. Und siehe da – ich konnte mich als Avatar drei Stunden frei bewegen – mit guter Grafikauflösung -, ohne dass der Client auch nur einmal abrauchte. Natürlich ist der Lüfter laut. Aber man kann ja Kopfhörer aufsetzen.

Ich bitte die wohlwollenden Leserinnen und geneigten Leser auch nachzuschauen, ob sie im Inneren meines Zweitrechners den Bundestrojaner entdecken – ich habe ihn noch nicht gesehen.

Noch mehr „Online-Durchsuchungen“

Ich kann mir nicht helfen: Beim Lesen mancher Artikel, in denen das Reizwort „Online-Durchsuchungen“ auftaucht, muss ich an Horst Ehmke denken: „Der sozialdemokratische Kanzleramtsminister Horst Ehmke hatte damals den BND aufgefordert, eine Übersicht der Journalisten anzufertigen, die mit dem Dienst kooperieren. Ausgenommen bleiben sollten operativ eingesetzte Medienvertreter, also an Geheimdienstoperationen beteiligte Agenten.“ So eine Liste hätte ich heute auch gern, aber natürlich aktualisiert.

Nehmen wir einen Bericht aus Focus, der sich vom Heise auf den ersten Blick untgerscheidet, weil Fcous den fragwürdigen und vor allem irreführenden Begriff „Online-Durchsuchungen“nicht in Anführungszeichen schreibt. Bei Heise heißt es: „Über die konkrete technische Durchführung dieser „Online-Durchsuchung“ ist noch nichts Weiteres bekannt, allerdings sollen auch „private Laufwerke“ überprüft worden sein.“ Sollen. Es ist also ein Gerücht oder man weiß es vom Hörensagen. Deutscher Journalismus at it’s best. Und was ist mit den öffentlichen Laufwerken? Bei Focus Online: „Zudem durchsuchte der Bundesnachrichtendienst nach FOCUS-Informationen in einer heimlichen Online-Durchsuchung die Computer von 49 Mitarbeitern des Fachreferats zur Aufklärung der Organisierten Kriminalität.“

Frage: Wer hat Focus die „Internen Protokolle“ gesteckt – und mit welchem Motiv? Focus Online publizierte schon April 2007 die faktenfreie Falschmeldung: „Deutsche Geheimdienste spähen schon seit 2005 heimlich über das Internet Computer von Verdächtigen aus.“ Und Focus ist das einzige großere Medium Deutschlands, das den Bundesnachrichtendienst vehement und permanent in diesem Zusammenhang lobhudelt und ihm magische Fähigkeiten zuspricht: „Technische Unterstützung holte sich der Inlandsgeheimdienst bei den Kollegen des Bundesnachrichtendienstes (BND) – Spezialisten auf dem Gebiet der Hacker-Angriffe.“ Honi soit qui mal y pense. Wer wollte Focus instrumentalisieren – offensichtlich mit Erfolg?

Im aktuellen Fall ist die Sache ausgesprochen banal: Entweder hatten die EDV-Verantwortlichen beim BND einen Remote-Zugriff auf die Rechner alle Angestellten, wovon auszugehen ist (wäre komisch und unprofessionell, wenn nicht) oder sie hatten Usernamen und Passworte für die E-Mail-Accounts (bei beim afghanischen Handelsminister – oder beides. BND-Angestellte schreiben nur elektronischen Postkarten und kümmern sich nicht um die Sicherheit ihrer Rechner. Das ist klar wie Kloßbrühe. Wie wollen die nur im Ausland so spionieren? Beides wäre aber nicht das, was der Sprachgebrauch unter „Online-Durchschung“ meint – dass staatliche Hacker von außen auf private Rechner zugreifen könnten. Aber Focus tut alles daran, wiederholt den Eindruck zu erwecken, der BND sei dazu in der Lage. Das stimmt mich nachdenklich. Ich denke schon wieder an Horst Ehmke.

Christian Rath, der „Rechtsexperte“ der taz (Computerexperten haben die gar nicht), macht sich ebenfalls zum PR-Sprachrohr der Schlapphüte. Zur Erinnerung aus der Journalistenschule; Journalisten sind nicht dazu da, die Sprechblasen irgendwelcher Politiker und Apparatschiks zu publizieren. Dafür gibt es Pressesprecher und ganze Abteilungen in den jeweiligen Behörden. (Nicht viel besser ist Stefan Krempl bei Heise.) Auch zur Erinnerung: sogar Schäuble hat zugegeben, dass Heinz Fromm, der Chef des Verfassungsschutzes, von Technik und Computern keine Ahnung hat. Und wenn der laut taz fordert, auch die Dauer-Skandalbehörde Verfassungsschutz müsse immer öfter „Online-Durchsuchungen“ vornehmen dürfen, darf man das nicht einfach unkritisch verbreiten – zumal der Verfassungsschutz bisher bei offiziellen Anfragen immer geleugnet hat, dass er das jemals hingekriegt bzw. praktiziert hätte. Die „Online-Durchsuchung“ bleibt ein frommer Wunsch ahnungloser Politiker.

Übrigens, Kollege Rath: „Einzelne Online-Durchsuchungen hat der Bundesverfassungschutz früher schon durchgeführt, unter anderem gegen den Islamisten Reda S.“ Welche Quellen? Welche Fakten? Ja, es gibt eine Quelle – und nur eine: Focus. Mit der Quellenlage des besagten Artikels habe ich mich in unserem Buch ausführlich beschäftigt. „Einzelne“? Nein, Auch das ist gelogen. Wenn man schon woanders abschreibt, Kollege Rath, ohne zu prüfen, ob es mehrere unabhängige Quellen gegeben hat, dann bitte richtig. Focus schrieb in Ausgabe 2/2008: „Mit einem einzigen Klick hatte der von Terrorfahndern als Gefährder eingestufte Islamist Seyam die Schleuse geöffnet für die erste und bislang einzige Online-Razzia in Deutschland.“ In dem Fall waren die Ermittler schon beim Computerkauf indirekt dabei. Und gefunden hat man auch nichts.

Die Online-Durchsuchung – das Windei

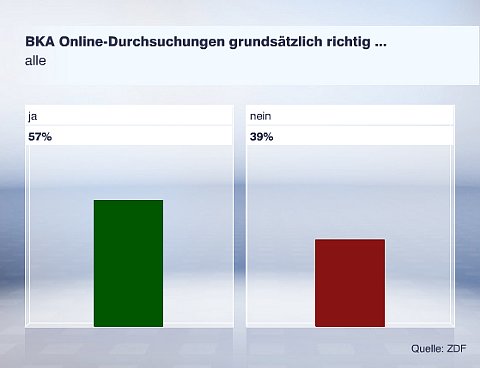

Worauf es Schäuble wirklich ankommt, zeigt das aktuelle Politbarometer des ZDF. Zu den technischen und rechtlichen Details der heimlichen Online-Durchsuchung und des Bundestrojaners bringt c’t in Ausgabe 25/08 (ab Montag, den 24. 11., im Handel) einen Hintergrundartikel: „Windei Bundestrojaner, Online-Durchsuchung vs. Gewährleistung von Vertraulichkeit und Integrität informationstechnischer Systeme“, S. 86ff. Da bin ich aber mal gespannt. Die Überschrift klingt schon erfreulich.

Auf den Busch und den Fefe klopfen

Vorgestern war ich bei busch@n-tv und habe einige Worte zum Thema „Die Online-Durchsuchung“ gesagt. Hansjörg Geiger, Ex-Verfassungsschutz-Chef, Ex-BND-Chef, hat sich offenbar vom Saulus zum Paulus gewandelt und nur Vernünftiges von sich gegeben und am BKA-Gesetz kein gutes Haar gelassen.

Wenn man die Kommentare de Kolleginnen und Kollegen anhört, gibt es nur ein Fazit: Schäuble hat sein Ziel erreicht. Alle, mit wenigen Ausnahmen, gehen davon aus, dass die Behörden in privaten Rechnern herumschnüffeln. Ob und wie das gehen soll, fragt niemand mehr. Es interessiert auch keinen. „Die Hacker“ machen das auch ständig. Das haben wir selbst in Hollywodd-Filmen gesehen. Der „Bundestrojaner“ ist zum urbanen Märchen geworden wie das Einhorn im Mittelalter.

Auch Fefe bläst genau in dieses Horn und lässt sich von denjenigen instrumentalisieren, die der Bevölkerung ein Gefühl der Ohnmacht gegenüber der Obrigkeit implementieren wollen. „Es spielt keine Rolle, ob der Staat im Moment in der Lage ist, einen effektiven Bundestrojaner zu bauen oder nicht. Dass gezielte Trojaner effektiv sein können, ist unbestritten“ schreibt Leitner. Das ist doch lachhaft. Es spielt genau eine Rolle. Leitner ist naiv, wenn er den Medienberichten einfach so traut. Und die sind die einzige Quelle für das Märchen, es habe schon Online-Durchsuchungen gegeben. Das war die Ausgangsfrage des Buches. Und siehe da: während der Recherche stellt sich heraus, dass alles frei erfunden oder von anderen abgeschrieben worden war oder von den Presseerklärungen der einschlägigen Ministerien unkritisch übernommen. Das ist der aktuelle Stand und nicht nur der in Buermeyers Artikel: „Die „Online-Durchsuchung“. Technischer Hintergrund des verdeckten hoheitlichen Zugriffs auf Computersysteme“.

Wer Buermeyers Aufsatz liest – das hat Fefe offenbar gar nicht getan – und die dortigen Fakten mit den Medienberichten vergleicht, merkt sehr schnell, dass dort die beiden Fälle diskutiert werden – die „Durchsuchung“ einer Mailbox (BBS) in den 90-er Jahren und der gescheiterte Versuch, einem Verdächtigen eine CD zuzuspielen -, die in den Medien zunächst als einzige (!) Quelle auftauchten, es habe schon erfolgreiche (!) Online-Durchsuchungen gegeben und die per „Stille Post“ so oft umgeschrieben wurden, dass sich ihr irriges Fazit als Hoax im Diskurs verselbständigte.

Und das soll keine Rolle spielen? Ich würde schon gern wissen, wer von der Journaille auf der Honorarliste des BND oder BKA steht, unbewusst oder bewusst. Ein Köngreich für eine aktuelle Liste der „Pressesonderverbindungen“!

Ja, „gezielte Trojaner“ wirken bei Klein Windows-Fritzchen und offenbar auch bei Klein Felix. Aber bei sonst niemandem, dessen Intelligenzquotienten die Zimmertemparatur übersteigt. Und damit wären wir immer noch nicht bei einer „erfolgreich durchgeführten“ Onliine-Durchsuchung. Wie Fefes Gesinnungsgenosse Andreas Bogk in seinem Gutachten für das Bundesverfassungsgericht schreibt: „Des weiteren ist die Umgebung des Trojaners meistens so komplex, daß er sich in ihrer Interaktion nicht modellieren läßt. Die Fehlerfreiheit eines Trojaners ist also nicht zu erwarten.“ Quod erat demonstrandum. Demnach lässt sich auch keine Online-Überwachung mit gerichtsverwertbaren Daten mittels eines „Trojaners“ erwarten.

„Aufgabe der Presse ist es, den Blödsinn, den Ziercke so von sich gibt, zu publizieren“, schreibt Fefe. Richtig, sehr wahr. Aber da muss Leitner sich nun wirklich nicht auch noch einreihen und seinerseits Nebelkerzen werfen.

Hausdurchsuchung beim Pressesprecher der Piratenpartei

Es gruselt mich. „Hausdurchsuchung bei Piratenpartei„, berichten netzpolik.org, ein dünner Artikel bei Heise und die Frankfurter Rundschau. Andreas Popp, der bayerische Vorsitzende der Piratenpartei zu netzpolitik.org: „Also der Durchsuchungsbefehl wurde ausgestellt vom Amtsgericht München in einem Ermittlungsverfahren gegen unbekannt, wegen Verletzung des Dienstgeheimnisses (internes Schreiben des Justizministeriums vom 13.12.07). Unser Pressesprecher (…) wurde deshalb als Zeuge (ja, als Zeuge!) durchsucht, natürlich ohne Vorwarnung um 5 Uhr früh ausm Bett geholt und es wurde ihm angedroht seine gesamten Datenträger zu beschlagnahmen wenn er nicht bei den Ermittlungen kooperiert.“

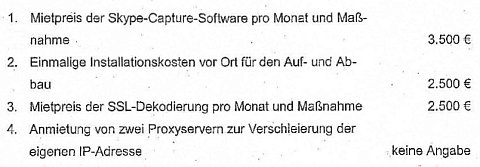

„In dem Dokument ging es um den Einsatz von Bundestrojanern in Bayern ohne gesetzliche Grundlage, u.a. um Skype-Kommunikation überwachen zu können. Man kann jetzt wohl davon ausgehen, dass das Dokument echt ist.“ (vgl. Screenshot). Die Verschwörungstheorie bei Heise, es wäre eventuell ein „Bundestrojaner“ zum Einsatz gekommen, teile ich nicht. Erstens handelt es sich IMHO hier um das Thema Telekommunikationsüberwachung, also das Abhören eines laufenden Kommunikationsvorgang. Es handelt sich theoretisch also das, was unter Quellen-TKÜV gehandelt wird. Skype kann man nicht abhören, das hat auch BKA-Chef Jörg Ziercke im Innenausschuss des Bundestags jüngst wiederholt. Also wollen die Ermittler zweitens, wie aus dem Dokument hervorgeht, „auf dem Rechner des Betroffenen“ eine spezielle Software installieren. Von „online“ ist nicht die Rede. Sie müssten also vorher heimlich in dessen Wohung einbrechen, was in Bayern nach dem bayerischen Polizeiaufgabengesetz (PAG) vom 22 Juli 2008 erlaubt ist. (Alle Juristen halten das für verfassungswidrig.) Interessant ist, dass die Firma, die diese Software herstellt und vermietet (!), genannt wird. Es ist die DigiTask GmbH in Haiger. „Die DigiTask GmbH ist bundesweit führender Anbieter von speziellen Sicherheits- und Kommunikationslösungen für Behörden.“

Skype Journal über DigiTask „DigiTask can read SSL encrypted communications between your browser and a secure web site, like Skype.com. The better to see your Skype and PayPal accounts. (…) Skype conversations are only as secure as the PCs of all parties to a conversation. (…) If legitimate government public servants can buy these tools, there must also be a dark market.“

Udo Vetter hat noch untertrieben: „‚Die bayerischen Behörden haben ohne jede gesetzliche Grundlage an einem Trojaner gearbeitet und versuchen jetzt, die Kritiker mundtot zu machen. Die Strafjustiz wird instrumentalisiert, um unbequeme Behördenmitarbeiter einzuschüchtern, die auf Missstände hinweisen.‘ (…) Skandalös sei das Vorgehen der Polizei auch deshalb, weil der Pressesprecher laut Durchsuchungsbeschluss lediglich als ‚unbeteiligter Dritter‘, also als Zeuge eingestuft werde.“

Das wird langsam zu einem bayerischen Horrorfilm. Die dortigen Wähler sind aber offenbar zu blöd, um sich für so etwas zu interessieren. Ich wünsche jedem CSU-Wähler, dass ihn jeden Morgen um fünf ein Polizist aus dem Bett zerrt, die Möbel durcheinanderstellt und alle privaten Unterlagen beschlagnahmt.

Nachtrag, 20.09.2008 auf netzpolitik.org: „Nach Serverbeschlagnahmung nun Uni-Sperrung?“

BKAG-E vor dem Innenausschuss

Zugegeben: Ich habe mich gestern während der Anhörung im Innenausschuss des Bundestages ziemlich aufgeregt. Das ist unprofessionell. Man merkt das unserem Telepolis-Artikel an.

Ich bin ausnahmsweise vollständig Fefes Meinung: „Der aktuelle Kriegsschauplatz ist nicht, ob wir den Bundestrojaner kriegen, sondern ob sie heimlich in die Wohnung einbrechen dürfen, um ihn zu installieren.“ Auch, dass der Kollege Krempl offenbar auf einer anderen Veranstaltung war ich Leitner und ich. Die Meldung in der Tagesschau überrascht mich mittlerweile gar nicht – beim Thema „Online-Durchsuchung“ haben sie ohnehin groben Unfug verbreitet. Kai Raven hat alles mitgeschrieben, deshalb muss ich meine Notizen hier nicht noch einmal bloggen.

Im Gegensatz zu Fefe war mein Favorit Roggan. Ich habe in der Pause mit ihm ein paar Worte gewechselt. Meinem Eindruck nach war er deshalb so zurückhaltend, weil er genau wusste, dass es kaum jemanden interessierte, was er zu sagen hatte, und dass die Angelegenheit eine bloße Farce war. Leider fragten die Vertreter der Parteien nur diejenigen Experten, die sie selbst eingeladen hatten. Ich habe mich auch darüber geärgert, dass Petra Pau und Ulla Jelpke Fragen an Jörg Ziercke vom BKA stellten. Ich hätte diesen erbärmlichen Schwätzer nicht so zu Wort kommen lassen. Ziercke muss man live erlebt haben: Ich frage mich, wie jemand, der so dumm und zum Teil primitiv argumentiert, eine solch große Behörde überhaupt leiten kann, ohne dass alles drüber und drunter geht. Roggan hat, wenn er gefragt wurde, scharf argumentiert und subtil verdeutlicht, wo er den Hebel ansetzen wird. Er wird, wie auch Gerhart Baum, das Gesetz juristisch angreifen. Und ich wette, dass das Bundesverfassungsgericht auch das BKA-Gesetz in die Tonne treten wird. Diejenigen Herrschaften, die das verabschieden wollen, sind schlicht belehrungsresistent.

Sehr gut gefallen hat mir „Paulus“ Hansjörg Geiger, der jede Menge Dreck am Stecken hat, aber sich offenbar auf die Seite der Guten schlagen will. Seine Empörung über das Ansinnen von heimlichen Durchsuchungen wirkte sehr echt.

Aber doch noch ein paar Stichpunkte, die ich im Artikel nicht erwähnt habe: Kutscha kritiserte, dass nicht geregelt sei, welche Daten wann an ausländische Geheimdienste übermittelt würden. Einige der neuen Befugnisse des BKA hätten keinen Terrorismus-Bezug – wie zum Beispiel das Recht, Platzverweise zu erteilen. Das sei doch eine „James-Bond-Persiflage“.

Möllers meinte, dem BKA würden jetzt alle Befugnisse und Kompetenzen gegeben, die bisher schon die Geheimdienste hätten. Die Gesetzgeber betreibe offenbar nur noch „Verfassungsgerichtsexegese“, anstatt selbst Gesetze zu gestalten. Es könne nicht sein, dass die gesetzlichen Normen immer nur „so gerade an der Verfassungsgemäßheit entlangschrappen.“

Poscher sah die vom Grundgesetz vorgeschriebene Trennung von Poliezi und Geheimdiensten relativiert.

Roggan: Bis jetzt gebe es keinen Nachweis, dass die Befugnisse der Online-Durchsuchung unverzichbar seien. Die Prävention habe Einzug in das Strafrecht gehalten. Der Personenkreis der „Gefährder“ werden unverhältnismäßig ausgeweitet. („Wir sind alle Gefährder“ war mein erster Arbeitstitel für den Telepolis-Artikel) Wenn man das durchsetzen wolle, was geplant sei, müssten sie das Grundgesetz ändern.

Kabarettreif war Wolfgang Wieland, der nicht nur so laut redete, dass man ihn gut verstand, sondern auch witzig argumentierte. Es gebe im Übrigen keine Definition des „Internationalen Terrorismus“, auch die Autonomen in Heiligendamm könnte man in Zukunft als terroristische Vereinigung ansehen. Es sei im Gesetzentwurf von „ideologischen Strömungen“ die Rede. Reiche es aus, dass ein Terrorist fernsehe und sich „deshalb“ als „international“ einschätze, dass er zu einer terroristischen Vereinigung werde? Poscher hielt diese fehlende Definition gleich für verfassungswidrig.

Fazit: Es kommt noch einiges auf uns zu. Von der CDU und der SPD ist rein gar nichts zu erwarten. Die würden alles abnicken, selbst ein Ermächtigungsgesetz. Sie würden es noch nicht einmal merken. Man kann nur hoffen, dass die niemals eine Zweidrittelmehrheit im Bundestag kriegen. Dann könnte selbst das Bundesverfassungsgericht gegen die zahlreichen Verfassungsfeinde im Bundestag nichts ausrichten.

Auf meinem Foto ist der Ausschuss-Vorsitzende Edathy zu sehen, der ein Interview gibt. Ich hatte aber keine Gelegenheit, ihn zu begrüßen.

ARD Mediathek: Armin und die Maus zeigen, wie’s nicht geht

Die ARD Mediathek will den SurferInnen 50+ (ich fühle mich angesprochen) erklären , wie das alles so geht mit dem Internet und so. „Armin, die Maus und der Elefant stellen hier die ARD Mediathek, das neue Audio- und Videoportal der ARD vor. Sie zeigen, welche Inhalte es aus welchen Radio- und Fernsehprogrammen gibt. Sie erklären, wo man klicken muss, um sich Audios anzuhören oder Videos anzuschauen“.

Leider beginnt es damit, dass man gar nichts sieht, es sei denn, man schaltet Javascript ein. Bei mir ist es aber ausgeschaltet, weil ich auf die Ratschläge des Bundesamts für Sicherheit in der Informationstechnik (BSI) höre: „Ein solches Sicherheitsrisiko kann vom JScript/JavaScript-Interpreter selbst ausgehen. Ist dieser fehlerhaft programmiert, entstehen Sicherheitslücken, die Angreifer ausnutzen können. Im schlimmsten Fall erhält ein Außenstehender vollständigen Zugriff auf den Rechner.“ Beim Thema Sicherheit scheint man sich bei der ARD nicht auszukennen. Dafür verbreitet man groben Unfug über den „Bundestrojaner“. Das wundert nicht.

Übrigens: Das Verdikt, eine Pfeifentruppe zu sein, gilt, was Sicherheit angeht, auch für Spiegel online (vgl. unten).

Hardy Heron, revisited

Leider habe ich ein Problem mit meiner Grafikkarte und fummele schon seit gestern an der Bildschirmauflösung herum, die, gemessen an der Karte, viel zu niedrig ist oder den Bildschirm einfrieren lässt. Lästig. Jetzt sitze ich am Rechner meiner Gattin, Ubuntu 7.04 (Feisty Fawn). Alle Bundes-Programmierer, die wegen meines gestrigen Postings begonnen haben, die Remote Forensic Software auf Hardy Heron umzustellen, müssen jetzt schon wieder umdenken. Tut mir leid. Wolfgang Schäuble ist schuld. Aber dafür können sie einen Blick in das Innere meines Rechners tun. Vielleicht finden sie dort einen Steckplatz, um heimlich und „über das Internet“, wie es in deutschen Medien so schön heißt, einen Keylogger zu implementieren. Eines sei vorab gesagt: Ich lade keine Hardware irgendwo herunter. SCNR.

Hardy Heron

Schäuble & Co, aufgemerkt! Heute habe ich mein Ubuntu auf den Zähen Reiher upgedatet. Alle Bundestrojaner, Remote Forensic Programme, Rootkits und Fernwartungs-Tools für Linux sind jetzt geschreddert. Auf, auf, zum fröhlichen Programmieren für Hardy Heron!

Stellenanzeige

Möchte jemand mithelfen, den Bundestrojaner zu entwickeln? Hier ist die passende Stellenanzeige beim BKA.

Mehr mächtige Spionage-Werkzeuge, bitte!

Vorgestern hatte ich mich schon über die faktenarmen Textbausteine echauffiert, die jetzt wieder zum Thema „Bundestrojaner“ im Umlauf sind. „Der Angriff mittels eines sogenannten [sic] Trojaners“, schreibt SPIEGEL Print. Nein. Erstens heißt das Ding „Trojanisches Pferd“. Die Trojaner waren das Opfer, nicht die Täter. Und zweitens ist es nicht legitim, jedwede Art von Spionagesoftware jetzt als „Trojaner“ zu bezeichnen. Es hat sich bisher auch niemand erkühnt zu behaupten, die Implementierung der Überwachungs-Software sei online geschehen.

„Sie schleusen heimlich einen Trojaner in das Computernetzwerk des Ministeriums für Handel und Industrie, eine Spähsoftware, die sich auf den fremden Rechnern einnistet und in aller Stille hilft, den Inhalt der Festplatten nach Deutschland zu schicken. Heimlich schleusen – geht es etwas genauer? Ist das afghanische Netz so unzureichend gesichert, haben es die Deutschen vielleicht selbst aufgebaut, Datenlecks per default inbegriffen? Ich gehe davon aus, dass die Schlapphüte Keylogger und das übliche Zeugs direkt und „händisch“ installiert haben – oder denen gleich die ab Werk verwanzten Rechner direkt vor die Nase gestellt haben. Windows, I presume.

Auch im Kongo haben die Geheimdienstler im letzten Jahr Rechner verwanzt, berichtet SPIEGEL Print (28.04.2008, S. 24). „Der Einsatz flog auf, weil einer der BND-Männer das mächtige Spionage-Werkzeug zweckentfremdete, um romantische Postg seiner Partnerin an einen Bundeswehrangehörigen abzufangen.“ Bruhahaha.

Die Leitung am Hindukusch muss übrigens recht dick sein, wenn man ganze Festplatten (ab 40 Gigabyte aufwärts) verschicken kann, ohne dass die Kisten abrauchen oder alles nur noch in Zeitlupe geschieht. Die „Unterlagen zu diesem Fall wurden offenbar weitgehend vernichtet“. Sehr schön. Also bleibt viel Platz für wildes Herumspekulieren.

„Der Trojaner meldet nach Pullach, dass Farhang eine E-Mail-Adresse des amerikanischen Internet-Anbieters Yahoo nutzt, und das Passwort liefert er gleich mit.“ Übersetzt heißt das: Ein afghanischer Minister nutzt keine eigenen Server, sondern ein Postfach bei Yahoo. Kann man so blöd sein? Ja, kann man. By the way:: „Die Menschenrechtsorganisation Amnesty International hat den US-Unternehmen Microsoft, Google und Yahoo vorgeworfen, bei der Zensur des Internets durch China mitzuwirken.“ Farhangund seine ganze Behörde haben offenbar vom Internet so viel Ahnung wie Michael Konken vom Bloggen. Und alle schreiben Postkarten. Das ist mittlerweile irgendwie ein Running Gag. Traurig, aber wahr.

Ich gönne ihnen die „Trojaner“. Mehr davon, bitte! Gegen die schier unfassbare Naivität, Belehrungsresistenz und Ignoranz der meisten Menschen, die Sicherheit der Daten und der elektronischen Kommunikation betreffend, kann man offenbar erst dann verändern, wenn man ihnen demonstriert, welche Folgen das hat. Ich wette, dass Farhang noch immer Postkarten schreibt, und die betroffene Journalistin auch.

Nachtrag. Die FAZ schreibt: „So sei nicht das persönliche E-Mail-Konto des Ministers, sondern seine Dienst-Mail-Adresse betroffen gewesen, sagte ein BND-Sprecher. Im ‚Spiegel‘-Bericht sei von einer persönlichen Yahoo-Mail-Adresse des Ministers die Rede. Nach Angaben des BND wird jedoch der gesamt E-Mail-Verkehr des Ministeriums über den amerikanischen Provider Yahoo abgewickelt.“ Das ist ja noch schlimmer…