Mit Videos influencen [Update]

Ich aber beschloss nun, Influencer zu werden. Zuvörderst wollte ich lernen, wie man mit Linux Videos macht zusammenschnippelt. Ich sehe das bei Leuten, die zum Beispiel Schachpartien kommentieren – sie sind in einem kleinen Feld zu sehen und das Schachbrett in einem anderen (gut, die benutzen vermutlich Windows). Oder wie macht Liv Boeree das? Wie also bekommt man womit in ein normales Video noch etwas hinein? Ich weiß noch nicht einmal, wie man Filmsequenzen zusammensetzt (vermutlich muss ich irgendein Handbuch lesen oder gar viele).

Welche Software ist unter Linux empfehlenswert? VLC? Meine Webcam bediene ich mit Cheese.

[Update] Der Schockwellenreiter hat allerhand dazu geschrieben, mitsamt Links zu Software und Tutorials.

Cyberdurchsuchung, die 894ste

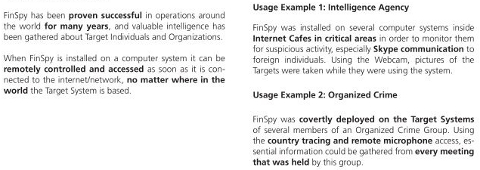

Manchmal habe ich bei den offenbar hingeschlampten Meldungen von Heise, insbesondere von Stefan Krempl, den Eindruck, hier werde haarscharf an einer Verschwörungstheorie vorbeigeschrieben.

Es ist eindeutig eine urbane Legende, wenn man suggeriert, irgendein Cyberpolizist säße irgendwo vor dem Monitor und „hackte“ sich irgendwo in einen privaten Rechner. So etwas zu können behauptet noch nicht einmal FinSpy.

Auch Wikipedia faselt sinnfrei herum: „handelt es sich um einen Trojaner, da die Spionagefunktionen in einer harmlos aussehenden Hülle eingeschmuggelt werden.“ (Die Diskussionsseite ist gesperrt – vermutlich nicht zufällig.)

„Harmlos aussehende Hülle“? Geht es ein bisschen konkreter? Nein, weil das Blödsinn ist! Man kann trojanische Pferde (so heißt das und nicht „Trojaner“) nur auf einem „fremden“ Rechner implementieren, wenn man entweder den physischen Zugriff hat und der Rechner ungesichert ist oder wenn man per USB-Stick Software installieren kann, und das alles nur unter ganz bestimmten Bedingungen. Alles andere ist Voodoo und ein Hoax der allerfeinsten Sorte.

Wenn man sich die Passagen bei Wikipedia zur Quellen-Telekommunikationsüberwachung (was für ein Wort!) genauer anschaut, wird auch sofort klar, dass es sich weitgehend um heiße Luft handelt.

„Die Malware bestand aus einer Windows-DLL ohne exportierte Routinen“, schreibt der CCC in seiner Analyse. „Wir haben keine Erkenntnisse über das Verfahren, wie die Schadsoftware auf dem Zielrechner installiert wurde.“ Quod erat demonstrandum. Nur wie ich oben schrieb.

In einem Internet-Cafe ginge das natürlich, falls ein Richter das anordnete. Übrigens habe ich Linux. Und man müsste schon an meinem Stangenschloss hinter der Wohnungstür vorbei und einbrechen, um an meine Rechner zu kommen. Per USB geht bei mir auch nichts, meine BIOSSE (heißt das so?) verbieten das. Keylogger funktionieren bei Ubuntu oder XFCE auch nicht oder ich würde es merken.

Aber noch mal für Krempl zum Mitschreiben: Gefährder sitzen ausschließlich und immer an demselben Platz in immer demselben Internetcafe und nutzen ausschließlich Windows.

Bedeckt schreiben, leicht bekleidete Personen und Omas Geburtstag

Liebe Studenten Studierende!

Im heutigen Seminar werde ich lehren, wie man verbirgt, dass man etwas verschlüsselt hat. Die Methode nennt man Steganografie: Steganografie ist die Wissenschaft, Informationen in einem Trägermedium verborgen zu speichern und zu übermitteln. Das Wort lässt sich auf die griechischen Bestandteile στεγανός steganós ‚bedeckt‘ und γράφειν gráphein ‚schreiben‘ zurückführen, bedeutet also wörtlich „bedeckt schreiben“ bzw. „geheimes Schreiben“.

Man kann zum Beispiel einen Text in einer anderen Datei verbergen und dann verschicken. Ich zeige Euch gleich die Paranoia-Version: Wir verstecken einen verschlüsselten Text (den ohnehin nur der Empfänger wieder entschlüsseln kann), in einem Foto.

Man muss sich daran erinnern, dass es immer wieder ahnungslose Politiker gibt, die fordern, man müsse Verschlüsselung verbieten. Sollen Sie das doch tun! Wir würden mit Steganografie glaubhaft abstreiten, dass wir verschlüsselt haben.

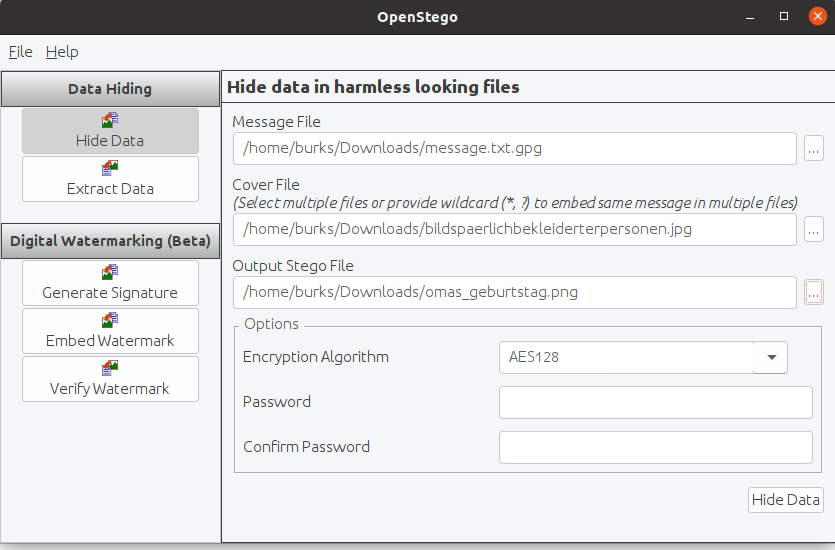

Ich installiere zuerst das Programm OpenStego. Die freie Software gibt es für Windows und Linux. Ich führe Euch vor, wie das „geheime Schreiben“ mit der Linux-Version geht.

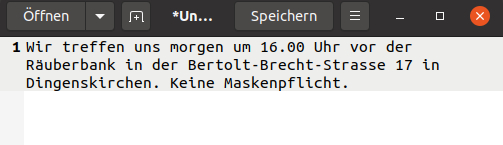

1. Zuerst schreibe mit einem beliebigen Texteditor eine Botschaft und speichere die ab, in unserem Beispiel als message.txt.

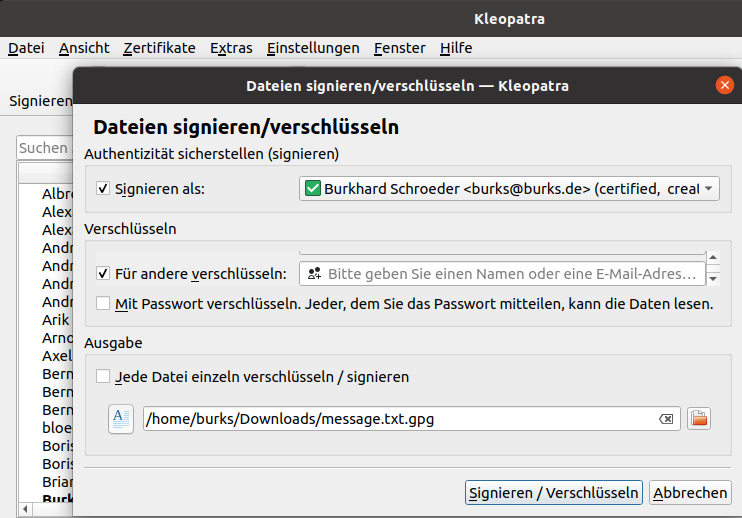

2. Jetzt rufe ich Kleopatra auf und verschlüssele die Datei. In meinem Beispiel habe ich die Botschaft nur an mich selbst verschlüsselt. Der Text heißt jetzt message.txt.gpg.

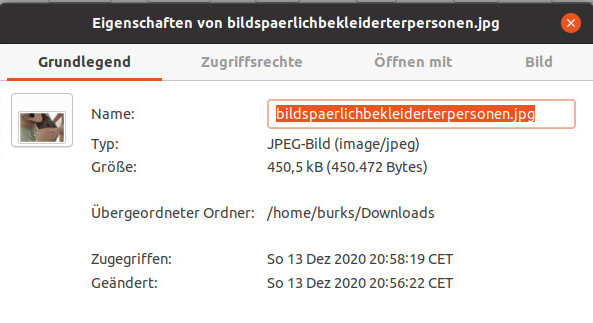

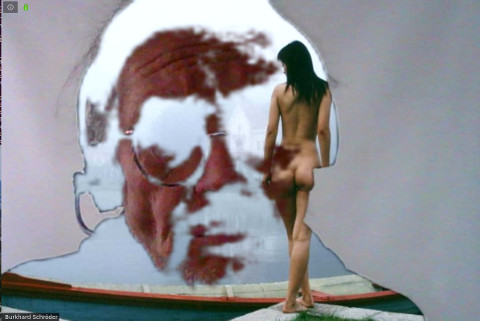

3. Jetzt wähle ich beliebiges Bild aus, am besten ein sexistisches, das erweckt am wenigsten Verdacht. In unserem Beispiel heisst es bildspaerlichbekleideterpersonen.jpg. [Das obige Foto ist nicht die Original-Datei.]

Das Bild ist 450,5 Kilobyte groß. Das wird gleich noch einen Rolle spielen.

4. Jetzt rufe ich das Programm OpenStego auf. Für das obere Fenster des Menüs message file wähle ich meine verschlüsselte Datei message.txt.gpg. Für das zweite Fenster cover file (die Datei, in der der Text versteckt werden soll), nehme ich das bildspaerlichbekleideterpersonen.jpg. Ich definiere, dass der „Output“ in meinem Ordner „Downloads“ omas_geburtstag.png heißen soll und wähle ein beliebiges Passwort. (Anmerkung: Der Empfänger muss dieses Passwort natürlich kennen.) Dann klicke ich auf hide data!

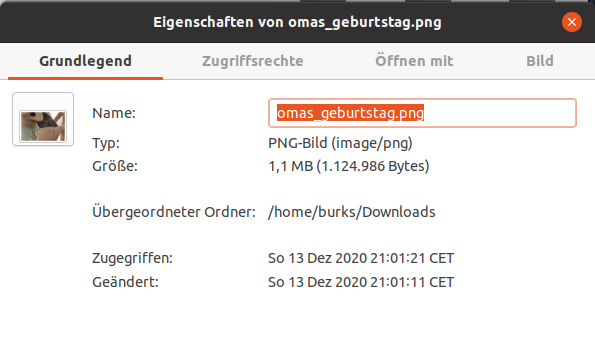

Der bloße Augenschein, wenn man das Original und das jetzt erzeugte Bild vergleicht, sagt: die sind gleich?! Das Bild rechts ist das neue omas_geburtstag.png. [Beide Bilder sind nicht die Originale.]

Ja und nein. Das neue Bild, das den verschlüsselten Text „covert“, ist jetzt 1,1 Megabyte groß. Woher aber soll jemand, der dieses Bild, etwa als Attachment einer E-Mail, abfängt, wissen, was die Originalgröße war?

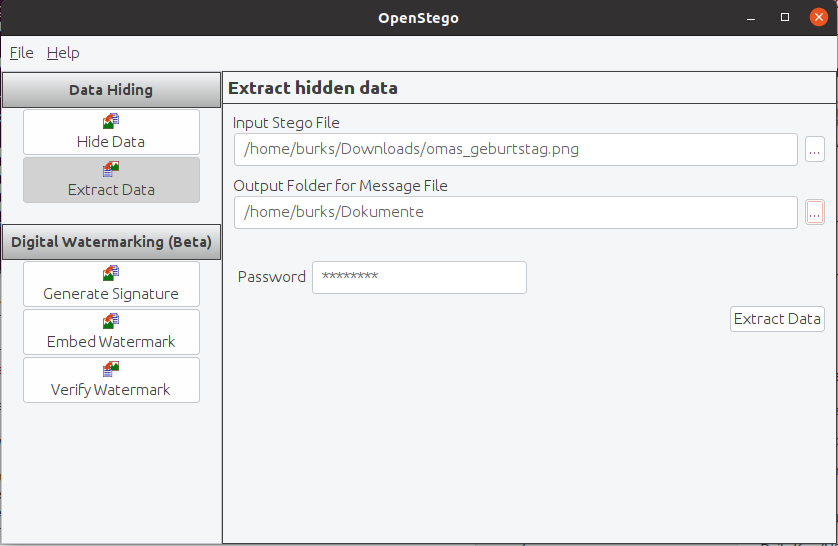

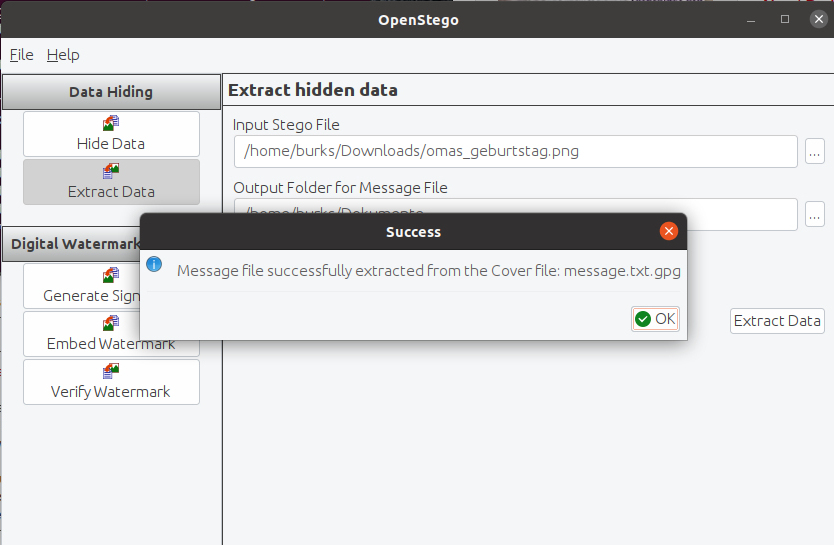

5. Ich extrahiere jetzt die versteckte Datei aus dem Bild und wähle dafür den Menüpunkt extract data. Das Ergebnis will ich in meinem Ordner „Dokumente“ speichern, damit die Original-Botschaft, die noch im Ordner „Downloads“ liegt, nicht überschrieben wird.

6. Jetzt der umgekehrte Weg: Die aus dem Bild extrahierte Datei message.txt.gpg muss ich mit Kleopatra entschlüsseln. (Da ich an mich selbst verschlüsselt habe, geht das natürlich sowieso.)

Es hat funktioniert! Die Datei message.txt in meinem Ordner „Dokumente“ kann ich jetzt wieder mit einem Editor lesen.

Als Hausaufgabe bitte ich euch, das Obige mit der Windows-Version von OpenStego zu exerzieren.

Verflixte Technik, revisited

Gestern bestätigte sich wieder einmal mein Urteil, dass es besser sei, alle Tutorials zu allen Themen am besten selbst zu schreiben.

Apropos Piano. Das Internet sagte mir, ich könne es per App steuern und damit auch viele schöne Dinge tun. Hört sich gut an, etwa wie: E-Mails zu verschlüsseln ist ganz einfach. Die Gesetze des Universums verlangen daher zunächst nach einem USB-Anschluss. Unter das Klavier kriechend, die Wirbelsäule krümmend, fand ich einen solchen (vgl. Foto), in den nach langem Suchen auch eines meiner zwei Fantastillionen USB-Kabel passte (das wird nicht mitgeliefert).

Was ist das für ein bescheuerter Anschluss? Das andere Ende ist „normal“. Aber wie kriege ich das in ein Gerät, vor allem welches? Für mein Galaxy S8 brauchte ich noch einen Adapter, der zwei UBS-Kabel miteinander verbindet. Klick. Gekauft. Mal sehen, ob der in diesem Jahr noch kommt.

In allen netten und gut gemeinten Videos wird einem erklärt: „Die App kann dann also mit jedem Handy oder Tablet verwendet werden.“ Gelogen! Mein Tablet sagt: Die Smart Pianist App sei mit meiner Android-Version nicht kompatibel. Upgraden auf eine andere geht mit dem Teil auch nicht. Also wieder zurück in die dunkle Schublade damit. Kann man irgendwo lesen, ab welcher Android-Version die App funktioniert? Nein. Das würde den Endverbraucher vermutlich verunsichern.

Das wird noch kompliziert werden. „Um die App zu koppeln muss Bluetooth am Klavier aktiv sein, jedoch nicht der Pairing Modus.“ Hurra! Gut zu wissen!

Übrigens and now for something completely different. Erst gestern, während eines Online-Seminars, fiel mir auf, dass Thunderbird bzw, Enigmail für Linux keine Dateien verschlüsseln kann, sondern nur die Texte von E-Mails. Weist da irgendjemand darauf hin? Nein. In finsteren Nerd-Ecken murmelt jemand etwas von Batch-Skripten. Schon klar. Das mach ich mit links, jeden Tag. (Man muss also Kleopatra nutzen, wie auch bei Windows.)

Zwischendurch erste Sätze von „Anleitungen“, die man gerne weiterliest: „Unter Linux funktioniert Enigmail nur korrekt, wenn die Anwendung (SeaMonkey / Thunderbird) und Enigmail mit der gleichen Compiler-Version erstellt wurden.“

Jaja, ich bin noch ganz entspannt.

Bescheidenes Netz(werk) [Update]

Bis jetzt hatte ich einen PC und zwei Laptops an meiner Fritzbox. Plötzlich erkennen sowohl das Linux- als auch das Windows-Laptop das jeweilige LAN-Kabel nicht mehr. (Fehlerquelle Betriebssystem sollte damit ausgeschaltet sein.) Im Fucking Manual habe ich alles ausprobiert – LAN 5 gibt es übrigens bei mir nicht. Router habe ich auch schon neu gestartet (neueste Version Betriebssystem), auch andere LAN-Kabel ausprobiert.

Witzigerweise funktioniert es, wenn ich das LAN-Kabel von meinem PC (Linux, hat kein WLAN) in einer der beiden Laptops stecke. Das ist doch total unlogisch?

Das WLAN funktioniert einwandfrei. Hat jemand kurzfristig eine Idee? Ich lege mich mittlerweile verzweifelt aufs Sofa.

[Update] Jetzt geht es wieder, nachdem ich eine smarte Steckdose entfernt habe, die aber über Wlan mit dem Router kommuniziert. Ich habe hier nur ca. 20 Geräte angeschlossen – die Fritzbox müsste doch mehr schaffen? Der Windows-Rechner erkennt weiterhin das LAN-Kabel nicht, obwohl ich sein ganzes Netzwerk schon resettet habe.

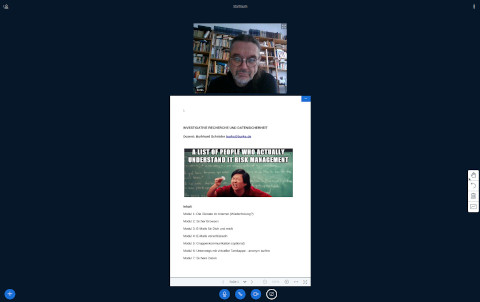

Investigative Recherche und Datensicherheit

Die Berliner Datenschutzbeauftragte empfiehlt BigBluebutton. Ich werde mich natürlich weigern, falls externe Bildungsträger mich anheuern wollten, Zoom zu benutzen – allein schon aus Daffke.

Gestern hat das hier schon angekündigte Seminar „Investigative Recherche und Datensicherheit“ von meinem „Home Office“ aus stattgefunden. Ich war sehr zufrieden.

Ich muss vermutlich das Seminar von fünf auf sechs Stunden ausdehnen, der Stoff ist sehr umfangreich. Am Schluss gerieten wir ein wenig ins Galoppieren. Mir wurde aus anderen Seminaren berichtet, dass die Teilnehmer nie länger als fünf Stunden aushielten. Das glaube ich nicht – es kommt auch auf den Dozenten an. Ich mache ohnehin in jeder Stunde zehn Minuten Pause.

Ich werde in Zukunft auch Einzelunterricht anbieten. Es ist sehr schwierig, schon bei drei Interessenten, einen gemeinsamen Termin zu finden. Wenn jemand nur am Abend Zeit hat, was oft bei Berufstätigen vorkommt, und am Wochenende sich nicht fortbilden will, könnte man die sechs Module des Seminar in zwei dreistündige Teile splitten und es an zwei Abenden stattfinden lassen.

Ich ärgere mich jedes Mal auf’s neue, wie unverständlich Anleitungen zu diesem und jenem sind. Ich werde viel Zeit brauchen, die auf der Website des Vereins German Privacy Fund zu aktualisieren, vor allem für die in den gängigen manuals nie erwähnten Fälle, wenn etwas nicht funktioniert. Ich habe zum Beispiel vergessen zu erwähnen, dass Thunderbird meckert – versucht man, eine erste verschlüsselte E-Mail zu verschicken -, wenn der verwendete Schlüssel nicht vorher signiert worden ist. Das war früher besser. Das ist ein unsinniges Feature, weil es erschwert, den Teilnehmern zu Testzwecken ein schnelles Erfolgserlebnis zu verschaffen.

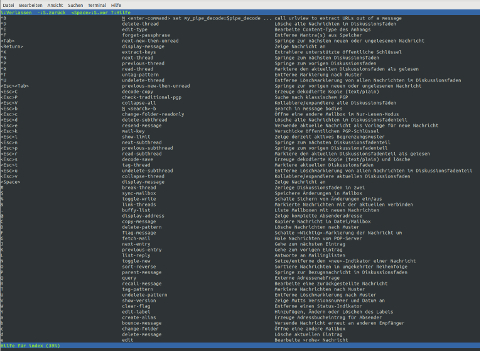

Ich habe gerade eine Stunde meiner kostbaren Lebenszeit verwendet, um auf meinem kleinen Laptop, das – zu Demonstrationszwecken – mit Windows läuft, das E-Mail-Programm Claws Mail zu installieren. Witziges und pädagogisch wertvolles Feature: Claws Mail akzeptiert keine Mails in HTML – womit eine zentrale Gefahrenquelle ausgeschaltet ist. Man muss den meisten Leuten erst einmal umständlich erklären, dass sie nicht voraussetzen können, dass HTML im body gestattet ist. Die nehmen das als selbstverständlich hin. Mein Linux-Thunderbird ist ebenfalls so konfiguriert, dass HTML in E-Mails nicht angezeigt wird.

Ich verzweifele aber daran, mit Claws Mail zu verschlüsseln und zu entschlüsseln. (Ja, GPG4win und Kleopatra sind installiert. Typisch: Wenn man auf der GPG4win-Seite auf „Kleopatra“ klickt, kommt error 404 – sehr „ermutigend „für Anfänger!) Braucht man nun ein Plugin oder nicht und welches und wo könnte man es herunterladen? (Auf der Claws-Mail-Plugin-Seite kann man nichts downloaden.) Soll ich PGP/Inline oder PGP/Core nehmen und warum? Es funktioniert einfach nicht.

Wer sich solche Anleitungen antut, ist doch Masochist. In Claws Mail gibt es in den Konteneinstellungen ein Feature, das sich mit dem Thema beschäftigt, aber nicht verrät, wie vorhandene (!) Schlüsselpaare eingebunden werden können. Das Programm scheint auch weder mit GPG noch mit Kleopatra zu kommunizieren, was sinnvoll wäre. Falls ich das irgendwann hinbekomme, schreibe ich eine verständliche Anleitung auf Deutsch.

In der nächsten Woche wird der Relaunch der Website vermutlich abgeschlossen werden können; auch die Seite zum Seminar erstrahlt dann in neuem Glanz.

Gesucht: Fucking Manual

Gibt es irgendwo eine verständliche und einfache Anleitung, wie man Linux- und Windows-Rechner in seinem eigenen Netzwerk verbindet, ohne dass man mit der Kommandozeile arbeiten muss?

Beispiele, wie es nicht funktioniert, habe ich jetzt gefühlt 20 Fantastilliarden Mal gelesen. Chip: „Die Verbindung zu Netzwerkfreigaben stellen Sie unter den verschiedenen Systemen am einfachsten über den jeweiligen Dateimanager her. Linux-Benutzer gehen auf „Netzwerk“ und dann auf „Netzwerk durchsuchen“. Bei mir gibt es diesen Menüpunkt „durchsuchen“ nicht, obwohl hier vier Rechner im Netz hängen.

Samba ist auf allen Linux-Rechnern installiert, aber ich kapiere es nicht. Kein Rechner kann auf den anderen zugreifen – nur per ssh und Kommandozeile. Oder sollte ich etwas installieren? Ich habe wirklich keine Lust mehr, mich mit den Mist zu beschäftigen, vor allem, wenn ich in den zahllosen fucking manuals das Wort einfach lesen muss.

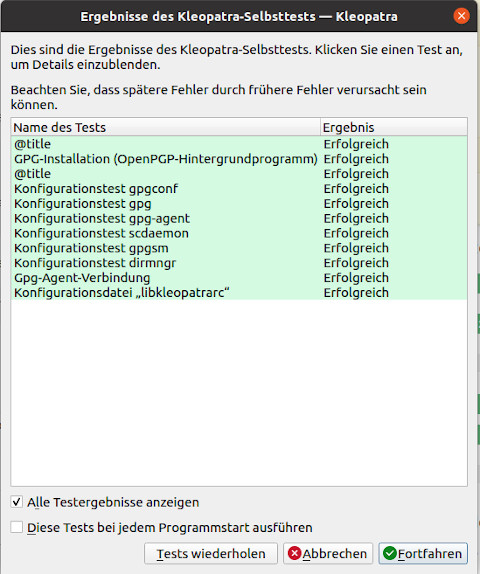

Spätere Fehler und frühere Fehler oder: E-Mails verschlüsseln unter Linux (Focal Fossa)

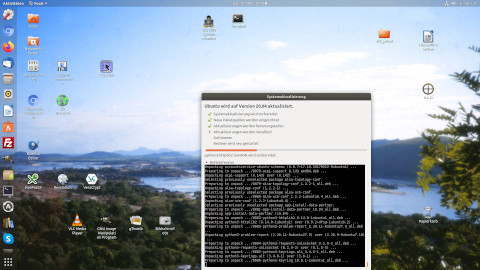

Immer ist irgendetwas. Ich plante, an diesem ruhigen Tag in der letzten Woche meines Urlaubs viel zu schreiben, wie immer eben. Jetzt habe ich nach dem Frühstück zwei Stunden meiner kostbaren Lebenszeit verplempert, um bei meinem neu eingerichteten Focal Fossa (Linux Ubuntu 20.04) wieder E-Mails verschlüsseln zu können. Man sollte denken, das sei einfach, zumal ich das seit exakt einem Vierteljahrhundert praktiziere. Aber das gilt nur theoretisch. Praktisch hat man dann mehrere Schlüssel, mehrere involvierte Programme, mehrere Rechner, mehrere Betriebssysteme, mehrere Versionen derselben, mehrere Backups, und schon bricht Chaos aus.

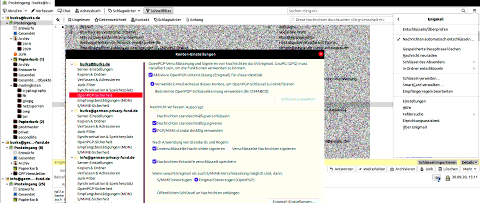

Die gute Nachricht: Nutzt man als E-Mail-Programm Thunderbird, braucht man bei Linux weiterhin das Add-on Enigmail. Das hört sich auf den verschiedenen Support-Websites ganz anders an: „Thunderbird’s built-in OpenPGP support is not an exact copy of Thunderbird with Enigmail. Thunderbird wants to offer a fully integrated solution, and is no longer using GnuPG by default to avoid licensing issues. (This document explains the differences).“ Bedeutet das, man braucht das eigentliche Verschlüsselungsprogramm GnuPG gar nicht mehr installieren? Und für welches Betriebssystem gilt das? (Wie das neue Thunderbird unter Windows verschlüsselt, beschreibe ich später in einem anderen Tutorial.)

Unter Linux stellt sich die Frage anders, da GnuPG bzw. OpenPGP „ab Werk“ ohnehin implementiert ist. Aber eben nicht komplett (vgl. Sceenshot unten). Das Paket scdaemon musste ich von Hand nachinstallieren, nachdem ich mir die gewohnte Benutzeroberfläche Kleopatra geholt hatte. Auch das Programm ist nicht automatisch in Focal Fossa enthalten. (Dann gibt es noch den zum Glück jetzt irrelevanten Unterschied zwischen GPG und GPG2.) Die glauben offenbar im Ernst, ich würde per Kommandozeile ein Programm bedienen wollen! Mach ich aber nicht.

Ich musste also, da ich kein Update von Ubuntu gemacht hatte, sondern eine komplette Neuinstallation, zunächst alle Schlüssel, inklusive des eigenen aktuellen Schlüsselpaars, mit Kleopatra importieren. Will man keine E-Mails, sondern Dateien verschlüsseln, braucht man eine grafische Oberfläche (Seahorse geht auch). Thunderbird kann das nicht, oder ich habe das Feature noch nicht gefunden.

Danach installiert man das Add-on Enigmail. Die Wikis und Manuals sind aber noch nicht für das neueste Ubuntu Focal Fossa; man muss also raten und vermuten. Wie aus dem vergrößerten Screenshot ganz oben ersichtlich sind alle Features an gewohnter Stelle.

Ich frage mich, warum die Thunderbird-Entwickler S/Mime ab Werk implementiert haben, aber nicht OpenPGP? Die können mir doch nicht erzählen, S/Mime würden mehr Leute nutzen? Die usability von S/MIME ist das Schlimmste, was man sich vorstellen kann – Finger weg! – es sei denn, man liebte die drohende Gefahr, in die Psychiatrie eingeliefert zu werden.

By the way: Außerdem habe ich mir das Leben schwer gemacht. Menschliches Versagen eben. Ich war am Rande des Nervenzusammenbruchs, als ich das halbe Dutzend meiner eigenen, zum Teil abgelaufenen Schlüsselpaare vor mir hatte, aber die Key-ID des aktuellen Schlüssels in meinem Impressum nicht wiederfand. Mein Konzept war und ist: alles Geheime sowie die Schlüssel sind in Veracrypt-Containern. Darin wiederum liegt eine verschlüsselte Datei, die KeepassXC anlegt. Dummerweise hatte ich bei der Neuinstallation ein veraltetes Backup genau jenes wichtigen Veracrypt-Containers benutzt, in dem mein aktueller geheimer Schlüssel nicht vorhanden war. Zum Glück habe ich noch ein kleines Netbook mit Linux Mint, auf dem ich erleichtert den „richtigen“ Container fand.

Jetzt brauch ich erst einmal noch mehr Kaffee… Vielleicht komme ich heute auch noch dazu, etwas nützliches zu tun.

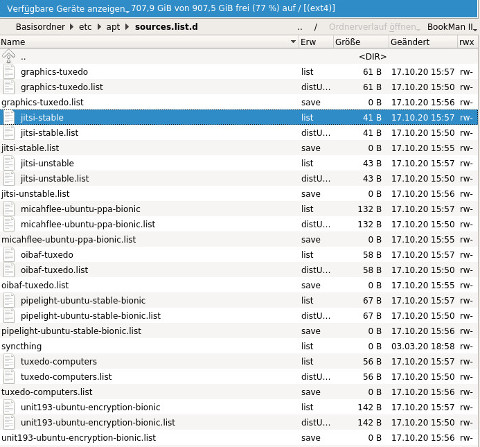

Fremde Quellen

Falls jemand etwas zu dem von mir eröffneten Thread „Woran erkenne ich Fremdquellen und wie werde ich sie los?“ auf ubuntuusers sagen möchte: Nur zu! Ich habe es aufgeben. Für manche Probleme gibt es keine Lösung. Dann werde ich eben auf meinem Hauptrechner auf immer und ewig Bionic Beaver behalten.

Nein: es gelingt mir auch nicht, eine bootfähige Iso von Focal Fossa herzustellen, die von meinem BIOS oder (U)EFI wie auch immer das heute heißt, erkannt wird und bootet. Ich habe jetzt mehrere Stunden damit verbracht, und es reicht irgendwann mit dem Frickeln. Ich mach das nicht zum ersten Mal, sondern nutze Linux seit mehr als 15 Jahren.

(Wer jetzt vorschlägt, ich solle irgendein Wiki oder fucking manual lesen: Den Tipp kann ich mir auch selbst geben. Auf meinem Laptop funktionierte das Update. Der ist bis auf die Hardware identisch.)

Immerhin habe ich einen Teil meiner Probleme gelöst, indem ich Nautilus durch Nemo ersetzte. Nautilus zeigte nur noch das home-Verzeichnis an, aber weder darüberliegende Ordner noch externe Platten oder Sticks. An den Rechten kann es nicht gelegen haben, weil sowohl der Gnome Commander als auch der Krusader das konnten. Vermutlich habe ich Nautilus irgendwie zerschossen, weil ich das Programm mehrfach mit sudo geöffnet habe, wovon abgeraten wird. Aber ich kam anders nicht auf meine anderen Festplatten.

Die gute Nachricht: Ich habe wieder etwas gelernt.

Im Brennpunkt stehende Frettkatze

Das war ja eine schwere Geburt: Sudo gedit und in der fstab rumfummeln. So etwas macht man doch so gern wie eine Operation am offenen Herzen. Sage und schreibe eine Woche musste ich im Ubuntu-Forum Ratschläge verstehen und befolgen.

sudo mount /dev/sda1 /mnt && sudo ls -R /mnt && sudo umount /mnt

cat /etc/fstab | grep -v „^#“

sudo parted -l

sudo blkid

in der fstab fehlt diese Zeile: UUID=EC7E-55BA /boot/efi vfat umask=0077 0 1

Da lernt man, blind zu vertrauen. Ich war froh, dass das Gerät ohne Herumzuzicken wieder hochfuhr. Finally: Rechner 2, auch bekannt als mein Laptop, läuft jetzt mit Focal Fossa (Ubuntu 20.04 LTS).

Die Neuerungen seien behutsam, schreibt Heise. I disagree, Euer Ehren. Ohne Vorwarnung hat man meinen Passwortmanager Revelation entfernt. Was wäre, wenn ich nur einen Rechner gehabt hätte? Als Ersatz bietet sich jetzt KeepassXC an. Aber natürlich funktioniert der Import der alten Keepass-Dateien (bei mir) nicht. Ich musste alles von Hand neu eintragen, und ich habe zahlreiche lange und komplizierte Passwörter. Schön, einige uralte mal wieder gesehen und eingetippt zu haben.

Die Optik interessiert mich nicht, das ändere ich sowieso alles. Ich war auch überrascht, dass die Desktop-Symbole nicht mehr im Original zu sehen waren, nur ein „Muster“, wie ein Newbie-Avatar in Second Life. Das konnte ich reparieren, indem ich die Icons aus /usr/share/applications nahm. Viel Handarbeit – und ein fetter Bug.

Firefox neu? Früher war Firefox erste Wahl, jetzt fliegt er bei mir runter. Das VPN soll schneller gehen? Wieso hängt das vom Betriebssystem ab? Das macht bei mir die Fritzbox. Oder habe ich was falsch verstanden?

Nutzt jemand [irgendetwas von Kleinweich]?

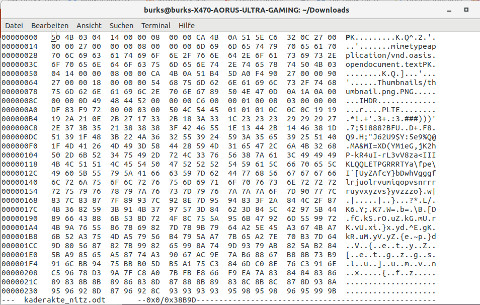

Die Metadaten eines LibreOffice-Dukuments, ausgelesen mit Hexedit für Linux.

Nutzt jemand [irgendetwas von Kleinweich]?

– Der Schockwellenreiter: „Ich fasse es nicht! Der britischen Gesundheitsbehörde Public Health England (PHE) sind zwischen dem 25. September und 2. Oktober 2020 rund 16.000 Corona-Infektionen durchgerutscht. Grund: Alle Daten wurden in einer (sic!) Microsoft-Excel-Tabelle erfaßt und die hatte ihre maximale Größe erreicht.

Während die österreichische Futurezone fälschlicherweise von einem Excel-Fehler schwafelt, ist der London Economic genauer: Die Übernahme neuer Daten funktionierte nicht, weil die maximale Spaltenanzahl von 16.384 Spalten (XFD) erreicht war. Das ist ein bekanntes »Feature« von Excel (vor Excel 2007 waren sogar »nur« 256 Spalten möglich).“

– Nutzt jemand Microsoft Office? Aus Sicht des Datenschutzes könnte das illegal sein. Die Datenschützer kritisieren, dass es „weiterhin nicht eindeutig ersichtlich“ sei, „welche weiteren personenbezogenen Daten in diesem Rahmen verarbeitet werden“.

– Und hier noch eine Uralt-Klamotte. Man kann die Metadaten eines Word-Dukuments mit einem Hexeditor (Video) auslesen. The Sidnay Morning Herald (2003): „UK government gets bitten by Microsoft Word“. Im Original viel schöner formuliert: „Microsoft Word bytes Tony Blair in the butt“. „Most Word document files contain a revision log which is a listing of the last 10 edits of a document, showing the names of the people who worked with the document and the names of the files that the document went under. Revision logs are hidden and cannot be viewed in Microsoft Word. However I wrote a small utility for extracting and displaying revision logs and other hidden information in Word .DOC files.“

Alles die Rubrik „einmal mit Profis arbeiten“…

Fuck this and the race-faking academic

Credits: Samira, wurde mir soeben aus Kopenhagen zugeschickt.

Heute nur Belangloses, während ich Candy Dulfer zuhöre.

– Böhmermann! Die Syntax von „fuck you!“ ist weder „fick dich“! noch „fuck yourself“ (letzteres ist eine Lehnrückübersetzung der falschen deutschen Übersetzung „fick dich!“), sondern – syntaktisch notwendige Satzteile auslassend – „man ficke dich!“, wie in „fuck this fucking rifle, it’s jammed again“. Im letzteren Fall ist theoretisch auch ein Imperativ/Optativ der 2. Person möglich. Si quis negat hæc vera esse, anathema sit.

– Neu erlernt und ausprobiert: Sauer-Scharf-Suppe und Käsekuchen. Wo kommt das Saure und Süße in der Suppe her? Lesen hier chinesische Großmütter mit? 中国祖母在这里读书吗? Meine Suppe schmeckt zwar gut, könnte aber etwas pikanter sein. Mehr Essig? (Ich habe Reisessig genommen.) Mehr Zucker?

Ich habe auch meine handmade Currywurst-Sauce neu gemixt, weil ich plane, alsbald ein paar Bratwürste zu verzehren. Die Küche sieht sah aus wie ein Schlachtfeld.

– Erneute Disqualifikation bei der Opferolympiade: „The rise of the race-faking academic

Another white academic, who was pretending to be black, has resigned.“ Yeah! Mehr davon!

Da läuft gerade Lucky Backup. Ich wurde daran schmerzhaft erinnert, weil mein Hauptrechner sich heute plötzlich weigerte, die Monitorauflösung aufzuführen, sondern bei jämmerlichen 1024×768 Pixel steckenblieb, statt mir die gewohnten 1920×1080 Pixel zu zeigen. Ich musste wie gewohnt kryptische Foren-Beiträge durchforsten, hatte plötzlich unzählige Festplatten, fuhrwerkte mit Herzklopfen mit gedit im dev-Verzeichnis herum und kam mit Nautilus eigentlich nirgendwo mehr hin außer in mein Home-Verzeichnis, noch nicht einmal, wenn ich zum Erschrecken der Terminals den Dateimanager mit sudo aufrief. Das ergab alles keinen Sinn. Das Problem hat sich mit autoremove halbwegs lösen lassen, zumindest spinnt der XServer nicht mehr.

Ich wünsche jetzt eine gute Nacht. Wenn ihr noch einen guten Film sehen wollte: Training Day mit Denzel Washington in Höchstform (…stealing scene after scene as he utters gritty dialogue and glares into the camera). Natürlich im Original mit Untertiteln! Die Dialoge sind großartig.

Hide and Seek

Manchmal muss man sich über die Berichterstattung bei Heise doch wundern. Wenn jemand sachlich und richtig technische Themen im Internet dargestellt haben möchte, wer sollte sonst vernünftig aufklären?

Aktuell: „Missing Link: Wie Staaten die Verschlüsselung im Internet per Gesetz aushebeln“. Der Artikel ist zwar lang, aber, mit Verlaub, richtig schlecht.

Erstens: Was ist überhaupt gemeint? Transportverschlüsselung oder Ende-Ende-Verschlüsselung der Nutzer? Oder gar beides?

Zweitens: Hat das irgendjemand angekündigt, die üblichen Verdächtigen hätten es gern (gähn) oder geschieht es real?

Drittens: Geht es um eine gesetzliche Grundlage, Verschlüsselung zu verbieten oder möchte man es nur umsetzen oder beides?

Viertens: Geht es um die Provider oder um die so genannten Endverbraucher oder beide?

Fünftens: Oder geht es um alles, Politiker haben aber keinen blassen Schimmer und raunen deshalb geheimnisvoll herum? „… nicht zuletzt der Einbau von Verschlüsselung in Basisprotokolle des Internets drohe den Zugriff auf kriminelle Inhalte zu erschweren“ – großes Bullshit-Bingo!

Australiens Assistance and Access Act ist gerade hoch im Kurs bei denen, die auch für Europa ein Anti-Verschlüsselungsgesetz fordern. (…) Bei den Technical Assistance Requests (TARs), versorgen die Provider die australische Polizei sowie die verschiedene Geheimdienste mit entschlüsselten Daten von Zielpersonen.

Entschlüsselte Daten von Zielpersonen? Meinen sie die Zugangsdaten für E-Mail-Konten? (Was hülfe das?) Zugangsdaten für Websites und Social Media? Oder möchten jemand – am besten per Ferndiagnose – meine Veracrypt-Passwörter entschlüsseln? Have fun!

Australiens Regierung tritt dem Vorwurf, Hintertüren einzubauen, mit einer eigenen FAQ entgegen, in der sie über „Mythen“ spricht, die über das Gesetz verbreitet wurden.

Hintertüren? Ich will ja nicht schon wieder über die so genannte Online-Durchsuchung zetern (wenn die funktionierte, brauchte man ja keine Hintertüren). Nur für Windows oder auch für Linux Mint? Oder weiß man nichts Genaues wie immer nicht?

Oder sind andere Staaten nur neidisch über unsere schöne deutsche Sina-Box?

Guckst du hier: „Kanther fordert in seiner Rede, den Risiken, die sich aus der Technik ergeben auch mit den Mitteln der Technik zu begegnen und führt dabei unter anderem auch elektronische Wegfahrsperren als Mittel zur Verhinderung von Kraftfahrzeugdiebstählen an. Dieser Vergleich mutet seltsam unpassend an, handelt es sich dabei doch genau wie der Einsatz von kryptographischen Mitteln um ein klassisches Mittel zu Verbrechensprävention, nicht um ein staatliches Instrument zur Strafverfolgung. Eine Umsetzung von Kanthers Vorschlägen würde den Anwender von Datennetzen seiner legitimen Verteidigungsmöglichkeiten gegen Computerkriminelle berauben.

Kanther führt weiter aus, wie er sich die Kontrolle des Staates vorstellt: “Dies kann dadurch geschehen, daß die verwendeten Schlüssel sicher hinterlegt werden. Durch eine Kombination von organisatorischen, personellen, technischen und juristischen Maßnahmen kann jedem Verdacht einer Mißbrauchsmöglichkeit begegnet werden.”

Das war am 28 April 1997! Es gibt noch andere hübsche Beispiele. Vor 20 Jahren fragte Florian Rötzer auf Telepolis: „Nichts mehr mit Pretty Good Privacy?“ Oder der Guardian (2001): „Pakistan to ban encryption software“.

Ich schrieb hier vor 12 Jahren: Der Artikel von Heise erinnerte mich an meinen Text auf spiggel.de vom 10.02.2007: „Geheimes Schreiben gegen Schäuble„, in dem ich Steganografie unter Linux vorstellte. Mit ein paar Befehlen kann man Texte so in Bildern verstecken, dass sie kaum gefunden werden.

Hier ein Beispiel, die Fotos oben sind das Ergebnis: Das linke Bild ist das Original, im rechten Foto ist ein längeres Zitat aus dem Koran verborgen. Ich habe vorher nachgesehen, in welchen Passagen es um den Jihad geht.

burks@master:~/burksfiles/temp5$ touch osama.txt

burks@master:~/burksfiles/temp5$ echo "Und wenn die heiligen Monate abgelaufen sind, dann tötet die Götzendiener, wo immer ihr sie findet, und ergreift sie und belagert sie und lauert ihnen aus jedem Hinterhalt auf. Wenn sie aber bereuen und das Gebet verrichten und die Zakah entrichten, dann gebt ihnen den Weg frei. Wahrlich, Allah ist Allvergebend, Barmherzig;"> osama.txt

burks@master:~/burksfiles/temp5$ zip secretmessage.zip osama.txtupdating: osama.txt (deflated 36%)

burks@master:~/burksfiles/temp5$ cat 181008_2.jpg secretmessage.zip > 181008_3.jpg

Oder wünscht das Publikum, weil es besorgt ist, dass ich hier einen Online-Lehrgang über Steganografie anbiete? Gehe ich richtig in der Annahme, dass niemand mehr Windows 3.11 benutzt?

Vermischte Alu-Hüte

Müller’sches Volksbad München, fotografiert am 20.10.2003, Symboldbild für alles

Was ich unbedingt noch mitteilen wollen, aber nicht dazu kam:

– Jacobin spricht mir aus der Seele, was die Aluhut-Träger angeht.

„Dennoch müssen wir uns hüten, Menschen dafür zu verurteilen, »das Falsche« zu glauben und sie für ihre Verstöße gegen den ordnungsgemäßen öffentlichen Vernunftgebrauch an den Pranger zu stellen. Wir sollten stattdessen fragen, wie der Nährboden für das weitverbreitete Unbehagen an der Aufklärung entstehen konnte: Welche Funktion nehmen die Glaubenssysteme der Gegenaufklärung in unserer Gesellschaft ein?“

„Eine zentrale Schwäche des politischen liberalen Rationalismus ist, dass er in Klassenfragen blind ist. Oft mündet er in kaum verhohlenen Klassenhass einer liberalen, gebildeten Mittelschicht auf »die Bildungsfernen«. Ungeachtet der realen Klassenzusammensetzung der verschwörungstheoretischen, vor allem aber der esoterischen Bewegung – die eine heterogene Klassenstruktur aufweist und sich zu großen Teilen auch aus der Mittelschicht speist – stellt der dumme, ungeduschte Aluhut in der öffentlichen Vorstellung eine Figur der unteren Klasse dar.“

– Telepolis beschäftigt sich mit dem kurzgeschorenen Rasen an sich, der ab sofort „peinlich“ sein sollte: „Wer sich nicht freiwillig der Gartenzwergarmee anschließt, wird von den Nachbarn eingereiht.“

– Twitter verbreitet die Wahrheit und nichts als die Wahrheit. #prawda (Volksweisheit)

Oder auch: Trump legt sich mit [bitte selbst ausfüllen] an. Guter Mann. So funktioniert Werbung, und so setzt man Agenden.

Apropos Wahrheit: Ich empfinde irgendwie Schadenfreude. Die FAZ: „Die Recherchegruppe „Correctiv“ hat einen Bericht von „Tichys Einblick“ im Auftrag von Facebook mit einem „Teils falsch“-Stempel versehen. Das hat das Oberlandesgericht Karlsruhe nun untersagt.“

– Die USA führen einen unerklärten heimlichen Krieg gegen Venezuela. Aber das wussten wir schon.

– Zum Schluss. Ich hoffe, dass die wohlwollenden Leserinnen und geneigten Leser, die Linux nutzen, einige Befehle, die möglich, aber desaströs wirken, nicht ausführen? Wie wäre es mit mv / /dev/null?

Memorial: Upgrade

2006 habe ich meine damaligen Rechner auf Debian umgestellt.

IT-Modus: Expert

Jaja, ich weiß, was das heißt. Latein gut zu können war damals dem Studium der Geschichte in Münster vorausgesetzt. Ich finde es noch heute nützlich. Aber eine Spam-Mail in Latein hat was. Ich kann mir allerdings nicht erklären, was bei denen schief gelaufen ist und wieso man mir noch eine Mail schicken muss.

Arin [NsLookup] sagt: Irgendwas bei Schlund. Na ja, Billig, billig, da weiß man, was man kriegt.

Österreich hatte übrigens einen Datenreichtum. „Über eine Online-Datenbank der österreichischen Verwaltung waren jahrelang sensible personenbezogene Informationen wie Privatadressen, Geburtsdaten und Angaben zum Steuerverfahren von rund einer Million Bürger ohne jegliche Hürden offen zugänglich.“

Ich muss zugeben, dass mir die Top Level Domain works bisher nicht bekannt war. Wozu braucht man das? Ist das eine von denen, die 2013 eingeführt wurden?

Die Mitarbeiter der Fraktion der „Linken“ im Bundestag sind die Speerspitze der Neuland-Bewohner:

„Der Angriff auf die deutschen Parlamentarier begann mit einer Mail, die von den Vereinten Nationen zu stammen schien und Informationen zum Ukrainekonflikt versprach. Als eine Mitarbeiterin der Linkenfraktion auf den Link klickte, installierte sich ein Schadprogramm.“

Ach ja? Man liest E-Mails im HTML-Format? Man tut genau das, wovon ich in meinen Seminaren seit 1997 (!) abrate? Ein Programm installiert sich selbst, ohne dass der Nutzer es erlaubt? Hui! Einmal mit Profis arbeiten… Seufz.

Ich frage mich, was so schwer ist, E-Mails im Textformat anzusehen bzw. anzeigen zu lassen – sogar für Kleinweich-Nutzer? Faulheit? Dummheit? Oder wie gewohnt beides? Man kann ja niemanden zu Mutt zwingen, und das ist auch gut so, aber vielleicht sollte zu den Basics gehören, dass man weiß: Bill Gates war schuld, dass es so etwas überhaupt gibt.

Die ultimative Sicherheitslösung ist natürlich, sich dem Digitalen an sich zu verweigern und mit Papier und Stift zu arbeiten wie einige Gesundheitsämter (!) in Berlin. Und man darf natürlich nie auf Liebesbriefe antworten. Man muss nicht so streng sein wie Fefe vor zwanzig Jahren, als man noch DFUE sagte. (Das nur für die Nachgeborenen.) Aber ein bisschen kann man die Gehirnzellen schon anstrengen.

Man kann auf Spam-E-Mails auch antworten.

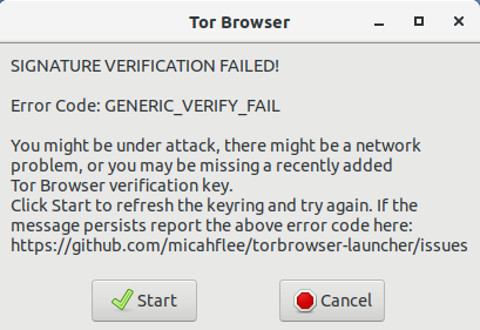

Kein Tor

Ich werde hier noch wahnsinnig. Ich habe zwei Rechner, die, was die Software (Ubuntu 18.04.4 LTS (Bionic Beaver)) angeht, fast identisch sind. Auf dem einen (dem Laptop) habe ich den Tor-Browser ohne Probleme installiert, auf dem anderen scheitere ich mit einer Fehlermeldung, die zu beheben ich schon gefühlt zweihunderttrillionen Foren-Beitrage angesehen habe, ohne einen zu finden, der mir hülfe.

Vielleicht wissen die technikaffinen Leserinnen und die softwarekundigen Leser etwas?

Crosspoint available?

CrossPoint-Nachfolger OpenXP in einer KDE-Konsole unter Linux, credits: Flups/Wikipedia

Ich schrob auf Fratzenbuch: „Ihr E-Mail Programm unterstützt leider keine HTML“ – erster und nicht weitergelesener Satz vieler rasch gelöschter E-Mails. #security #neuland #pappnasen #unbelehrbar #crosspointwarsuper

Für mich war Crosspoint immer noch das beste E-Mail-Programm ever. Ich habe mich mal umgeschaut. Offensichtlich gibt es für Linux 64Bit keine verfügbare Version?

Arbeitet jemand mit FreeXP? Das könnte ich aus nostalgischen Gründen in der VirtualBox laufen lassen. Ich ärgere mich, dass ich damals von damals keine Screenshots mehr habe. Oder ich müsste überraschenderweise noch irgendwo eine Diskette finden mit dem Material für Neonazis und Computernetze.

Zoom!

Ich habe mich jetzt doch entschlossen, für Konferenzen zunächst (!) Zoom zu verwenden, da es diese Software auch für Linux gibt und die Gratis-Version die Features bietet, die man zum Üben braucht.

Warum aber, zur Hölle, sieht das von mir ausgewählte temporäre Hintergrundbild (Thema auf vielfachen Wunsch des Publikums) aus, als hätte ich gerade eine gemeinsame psychotrophe Session mit Timothy Leary abgehalten? Es flimmert auch, wenn ich eine der vorgegebenen Grafiken nehme. Ich nehme nicht an, dass es am Bildschirm meines Laptops liegt, der ist ziemlich gut und sogar für Gamer geeignet.

Hat jemand eine Idee?

Jitsi

Den Rat des wohlwollenden Publikums aufnehmend habe ich mal Jitsi ausprobiert – also doch eine browserbasierte Lösung. Wenn ich mit dem Laptop eine Konferenz eröffne und mit dem anderen Rechner beitrete, kann ich mit mir selbst konferieren (falls das nötig sein würde).

Ich bin aber kläglich gescheitert, einen eigenen Server einzurichten. Hat nicht funktioniert, zahllose Fehlermeldungen der rätselhaften Art. Vielleicht muss das auch nicht sein.

Was ist eigentlich der Haken an der Version per Browser? Das würde doch ausreichen?