Pact on the Self-discipline

Wie Heise berichtet, haben sich chinesische Websites zu einem „Chinese Pact on the Self-discipline on Visual-Audio Programs and Services of the Internet“ zusammengeschlossen. Auch die Nachrichtenagentur Xinhua will offenbar „nur noch ‚positive und gesunde‘ Inhalte verbreiten“. „In recent years, the Authorities have taken a series of measure to deal with pornographic and illegal activities on line, and many domestic websites have been closed down for involvement in illegal publications or services.“

So etwas haben wir in Deutschland schon. Es wäre ja noch schöner, wenn uns andere Länder zuvorkommen würden, wenn es um (Selbst)Kontrolle geht. Laut Heise geht es den Chinesen darum, „Gewalt, Pornographie, terroristische Inhalte und Werbung für Glücksspiel aus dem Web fernzuhalten.“ Aha. Im Usenet darf man das also weiter verbreiten.

Das hört sich doch gut gemeint an. Also werden sich zahlreiche Websites der Initiative freiwillig anschließen. Spontan haben das getan: burks.de, burksblog.de, spiggel.de, burkhard-schroeder.org, burkhard-schroeder.com, burkhard-schroeder.info, burkhardschroeder.de, qwertzuiopue.de und al-arabi.info. Diese Websites haben niemals das Böse [bitte selbst ausfüllen] in das Web [sic] gelassen und werden das auch weiterhin nicht tun (vgl. das positive und gesunde Foto oben).

Caissa zu Ehren

In einer Schublade habe ich eine silberglänzende Schale gefunden, die aber nur aus Blech ist. Schwer, die zu fotografieren, zumal meine Lumicron-Kamera langsam den Geist aufgibt. Ein Mann zieht einen störrischen Esel – das ist das Wahrzeichen der Stadt Unna. Dort bin ich aufgewachsen, und dort habe ich erste journalistische Erfahrungen gesammelt. Auf der Schale ist eingraviert:

Hihi. Wussten Sie, verehrte Leserin uind geliebter Leser, dass ich begeisteter Schachspieler bin und jahrelang in Vereinen (- in diesem und in diesem -) gespielt habe? Wenn Sie mich herausfordern: Ich zögere auch nicht, das hier zu spielen, damit gleich Leben in die Bude kommt.

Zen 2.0

Wer es noch nicht wusste: Ich muss bis zum 31. März ein Buchmanuskript fertigstellen. (Mehr demnächst exklusiv hier.) Das bedeutet Stress. Vielleicht kann ich den durch virtuelles Meditieren in meiner virtuellen Raumstation virtuell abbauen?

Vorratsdatenspeicherung | Juristisches

Urteil des Zweiten Senats des Bundesverfassungsgerichts vom 2. März 2006 (2 BvR 2099/04) (ohne Literaturangaben)

(…) Das Fernmeldegeheimnis schützt in erster Linie die Vertraulichkeit der ausgetauschten Informationen und damit den Kommunikationsinhalt gegen unbefugte Kenntniserlangung durch Dritte.

Als Folge der Digitalisierung hinterlässt vor allem jede Nutzung der Telekommunikation personenbezogene Spuren, die gespeichert und ausgewertet werden können. Auch der Zugriff auf diese Daten fällt in den Schutzbereich des Art. 10 GG; das Grundrecht schützt auch die Vertraulichkeit der näheren Umstände des Kommunikationsvorgangs.

Dazu gehört insbesondere, ob, wann und wie oft zwischen welchen Personen oder Endeinrichtungen Telekommunikationsverkehr stattgefunden hat oder versucht worden ist. Andernfalls wäre der grundrechtliche Schutz unvollständig; denn die Verbindungsdaten haben einen eigenen Aussagegehalt. Sie können im Einzelfall erhebliche Rückschlüsse auf das Kommunikations- und Bewegungsverhalten zulassen. Häufigkeit, Dauer und Zeitpunkt von Kommunikationsverbindungen geben Hinweise auf Art und Intensität von Beziehungen und ermöglichen auf den Inhalt bezogene Schlussfolgerungen. (…)

Die freie Entfaltung der Persönlichkeit setzt unter den modernen Bedingungen der Datenverarbeitung den Schutz des Einzelnen gegen unbegrenzte Erhebung, Speicherung, Verwendung und Weitergabe seiner persönlichen Daten voraus. Dieser Schutz ist von dem Grundrecht aus Art. 2 Abs. 1 in Verbindung mit Art. 1 Abs. 1 GG verbürgt. Das Grundrecht gewährleistet insoweit die Befugnis des Einzelnen, grundsätzlich selbst über die Preisgabe und Verwendung seiner persönlichen Daten zu bestimmen.

Das Grundrecht dient dabei auch dem Schutz vor einem Einschüchterungseffekt, der entstehen und zu Beeinträchtigungen bei der Ausübung anderer Grundrechte führen kann, wenn für den Einzelnen nicht mehr erkennbar ist, wer was wann und bei welcher Gelegenheit über ihn weiß. Die Freiheit des Einzelnen, aus eigener Selbstbestimmung zu planen und zu entscheiden, kann dadurch wesentlich gehemmt werden.

Ein von der Grundrechtsausübung abschreckender Effekt fremden Geheimwissens muss nicht nur im Interesse der betroffenen Einzelnen vermieden werden. Auch das Gemeinwohl wird hierdurch beeinträchtigt, weil Selbstbestimmung eine elementare Funktionsbedingung eines auf Handlungs- und Mitwirkungsfähigkeit seiner Bürger gegründeten freiheitlichen demokratischen Gemeinwesens ist. (…)

Bei den Verbindungsdaten handelt es sich um personenbezogene Daten, die einen erheblichen Aussagegehalt besitzen können und deshalb des Schutzes durch das Recht auf informationelle Selbstbestimmung (Art. 2 Abs. 1 in Verbindung mit Art. 1 Abs. 1 GG) bedürfen.

Telekommunikation hat mit der Nutzung digitaler Übertragungsgeräte an Flüchtigkeit verloren und hinterlässt beständige Spuren. Durch die Digitalisierung fallen nicht nur bei den Diensteanbietern, sondern auch in den Endgeräten der Nutzer ohne deren Zutun vielfältige Verbindungsdaten an, die über die beteiligten Kommunikationsanschlüsse, die Zeit und die Dauer der Nachrichtenübertragung sowie teilweise auch über den Standort der Teilnehmer Auskunft geben und regelmäßig über den jeweiligen Kommunikationsvorgang hinaus gespeichert werden. Die Menge und der Aussagegehalt anfallender Verbindungsdaten lassen ein immer klareres Bild von den Kommunikationsteilnehmern entstehen. Auf Grund der Konvergenzen der Übertragungswege, Dienste und Endgeräte kommt es in der Telekommunikation in zunehmendem Maße zu einer Komprimierung des Informationsflusses. Die Endgeräte, vor allem Mobiltelefon und Personalcomputer, dienen nicht nur dem persönlichen Austausch, sondern zunehmend auch der Abwicklung von Alltagsgeschäften, wie dem Einkaufen oder dem Bezahlen von Rechnungen, der Beschaffung und Verbreitung von Informationen und der Inanspruchnahme vielfältiger Dienste. Immer mehr Lebensbereiche werden von modernen Kommunikationsmitteln gestaltet. Damit erhöht sich nicht nur die Menge der anfallenden Verbindungsdaten, sondern auch deren Aussagegehalt. Sie lassen in zunehmendem Maße Rückschlüsse auf Art und Intensität von Beziehungen, auf Interessen, Gewohnheiten und Neigungen und nicht zuletzt auch auf den jeweiligen Kommunikationsinhalt zu und vermitteln – je nach Art und Umfang der angefallenen Daten – Erkenntnisse, die an die Qualität eines Persönlichkeitsprofils heranreichen können.

4. Das Recht auf informationelle Selbstbestimmung schützt vor jeder Form der Erhebung personenbezogener Informationen. Ein Durchsuchungsbeschluss, der – wie hier – zielgerichtet und ausdrücklich die Sicherstellung von Datenträgern bezweckt, auf denen Telekommunikationsverbindungsdaten gespeichert sein sollen, greift in das Grundrecht aus Art. 2 Abs. 1 in Verbindung mit Art. 1 Abs. 1 GG ein.

5. Beschränkungen des Art. 2 Abs. 1 GG bedürfen einer gesetzlichen Grundlage, aus der sich die Voraussetzungen und der Umfang der Beschränkungen klar und für den Bürger erkennbar ergeben und die damit dem rechtsstaatlichen Gebot der Normenklarheit entspricht.(…)

Ich frage mich, ob die Herrschaften, die das Gesetz zur Vorratsdatenspeicherung beschlossen haben, jemals in eines der Urteile des Bundesverfassungsgerichts hineingesehen haben. Die Richter werden ihnen die Vorratsdatenspeicherung in kleine Fetzen zerreißen und auf den traurigen Resten vornehm herumtrampeln, bevor sie in die Tonne fliegen.

Paramo de los Conejos

Wieder eine Falschinformation in Spiegel Online, weil niemand recherchiert: „Offenbar war die Maschine normal vom Flughafen gestartet, musste dann aber eine Kurve in Richtung der Los Conehos-Hochebene fliegen, in deren Umgebung sie dann zerschellte.“ Die Hochebene heißt (Paramo) de los Conejos – das kann man sich bei maps.google.com ansehen.

Online-Durchsuchung | Chronologie

Ich habe im Rahmen einer größeren Recherche die Medienberichte über die “Online-Durchsuchung” zusammengefasst (Auswahl). Sehr lustig, wenn man den Quatsch vergleicht, der zum Thema geschrieben wurde.

Liebe zu Maschinen

„Life-Long Loving with a Sexbot“ – das war der Titel eines Artikels auf Spiegel Online vom 12.12.2007. (Die Bilder sind leider nicht mehr verfügbar.) Zwei Tage vorher erschien die deutsche Version: „Robotik: Liebhaber mit Platine“. Heise hat jetzt nachgelegt: „Liebe zu Maschinen ist keine Science Fiction“. Der Artikel ist Werbung für die aktuelle Ausgabe der Technology Review mit dem Schwerpunkt „Liebe deine Maschine“. Ein Interview mit Hiroshi Ishiguro ist online verfügbar: „Gefühle entwickeln immer nur wir“.

Noch einmal zum Mitschreiben: David Levy ist der Gewährsmann für die Thesen, Hiroshi Ishiguro kommentiert das (weder Spiegel Online noch Heise sind in der Lage, Levys oder Ishiguros Website zu verlinken. Zugegeben: Bei Levy war es richtig schwierig!)

Ich gehe davon aus, dass Spiegel Online von about.com abgeschrieben hat. Dort erschienen sowohl die Story, ein Interview und eine Rezension des Buches „Robots unlimited – Life in a Virtual Age“ schon im Oktober. Keine Kunst, darüber fünf Monate später etwas zu schreiben!

Das Thema erinnert mich an meine beiden Reportagen über Sex in Second Life: „Der verliebte Avatar“ und „Einsame Herzen 2.0„. In Wahrheit geht es um Wahrnehmungspsychologie.  Was sieht der Mensch in den Dingen, seien sie real oder virtuell? Der Homo sapiens neigt aus evolutionären Gründen zur anthropomorphen Interpretation seiner unbelebten und belebten Umwelt. Religion ist eine Version davon – das wusste schon Ludwig Feuerbach 1841: „Der Mensch schuf Gott nach seinem Bild“.

Was sieht der Mensch in den Dingen, seien sie real oder virtuell? Der Homo sapiens neigt aus evolutionären Gründen zur anthropomorphen Interpretation seiner unbelebten und belebten Umwelt. Religion ist eine Version davon – das wusste schon Ludwig Feuerbach 1841: „Der Mensch schuf Gott nach seinem Bild“.

Neu ist: Der Mensch schafft sich jetzt selbst; Götter und höhere Wesen sind nur altertümliche Versionen des Avatars. „Liebe zu Maschinen“ bedeutet in Wahrheit: Wann entwickelt der Mensch zu Dingen Gefühle, die die Evolution für Menschen (und Tieren) vorgesehen hat? Man kann sich jetzt mit der Übersprunghandlung aus der Verhaltensforschung beschäftigen oder mit der Theorie der Projektionen. Vermutlich es es aber viel einfacher: Der Roboter agiert nur wie ein verdinglichter Avatar; was für diesen psychologisch gilt, muss auch für jenen gelten.

Da Sex und Liebe ohnehin nur Projektionen sind, spricht nichts dagegen, dass der Homo sapiens auch „Gefühle“ zu scheinbar belebten menschenähnlichen Dingen entwickelt – vorausgesetzt, diese sind dem realen Vorbild so ähnlich, dass das menschliche Auge ausgetrickst wird. Matrix lässt grüßen. Und hier gibt es eine Bibliografie dazu.

Irrationale Ängste?

Interview mit Albrecht Ude über die Vorratsdatenspeicherung: „Haben Sie irrationale Ängste vor der Vorratsdatenspeicherung, Herr Ude?“

Generation Netz-Naiv

Lesenswert: „Generation Netz-Naiv“ (Telepolis), dazu „SPON: Abkupfern statt Eigenleistung – Ein Beispiel“ (Steffen Büffel), „AFP zieht “seinen” Beitrag zurück“ (Matthias Schindler), „Spiegel Online kopiert bei der Washington Post“ (Don Alphonso) sowie – schon etwas älter -: „Contentklau in Blogs und anderswo“ (Telepolis). Und zum krönenden Abschluss „Was haben wir bloß falsch gemacht?“ (FAZ).

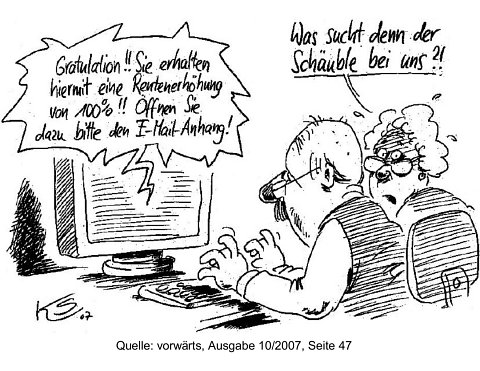

Öffnen Sie den E-Mail-Anhang!

Online-Durchsuchung 1993

Focus (38/1993): „Nationales Netz. Unter Verwendung zentraler Mailboxen bauen Neonazis ein landesweites Computernetz auf“. – „Die System Operators und ihre Überwacher experimentieren mit immer neuen Programmen. Hetzer alias Tetzlaff: ‚Eine Entschlüsselung ist für Unbefugte praktisch nicht mehr möglich.‘ Doch die Verfassungsschutztechniker dringen in die Mailboxen ein. Zunehmend knacken sie auch Paßwörter, die den Zugriff Unbefugter stoppen sollen. Die Beute: Veranstaltungstips, Hinweise auf neue Bücher und Szeneschriften…(…) Bayerns Verfassungsschutz- Vizepräsident Volker Haag: ‚Dann kann die Planungszeit für extremistische Aktionen eventuell so verkürzt werden, daß uns kaum noch eine Möglichkeit zum Eingreifen bleibt.'“

Wie sich die Worte gleichen….

Dem Spiegel seine Fälle

Neinnein, Spiegel Online! Es heißt nicht „Lisa Ortgies, verheiratet und Mutter von zwei Kindern“, sondern: „Mutter zweier Kinder“. Deutsches Genitiv, schweres Genitiv. Nun gut, immer noch besser als im Ossi-Deutsch „Lisa Ortgie’s“ zu schreiben.

Bundestrojaner zu Bundeswürmern

„Wurm statt Windows-Update“ titelt der Heise-Newsticker. Eine typische Microsoft-Idee: Um einen Schädling zu entfernen, schleust man einen anderen Schädling ein, der zwar ein „Nützling“ ist, aber auch nur durch ein Leck im Betriebssystem eindringen kann. Die Methode ist nicht neu. Vor fünf Jahren lasen wir den hübschen Titel „Wurm jagt Wurm“. Auch da gruselt es den sicherheitsbewussten Computer-Nutzer: „Wenn der Wurm den Original-Blaster auf dem befallenen Rechner entdeckt, beendet er den zugehörigen Prozess, löscht die Wurmdatei msblast.exe und versucht den Microsoft-Patch zu installieren. Danach startet er den Rechner neu und macht sich auf die Jagd nach weiteren Opfern.“ Igitt.

Milan Vojnovic hat ein Papier dazu publiziert [„On the race of worms, alerts and patches“, with A. Ganesh, journal submission, 2006 (conf ver ACM WORM 05)], das aber schön älter ist. Bruce Schneier wettert gegen die Idee („Benevolent Worms“) an sich, was zu erwarten war und womit er sicher Recht hat. Er bezieht sich auf einen Artikel der New Scientist.com: „Friendly ‚worms‘ could spread software fixes“. „Milan Vojnović and colleagues from Microsoft Research in Cambridge, UK, want to make useful pieces of information such as software updates behave more like computer worms: spreading between computers instead of being downloaded from central servers. The research may also help defend against malicious types of worm, the researchers say.“

Statt permanent „Patches“ und neue „Sicherheitsupdates“ in den löchrigen Käse zu stopfen, möchte das Microsoft durch „gute“ Würmer erledigen lassen. Das erschließt sich mir theoretisch nicht ganz: Ein Wurm dringt prinzipiell über Schwachstellen im System (Windows!) ein. „Würmer warten andererseits nicht passiv darauf, dass sie mit infizierten Dateien weitergegeben werden. Sie versuchen auf unterschiedliche Art, aktiv via Netzwerk weitere Computer zu infizieren. Aber auch ein Wurm kann – wie ein Virus – in vertrauenswürdigen Dateien getarnt integriert sein, in diesem Fall hat man evtl. beide Übertragungsarten und daher eine Mischform. Als dritte Art gibt es noch die Trojaner (Trojanisches Pferd), diese zeichnen sich vor allem dadurch aus, dass sie eine Hintertür auf dem System installieren, über welche die Versender (etwa die Programmierer) Zugriff auf den kompromittierten Rechner haben. Heutzutage sind häufig Mischformen (Trojanerwürmer und Trojanerviren) anzutreffen.“

Sollen die Windows-Benutzer bestimmte Sicherheitslücken jetzt bewusst offen lassen, damit die gutartigen und von Kleinweich autorisierten Würmer die bösen Würmer angreifen und auf dem Rechner eine digitalen Wurmkrieg beginnen? Schneier schreibt: „Giving the user more choice, making installation flexible and universal, allowing for uninstallation — all of these make worms harder to propagate. Designing a better software distribution mechanism, makes it a worse worm, and vice versa. On the other hand, making the worm quieter and less obvious to the user, making it smaller and easier to propagate, and making it impossible to contain, all make for bad software distribution.“

Vielleicht denkt Microsoft ganz kommerziell? Wäre ein angeblich gutartiger Wurm nicht ein Exportartikel nach Deutschland? Bundestrojaner zu Bundeswürmern!

Illegale Raucherfilme

Spam bei Spiegel Online: „Die New Yorker Gesundheitsbehörde verlangt, dass Filme, in denen Raucher „in einem positiven Licht gezeigt werden“, für unter 18-Jährige tabu sein sollen. Die Freiwillige Selbstkontrolle der Filmwirtschaft (FSK) will diese Idee auch hierzulande durchsetzen. (…)

Spam bei Spiegel Online: „Die New Yorker Gesundheitsbehörde verlangt, dass Filme, in denen Raucher „in einem positiven Licht gezeigt werden“, für unter 18-Jährige tabu sein sollen. Die Freiwillige Selbstkontrolle der Filmwirtschaft (FSK) will diese Idee auch hierzulande durchsetzen. (…)

– In Talkshows mit Helmut Schmidt müssen sensible Bildausschnitte durch einen schwarzen Balken verdeckt werden (…)

– Für Mörder, Vergewaltiger und andere Kapitalverbrecher ist Kettenrauchen Pflicht,

– für die Darsteller von Kleinkriminellen reicht Passivrauchen.

– Sendungen wie „Rauchende Colts“ dürfen nur noch im Hörfunk laufen.

– Um die Jugend auch im Pressebereich besser zu schützen, sollen in alle Klaus-Zumwinkel-Fotos nachträglich Zigaretten hineinmontiert werden.“

Rechtsextremisten im Verein Berliner Journalisten?

Der Stadl, Ausgabe Februar 2008, ist erschienen. Dort finden sich Behauptungen, Alexander Fritsch, Vorstandsmitglied des Vereins Berliner Journalisten, „stünde mit beiden Füßen fest im rechten Lager“.

Die Quellen stehen auch online:

Udo Leuschner / Geschichte der FDP (33) – „Unfreundliche Übernahme„: „Stahl irrte indessen, wenn er glaubte, doch noch in eine führende Position zu kommen. Die vom Rexrodt-Flügel und vom Bundesvorstand aufgebaute Abwehrfront hielt. Allerdings wurde die Isolierung Stahls mit der Einbindung anderer, weniger prominenter „Nationalliberaler“ erkauft. So rückten gleichzeitig mit der Wahl von Matz zum Vorsitzenden die Stahl-Anhänger Axel Hahn und Alexander Fritsch in den Landesvorstand ein. Am ersten wußte Stahl gegenüber der „Jungen Freiheit“ zu rühmen, daß er ein Schüler des Historikers Arnulf Baring sei, am zweiten, daß er „mit beiden Füßen fest im rechten Lager“ stehe. Ein weiterer prominenter Vertreter des rechten Flügels war der Tempelhofer Bezirksvorsitzende Klaus Gröbig, der wie Stahl die Autorenliste der „Jungen Freiheit“ schmückte.“

Archiv Junge Freiheit (30.01.1998): „Stahl: Jeder macht seine Sache anders. Axel Hahn ist auf der einen Seite nicht so bekannt wie ich, auf der anderen Seite ist er als Politologe und Schüler von Arnulf Baring besser ausgebildet als ich. Auch Alexander Fritsch, der ebenfalls in den Vorstand gewählt wurde, darf nicht übersehen werden. Er ist ein guter Journalist, PR-Fachmann und politisches Naturtalent, und er steht mit beiden Füßen fest im rechten Lager.“

Vorläufiges Fazit: Es sieht zur Zeit so aus, als sei Fritsch mit einem ähnlichen Ticket in der Berliner F.D.P. gereist wie Torsten Witt, den der DJV als „Rechtsextremisten“ bezeichnen darf.

Vgl. recherchegruppe.tk, 19.02.2008 und 21.02.2008

Internet-Zensur

Heise hat die Liste der in Finnland zensierten Porno-Websites verlinkt. Sie stammt vom Bürgerrechtler Matti Nikki. „Doch seien die meisten Seiten auf dem finnischen Online-Index legale pornografische Angebote aus den USA oder EU-Ländern oder enthielten nicht einmal Pornografie, heißt es in einer Mitteilung der Electronic Frontier Foundation Finland (EFFI).“

Heise hat die Liste der in Finnland zensierten Porno-Websites verlinkt. Sie stammt vom Bürgerrechtler Matti Nikki. „Doch seien die meisten Seiten auf dem finnischen Online-Index legale pornografische Angebote aus den USA oder EU-Ländern oder enthielten nicht einmal Pornografie, heißt es in einer Mitteilung der Electronic Frontier Foundation Finland (EFFI).“

Dennoch kann man eine größere Menge hochprozentirger alkoholischer Getränke verwetten, dass sich kein deutsches Medium (außer Heise) trauen wird, die URL-Sammlung Nikkis zu verlinken.

Ich habe meinen Tor-Button benutzt und mir einige dieser Seiten angesehen. Kinderpornografie im Sinne des Gesetzes habe ich nicht gefunden. Auch www.x-preteens.com enthält keine Kinderpornografie, obwohl man sich vorstellen kann, welche Klientel sich da herumtreibt.

Natürlich: …“die meisten ISP wären zur Kooperation bereit und würden kinderpornografische Angebote gezielt sperren“. Die Websites werden zum größten Teil in den USA gehostet, aber auch deutsche sind dabei.

Es handelt sich also um die gewohnte sinnfreie Hysterie der Zensur-Fans. „Die Bürgerrechtler befürchten, die Internetzensur könne sich ausweiten.“ Quod erat demonstrandum. Irgendein Anlass, den totalitären Überwachungsstaat einzuführen, wird sich schon finden lassen. Die üblichen verdächtigen Themen kennen wir schon auswendig: (Rechts)Extremismus, Terrorismus, Kinderpornografie. Meyer, übernehmen Sie!

Die Ritter rücken zusammen

PD Dr. Margreth Lünenborg auf Berliner Journalisten:

Austs hoch favorisierter Nachfolger Mathias Müller von Blumencron von Spiegel Online kann eine glasklare Bilanz vorweisen. Zwölf Kolumnen hat er eingerichtet, und unter den Kolumnisten befindet sich keine Frau. Eine aktuelle Studie über Frauen im Journalismus belegt ausgleichende Gerechtigkeit der besonderen Art. Frauen sind gewöhnlich viel höher qualifiziert als ihre männlichen Kollegen. Dafür verdienen sie im Durchschnitt 700 Euro monatlich… weniger.

Duo faciunt collegium terroristicum?

Lauschen wir den Worten August Hannings, seines Zeichens Staatssekretär im Bundesinnenministerium und Ex-Chef des Bundesnachrichtendienstes (BND): „Wir sollten etwa darüber nachdenken, ob es noch zeitgemäß ist, dass drei Täter zusammenkommen müssen, um den Straftatbestand der Bildung einer terroristischen Vereinigung zu erfüllen“.

Drei? Sind das nicht schon viel zu viele? Nein, viel zu inkonsequent, Herr Hanning. Auf ein Wort: Eine Person sollte schon ausreichen, um eine terroristische Vereinigung zu bilden, vor allem dann, wenn sie manchmal Selbstgespräche führt. Und die kann man bestimmt nachweisen, wenn man sie nach Damaskus zu den befreundeten Behörden schickt und sie dort foltern lässt. Dann würde die verdächtige Person sicher alles zugeben, auch ohne die von Ihnen so geliebte Online-Durchsuchung.

Journalistische Recherche | Werkzeuge

Zwei Tage lang habe ich Kolleginnen und Kollegen gequält mit „Investigativer Recherche im Internet„. Der nächste Kurs findet übrigens Anfang Mai statt – die Nachfrage war überraschend groß.

Die Linksammlung journalistischer Recherche, die ich schon auf der Website von Berliner Journalisten zusammenstellte, habe ich jetzt auf Burks‘ Blog aktualisiert.

Polit-Choreografie auf dem Balkan

Ein Artikel von mir auf Telepolis (18.02.2008):“Polit-Choreografie auf dem Balkan“.