Bitte durchsuchen Sie mein Gerät!

Ich habe eine kleine und unmaßgebliche Frage, die bekanntlich niemanden interessiert: Wie will man Computer „heimlich“ durchsuchen?

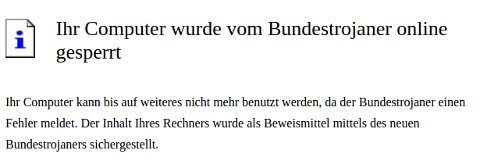

„…ist es nötig, die Geräte der Betroffenen mit Schadsoftware in Form sogenannter Staatstrojaner zu infizieren.“

Kommentare

16 Kommentare zu “Bitte durchsuchen Sie mein Gerät!”

Schreibe einen Kommentar

-

-

Last posting:

-

-

Themen

- About this Blog

- Ajax vom Teufelslauch

- Ancestry

- Babylonien

- Das Ministerium für Wahrheit informiert

- Deutsch des Grauens

- Die Online-Durchsuchung

- Die Rote Fahne

- Economy

- Feuilleton

- Gleisdreieck

- GPF

- Grenada

- Hausmitteilung

- Heimat

- Internet and Computer

- Israel

- KI

- Lateinamerika

- Lautsprecher des Kapitals

- Lifestyle

- Links I Like

- Media

- Meine Artikel

- Meine Bücher

- MoPo

- Panorama

- Polen

- Politics

- Privacy

- Schach

- Science

- Second Life

- Security

- Sprengchemie

- Tweet of the day

- USA

- Vereinsmeierei

- Zitate, die man sich merken sollte

-

Archiv

- April 2024

- März 2024

- Februar 2024

- Januar 2024

- Dezember 2023

- November 2023

- Oktober 2023

- September 2023

- August 2023

- Juli 2023

- Juni 2023

- Mai 2023

- April 2023

- März 2023

- Februar 2023

- Januar 2023

- Dezember 2022

- November 2022

- Oktober 2022

- September 2022

- August 2022

- Juli 2022

- Juni 2022

- Mai 2022

- April 2022

- März 2022

- Februar 2022

- Januar 2022

- Dezember 2021

- November 2021

- Oktober 2021

- September 2021

- August 2021

- Juli 2021

- Juni 2021

- Mai 2021

- April 2021

- März 2021

- Februar 2021

- Januar 2021

- Dezember 2020

- November 2020

- Oktober 2020

- September 2020

- August 2020

- Juli 2020

- Juni 2020

- Mai 2020

- April 2020

- März 2020

- Februar 2020

- Januar 2020

- Dezember 2019

- November 2019

- Oktober 2019

- September 2019

- August 2019

- Juli 2019

- Juni 2019

- Mai 2019

- April 2019

- März 2019

- Februar 2019

- Januar 2019

- Dezember 2018

- November 2018

- Oktober 2018

- September 2018

- August 2018

- Juli 2018

- Juni 2018

- Mai 2018

- April 2018

- März 2018

- Februar 2018

- Januar 2018

- Dezember 2017

- November 2017

- Oktober 2017

- September 2017

- August 2017

- Juli 2017

- Juni 2017

- Mai 2017

- April 2017

- März 2017

- Februar 2017

- Januar 2017

- Dezember 2016

- November 2016

- Oktober 2016

- September 2016

- August 2016

- Juli 2016

- Juni 2016

- Mai 2016

- April 2016

- März 2016

- Februar 2016

- Januar 2016

- Dezember 2015

- November 2015

- Oktober 2015

- September 2015

- August 2015

- Juli 2015

- Juni 2015

- Mai 2015

- April 2015

- März 2015

- Februar 2015

- Januar 2015

- Dezember 2014

- November 2014

- Oktober 2014

- September 2014

- August 2014

- Juli 2014

- Juni 2014

- Mai 2014

- April 2014

- März 2014

- Februar 2014

- Januar 2014

- Dezember 2013

- November 2013

- Oktober 2013

- September 2013

- August 2013

- Juli 2013

- Juni 2013

- Mai 2013

- April 2013

- März 2013

- Februar 2013

- Januar 2013

- Dezember 2012

- November 2012

- Oktober 2012

- September 2012

- August 2012

- Juli 2012

- Juni 2012

- Mai 2012

- April 2012

- März 2012

- Februar 2012

- Januar 2012

- Dezember 2011

- November 2011

- Oktober 2011

- September 2011

- August 2011

- Juli 2011

- Juni 2011

- Mai 2011

- April 2011

- März 2011

- Februar 2011

- Januar 2011

- Dezember 2010

- November 2010

- Oktober 2010

- September 2010

- August 2010

- Juli 2010

- Juni 2010

- Mai 2010

- April 2010

- März 2010

- Februar 2010

- Januar 2010

- Dezember 2009

- November 2009

- Oktober 2009

- September 2009

- August 2009

- Juli 2009

- Juni 2009

- Mai 2009

- April 2009

- März 2009

- Februar 2009

- Januar 2009

- Dezember 2008

- November 2008

- Oktober 2008

- September 2008

- August 2008

- Juli 2008

- Juni 2008

- Mai 2008

- April 2008

- März 2008

- Februar 2008

- Januar 2008

- Dezember 2007

-

Archiv spiggel.de

-

Intern

-

Burks' Bücher (Auswahl)

-

-

-

About Burks

Spenden für burks.de via Paypal

-

Werkzeuge

Journalistische Recherche | Werkzeuge

Journalistische Recherche | Wirtschaft

Discord/Midjourney MidJourney Prompt Helper ChatGPT OpenAI Playground DALL-E Stable Diffusion Stable Diffusion Prompt Builder Bard Ancestry -

I like:

Achgut GMB Akash (Bangladesh) Elder of Ziyon Fefes Blog Linguistik vs. Gendern Living in a Modemworld Neulandrebellen Michael Roberts Blog OpenAI PinkKosherNostra SciLogs Der Schockwellenreiter The Far Side unbesorgt.de (Roger Letsch) -

International

Al Jazeera (Katar) Beijing Rundschau (VR China) Caracas Chronicles (Venezuela) China Daily (VR China) China Labour Bulletin (Hongkong, VR China) CNN (USA) Clarín (Argentinien) Dagens Nyheter (Schweden) Daily Beast (USA) Daily Kos (USA) El Blog de Abel (Argentinien) El Diario (Bolivien) El Dinamo (Chile) El Espectador (Kolumbien) enlazeZapatista (Mexiko) Foreign Policy (USA) Global Times (VR China) Granma (Kuba) The Guardian (UK) The Hindu Indian Punchline (M.K. Bhadrakumar, Indien) Infosperber (Schweiz) Israel Hayom (Israel, engl.) Israelnetz (Israel, engl.) The Japan Times (Japan) Jerusalem Post (Israel) Jyllands Posten (Dänemark) La República Perú Le Monde (Frankreich) Libération (Frankreich) Marginal Revolution (USA) Mediapart (fr., engl., es.) Mother Jones (USA) naked capitalism (USA) New York Times (USA) Nikkei Asia (Japan) Perúvian Times (Perú) Portal america21.de Pravda (Ukraine) Publico (Portugal) Rickard Falkvinge (Schweden) The Rio Times (Brasilien) RT.DE (Russland) Shanghai Daily (VR China) South China Morning Post (Hongkong) The Diplomat (USA, Asia-Pacific region) The Times of India The Warsaw Voice (Polen) Washington Post (USA) Xinhua (VR China) -

Lifestyle & Leibesübungen:

Katha kocht Sportschule Choi -

Journalism | Science | Privacy | Computer

-

Neukölln

Facetten Neukoellner 48 Stunden Neukölln

Burks, du scheinst dich aufzuregen, weil dir die technischen Hürden – bei vernünftiger Vorsorge – unmöglich hoch erscheinen. Sehr, sehr schlechte Idee: damit wartest du, bis es geht.

Nachdem die gesetzliche Grundlage da ist, ist es nicht legal, wenn die Junta als nächstes forscht, wie das geht. Dazu braucht sie nur ein paar moralische Krüppel zu finden, die wissen, wie man das Betriebssystem eines harmlosen Memorysticks aufbohrt.

Wie? Du steckst keinen fremden Stick rein? Klar nicht, die Arbeit nehmen sie dir ab. Also nicht der Hacker, sondern eine sinistre Figur, die deine Nachbarn nicht kennen im Treppenhaus, zu Zeiten, wann du auf Arbeit bist. Wann das ist, steht in deinem Blog.

Dein PC bootet nicht von Stick? Kein Problem, Setup regelt das.

Dein Setup ist passwortgeschützt? Deine Platte auch? Bisher war Schadprogrammierung illegal; ab sofort wegen Staatstrojaner nicht mehr.

Lieber Burks, guten Morgen!

Korrektur: natürch „nicht illegal“.

Och Burks,das mit dem „heimlich“ ist doch das Verkaufsaument gewesen!

Und es hat funktioniet,alle Entscheider haben es gekauft/geglaubt oder zumindest mit gemacht…

Ob das Dingen wirklich so funktioniet ist doch total egal,oder.

Wer will denn unsere Volksvertretpuppies unglücklich sehen,wenn mann mit dem digen alle lieben Menschen vor den bösen,bösen Terroristokriminellen schützen kann. Nur ganz üble Gesellen,die Grundrechte nicht für nen ausgemachten Mumpitz halten

Und warum tönt grade die Titelmusik der Muppetsshow durch meinen Schädel ;

https://www.youtube.com/watch?v=AggZ9T93opw

Burks, was meinst Du, wie die Wanzen zur akustischen Wohnraumüberwachung (Großer Lauschangriff) in die Wohnung kommen? Eins dürfte klar sein: sobald physikalischer Zugriff auf das Gerät besteht gibt es keine Sicherheit mehr.

Beispiele? Du hast eine Firewire-Schnittstelle und Windows? Klasse! https://www.heise.de/security/meldung/Windows-Log-in-per-Firewire-Tool-187185.html

Du hast einen modernen PC mit UEFI? Wunderbar! UEFI hat einen Netzwerk-Stack, das eingesetzte OS ist dabei egal. https://www.thomas-krenn.com/de/wiki/UEFI_Einf%C3%BChrung

Du benutzt Linux und Deine Daten-Partitionen sind verschlüsselt? /boot ist immer unverschlüsselt, eine Evil Maid Attacke ist möglich. Platten lassen sich schnell aus jedem Rechner nehmen und an einen anderen PC anschließen.

Und selbst wenn Du /boot nur von CD-ROM oder einem Stick aus der Hosentasche verwendest, sind Angriffe gegen ein mit LUKS verschlüsseltes System möglich: https://www.heise.de/security/artikel/Erfolgreicher-Angriff-auf-Linux-Verschluesselung-2072199.html

Viel profaner ist natürlich die ausgetauschte Tastatur mit integriertem und funkenden Keylogger, um an benötigte Passwörter zu kommen.

Da heißt jetzt nicht, dass das so gemacht werden wird, es sind nur Beispiele, die mir auf die Schnelle einfallen. Aus Deinem Blog erfährt man zusätzlich, welche Software Du einsetzt und auch, wo noch die eine oder andere technische Verständnislücke klafft. Das sind ebenfalls Ansatzpunkte.

Die eh schon virenverseuchte Windows-Möhre des Durchschnitts-Kriminellen dürfte ein viel einfacher zu übernehmendes Ziel sein.

Mütze tief ins Pokerface und zur Ablenkung nach oben rechts schauen (gehackte Webcam ohne LED-Anzeige!). Dann unten links die Suche benutzen(kann man üben!). Natürlich nur, wenn kein Russe* im Raum ist.

*die lernen viel zu schnell.

Jens: Bei physischem Zugriff ist alles natürlich ein wenig anders. Aber die Idee, jemand könne von fern einfach mal so was „aufspielen“, ist eine Verschwörungstheorie und vergleichbar mit einem Schrotgewehr, mit dem man in den Wald schießt und hofft, irgendein Tier würde schon umfallen.

„Wie? Wie? Wie?“ – U.a. übers Netz, natürlich!

Daß Schad-Software über das Netz eingespielt werden kann, sollte doch heutzutage zum Allgemeinwissen gehören. Jedenfalls für sog. IT-affine!

Bei Vorhandensein entspr. (meist geheimer) Schwachstellen zur „privilege escalation“ könnte man dann sogar den Kernel austauschen, vom Aufspielen von Keyloggern und sonstiger Spionage-SW ganz zu schweigen…

In Dtl., z.B., war (und ist immer noch?) Beiersdorf so ein Opfer. Und sag mal nicht, daß die keine kompetente IT-Abteilung hätten…

Pah, Staatstrojaner. Schwachsinn. Metadata und Datamining sind hip. Wer mit wem, wann spricht ist interessant. Eventuell was über (Facebook, Twiter, E-mail…) noch ausgetauscht wurde. damit bekommt man die Verdächtigen. Der Rest ist Kinderkram, belauschen, verfolgen… kein Problem. Wir haben ja die Wanzen/Tracker doch ständig bei uns. Ach so Computer? Alter Scheiss, Smartphones, mit den tollen Apps (jeder Krauter will seine eigene App haben) und Autoupdate. Fast jeden Tag ein neues Update für ne APP. Damit die Logos oder Hintertüren ausgetauscht werden können.

Dank eines super sicheren Systems mit 20 Jahre alten Bugs. Kann man das auch gar nicht Missbrauchen.

http://robert.ocallahan.org/2017/06/how-i-found-20-year-old-linux-kernel-bug.html

https://www.theregister.co.uk/2017/02/23/linux_kernel_gets_patch_against_12yearold_bug/

Dieser Kernel ist ein unwartbares monolytisches Monster. 96MB gepackter Source Code (Vanilla Kernel). Ohne die Patches der Distributoren.

Dazu noch ein super solides Android:

https://www.heise.de/security/meldung/Android-Mega-Patch-Google-schliesst-haufenweise-kritische-Luecken-3767103.html

Wer weiss was da noch alles drin steckt. Dabei habe Ich noch nicht ein mal die Firmware erwähnt. Was nicht so einfach einzusehen ist.

Was will man mehr, wenn man die Infrastruktur schon im Sack hat? Der Staatstrojaner ist da nur noch der schwarze Mann, um die Leute aufzuregen. Das eigentlich interessante spielt sich woanders ab (Verbindungsdaten…).

Hier auch noch ne nette Quelle:

https://wikileaks.org/ciav7p1/

Keine Schrotflinte(ist amateurish!) aber damit könnte man was im Wald treffen,wenn dann noch Wald ist:

https://www.youtube.com/watch?v=d8hlj4EbdsE

oder mein Liebling,die Vulcan!

https://www.youtube.com/watch?v=MVXKjMpy0AY

@Martin Däniken

Wenn man das sieht, könnte man denken, dass alle Kriege längst gewonnen sind, von wem auch immer. Ich vermute, niemand kann mit diesen Schreckensmonstern richtig umgehen. Die Bedienungsanleitung ist sicher nur Standard. Da wird dann wahrscheinlich einfach nur rumgeballert, so wie man auf einer Harley über asphaltierte Prärien reitet, obwohl sie, richtig verwendet, mehr als nur irgendwohin fahren kann. Kollateral stirbt Leben ringsum. Nur eben (noch) nicht (wegen der Bedienungsanleitung) die Art, die längst tot ist, sonst hätte sie sowas ncht erfunden. Die Mitglieder dieser Spezie ballern und feixen dabei und nur wenige von ihnen hoffen, dass Worte stärkere Waffen sein können, als Kriegsgerät aber die Weisen dieser toten Art wenden sich ab, als wollten sie mit ihrem Lachen allein sein.

Kann man dagegen an schreiben?

Lieber Herr Schröder,

wäre ich Trojaner-Entwickler, dann würde ich mir Ihr blog als Testobjekt aussuchen.

Mit freundlichem Gruß.

Nur zu. Aber was hat das mit dem so genannten „Bundestrojaner“ zu tun?

Unterkunft, es geht um Unterkunft. Ich meine, son Pferd.

https://www.heise.de/forum/heise-online/News-Kommentare/Bundesrat-bringt-Staatstrojaner-fuer-die-gaengige-Strafverfolgung-auf-die-Spur/Die-Betonung-liegt-auf-Sie-duerfen/posting-30665604/show/

@trittbrettschreiber:

Also dat rotiernde Teil ausm Predator wurde mit nem Kabel mit Strom versorgt…

Gibt inzwischen eine Variante für Softair“spieler“ mit 6mm Plastikkugeln!

Und das Metalstormteil wurde mWn von keinem westlichen Beschaffungsamt beschafft

-naive Pazifisten(sorry doppeltgemoppelt) könnten denken wg Mörderische Waffe…

nicht naive Mitmenschen nicht genügend Bakschisch!

Und was Staattrojaner und die TäglichgrüsstdasMurmeltier-VDS angeht,hmmmm

Katzen spielen doch gene mit Kartons,keiner weiss warum?

Und Politiker huddeln gerne mit Trojanern

(in den USA ist Trojans ne Vehüterli-Marke!)und der VDS,keiner weiss warum?! ;-)

@Martin Däniken

… ach sooo, mir war schon die Schlafmütze verrutscht. Na dann kann ich mich ja doch nochmal umdrehen. Bitte um Weckruf zum Breakdown:

https://youtu.be/RdIAUTv8BOo