| BLOGROLL

PRESSTHINK INDUSTRIAL TECHNOLOGY & WITCHCRAFT REGRET THE ERROR JONET MEDIENLOG NETZPOLITIK.ORG MEDIA-OCEAN RECHERCHE-INFO.DESCHOCKWELLEN-

REITER REDAKTIONSBLOG BERLINER JOURNALISTEN BILDBLOG JOURNALISM.ORG CYBERJOURNA-

LIST.NET NETZJOURNALIST DIE GEGENWART DIENSTRAUM DON ALPHONSO BLOGS! EDITORIX DRAMOLETTE BEHINDERTEN-

PARKPLATZ.DE SPREEBLICK PR BLOGGER WEITERBILDUNG-

SBLOG INFAMY MEDIENRAUSCHEN ONLINE-

JOURNALISMUS.DE PJNET TODAY INTERNET HAGANAH STUDIVZ BEOBACHTEN! AKADEMIX: SEITENBLICKE PUBLIZISTIK BERLIN POINTERONLINE RECHERCHE-

GRUPPE.TK KREUZBERGER STUDIVZ BEOBACHTEN! ARIADNEJUSTWORLD WORTFELD CHAN'AD BAHRAINI THE TRUTH ABOUT ZIMBABWE BAGHDAD BURNING DAN GILLEMOR POLITECH REGISTAN NORTH KOREA ZONE SCREENSHOTS GLUTTER ANGRY CHINESE BLOGGER SINAGABLOODY-

PORE COMITTEE TO PROTECT BLOGGERS INFORMATION POLICY MEDIA BLOGGER ASSOCIATION ETHAN ZUCKERMAN'S INTERNET CENSORSHIP EXPLORER INFOTHOUGHT AMARJI CHUZPE AL JINANE MON PUTEAUX PERIODISTAS-ES BITYCORAS PERIODISTAS 21 FUCKUP WEBLOG | | ONLINE-DURCHSUCHUNGEN, DIE 1001STE | | Der Koran, geile Titten und der Quelle-Katalog |  Gestern und heute habe ich die Lehrredaktion der Berliner Journalisten-Schule mit Internet-Recherche gequält. Die jungen Kolleginnen und Kollegen mussten sich mit Whois-Datenbanken, Userprofilen im Usenet, Boolscher Algebra, E-Mail-Verschlüsselung und vielen anderen Themen beschäftigen. Es bot sich aktuell und pädagogisch wertvoll die Gelegenheit, dem journalistischen Nachwuchs an einem abschreckenden Beispiel zu demonstrieren, wie man alle journalistischen Grundsätze mit Füßen treten kann, was auf keinen Fall Journalismus ist, sondern dämliches Gefasel und dass Recherche und Kritikfähigkeit in der deutschen Journaille überwiegend Fremdworte sind. Gestern und heute habe ich die Lehrredaktion der Berliner Journalisten-Schule mit Internet-Recherche gequält. Die jungen Kolleginnen und Kollegen mussten sich mit Whois-Datenbanken, Userprofilen im Usenet, Boolscher Algebra, E-Mail-Verschlüsselung und vielen anderen Themen beschäftigen. Es bot sich aktuell und pädagogisch wertvoll die Gelegenheit, dem journalistischen Nachwuchs an einem abschreckenden Beispiel zu demonstrieren, wie man alle journalistischen Grundsätze mit Füßen treten kann, was auf keinen Fall Journalismus ist, sondern dämliches Gefasel und dass Recherche und Kritikfähigkeit in der deutschen Journaille überwiegend Fremdworte sind.

Beispiel heute: Die Netzeitung. Jeder Satz des Artikels "Kein Schutz gegen Online-Durchsuchung möglich" ist ein Hohn auf alles, was Lehrbücher des Journalismus empfehlen. Haben die dort niemanden, der Korrektur liest? "Gegen eine Durchsuchung des eigenen Computers via Internet sind private Nutzer nach Ansicht von Computerexperten machtlos." Gelogen. Nur eine einzige (!) "Expertin" kommt zu Wort, und ob die eine ist, bestreite ich. Man darf nur etwas behaupten, was drei unabhängige Quellen bestätigen. Schon mal davon gehört?

Christiane Kurz hat schon im Chat der Tagesschau alle Verschwörungshteorien zumThema vom Stapel gelassen, die man sich denken kann: "Wir vermuten" usw. - aber sie wissen es nicht. "Constanze Kurz: Natürlich kann auch die komplette Kommunikation (E-Mail, Internettelefonie, Chat) mitgelauscht werden." Grober Unfug. Natürlich nicht, wenn man verschlüsselt. "Wir gehen davon aus, dass deutsche Geheimdienste diese Techniken anwenden. " Fakten? Keine. Quod erat demonstrandum.

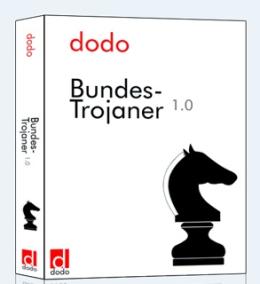

Doch zurück zur Netzeitung. "'Übliche Antivirenprogramme und Firewalls sind machtlos', sagte Constanze Kurz vom Chaos Computer Club der «Zeit». 'Die Ermittler werden Schwachstellen nutzen, etwa im Mailprogramm oder Browser.'" Ach ja? Und  wenn der Verdächtige vorher mal kurz bei Heise vorbeischaut und seinen Browser korrekt konfiguriert? Kennen die Ermittler also Schwachstellen, von denen andere nichts wissen? Gehen sie nach der Methode "trial and error" vor: "Mal sehen, ob der Kriminelle den IExplorer benutzt?" - "Melde gehorsamst, Bundestrojaner losgeschickt. Der meldet sich leider nicht. Der Verdächtige nutzt offenbar Linux." wenn der Verdächtige vorher mal kurz bei Heise vorbeischaut und seinen Browser korrekt konfiguriert? Kennen die Ermittler also Schwachstellen, von denen andere nichts wissen? Gehen sie nach der Methode "trial and error" vor: "Mal sehen, ob der Kriminelle den IExplorer benutzt?" - "Melde gehorsamst, Bundestrojaner losgeschickt. Der meldet sich leider nicht. Der Verdächtige nutzt offenbar Linux."

Die Attitude der Dame passt zu andern wichtigtuerischen Verschwörungstheorien des CCC: Tron soll ja auch ermordet worden sein. Allmählich kommt mir die Truppe ziemlich durchgeknallt vor. Ernst nehmen kann man das nicht.

Die Netzeitung schreibt weiter: "Unbemerkt vom Nutzer dringen dabei Ermittler in den Rechner ein, inspizieren die Festplatte und lassen für sie interessante Daten an sich senden." Das machen sie? Fakten, Belege, Beweise? Keine Spur davon. Das geht gar nicht, Frau Kurz! Aber noch schlimmer sind die Redakteure der Netzeitung, die dem Quatsch nicht Einhalt gebieten und offenbar keine einzige kritische Frage gestellt haben, sondern alles einfach publizieren. Kopf ab zum Gebet, kann man da nur kommentieren.

Am Schluss wird es dann richtig lustig: "Wie die Ermittler letztlich in die Rechner eindringen, dazu gibt es verschiedene Vermutungen: Möglich sind auf zugesandten CDs versteckte Schadprogramme. Die Geheimdienste könnten etwa auch dafür sorgen, dass bei einer Computerreparatur der Rechner entsprechend manipuliert wird." Ja, SIE können einfach alles! Das vermuten wir. SIE marschieren heimlich und in der Nacht in den deutschen Elektronikfachhandel ein und manipulieren alle Rechner.... I

Ich musste laut losprusten: Die Masche mit "zugesandten CDs" hatte ich noch nicht gehört. Sie werden also demnächst einen Brief (abgestempelt in Wiesbaden) erhalten. Darin sind mehrere CDs, unter anderem mit folgenden Titeln: "Der Koran" (Bundestrojaner für Islamisten), "Geile Titten" (Bundestrojaner für heterosexuelle männliche Verdächtige), "Quelle-Katalog" (Bundestrojaner für verdächtige Hausfrauen). Und was machen Sie, liebe wohlwollende Leserin und lieber geneigter Leser? Sie legen alle CDs natürlich in ihr Laufwerk ein (das ist der breite waagrechte Schlitz an ihrem Rechner) und drücken auf die Enter-Taste oder rufen laut: Ausführen!

Nein? Doch! In einem ähnlich hübschen Artikel der Welt geht es wieder einmal um eine unverschlüsselte E-Mail, die im Umlauf ist: "Wie das LKA in Mainz mitteilte, handelt es sich bei der beschriebenen E-Mail natürlich nicht um eine Nachricht der Polizei. Allein die allgemeine Anrede 'Internetnutzer' sollte stutzig machen - natürlich spricht die Polizei ihre Bürger namentlich an. 'Der Anhang sollte auf keinen Fall geöffnet werden', sagt Matthias Gärtner, Sprecher vom Bundesamt für Sicherheit in der Informationstechnik Welt online. Im Anhang findet sich nicht - wie in der Mail suggeriert - das vollständige Protokoll der Online-Durchsuchung, sondern eine gefährliche ZIP-Komprimierungsdatei.  Wie die Computerfachzeitschrift "PC Welt" berichtet, steckt darin ein 20 Kilobyte großes trojanisches Pferd unter dem Namen 'Aktenzeichen.exe'." Bruhaha. Muss man eigentlich Zeitungsartikel darüber schreiben, dass die "Internetnutzer" bitte keine Attachments öffnen sollen? Welt online ruft also extra beim BSI an, um zu fragen, was die den "Internetnutzern" raten. Ich fass es nicht.... Wie die Computerfachzeitschrift "PC Welt" berichtet, steckt darin ein 20 Kilobyte großes trojanisches Pferd unter dem Namen 'Aktenzeichen.exe'." Bruhaha. Muss man eigentlich Zeitungsartikel darüber schreiben, dass die "Internetnutzer" bitte keine Attachments öffnen sollen? Welt online ruft also extra beim BSI an, um zu fragen, was die den "Internetnutzern" raten. Ich fass es nicht....

Die Netzeitung ist natürlich auch zu blöd, die Quelle - den Artikel der PC Welt zu verlinken. Wo kämen wir denn hin, wenn eine "Net"zeitung die berüchtigen Hyperlinks benutzte? Man sollte denen mal einen Trojaner schicken, der wie folgt heisst: "Tipps_des_BSI_gegen_Trojaner.exe". Die klicken da bestimmt drauf.

Übrigens: Der Deutschlandradio hat im Gegensatz zur allen anderen Medien recherchiert: "Einige Details der Online-Durchsuchungen sind dann aber doch publik geworden, aber weder vom Bundesinnenministerium noch vom Bundeskanzleramt bestätigt worden. So zum Beispiel, dass der Versand der Bundestrojaner per Mail oder via Internet noch nicht funktioniert." Das "noch" kann man auch weglassen. Der Kollege Manfred Kloiber sei hierfür in den höchsten Tönen gelobt. | | ------------------------------------------------------------ BURKS ONLINE 10.05.2006

Alle Rechte vorbehalten.

Vervielfältigung nur mit Genehmigung des BurksVEB.

|

| KOMMENTARE

nur für registrierte Nutzerzinnen und NutzerDAS BILD DES TAGES

New York ©Burks COMPUTER UND INTERNET Auch du, meine Christiane?

- Online-Durchsuchungen, die 985ste Schäuble ist nackt

- Online-Durchsuchung, die 872ste So eine Schweinebande!

- Versuchte Abzocke per Mail Online-Durchsuchungen: Die Farce geht weiter

- Sicherheitsrisiko Schäuble Online-Kriminelle immer onliner und immer krimineller

- Im Internet wird es immer schlimmer Jetzt ganz neu: Social Engineering

- Bundestrojaner-Ente, schon wieder ein Update Jetzt ganz neu: Social Engineering

- Bundestrojaner-Ente, schon wieder ein Update Der SPIEGEL heizt den Hoax an

- Bundestrojaner-Ente, noch ein Update Geheimes Schreiben gegen Schäuble

- Steganografie unter Linux Wie schütze ich mich vor dem Bundestrojaner?

- Bundestrojaner-Hoax, Update 2 Der Staats-Trojaner-Hoax, update

- Immer noch Online-Durchsuchung Der Staats-Trojaner-Hoax

- Online-Durchsuchung nicht totzukriegen BKA Abteilung 15865

- Virus gibt sich als BKA-Mail aus Wer braucht Windows Vista wirklich?

- Konsumkritische Miszellen Den Schnüfflern ein Schnippchen schlagen

- Anonymität im Internet Viren und Trojaner vom BKA?

- Geschichte einer Falschmeldung Nicht ohne meine Tarnkappe

- Thesen zur Anonymität Zitiere nicht aus fremden Postkarten!

- Gerichte und Internet Die tun was. Mit unserem Geld. Was auch immer.

- Kontrollieren, Überwachen, Verbieten Dapper Drake - der Sinn des Lebens?

- Ubuntu rulez! Panzer über Birke

- Welches CMS für welchen Zweck? Google: Wahr und falsch

- Google solidarisiert sich mit Diktaturen Software, die das Leben schöner macht

- Linux rulez! Beschlagnahmt doch!

- Verschlüsselung von E-Mails Vermeintliche Netzeitungen verbreiten vermeintliche Gefahren

- Gefälschte Telekom-Mails gefährden DAUs How the Brothers attacked the website of Jyllands-Posten

- Jihad online Hintertür in Windows

- Böse Verschlüsselung, böse Privatsphäre |