| BLOGROLL

PRESSTHINK INDUSTRIAL TECHNOLOGY & WITCHCRAFT REGRET THE ERROR JONET MEDIENLOG NETZPOLITIK.ORG MEDIA-OCEAN RECHERCHE-INFO.DESCHOCKWELLEN-

REITER RABENHORST OLIVER GASSNER BILDBLOG JOURNALISM.ORG CYBERJOURNA-

LIST.NET NETZJOURNALIST DIE GEGENWART DIENSTRAUM DON ALPHONSO BLOGS! EDITORIX JOURNALISMUS & RECHERCHE RECHERCHEN BLOG DRAMOLETTE BEHINDERTEN-

PARKPLATZ.DE SPREEBLICK PR BLOGGER WEITERBILDUNG-

SBLOG INFAMY MEDIENRAUSCHEN ONLINE-

JOURNALISMUS.DE PJNET TODAY INTERNET HAGANAH AKADEMIX: SEITENBLICKE PUBLIZISTIK BERLIN POINTERONLINE RECHERCHE-

GRUPPE.TK ARIADNEJUSTWORLD WORTFELD CHAN'AD BAHRAINI THE TRUTH ABOUT ZIMBABWE BAGHDAD BURNING POLITECH REGISTAN NORTH KOREA ZONE SCREENSHOTS GLUTTER ANGRY CHINESE BLOGGER SINAGABLOODY-

PORE COMITTEE TO PROTECT BLOGGERS INFORMATION POLICY MEDIA BLOGGER ASSOCIATION ETHAN ZUCKERMAN'S INTERNET CENSORSHIP EXPLORER INFOTHOUGHT AMARJI AL JINANE MON PUTEAUX PERIODISTAS-ES BITYCORAS PERIODISTAS 21 FUCKUP WEBLOG | | DER BEKANNTE HOAX, DIE 1299TE | | Eintagstrojaner mit Verfallsdatum |  Der Informationsdienst Wissenschaft hat ein Interview mit Professor Johannes Buchmann veröffentlicht (wie in deutschen Medien üblich, ohne Links in das berüchtigte "Internet"). Buchmann ist "Leiter des Fachgebiets Theoretische Informatik der TU Darmstadt. Forschungsschwer- punkte Buchmanns und seiner Mitarbeiter sind ! Kryptographie und Informationssicherheit." (Das Ausrufungszeichen ist wohl nur versehentlich hineingerutscht.) Thema des Interviews: "Die Deutschen diskutieren derzeit heftig über die von Bundesinnenminister Wolfgang Schäuble angeregten Online-Durchsuchungen, mit denen Daten von privaten PCs verdächtiger Zielpersonen dem BKA zugänglich gemacht werden sollen. Die dazu notwendige Software kursiert im Volksmund als "Bundestrojaner". Doch wie so ein Trojaner à la Schäuble funktionieren soll, was finanziell und technisch überhaupt machbar ist, wissen die wenigsten." Der Informationsdienst Wissenschaft hat ein Interview mit Professor Johannes Buchmann veröffentlicht (wie in deutschen Medien üblich, ohne Links in das berüchtigte "Internet"). Buchmann ist "Leiter des Fachgebiets Theoretische Informatik der TU Darmstadt. Forschungsschwer- punkte Buchmanns und seiner Mitarbeiter sind ! Kryptographie und Informationssicherheit." (Das Ausrufungszeichen ist wohl nur versehentlich hineingerutscht.) Thema des Interviews: "Die Deutschen diskutieren derzeit heftig über die von Bundesinnenminister Wolfgang Schäuble angeregten Online-Durchsuchungen, mit denen Daten von privaten PCs verdächtiger Zielpersonen dem BKA zugänglich gemacht werden sollen. Die dazu notwendige Software kursiert im Volksmund als "Bundestrojaner". Doch wie so ein Trojaner à la Schäuble funktionieren soll, was finanziell und technisch überhaupt machbar ist, wissen die wenigsten."

Halt! Die Abermilliomen, ja zahllosen LeserInnen dieses kleinen Hoax-feindlichen Blogs wissen es natürlich schon längst: Die "Online-Durchsuchung" ist die einflussreichste Zeitungsente des Jahrzehnts, und Burks hat das zuerst am 06. Februar in Telepolis behauptet. Jetzt könnte ich mich behaglich zurücklehnen und einfach nur verfolgen, wie immer mehr kompetente Leute mir Recht geben. Aber so einfach kriegt man eine urbane Legende nicht vom Tisch und in die Tonne. Dazu sind zu viele Leute zu verliebt in die Idee, es gäbe Hacker in behördlichem Auftrag, die heimlich private Rechner ausspionierten.

Buchmann auf die Frage, wie denn ein Spionage-Programm auf einen Rechner geschleust werden solle:  "Wie die Software, die übrigens offiziell Remote Forensic Software (RFS) heißt, auf den PC installiert werden soll, hängt laut Innenministerium von dem Nutzungsverhalten der Zielperson ab: in Anhängen von E-Mails, über herumliegende CDs beziehungsweise USB-Sticks oder auch unter Ausnutzung von automatischen Updates oder Sicherheitslücken der aufgespielten Software." Sehr hübsch und sehr vorsichtig formuliert: "Laut Innenministerium" hängt der Erfolg also davon ab, wie doof die Zielperson ist. Wer hätte das gedacht. E-Mail scheidet aus, weil nur der Dümmste Anzunehmende Nutzer, der zudem Windows haben muss, auf so etwas hereinfällt. "Herumliegende CDs"? Womöglich mit dem Etikett "Geile Titten - bitte sofort installieren!?" Im Ernst? Sicherheitslücken - von denen Schäubles Mannen etwas wissen und Bill Gates, aber sonst niemand, auch nicht der Mossad und die NSA? "Wie die Software, die übrigens offiziell Remote Forensic Software (RFS) heißt, auf den PC installiert werden soll, hängt laut Innenministerium von dem Nutzungsverhalten der Zielperson ab: in Anhängen von E-Mails, über herumliegende CDs beziehungsweise USB-Sticks oder auch unter Ausnutzung von automatischen Updates oder Sicherheitslücken der aufgespielten Software." Sehr hübsch und sehr vorsichtig formuliert: "Laut Innenministerium" hängt der Erfolg also davon ab, wie doof die Zielperson ist. Wer hätte das gedacht. E-Mail scheidet aus, weil nur der Dümmste Anzunehmende Nutzer, der zudem Windows haben muss, auf so etwas hereinfällt. "Herumliegende CDs"? Womöglich mit dem Etikett "Geile Titten - bitte sofort installieren!?" Im Ernst? Sicherheitslücken - von denen Schäubles Mannen etwas wissen und Bill Gates, aber sonst niemand, auch nicht der Mossad und die NSA?

Die Antwort gibt Buchmann selbst: "Ohne die Software und deren genutzte Versionen zu kennen, können die BKA-Mitarbeiter natürlich nicht wissen, welche Sicherheitslücken vorliegen und wie sie sie umgehen können. Entsprechend müssen sie zuallererst das System ausspionieren, erst darauf hin kann ein Trojaner für diesen einzelnen Computer programmiert werden. Das kostet natürlich Zeit und Geld." Genau - auch das hatten wir schon: Erst müssen die Schlapphüte unbemerkt in die Wohnung des Verdächtigen einbrechen, die Rechner checken und dann noch mal einbrechen, um vielleicht eine speziell dafür konstruierte Software in zustalllieren - unbemerkt! Viel Spaß dabei. Buchmann ganz richtig: Der Schäuble-Trojaner kann höchstens ein Wegwerfprodukt für den einmaligen Gebrauch sein. Sehr interessant auch das Problem, wie dieser Eintagstrojaner wieder entfernt werden soll. Womöglich hat er ein Verfallsdatum und zerstört sich selbst. Wenn es also raucht und die Funken aus dem Rechner sprühen, handelt es sich in Zukunft nicht um einen Kurzschluss, sondern um einen Bundestrojaner, der sich gerade selbst zerstört.

Frage und Antwort im Interview: "Können potenzielle Zielpersonen den Bundestrojaner umgehen? - Das ist an sich kein Problem." Meine Rede.  "Welche Möglichkeiten gibt es, Telefongespäche über das Internet abzuhören? Das ist derzeit offensichtlich noch nicht möglich." Nun gut: Prof. Buchmann ist, wie gesagt, Leiter des Fachgebiets Theoretische Informatik der TU Darmstadt. Vermutlich werden ihm unsere Verschwörungs- theoretiker widersprechen, weil sie von der Materie wie gewohnt mehr Ahnung haben. SIE sind schon längst auf unseren Rechnern. Aber mich würde bei Gelegenheit doch die Argumente derjenigen interessieren, die behaupten, "Online-Durchsuchungen" seien technisch machbar. By the way: Ziercke ist ein Dummkopf. "Welche Möglichkeiten gibt es, Telefongespäche über das Internet abzuhören? Das ist derzeit offensichtlich noch nicht möglich." Nun gut: Prof. Buchmann ist, wie gesagt, Leiter des Fachgebiets Theoretische Informatik der TU Darmstadt. Vermutlich werden ihm unsere Verschwörungs- theoretiker widersprechen, weil sie von der Materie wie gewohnt mehr Ahnung haben. SIE sind schon längst auf unseren Rechnern. Aber mich würde bei Gelegenheit doch die Argumente derjenigen interessieren, die behaupten, "Online-Durchsuchungen" seien technisch machbar. By the way: Ziercke ist ein Dummkopf.

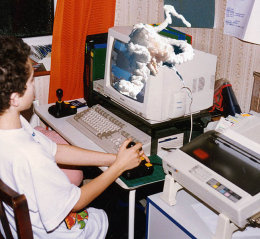

Die Fotos zeigen sich selbst zerstörende Bundestrojaner auf den Rechnern Verdächtiger. | | ------------------------------------------------------------ BURKS ONLINE 13.11.2007

Alle Rechte vorbehalten.

Vervielfältigung nur mit Genehmigung des BurksVEB.

|

| KOMMENTARE

nur für registrierte Nutzerzinnen und NutzerDAS BILD DES TAGES

Kantine des SPIEGEL, Hamburg ©Burks COMPUTER UND INTERNET Neues vom TRON-Netz

- Schutz vor "Datenspionage" Internet wird für Terroristen und für mich immer wichtiger

- Schäuble bei den Internetwarten Technische Details offen

- Der Hoax schwappt nach Österreich Das Märchen vom Datenstrom

- Erhöhte Enten-Flugdichte beim SPIEGEL Kochbuch für Anarchisten

- Das Vermeintlich Böse: Raus aus dem Internet Keine Chance für Online-Durchsuchung

- Der bekannte Hoax, die 1237te Selber Zwiebeln

- Anonymität im Internet Arcor Zensur Sperre Porno YouPorn

- Arcor versucht sich in Zensur Chinesen greifen das Pentagon an!

- Offenbarung statt Recherche 100 Passworte von Regierungen und Botschaften

- Derangierte Sicherheit Gefälschte Behörden-E-Mails?

- Er, sie, es hoaxen Blauäugige Keylogger - Immer noch keine Online-Durchsuchung Die China-Hacker kommen nicht

- Nur Agitprop vom Verfassungsschutz? Sie haben ein Attachment bekommen

- Hoax Online-Durchsuchungen, die 2345ste Hurra, so funktionieren Online-Durchsuchungen!

- Sie sind schon drin Waffenschein für Linux?

- Verbot von Hackertools Heise Hoax-verseucht

- Die unendliche Enten-Geschichte Richter erklärt die Online-Durchsuchung zur Ente

- Der bekannte Hoax, neue Folge Richter erklärt die Online-Durchsuchung zur Ente

- Der bekannte Hoax, neue Folge Wie Enten geklont werden

- Wie Enten geklont werden Sex-Verbot für Terroristen?

- Online-Durchsuchungen, die Wasweissichwievielte Wie tötet man eine Online-Ente?

- Online-Durchsuchungen, die 1115te Digitale Spaltung?

- Online-Durchsuchungen, die 1113te Wie tötet man eine Online-Ente?

- Online-Durchsuchungen, die 1112te Schließt Google? - Goggle gegen Überwachung Schweinebande, update

- Phishing Heimlicher Zugriff auf IT-Systeme

- Online-Durchsuchungen, die 1111ste Der Koran, geile Titten und der Quelle-Katalog

- Online-Durchsuchungen, die 1001ste Auch du, meine Christiane?

- Online-Durchsuchungen, die 985ste |