| BLOGROLL

PRESSTHINK INDUSTRIAL TECHNOLOGY & WITCHCRAFT REGRET THE ERROR JONET MEDIENLOG NETZPOLITIK.ORG MEDIA-OCEAN RECHERCHE-INFO.DESCHOCKWELLEN-

REITER REDAKTIONSBLOG BERLINER JOURNALISTEN BILDBLOG JOURNALISM.ORG CYBERJOURNA-

LIST.NET NETZJOURNALIST DIE GEGENWART DIENSTRAUM DON ALPHONSO BLOGS! EDITORIX DRAMOLETTE BEHINDERTEN-

PARKPLATZ.DE SPREEBLICK PR BLOGGER WEITERBILDUNG-

SBLOG INFAMY MEDIENRAUSCHEN ONLINE-

JOURNALISMUS.DE PJNET TODAY INTERNET HAGANAH STUDIVZ BEOBACHTEN! AKADEMIX: SEITENBLICKE PUBLIZISTIK BERLIN POINTERONLINE RECHERCHE-

GRUPPE.TK KREUZBERGER STUDIVZ BEOBACHTEN! ARIADNEJUSTWORLD WORTFELD CHAN'AD BAHRAINI THE TRUTH ABOUT ZIMBABWE BAGHDAD BURNING DAN GILLEMOR POLITECH REGISTAN NORTH KOREA ZONE SCREENSHOTS GLUTTER ANGRY CHINESE BLOGGER SINAGABLOODY-

PORE COMITTEE TO PROTECT BLOGGERS INFORMATION POLICY MEDIA BLOGGER ASSOCIATION ETHAN ZUCKERMAN'S INTERNET CENSORSHIP EXPLORER INFOTHOUGHT AMARJI CHUZPE AL JINANE MON PUTEAUX PERIODISTAS-ES BITYCORAS PERIODISTAS 21 FUCKUP WEBLOG | | ONLINE-DURCHSUCHUNGEN, DIE 1111STE | | Heimlicher Zugriff auf IT-Systeme | Sehr schön: Zeit online hat sich auf die Seite der Guten, Wissenden und Aufgeklärten geschlagen. Wie auch ein aufmerksamer Leser dieses kleinen onlinedurchsuchungsfeindlichen Blogs bemerkte, erschien dort ein Artikel, der die gängigen Verschwörungstheorien ganz ordentlich zerpflückt und das Thema "Online-Durchsuchung" zwar nicht explizit, aber inhaltlich als das entlarvt, was es: Eine Zeitungsente, ein Hoax, gar nicht wahr, frei zusammengefaselt. "Der Bundesregierung fehlt nach eigenem Bekunden jede Vorstellung davon, wie heimliche Onlinedurchsuchungen von Computern durch das Bundeskriminalamt (BKA) technisch am besten durchgeführt werden könnten." zerpflückt und das Thema "Online-Durchsuchung" zwar nicht explizit, aber inhaltlich als das entlarvt, was es: Eine Zeitungsente, ein Hoax, gar nicht wahr, frei zusammengefaselt. "Der Bundesregierung fehlt nach eigenem Bekunden jede Vorstellung davon, wie heimliche Onlinedurchsuchungen von Computern durch das Bundeskriminalamt (BKA) technisch am besten durchgeführt werden könnten."

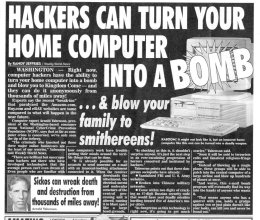

Man erinnere sich an den Artikel der Süddeutschen vom 07.12.2006: "Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern - zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau. Natürlich nur, wenn es einen konkreten Tatverdacht gibt und nachdem ein Richter zugestimmt hat. Aber haben sich die Behörden erst einmal eingehackt, ist für sie eigentlich alles sichtbar..." Ach ja? Das schreibt die Autorin Annette Ramelsberger, ohne auch nur einen Beweis dafür geliefert zu haben oder auch nur die Fakten überprüft zu haben. Die reine Veschwörungstheorie und wahrlich kein Ruhmesblatt für die Süddeutsche, am einflussreichsten Hoax der letzten Jahre aktiv mitgestrickt zu haben.

Auch ein weiterer Absatz des unsäglichen Artikels von damals ist einfach Unfug: "Die Polizeien der Länder betreiben diese Art der Fahndung schon lange: Sie schleichen sich zum Beispiel in Internetforen ein, wo Kinderpornohändler miteinander kommunizieren oder legen im Internet Köder aus für Täter, die der Organisierten Kriminalität zuzurechnen sind. Auch der Bundesverfassungsschutz ist bei der Internetrecherche eifrig zugange. Die Experten nennen das 'Offensive Nutzung Internet', abgekürzt ONI. Allerdings ist die Online-Durchsuchung nur bei schweren Straftaten wie Landesverrat oder Terrorverdacht erlaubt." Ja, wann den nun? Schleichen die Fahnder sich ein, oder dürfen sie das nur bei Landesverrat? O NEE. Da bin ich aber eifrig am Widersprechen am zugange sein.

Zeit online ist ganz konkret: "Für einen gezielten Angriff bräuchte das BKA also die aktuelle IP-Adresse des Verdächtigen in Echtzeit. Das wiederum würde einen direkten Zugriff auf die Datenbanken der Internetprovider erfordern, was diese quasi zu Erfüllungsgehilfen der staatlichen Hacker machen würde." Exakt so. Verschwörungstheoretiker kümmern sich aber nicht um solche unwesentlichen Details. SIE sitzen eben überall, und alle arbeiten mit IHNEN zusammen, ohne dass es irgendwer merkt.

Weiter heißt es: "Aktuelle Betriebssysteme wie Windows Vista, in DSL-Modems integrierte Firewalls sowie Schutzprogramme wollen ja gerade den unberechtigten Zugriff auf die Inhalte des Rechners verhindern. Moderne Sicherheitssoftware ist nicht einmal mehr auf spezielle Virensignaturen angewiesen, um malware zu erkennen. Immer intelligentere Programme überprüfen die gesamte Rechneraktivität und schlagen Alarm, sobald sich etwas Verdächtiges tut. Ob es sich dabei um den 'Bundestrojaner' oder einen kriminellen Angriff handelt, vermag der Virenschutz nicht zu unterscheiden. Um all diese Klippen zuverlässig zu umschiffen, dürften die beiden bislang beim Bundeskriminalamt für Onlinedurchsuchungen geplanten vorgesehenen Planstellen kaum genügen. Es sei denn, Schäuble würde als Nächstes die Implementierung eines Generalschlüssels für seine Onlinedurchsuchungen fordern."

Schäuble hätte sicher keine Probleme damit, genau das zu fordern. Aber das Bundesverfassungsgericht und sicher auch schon ein paar Instanzen davor würden dieses Vorhaben hohnlachend in die nächste Tonne kippen.

Auch die aktuelle Ausgabe des Spiegel widmet sich wieder dem Thema. Da lesen wir einen Satz, der einen aufhorchen lässt und der alles über das Niveau der Diskussion aussagt: Die Innenexperten der Union "...haben sich fachkundigen Rat geholt, beim Hamburger Internet-Sicherheitsexperten Bert Weingarten von der Firma Pan Amp. Der bislang mögliche Weg, um an gesuchte Daten zu kommen - per Beschlagnahme und Auswertung von Festplatten -, würde nach seiner Einschätzung zu viel Zeit kosten..."

Weingarten? Der Weingarten mit den "Killerspielen"? Ja, der. Der mit den Filtern für's Internet und mit der Schaumschlägerei über die "Stimme des Kalifats", die angeblich aus Deutschland käme. Den Quatsch haben ja auch zahlreiche Medien unkritisch einfach weiterverbreitet. Pan Amp hat auch die Mär von den 200 000 deutschsprachigen Bombenbauanleitungen verbreitet,  die es natürlich nicht gibt. Aber so ein "Experte" ist für die CDU natürlich genau richtig. Unter den Faschisten wäre Weingarten vermutlich auch als Experte eingeladen worden: Melde gehorsamst: Zahllose Bombenbauanleitungen im Internet! Online-Durchsuchung vieler Websites durchgeführt! Alles filtern und verbieten! die es natürlich nicht gibt. Aber so ein "Experte" ist für die CDU natürlich genau richtig. Unter den Faschisten wäre Weingarten vermutlich auch als Experte eingeladen worden: Melde gehorsamst: Zahllose Bombenbauanleitungen im Internet! Online-Durchsuchung vieler Websites durchgeführt! Alles filtern und verbieten!

Übrigens gibt der Spiegel zu, dass niemand wisse, wie viele Fälle von "Online-Durchsuchungen" es überhaupt gegeben habe. Man liest also nur den Kaffeesatz. Aber unsere Verschwörungstheoretiker kontern, wie auch im Forum von Zeit online: SIE werden es einfach machen, ob es möglich ist oder nicht. Und wenn nicht jetzt, dann einfach irgendwann. SIE können einfach alles. SIE sind genauso schlau wie die Hacker. Die können auch alles, mit Laptops Verkehrsampeln ausschalten, in jeden, aber auch jeden Rechner eindringen. Das haben wir doch in zahlreichen Filmen so gesehen. Dann muss es ja stimmen. | | ------------------------------------------------------------ BURKS ONLINE 16.05.2006

Alle Rechte vorbehalten.

Vervielfältigung nur mit Genehmigung des BurksVEB.

|

| KOMMENTARE

nur für registrierte Nutzerzinnen und NutzerDAS BILD DES TAGES

Tarahumara-Indianer, Nord-Mexiko ©Burks COMPUTER UND INTERNET Der Koran, geile Titten und der Quelle-Katalog

- Online-Durchsuchungen, die 1001ste Auch du, meine Christiane?

- Online-Durchsuchungen, die 985ste Schäuble ist nackt

- Online-Durchsuchung, die 872ste So eine Schweinebande!

- Versuchte Abzocke per Mail Online-Durchsuchungen: Die Farce geht weiter

- Sicherheitsrisiko Schäuble Online-Kriminelle immer onliner und immer krimineller

- Im Internet wird es immer schlimmer Jetzt ganz neu: Social Engineering

- Bundestrojaner-Ente, schon wieder ein Update Jetzt ganz neu: Social Engineering

- Bundestrojaner-Ente, schon wieder ein Update Der SPIEGEL heizt den Hoax an

- Bundestrojaner-Ente, noch ein Update Geheimes Schreiben gegen Schäuble

- Steganografie unter Linux Wie schütze ich mich vor dem Bundestrojaner?

- Bundestrojaner-Hoax, Update 2 Der Staats-Trojaner-Hoax, update

- Immer noch Online-Durchsuchung Der Staats-Trojaner-Hoax

- Online-Durchsuchung nicht totzukriegen BKA Abteilung 15865

- Virus gibt sich als BKA-Mail aus Wer braucht Windows Vista wirklich?

- Konsumkritische Miszellen Den Schnüfflern ein Schnippchen schlagen

- Anonymität im Internet Viren und Trojaner vom BKA?

- Geschichte einer Falschmeldung Nicht ohne meine Tarnkappe

- Thesen zur Anonymität Zitiere nicht aus fremden Postkarten!

- Gerichte und Internet Die tun was. Mit unserem Geld. Was auch immer.

- Kontrollieren, Überwachen, Verbieten Dapper Drake - der Sinn des Lebens?

- Ubuntu rulez! Panzer über Birke

- Welches CMS für welchen Zweck? Google: Wahr und falsch

- Google solidarisiert sich mit Diktaturen Software, die das Leben schöner macht

- Linux rulez! Beschlagnahmt doch!

- Verschlüsselung von E-Mails Vermeintliche Netzeitungen verbreiten vermeintliche Gefahren

- Gefälschte Telekom-Mails gefährden DAUs How the Brothers attacked the website of Jyllands-Posten

- Jihad online Hintertür in Windows

- Böse Verschlüsselung, böse Privatsphäre |