Fashionable Nonsense oder: The conceptual Penis

Leseempfehlung (via Fefe): „The conceptual penis as a social construct” is a Sokal-style hoax on gender studies“. – „The androcentric scientific and meta-scientific evidence that the penis is the male reproductive organ is considered overwhelming and largely uncontroversial.“

„Subsequently, Sokal and the Belgian physicist Jean Bricmont noted in their 1997 book Fashionable Nonsense, that certain kinds of ideas can become so fashionable that the critical faculties required for the peer-review process are compromised, allowing outright nonsense to be published, so long as it looks or sounds a certain way, or promotes certain values.“

Ich musste auch an die „Online-Durchsuchung“ denken.

Gehacktes

Wenn ich in Mainstream-Medien lesen, dass wieder etwas „gehackt“ wurde, weiß ich, dass sich in 95 Prozent der Fälle jetzt der Bullshit-Faktor um ein Vielfaches erhöht. „Twitter-Accounts wurden gehackt“ oder so ähnlich. Fast so realistisch wie eine Online-Durchsuchung, ohne dass das „Opfer“ das vorher willentlich oder aus Dummheit gestattet hat.

Wer wissen will, wie man das macht, braucht nur auf diversen Websites nachlesen, was das Spionage Analyse-Tool „The Counter“ alles tun darf, mit dem sich jetzt jemand Zugang zu den Passwörtern der „Opfer“ verschafft hat. Da bleibt kein Auge trocken. Wer sich so eine App installiert, verdient kein Mitleid, sondern sollte zur Strafe ein Jahr lang nur mit Lynx surfen dürfen.

Keep cool and safe

Nur Heise berichtet nüchtern und sachlich über die neuesten Enthüllungen von Wikileaks. Jürgen Kuri, der schon beim Thema „Online-Durchsuchungen“ als einer der wenigen Journalisten einen kühlen Kopf bewahrt hatte, bringt es auf den Punkt: „Da trommelt ja Wikileaks ganz schön für Zeugs, das eigentlich wenig Substanz für neue Erkenntnisse hat. Und die CIA spioniert aus Botschaften und Konsulaten heraus? Welche Sensation! Dass nun manche gleich wieder übertreiben müssen und die Verschlüsselung etwa für Signal als geknackt berichten, obwohl es in den Dokumenten nur darum geht, über Sicherheitslücken Smartphones zu kapern, macht das Ganze auch nicht wirklich besser.“

Nein, Signal ist weiterhin sicher. Und vieles andere auch. Das Problem sitzt immer vor einem Monitor und hat zwei Ohren.

Man muss es deutlich sagen: Zeit online lügt. Die CIA kann nicht jedes Telefon „hacken.“ Die FAZ lügt: der amerikanische Geheimdienst CIA Menschen kann nicht Telefone „offenbar nach Belieben ausspähen“ („Offenbar“? Soll das Journalismus sein?)

Zur weiteren Lektüre empfehle ich Monika Ermert (Heise) und Bruce Schneier.

PS: Wie viele Menschen, die „was mit Medien“ machen, schicken mir verschlüsselte E-Mails?

Cyber-[bitte selbst ausfüllen]

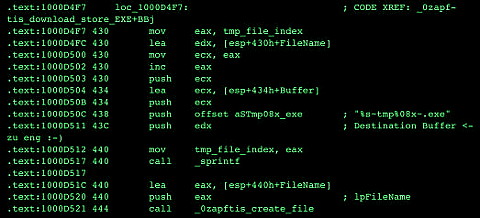

Wie macht man einen Cyber-Bankraub? Die Antwort wissen die Experten in den Medien schon seit der so genannten „Online-Durchsuchung“:

Die Angreifer verschicken E-Mails mit gefährlichem Dateianhang an Adressen, hinter denen sie Bankmitarbeiter vermuteten. Sobald die den Anhang öffnen, zum Beispiel ein infiziertes Word-Dokument, installiert sich das Schadprogramm von selbst und öffnet den Angreifern eine Hintertür ins Banknetzwerk.

Einmal mit Experten arbeiten. Unverschlüsselte Mails. Attachments (für Linux?) Word. WTF?!

Aber man muss sich das Geheule und Zähneklappern anhören, wenn man in einem Fortbildungsseminar den Teilnehmern sagt: „E-Mails verschlüsseln. Keine Word-Attachments usw.“.

Trojanisches Pferd liegt noch nicht vor

Jochen Kuri (Heise): „…bei der sogenannten Quellen-Telekommunikationsüberwachung (Quellen-TKÜ) werden unter anderem VoIP-Gespräche vor der Verschlüsselung beim Sender beziehungsweise nach der Entschlüsselung beim Empfänger durch einen eingeschleusten Trojaner abgehört. Die Regelung sei derzeit unverhältnismäßig, weil eine derartige Software noch gar nicht vorliege und der Gesetzgeber sie daher nicht genau kennen könne, sagte Gerichtspräsident Winfried Schubert.“

Die Software gibt es noch gar nicht? Ach so. Die bauen daran noch – offenbar seit 2006. Aber man kann ja trotzdem behaupten, dass täglich onlinedurchsucht wird. Hört sich einfach besser an.

Voller Schulterschluss gegen [bitte selbst ausfüllen]

Man muss schon die Heise-Meldung genau lesen, was die deutschen Innenminister beschlossen haben: „Künftig soll der Personalausweis von deutschen radikalen Islamisten durch einen Papierausweis ersetzt werden, der deutlich sichtbar vor dieser Person warnt.“

Das wäre selbstredend verfassungswidrig, weil es genausowenig strafbar ist, „radikaler Islamist“ zu sein wie „radikal links“ – wie der Betreiber dieses Kapitalismus- und familienfreundlichen Blogs. Natürlich werden sich die Innenminister nicht darum scheren, ob ihre Beschlüssse legal sind oder nicht. Das kennen wir ja schon von Themen wie der so genannten „Online-Durchsuchung“ und dergleichen. Man muss es aber klar aussprechen: Niemand darf wegen seines Geschlechtes, seiner Abstammung, seiner Rasse [sic], seiner Sprache, seiner Heimat und Herkunft, seines Glaubens, seiner religiösen oder politischen Anschauungen benachteiligt oder bevorzugt werden. Ach ja, das steht im Grundgesetz.

Von Journalisten erwartete ich, dass sie dieses auch den Lesern mitteilen und dieselben aufklären. Leider geschieht das hier nicht. Was eigentlich wurde beschlossen? Sind deutsche Staatsbürger betroffen oder ausländische „Jihadisten“ oder „Islamisten“ (was auch immer das sei), die ohnehin keinen deutschen Pass haben? By the way: Das obige Grundrecht gilt auch für Ausländer, die in Deutschland leben.

Er geht laut der „Gemeinsame[n] Erklärung der Innenminister und -senatoren des Bundes und der Länder“ um die Verhinderung der Ausreise von radikalisierten Personen, die beabsichtigten, sich im Ausland einer Terrorgruppe anzuschließen. Zu diesem Zweck soll nun auf Vorschlag des Bundesinnenministers ein Personalausweis-Ersatzdokument geschaffen werden, dessen Geltungsbereich auf Deutschland beschränkt ist und das einen deutlichen Hinweis auf diese Geltungsbeschränkung enthält.

Ich habe das Machwerk im Original (pdf) durchgelesen:

Zudem unterbinden wir, wann immer möglich, Ausreisen gewaltbereiter Salafisten. (…) Soweit möglich, werden bei ausländischen Staatsangehörigen alle aufenthaltsrechtlichen Sanktionsmöglichkeiten genutzt. (…) Zur Verhinderung der Ausreise kann deutschen Staatsbürgern der Reisepass entzogen werden. Hingegen ist der Entzug des Personalausweises nach geltender Rechtslage nicht möglich. Der Bund arbeitet unverzüglich an einer tragfähigen Lösung, die z.B. durch das Ausstellen eines Ersatzdokuments die Ausreise bzw. die unbemerkte Wiedereinreise unterbinden kann.

Die Maßnahme soll also beide Personengruppen treffen, Deutsche und Ausländer. Der Mediendienst Integration weist auf das Passgesetz § 7 „Passversagung“ und § 8 „Passentziehung“ hin: „Der Pass ist zu versagen, wenn bestimmte Tatsachen die Annahme begründen, daß der Passbewerber die innere oder äußere Sicherheit oder sonstige erhebliche Belange der Bundesrepublik Deutschland gefährdet.“ Die geltende Rechtslage ist eindeutig: Bei einem Verdacht darf der Pass versagt oder entzogen werden. Das wäre also gar nichts Neues und die Presseerklärung nur heiße Luft, was niemanden überraschen würde.

Um jedoch etwa in die Türkei zu reisen, braucht man nur einen Personalausweis, der deutschen Staatbürgern nicht entzogen werden kann. Der „Mediendienst Integration“ behauptet: „Allerdings sieht das bestehende Gesetz vor, dass ein deutscher Staatsbürger seinen Personalausweis für die Ausreise nicht benutzen darf, wenn ihm sein Reisepass entzogen beziehungsweise verweigert wurde“ und bezieht sich auf das Passgesetz § 11 Absatz 2. Dort heißt es: „Eine Passbehörde hat einen Pass für ungültig zu erklären, wenn die Voraussetzungen für seine Erteilung nicht vorgelegen haben oder nachträglich weggefallen sind.“ Das stimmt also so nicht – dort geht es um den Pass, aber nicht um den Personalausweis.

„Rechtswissenschaftler bezweifeln jedoch, dass eine solche Kennzeichnung des Personalausweises mit dem Grundgesetz und dem Gleichbehandlungsgesetz (AGG) vereinbar ist. So hält etwa Thomas Groß, Professor für öffentliches und Europarecht an der Universität Osnabrück, bereits einen Sperrvermerk für problematisch: ‚Der Personalausweis ist ein wichtiger Bestandteil unseres öffentlichen Lebens: Damit öffnen wir Bankkonten, checken in Hotels ein oder bestellen einen Bibliothek-Ausweis. Ein sichtbarer Vermerk, der übrigens allein aufgrund eines Verdachts erteilt werden könnte, würde zu einer Diskriminierung einzelner Bürger führen.'“

Ich vermute also jetzt, dass alle die jetzt von den Innenministern angekündigten Maßnahmen entweder ohnehin schon möglich wären, und wenn nicht, dann vom Bundesverfassungsgericht sofort vom Tisch gewischt würden. Jeder Artikel, der sich mit diesem Thema beschäftigt, sollte mich auch über die Risiken und Nebenwirkungen der Innenminister-Beschlüsse informieren. Wenn er das nicht tut – wie bei Bild online oder der Tagesschau, ist er ebenso für die Tonne.

Im Pressekodex heißt es: „Die Glaubwürdigkeit der Presse als Informationsquelle gebietet besondere Sorgfalt beim Umgang mit PR-Material.“ Die Verlautbarungen der Innenminister sind zunächst PR-Material der Übewachungslobby, liebe Kolleginnen und Kollegen!

Der Kaiser ist nackt!

Heise meldet, dass die Bundesregierung behaupte, die Software zur Online-Durchsuchung sei einsatzbereit. Das ist aber nicht neu. Wie man der von mir erstellten Chronik der Medienberichte über die so genannte „Online“-Durchsuchung sehen kann, soll das schon vor acht Jahren möglich gewesen sein. Der Tagesspiegel titelte am 08.12.2006: „Die Ermittler surfen [sic!!] mit“:

“Das System der sogenannten „Online-Durchsuchung“ sei bereits in diesem Jahr mehrfach angewandt worden und sei Teil des 132 Millionen Euro schweren Sonderprogramms zur Stärkung der inneren Sicherheit. Die Ermittler sollen sich dabei auf richterliche Anordnung unbemerkt via Internet in die Computer von Privatpersonen einloggen können, gegen die ein Strafverfahren läuft.

(Viele Links funktionieren nicht mehr, aber anhand des genauen Titels kann man sie noch finden, teilweise über archive.org)

Manchmal fühle ich mich wie allein gelassen unter lauter Irren. Was nützt mir ein derartiger Bericht wie der aktuelle bei Heise, wenn niemand fragt, wie die Überwachungssoftware auf den Rechner des „Zielobjekts“ gekommen ist? Das ist doch – jenseits der empörten Attitude – eine der wichtigsten Fragen überhaupt? Es braucht doch mindestens den physischen Zugriff (und dann müssen bestimmte Voraussetzungen gegeben sein), oder das „Opfer“ muss Malware wie Skype schon installiert haben.

Es geht aber mitnichten so, dass jemand „von fern“ irgendwas installiert. Außerdem müsste man ja auch die IP-Adresse wissen und eventuell noch den Router austricksen. (Jetzt fange hier niemand davon an, etwas von „Mail-Attachments“ zu faseln oder von „Websites, auf die man „gelockt“ werden soll. Ich kann es nicht mehr hören.) Christian Rath schrieb in der taz am 11.12.2006:

Denkbar sind verschiedene Wege. So kann die Polizei versuchen, ein „Trojanisches Pferd“ (kurz Trojaner) auf den Computer des Betroffenen zu schleusen. Ein Trojaner ist ein Programm, das heimlich Aktionen auf dem Computer ausführt, ohne dass der Benutzer dies bemerkt. Der Trojaner kann zum Beispiel als Anhang mit einer getarnten E-Mail auf den Rechner gelangen. Vorsichtige Computernutzer öffnen aber keine unbekannten Anhänge oder schützen ihren Computer mittels Firewall oder Filter schon vor dem Zugang solcher Spionagesoftware.

Soll ich das jetzt noch kommentieren?

Am 08.10.2011 berichtete Heise:

Dem Chaos Computer Club (CCC) ist nach eigenen Angaben die staatliche Spionagesoftware zugespielt worden, die allgemein unter dem Begriff „Bundestrojaner“ oder in bundeslandspezifischen Versionen beispielsweise auch als „Bayerntrojaner“ bekannt wurde.

In der Analyse des CCC (LESEN!) heisst es: „Die Malware bestand aus einer Windows-DLL ohne exportierte Routinen.“ Ach so. Dann gibt es den „Trojaner“ nicht für Linux? Das ist aber schade.

Wir haben keine Erkenntnisse über das Verfahren, wie die Schadsoftware auf dem Zielrechner installiert wurde. Eine naheliegende Vermutung ist, daß die Angreifer dafür physischen Zugriff auf den Rechner hatten. Andere mögliche Verfahren wären ähnliche Angriffe, wie sie von anderer Malware benutzt werden, also E-Mail-Attachments oder Drive-By-Downloads von Webseiten. Es gibt auch kommerzielle Anbieter von sogenannten Infection Proxies, die genau diese Installation für Behörden vornehmen

E-Mail-Attachments oder Drive-By-Downloads von Webseiten. Und so etwas schreibt der Chaos Computer Club?! OMG.

Ceterum censeo: Der Kaiser ist nackt!

Eine Seite mit ihren Familienangehörigen, die bei einem Unfall verletzt worden sind

Heise: „Der angebliche Quellcode des Programms FinFly Web wurde gar bei GitHub eingestellt. Es generiert Webseiten, die ihren Besuchern die Spionage-Software des Unternehmens unterjubeln sollen, unter anderem als Flash-Update getarnt.“

Flash update? OMG. Und wie wollen die die „Opfer“ auf die entsprechenden Websites locken? Das erinnert mich wieder an den legendären Vortrag Zierckes über die so genannte „Online-Durchsuchung“:

…wobei die Frage des Einbringens die spannendste Frage für alle überhaupt ist. Ich kann Ihnen hier öffentlich nicht beantworten, wie wir da konkret vorgehen würden. Sie können sich die abstrakten Möglichkeiten vorstellen, mit dem man über einen Trojaner, über eine Mail oder über eine Internetseite jemanden aufsucht. Wenn man ihnen erzählt hat, was für eine tolle Website das ist oder eine Seite mit ihren Familienangehörigen, die bei einem Unfall verletzt worden sind, sodass sie dann tatsächlich die Seite anklicken. Die Geschichten sind so vielfältig, dass es kaum jemanden gibt, der nicht auf irgendeine Form dieser Geschichte hereinfällt.

Ich kann mir gar nicht vorstellen, dass die FinFisher GmbH so einen Unfug für Geld staatlichen Behörden andreht? Wen wollen die denn damit fangen? Aber offensichtlich ist es so. Nicht zu fassen.

Fast ein Quantum Dingsbums

Wieder einmal wird die Panik-Sau durchs Mainstreammedien-Dorf getrieben. Wenn ich bei der NSA wäre, würde ich es auch so machen: So tun, als wäre ich überall schon „drin“, als könne man gar nichts mehr tun, als wären die Geheimdienste übermachtig und allwissen. Genauso kommen die aktuellen Artikel einher: Bürokraten neigen dazu, selbst dem kleinsten Furz eine geheimnisvolle Abkürzung zu geben,  die einschüchtern soll. Heute haben wir die „Quantumtheory“, „Quantumbot“, „Quantumcopper“ und die „NSA-Abteilung Tailored Access Operations (TAO)“. „The Asshole Open“ würde auch passen. Demnächst nennt die NSA Remote-Access-Software, die der Zielperson auf DVD per Fahrradkurier zugeschickt wird („Geile-Titten.exe – sofort installieren!) „einstein.exe“ oder so ähnlich.

die einschüchtern soll. Heute haben wir die „Quantumtheory“, „Quantumbot“, „Quantumcopper“ und die „NSA-Abteilung Tailored Access Operations (TAO)“. „The Asshole Open“ würde auch passen. Demnächst nennt die NSA Remote-Access-Software, die der Zielperson auf DVD per Fahrradkurier zugeschickt wird („Geile-Titten.exe – sofort installieren!) „einstein.exe“ oder so ähnlich.

Und natürlich geistern wieder die „Trojaner“ überall herum (nein, es waren die Griechen, die im Pferd saßen, nicht die Trojaner). Es ist alles wie schon bei der so genannten „Online-Durchsuchung“: Wer sich auskennt, lacht sich kaputt, und wer sich nicht auskennt, ist wie gelähmt und macht gar nichts mehr, weil es angesichts eines solchen übermachtigen Gegners keinen Zweck hat. Genau so ist das gewollt, und alle spielen mit.

Steht in den aktuellen „Enthüllungen“ (es ist alles noch viel schlimmer, als wir uns jemals vorgestellt haben, reloaded und revisited“) überhaupt etwas Neues?

Die TAO kann also angeblich „fast nach Belieben Rechner von Zielpersonen mit Schadsoftware verseuchen.“ Ach ja? Auch Linux? Und wie? Ach so – über das Wie schweigen wir schamhaft, auch wieder wie bei der „Online-Durchsuchung“. Das interessiert ja nicht wirklich. Und „fast“? Fast alle ausser Burks‘ Rechner oder wie?

Früher war es für die NSA noch vergleichsweise mühsam, sich Vollzugriff auf den Computer einer Zielperson zu verschaffen. Sie griff dazu auf eine Methode zurück, die auch Cyberkriminelle und Staatshacker aus anderen Ländern einsetzen: Sie verschickten Spam-E-Mails mit Links, die auf virenverseuchte Webseiten führten.

Normalerweise liest man bei einem derartigen Mupitz nicht weiter. Cookies, Viren, würmer, Trojaner – alles eine Soße. Wer will da schon die Details wissen.  Vielleicht funktioniert die Methode aber bei Spiegel-Online-Redakteuren, sonst würde die das nicht schreiben. Das hatten wir doch schon: „Cipav.exe is an unknown application – install anyway?“

Vielleicht funktioniert die Methode aber bei Spiegel-Online-Redakteuren, sonst würde die das nicht schreiben. Das hatten wir doch schon: „Cipav.exe is an unknown application – install anyway?“

Lesen wir weiter, wie das Quantum Dingsbums des NSA „funktioniert“:

Eine Quantum-Attacke funktioniert, grob erklärt, folgendermaßen: Zunächst wird der Internet-Traffic an den Punkten, an denen die NSA oder befreundete Dienste darauf Zugriff haben, nach digitalen Lebenszeichen der Zielperson durchkämmt. Das kann eine bestimmte E-Mail-Adresse sein oder etwa ein Webseiten-Cookie.

Schon klar. Cookies. Wer erlaubt die denn, außer Spiegel-Online-Reakteuren? Mein digitales Lebenszeichen ist, wie bekannt, burks@burks.de. Und jetzt?

…kann sich der interessierte NSA-Analyst von dort aus weiterhangeln: Er kann weitere E-Mail-Adressen oder andere Cookies desselben Nutzers suchen, etwa den von Facebook oder Microsofts Hotmail-Dienst.

Ach ja. Dann hangelt mal schön. Es geht munter weiter so:

Statt der eigentlich angeforderten Yahoo-Seite ruft der Browser unbemerkt eine weitere Adresse auf, die von einem NSA-Server stammt.

Also mein Browser macht „unbemerkt“ gar nichts, und wenn doch, würde ich ihn zum Patent anmelden, wegen spontaner Evolution einer künstlichen Intelligenz, die bisher noch unbemerkt in meinen Computern schlummerte. Auch mit dem „Trojaner Olympus“ (beim Zeus, was geben die für Namen?) schwurbeln sie einher, dass es nur so kracht: „Wer sich einmal derartigen Zugang zu einem Computer verschafft hat, kann mit dem infiltrierten Gerät nach Belieben verfahren.“ Wer hätte das gedacht. Aber wie kommt man rein? Spiegel online verweist auf sich selbst: „Die Spione nutzten dazu unter anderem manipulierte Kopien von LinkedIn-Seiten.“

Ach. Das kommt von das. Wer die asozialen Netze, wie die Datenkraken heißen müssten, nutzt, der wird dazu erzogen, die Hosen permanent runterzulassen und alle aktive Inhalte zu erlauben. Ich hingegen erlaube gar nix. Viele Websites sind dann nur noch eingeschränkt lesbar. Quod erat demonstrandum. Webdesigner sind die natürlichen Feinde sicherheitsbewusster Surfer. Und das Geschäftsmodell der Mainstream-Medien, das gar nicht funktionierten würde, verhielten sich die Nutzer so, wie es vernünftig wäre. Bei Spiegel online werden munter Cookies gesetzt, man kan sich sogar mit dem Fratzenbuch-Account einloggen, und ohne Javascript bleiben Teile der Website weiß. Das ist so, also würde ein Fleischerladen die Kunden auffordern, vegetarisch zu essen. Pappnasen.

Zu guter Letzt lesen wir ganz unten: „Mitarbeit: Andy Müller-Maguhn“. Dann kann ja nichts mehr schief gehen. Und Tron ist auch ermordet worden, vermutlich von der NDS NSA. Komisch, dass Snowden das nicht erwähnt hat.

Verschlüsselt!

Heise: „Eine überwältigende Mehrheit von 91 Prozent lebt damit, dass ihre E-Mails nicht vertraulicher als Postkarten sind. (…) Für Verunsicherung gesorgt haben offenbar auch die Meldungen über das Knacken von Verschlüsselungsprotokollen durch Geheimdienste“.

Wenn die Medien so einen gequirlten Unsinn über das Thema schreiben, wundert mich das nicht. Was haben Verschlüsselungsprotokolle mit dem Verschlüsseln von E-Mails zu tun? Nichts, aber es wird gern alles durcheinandergewürfelt. Und das genau liegt auch im Interesse der Geheimdienste. Es war schon bei der so genannten „Online-Durchsuchung“ so: Der gemeine Nutzer sollte sich ohnmächtig fühlen und gar nichts tun.

Oder man bekommt es mit so Superoberexperten wie auf dem Screenshot zu tun. Das schreckt auch ab. Also jammert nicht, sondern schreibt verständliche Anleitungen.

„Quelle“

Netzpolitik.org listet des bösen Friedrichs Wunschliste auf, wie man einen totalen Überwachungsstaat bewerkstelligen könne. So wird jetzt die so genannte „Online-Durchsuchung“ definiert: „Bei der Quellen-TKÜ wird die laufende Kommunikation statt wie gewöhnlich beim Provider am Endgerät (‚Quelle‘) ausgeleitet. Hierzu ist in der Regel die verdeckte Installation einer entsprechenden Überwachungssoftware auf dem Endgerät notwendig.“

Aha. Wenn ich hier jemanden verdeckt in meiner Wohnung mit Tarnkappe oder Clownsnase sehe, dann werde ich mal gleich die übelsten Krav-Maga-Griffe anwenden und die Person mit ein paar gebrochenen Fingern und kaputten Ohren wieder hinauskomplimentieren.

Grossangriff auf Verschlüsselung

Well, when the president does it, that means it is not illegal. (Richard Nixon)

Heise: „Laut Guardian verlangten Vertreter der Geheimdienste von der britischen Zeitung und ihren Partnern New York Times und ProPublica, die Enthüllungs-Artikel über die Angriffe von NSA und GCHQ auf Verschlüsslung im Internet zu unterlassen. Begründung: Zielpersonen im Ausland könnten durch die Veröffentlichung veranlasst werden, zu neuen Formen der Verschlüsselung oder der Kommunikation im Allgemeinen zu wechseln, die schwerer zu sammeln und zu entschlüsseln wären. Guardian, New York Times und ProPublica lehnten das Ansinnen zwar ab. Sie entschieden sich aber, bestimmte detaillierte Informationen aus den Artikeln zu entfernen.“

Was für Weicheier! Ich bin mal gespannt, ob deutsche Medien, die eventuell mit dem Guardian in der causa Snowden kooperiert haben, sich ähnlich feige verhalten. Aber vermutlich werden sie auf Grund ihrer obrigkeitshörigen Attitude (Interviews werden autorisiert, E-Mail-Verschlüsselung ist weitgehend unbekannt) erst gar nicht berücksichtigt.

Man muss bei dem Begriff „Verschlüsselung“ auch genauer hinschauen. Ist SSL gemeint? [Wikipedia über SSL] Oder geht es um public-key-Verfahren, also zum Beispiel um OpenPGP? Letzteres hat Snowden selbst benutzt und empfohlen, man kann also eine Hintertür ausschließen (nicht aber im Betriebssystem, mit dem man das nutzt).

Der Guardian schreibt:

A 10-year NSA program against encryption technologies made a breakthrough in 2010 which made „vast amounts“ of data collected through internet cable taps newly „exploitable“.

Leider werden wir im Unklaren darüber gelassen, was genau damit gemeint ist. Die New York Times ist ähnlich vage:

Beginning in 2000, as encryption tools were gradually blanketing the Web, the N.S.A. invested billions of dollars in a clandestine campaign to preserve its ability to eavesdrop. Having lost a public battle in the 1990s to insert its own „back door“ in all encryption, it set out to accomplish the same goal by stealth.

Immerhin. Wenn man den Artikel in der New York Times aufmerksam liest, erkennt man auch viel Wünschen und Wollen wie das Agitprop hiesiger interessierter „Kreise“: „The N.S.A. hacked into target computers to snare messages before they were encrypted.“ Da haben wir fast wortwörtlich, was auch hier zum Thema „Online-Durchsuchung“ herausposaunt wurde. Ich würde schon gern mehr und Genaueres wissen, wie sie das angestellt haben wollen. Die Wired hat darüber vor sieben Jahren geschrieben: „FBI Spyware: How Does the CIPAV Work?“ Man sollte auch noch einen zehn Jahre alten Artikel über den so genannten „Clipper Chip“ erwähnen.

Some of the agency’s most intensive efforts have focused on the encryption in universal use in the United States, including Secure Sockets Layer, or SSL; virtual private networks, or VPNs; and the protection used on fourth-generation, or 4G, smartphones.

Damit kommen wir der Sache schon näher.

For at least three years, one document says, GCHQ, almost certainly in collaboration with the N.S.A., has been looking for ways into protected traffic of popular Internet companies: Google, Yahoo, Facebook and Microsoft’s Hotmail.

Ich denke, dass die Metadaten, die Google et al erheben, viel mehr aussagen als wenn man die angeblichen „Sicherheits“-Features dieser Firmen knackt. Wer seine E-Mails verschlüsselt, kann auch weiter über Google-Mail vertrauliche kommunzieren, aber nur was die Inhalte angeht. Wer mit wem kommuniziert, wird and die Geheimdienste weitergereicht.

Bevor alle in Panik ausbrechen, bringt die New York Times noch ein Original-Zitat Snowdens:

„Properly implemented strong crypto systems are one of the few things that you can rely on,“ he said, though cautioning that the N.S.A. often bypasses the encryption altogether by targeting the computers at one end or the other and grabbing text before it is encrypted or after it is decrypted.

Heise übersetzt das so: „Verschlüsselung funktioniert. Sauber implementierte, starke Verschlüsselung ist eines der wenigen Dinge, auf die man sich noch verlassen kann.“ Die Betonung liegt auf „sauber implementiert“.

Quod erat demonstrandum. Sichere Verschlüsselung auf einem unsicheren System bedeutet, das Schloss vor die Tür zu nageln.

At Microsoft, as The Guardian has reported, the N.S.A. worked with company officials to get pre-encryption access to Microsoft’s most popular services, including Outlook e-mail, Skype Internet phone calls and chats, and SkyDrive, the company’s cloud storage service.

Man sieht aber auch, dass es neben der Totalüberwachung der Bevölkerung um Industriespionage geht:

By this year, the Sigint Enabling Project had found ways inside some of the encryption chips that scramble information for businesses and governments…

Bruce Schneier gibt folgenden Rat:

– Be suspicious of commercial encryption software, especially from large vendors.

– Try to use public-domain encryption that has to be compatible with other implementations.

FinFisher, covertly deployed oder: Der Kaiser ist immer noch nackt

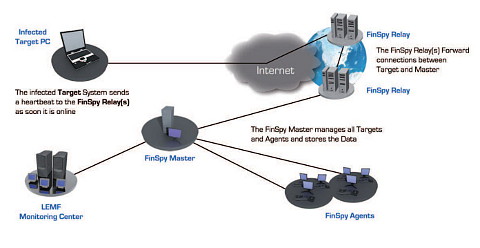

Nun kommen unsere „Online-Durchsuchungs“-Fetischisten wieder auf ihre Kosten. Besonders lustig wird es auf Netzpolitik.org: Dort sieht man eine Grafik „The Target System is now infected with FinSpy Software.“ Sehr hübsch. Vermutlich hat das „target“ vorher The Mother of All Suspicious Files heruntergeladen und installiert.

Jetzt rufen wir zuerst, um uns mental einzustimmen: „Der Kaiser ist nackt“.

Diese Spionage-Software funktioniert natürlich. Aber: Wie kommt die auf den Rechner des Opfers? Ich wundere mich immer wieder, dass von den zahllosen Bloggern, die das Thema erwähnt haben, niemand (in Worten: niemand) diese doch nicht unerhebliche Frage stellt. Sind die alle von sich selbst besoffen – oder ist die Idee „die sind schon drin“ zu sexy, als dass man dann noch kritische Fragen stellen dürfte?

Schauen wir also nach. Bei Wikipedia lesen wir:

Finspy: Eine Trojaner-Software, die Fernzugriff auf einen bereits infizierten Rechner ermöglicht. Diese läuft unter Windows, Mac OS X sowie Linux.

FinFireWire: Software durch welche mithilfe von Firewire und DMA ein komplettes Abbild des Arbeitsspeichers heruntergeladen werden kann.

FinFly USB: Installation von zuvor gewählter Software nur durch Einstecken eines zuvor präparierten USB-Sticks.

FinFly ISP: Eine auf Internet-Provider-Ebene installierte Software, die unter anderem gezielt momentan geladene Dateien mit Überwachungssoftware infizieren kann.

Für FinSpy habe ich mir das geleakte Dokument mal in Ruhe durchgelesen.

FinSpy was installed on several computer systems inside Internet Cafes in critical areasin order to monitor them for suspicious activity, especially Skype communicationto foreign individuals. (…) FinSpy was covertly deployed on the Target Systems of several members of an Organized Crime Group.

Aha. „Covertly deployed“. Und wie? Dazu findet man kein einziges Wort. Wie geht das also? Man brauchte a) den physischen Zugirff auf den Rechner, b) der Rechner muss ungeschützt sein, c) man muss Administrator-Rechte haben, um so ein Programm installieren zu dürfen, d) das Opfer muss dumm wie Stroh sein und darf auch keinen Ressource monitor oder ähnliches benutzen. Geht also nur bei Eierdieben.

Zu FinFly USB: Das Opfer muss erlaubt haben, von einem externen Medium aus zu booten und/ óder Programme zu installieren. Ich wiederhole mich: Das Opfer muss dumm wie Stroh sein.

The FinFly USB provides an easy-to-use and reliable way of installing Remote Monitoring Solutions on computer systems when physical access is available.

Quod erat demonstrandum.

FinFly ISP is able toinfect Files that are downloaded by the Target on-the-flyor infect the Target by sending fake Software Updates for popular Software.

Bruhahahaha. Und das merkt dann niemand. „Popular software,“ von der dann nur die Zielperson „betroffen“ ist und sonst niemand?

Leserbrief c’t Security II

Lieber Kollege Holger Bleich,

in der aktuellen c’t Security schreiben Sie (S. 11), man solle die „Möglichkeiten der Ermittler“ nicht unterschätzen. So weit, so gut und nachvollziehbar. „Seit 2010 ist bekannt, dass hierzulande auch die sogenannte ‚Quellen-TKÜV‘ zum Einsatz kommt, also das Belauschen von Verdächtigen direkt an ihrem Endgerät. Auf diese Weise haben Behörden bereits verschlüsselte Skype-Telefonate mitgehört und Mails nach der Entschlüsselung am PC abgfangen.“

Gestatten Sie, dass ich „der Kaiser ist nackt!“ rufe. Der Begriff „Quellen-TKÜV“ stammt aus dem Propaganda-Fundus des Innenministeriums und suggeriert, dass Behörden sich ohne Wissen eines Verdächtigen „von fern“ einen Remote-Access-Zugriff auf dessen Rechner verschaffen können. Das ist Unfug, wenn dieser Verdächtige sich einigermaßen vernünftig verhält und zum Beispiel Meldungen wie „cipav.exe is an unknown application. Install anyway?“ ignoriert.

Skype kann abgehört werden. Das Programm kann sogar andere Malware heimlich nachladen. Wer aber das Programm installiert, hat diese Features mit einer freien Willensentscheidung a priori akzeptiert und darf sich über die Folgen dann nicht wundern. Und wie sollen Behörden diese Spionage-Software ohne physikalischen Zugriff auf den (geöffneten!) Rechner installieren können? Dürfte ich auf Ihrem Laptop einfach so Programme installieren? Mir ist nicht bekannt, dass Skype zwangweise installiert werden könnte, ohne dass der Nutzer des jeweiligen Rechners das mitbekommt.

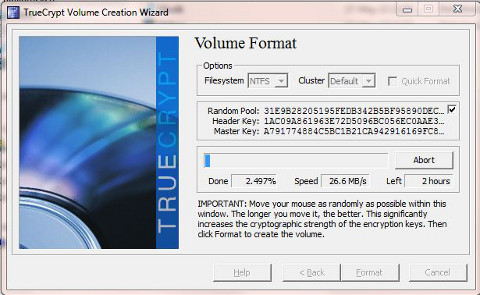

Thesen wie „Online-Durchsuchung: LKA installiert Spionage-Software bei Flughafenkontrollen“ würde ich gern zunächst auf Fakten überprüfen. Die Behörden können mir also Programme auf meinen Laptop installieren, ohne dass ich das merke? Da wüsste ich doch gern mehr über die Details (Ich nutze Windows und Linux und denke mitnichten daran, die BIOS- und Truecrypt-Passworte auf einem Zettel bei mir zu tragen).

Mails nach der Entschlüsselung am PC abgefangen? Ist Ihnen irgendeine technisch nachvollziehbare Möglichkeit bekannt, gezielt (!) verschlüsselte Mails „von fern“ zu lesen, wenn der Verdächtige KEINE Mal- und Spionagesoftware vorher selbst installiert hat? Ich halte das, mit Verlaub, für eine Verschwörungstheorie, die aber so „sexy“ ist, dass sie gern wiederholt wird. „Seit 2010 ist bekannt“ bedeutet nur, dass das irgendwo in der Zeitung stand. Damit wird es nicht richtig. Die Methode „Stille Post“ ist aber für journalistische Standards kein gültiges Referenzsystem.

Kopie an Jürgen Kuri, der – wie ich – zu der leider nur kleinen Gemeinde der Ungläubigen und Zweifler gehört.

Mit freundlichen Grüßen

Burkhard Schröder

(Autor des Buches „Die Online-Durchsuchung“, Telepolis)

Publikumsbeschimpfung

The Dissenter (via Fefe) lässt Gleen Greenwald ausführlich zu Wort kommen:

Another document that I probably shouldn’t share since it’s not published but I am going to share it with you anyway—and this one’s coming soon but you’re getting a little preview—It talks about how a brand new technology enables the National Security Agency to redirect into its repositories one billion cell phone calls every single day, one billion cell phone calls every single day.

What we are really talking about here is a globalized system that prevents any form of electronic communication from taking place without its being stored and monitored by the National Security Agency.

Jetzt vergleichen wir die Krokodilstränen unserer politischen Kaste, von den US-Amerikanern ausgespäht zu werden, mit dem, was sie seit 2006 zum Thema „Online-Durchsuchung“ von sich gegeben haben. Was für eine heuchlerische, verlogene Bande! Das gilt auch für viele Journalisten. Mein hanebüchenstes Lieblingszitat (weil es Unfug ist) von Annette Ramelsberger (Süddeutsche, 07.12.2006):

Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern – zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau.

Wenn die NSA und der englische Geheimdienst die elektronische Kommunikation in Deutschland komplett belauschen, welche Konsequenzen ziehen wir daraus? Keine? Wie viele Journalisten in Deutschland verschlüsseln ihre E-Mails? Mehr als hundert? Weniger? Was muss noch passieren, dass die sich vernünftig verhalten? Ich habe bei zahlreichen Redaktionen angefragt, was die zum Thema zu tun gedenken, von den meisten bekam ich gar keine Antwort.

Und wenn hier einer der wohlwollenden Leserinnen und geneigten Leser meint, mir in Zukunft eine unverschlüsselte E-Mail zu schicken – VERGESST ES! Bringt Euch das gefälligst SOFORT bei und verhaltet Euch wie rational denkende Menschen, sonst beschimpfe ich Euch als Pappnasen oder belege Euch mit noch schlimmeren Ausdrücken oder schicke Euch zum Psychologen oder Völkerkundler, um mir erklären zu lassen, warum erwachsene Menschen sich dermaßen bescheuert verhalten.

Ich werde jeden, der mir in Zukunft eine unverschlüsselte E-Mail schickt, als Wähler Angela Merkels oder Bosbach-Groupie abheften. Irgendwo müssen die doch sein. In meinem so genannten sozialen Umfeld gibt es niemanden, der CDU oder FDP wählt. Irgendwo müssen diese Ignoranten ja frei herumlaufen.

Update: Aufruf zur Datenspende!

SOKO Vorabendserie: Auf dem Computer des Verdächtigen haben wir gefunden

Leider kenne ich keinen Professor, der an irgendeiner Film- oder Fernsehakademie sonstigen HochSchule lehrt, wie man Drehbücher schreibt. Dem oder der würde ich gern einmal ein Forschungsprojekt vorschlagen, das auch gern in einem Buch enden könnte, mit dem Arbeitstitel: „Computer-Voodoo in deutschen Kriminalfilmen“. Es ist oft zum Haareraufen, was dort gezeigt und behauptet wird, wenn es um Internet und Rechner geht. Ein Regen- oder Schamanen-Tanz auf Samoa ist gar nichts dagegen.

Sogar das Raten des Passworts kommt immer wieder vor. Fällt denen eigentlich nichts Realistisches ein? Liebe Drehbuch-VerfasserInnen: Man kann Computer und Daten so absichern, dass niemand (in Worten: überhaupt keiner) mehr etwas finden kann, auch nicht die KTU „EDV-Abteilung“ im Keller einer Fernseh-SOKO.

Sätze wie „Auf dem Computer des Verdächtigen haben wir dieses oder jenes gefunden“ (gestern wieder: SOKO Wien) sind einfach totaler Quatsch und primitive Magie.

Einschränkend muss man natürlich zugeben, dass die breite Ich glotz TV gehirnweiche Masse sich genau so bescheuert verhält, was Internet, Computer und Sicherheit angeht, wie diejenigen, die dazu passende Drehbücher schreiben.

Es ist ein geschlossenes System, wie auch schon beim Medien-Hype um die so genannte „Online-Durchsuchung“: Die Mainstream-Medien oder irgendjemand, dem die Medien aus unbekannten Gründen zuhören (jemand, der im Notizbuch eines Journalisten steht, weil er bei einem bestimmten Thema immer vor jedes Mikrofon springt) behaupten etwas, was dann in der Populärkultur und in der daily soap solange ins Bewusstsein eingehämmert wird, bis es jeder glaubt (wie schon beim Diskurs über „Rauschgift“) – und das dann wiederum von den Medien als „Wahrheit“ zitiert wird.

Wer sich dagegen stemmt, gerät schnell in die Rolle des Kindes, das ruft: „Aber der Kaiser ist doch nackt“. Dieses Märchen sagt mehr über die Mechanismen unserer Gesellschaft aus – Opportunismus, Feigheit, Dummheit, Trägheit der Masse – als 100 Philosophie- und Soziologie-Bücher zusammen.

Wir schweifen ab. Ich wollte sagen: Auch externe und Backup-Medien sollten komplett mit Truecrypt verschlüsselt werden. („Encrypts an entire partition or storage device such as USB flash drive or hard drive.“)

Constanze Kurz: We regret the Error

Der Chaos Computer Club hat heute auf einer Pressekonferenz mehrere Statements des Vereins widerrufen. 14 Jahre nach dem Tod des Hackers „Tron“ sei es unter anderem an der Zeit, die vom CCC auch öffentlich geäußerten Verschwörungstheorien, Tron sei „ermordet“ worden, zu kritisieren. Der damalige Pressesprecher Andy Müller-Maguhn habe sein Gesicht nicht verlieren wollen und deshalb den Unsinn zum Tode Trons nie zurückgenommen. CCC-Pressesprecherin Constanze Kurz sagte angesichts der anwesenden internationalen Presse in englischer Sprache: „We regret the error.“ Der CCC sein eben ein Verein, zu dem „quite a number of conspiracy theory enthusiasts“ gehöre.

Der Journalist Burkhard Schröder, so Constanze Kurz, habe 1998 ein Buch geschrieben und angesichts der Faktenlage suggeriert, dass Tron den Freitod gewählt habe. Schröder sei seit damals immer wieder von CCC-Mitgliedern wüst beschimpft und verleumdet worden. Der CCC distanziere sich mittlerweile von Andreas Bogk, der sich dabei besonders unrühmlich hervorgetan habe. Auch sei Schröder jetzt nicht mehr, wie der CCC noch 2008 offiziell verlautbart habe, „Persona non grata“.

„Wir können aber nicht ausschießen“, so Kurz, dass Journalisten, die sich kritisch über den CCC äußerten, „in Zukunft wieder gemobbt werden“. Zum Glück werde das aber nur auf sehr wenige Journalisten beschränkt sein, da die Presse ohnehin alles unkritisch wiedergebe, was der CCC behaupte. Viele Journalisten hätten so wenig Ahnung von technischen Themen – wie etwa von der so genannten ‚Online-Durchsuchung‘ -, dass sie „jeden Quatsch“ veröffentlichten, „wenn wir das publizieren“, sagte Kurz. Unter dem Gelächter der anwesenden Pressevertreter fügte sie hinzu: „Auch wenn Sie das nicht glauben: Der Chaos Computer Club ist nicht unfehlbar. Auch wir können irren.“

Burks warnt vor einer neuen Variante von digitaler Erpressung bei der Internetnutzung

Ihr Computer wurde vom Bundestrojaner online gesperrt.

Ihr Computer kann bis auf weiteres nicht mehr benutzt werden, da der Bundestrojaner einen Fehler meldet. Der Inhalt Ihres Rechners wurde als Beweismittel mittels des neuen Bundestrojaners sichergestellt.

Versuchen Sie Folgendes:

Sollten Sie noch eine Beta-Version des Bundestrojaners ohne automatische Updates installiert haben, installieren Sie die aktuellste Software-Version über die Update-Funktion in der Bundestrojaner-Software. (Sie finden diese in der Lautstärkeregelung unter Optionen/Aufnahme über den Eintrag BundesMIC). In Zukunft werden die Updates dann unbemerkt von Ihnen durchgeführt, was einen großen Vorteil in der Bedienbarkeit darstellt.

Stellen Sie sicher, dass Ihr Computer permanent online ist! Auch Ihre Computer-Software (z. B. Microsoft Office, Notepad, Outlook, …) ist nur bedienbar, wenn eine ausfallsichere Online-Verbindung zum Bundestrojaner-Server garantiert ist. Der Bundestrojaner dient nur zu Ihrer eigenen Sicherheit.

Sollten Sie versucht haben, eine E-Mail zu versenden, überprüfen Sie die Empfänger-Adresse(n). Es sind nur validierte Empfänger-Adressen mit Top-Level-Domains aus dem deutschsprachigen Raum zugelassen, die zusätzlich auf der Bundestrojaner-Homepage als unproblematisch eingestuft wurden. Der Empfang von E-Mails ist zu Ihrer eigenen Sicherheit ebenfalls nur für vom Bundesstaat authentifizierte E-Mail-Adressen möglich.

Möglicherweise hat der Bundestrojaner eine Hardware-Änderung festgestellt, die noch nicht von der TÜP (Trojanischen Überwachungs-Polizei) abgenommen wurden. Vereinbaren Sie einen Termin mit Ihrem persönlichen TÜP-Sachbearbeiter und lassen Sie sich eine neue gültige Hardware-Plakette für Ihren Computer ausstellen. Ihr persönlicher TÜP-Sachbearbeiter wurde soeben informiert und wird sich mit Ihnen schnellstmöglich telefonisch in Verbindung setzen.

In brisanten Fällen – z. B. bei mehr oder weniger dringendem Tatverdacht – kann es vorkommen, dass die Bundestrojaner-Software den Zugriff auf das Internet und/oder Ihre Software gänzlich verweigert. Wenden Sie sich in diesem Fall an Ihre nächstliegende Polizeidienststelle. Sie benötigen hierbei lediglich Ihren Personalausweis mitzunehmen – alle weiteren Daten sind einfach über Ihre Personalausweis-Nummer abrufbar.

Sollten Sie nicht innerhalb der nächsten 24 Stunden erscheinen (können), werden Sie von uns abgeholt.

Eventuell tritt ein Port-Konflikt auf. Ändern Sie im Browser den Port auf einen anderen Wert als 80, da dieser vollständig für die Kommunikation des Bundestrojaners reserviert ist. Als ein im unteren Zahlenbereich liegender Wert reicht Port 80 meist eh nicht für große Datenübertragungen aus. Wählen Sie lieber eine vier- oder besser noch fünfstellige Zahl.

In sehr seltenen Fällen führt die Eingabe des Wortes ‚Bundestrojaner‘ in eine Suchmaschine dazu, dass Ihr Computer sofort gesperrt wird. Dieser Bug wird in der kommenden Version behoben werden.

Sie haben versucht, eine als gefährdet eingestufte Homepage aufzurufen (zu erkennen an dem ’s‘ in ‚https‘). Dieser Vorgang übermittelt verschlüsselte Daten, welche eine große Gefahr für die Staatssicherheit darstellen. Rufen Sie daher nur Seiten auf, die mit ‚http‘ beginnen – nur hier ist sichergestellt, dass die übertragenen Daten zu Ihrer Sicherheit vom Bundestrojaner überprüft werden können.

Sollten Sie nicht sicher sein, ob Sie den Bundestrojaner überhaupt auf Ihrem Rechner installiert haben – er läuft.

HTTP 909 – Bundestrojaner-Online-Durchsuchung

Ahnungslose Lügenbande

„Das Problem ist nur, wenn man beim Bundesinnenministerium gezielte Lüge und absolute Ahnungslosigkeit nicht mehr auseinander halten kann“, sagt Sevim Dagdelen (Die Linke) laut Heise über die Lügenmärchen des Bundesinnenministeriums. „Dass in dem für IT und Netzpolitik zuständigen Ministerium niemand erkenne, dass die angebliche Begrenzung der E-Mail-Postfächer seiner Mitarbeiter auf 9 MByte komplett unglaubwürdig sei, nennt Dagdelen ‚ein Armutszeugnis‘.“

Falsch: Beides ist richtig. Das war ja schon beim Thema „Online-Durchsuchung“ so: Es wurde gezielt gelogen, und gleichzeitig waren die Lautsprecher des „behördlichen Hackens aus der Ferne“ total ahnungslos.

Der nächste Anschlag kommt per E-Mail [2. Update]

Immer wenn man denkt: noch dümmer gehts nicht mehr, kommt die Deutsche Polizeigewerkschaft daher. Telepolis: „Hacker bringen per E-Mail Atomkraftwerk zur Explosion – Die wundersame Welt des Polizeigewerkschaftlers Rainer Wendt“. (vgl. auch Osnabrücker Zeitung).

Das ist ja nur zu konsequent, wenn man an Online-Durchsuchungen glaubt. Man muss sich nur ansehen, wie so ein Quatsch dann in den völlig unkritischen Mainstream-Medien ankommt: „Datenklau, digitale Erpressung und Verbreitung von Kinderpornos: Im Internet tummeln sich immer mehr Kriminelle“.

Das Böse ist schon unter uns!

[Update] Man sollte die Statements Wendts in diese schöne Liste aufnehmen!

[2. Update] Werth hat das hier gelesen: http://www.zeit.de/digital/internet/2013-01/kraftwerke-hacken-usb-stick-e-mail/komplettansicht