Medienberichte über die „Online-Durchsuchung“ (Auswahl)

Focus 38/1993: „Nationales Netz. Unter Verwendung zentraler Mailboxen bauen Neonazis ein landesweites Computernetz auf

20.09.1999 | Florian Rötzer (Telepolis): Lizenz zum Abhören

10.04.2000 | Jelle van Buuren (Telepolis): Digitale Detektive in Holland

28.07.2000 | Armin Medosch (Telepolis): UK-RIP-Gesetz über Ermittlungsbefugnisse verabschiedet

22.11.2000 | Nicky Hager (Telepolis): Schnüffelnde Kiwis – Überwachung in Neuseeland

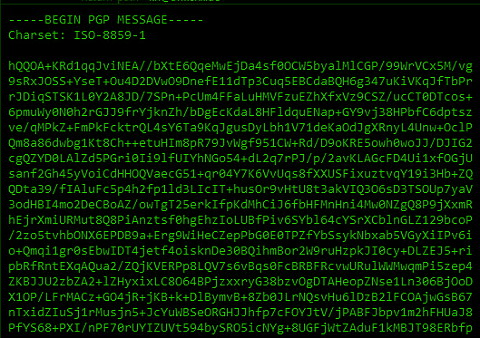

06.12.2000 | Florian Rötzer (Telepolis): Nichts mehr mit Pretty Good Privacy?

15.05.2001 | Hubert Erb (Telepolis): Die Cyberspace-Fallen des FBI

21.11.2001 | Florian Rötzer (Telepolis): FBI entwickelt angeblich Virus zum Belauschen

13.12.2001 | Florian Rötzer (Telepolis): FBI bestätigt Entwicklung des Schnüffelprogramms Magic Lantern

06.07.2006 | Monika Düker MdL, innenpolitische Sprecherin der Grünen im nordrhein-westfälischen Landtag: „Erweiterte Kompetenzen für den Verfassungsschutz in NRW rechtlich fragwürdig“ Zu § 5 Abs. 2 VSG NRW (allgemeine Befugnisse des Verfassungsschutzes): Die neue Formulierung des § 5 Abs. 2 Nr. 11 erlaubt dem Verfassungsschutz zukünftig ein völlig unbegrenztes heimliches Beobachten und Schnüffeln im Internet, gleich einem „Hacker“. Dass sich die Computer häufig im privaten Wohnraum der Betroffenen befinden, hat das Innenministerium in seiner Gesetzesbegründung gar nicht bedacht und begründet einen Eingriff in das Recht auf informationelle Selbstbestimmung mit der Zunahme der Kommunikationsverlagerung extremistischer Bestrebungen auf das Internet. Damit hat die Landesregierung übersehen, dass die im Herrschaftsbereich des Kommunikationsteilnehmers gespeicherten Verbindungsdaten sowohl unter den Schutzbereichs des Rechts auf informationelle Selbstbestimmung (Art. 2 Abs. 1 i. V. m. 1 Abs. 1 GG) als auch unter den Schutzbereich des Art. 13 GG, die Unverletzlichkeit der Wohnung fallen.

23.08.2006 | heise.de: Schäuble und GdP fordern schärfere Überwachung von Netzinhalten. „…verstärkte Inspektion der Kommunikationsströme im Internet, um online vorangetriebene Terrorplanungen und Hetzpropaganda zu verhindern. (…) Das Bundeskriminalamt (BKA) arbeitete in diesem Rahmen an einer zentralen Datenbank für Netzermittlungen. Zudem können Strafverfolger anhand der Vorgaben der Telekommunikations-Überwachungsverordnung (TKÜV) auch den E-Mail-Verkehr von Verdächtigen abhören.“

24.08.2006 | Rüdiger Soldt (Frankfurter Allgemeine Zeitung/FAZ.net): Die virtuelle Welt des Terrorismus. „‚Es gibt eine Sicherheitslücke. Die Propaganda im Internet radikalisiert sich, und zugleich wird das Verhalten der Islamisten immer konspirativer‘, sagt Johannes Schmalzl, Präsident des baden-württembergischen Landesamtes für Verfassungsschutz, der F.A.Z. Die Überwachung eines privaten Internetanschlusses sei, falls die zuständige G-10-Kommission dies genehmigt habe, für den Verfassungsschutz möglich. Mit Hilfe der ‚IP-Adresse‘ des Computers ließen sich E-Mails und die Nutzung von Internetseiten rekonstruieren. (…) Er plädiere deshalb dafür, die Inhaber solcher Cafés gesetzlich dazu zu zwingen, zum Beispiel den Verlauf des Internetprogramms und die temporären Dateien zu speichern sowie die persönlichen Daten der Kunden zu registrieren.“

24.08.2006 | Die Zeit – Interview mit Wolfgang Schäuble: Mehr Kontrolle!

„Wir müssen die Kontrolle des Internets verstärken.“

25.08.2006 | Bundesministerium des Innern, Auszug aus der Pressekonferenz von Dr. Wolfgang Schäuble am 24.08.2006 „Auch ein großer Erfolg internationaler Zusammenarbeit“ Ich werde alles daran setzen, die Möglichkeiten der Sicherheitsbehörden – insbesondere des Verfassungsschutzes – zu verstärken, etwa in der Kontrolle des Internets…

27.08.2006 | Heise Newticker: Schäuble und GdP fordern schärfere Überwachung von Netzinhalten

27.08.2006 | Heise Newticker: Überwachung des Internet soll verstärkt werden

28.08.2006 | Presseerklärung des Innenministeriums Nordrhein-Westfalen. „Nur unter denselben strengen rechtsstaatlichen Anforderungen soll es dem Verfassungsschutz NRW zukünftig erlaubt sein, auf Rechner von Terroristen zuzugreifen.“

28.08.2006 | Die Welt: NRW will Internet-Kontrollen ausweiten. „Bisher habe der Verfassungsschutz nur die Befugnis, Aktivitäten ausländischer Netzwerke im Internet zu verfolgen, sagte Wolf. ‚Das werden wir auf inländische Netzwerke ausweiten.‘

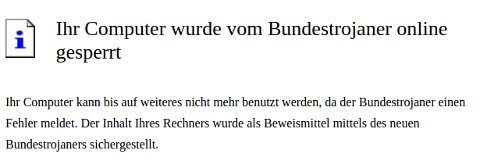

31.08.2006 | Heise Newticker: Verfassungsschutz soll auf Computer übers Internet zugreifen dürfen. „Dabei soll der Verfassungsschutz aber auch auf Rechner von mutmaßlichen Terroristen über das Internet zugreifen können, die Rede ist vom Zugriff auf ‚Internet-Festplatten‘ (…) Konkret heißt es in der Gesetzesvorlage, dass die Verfassungsschutzbehörde folgende Maßnahmen anwenden darf: ‚heimliches Beobachten und sonstiges Aufklären des Internets, wie insbesondere die verdeckte Teilnahme an seinen Kommunikationseinrichtungen beziehungsweise die Suche nach ihnen sowie der heimliche Zugriff auf informationstechnische Systeme auch mit Einsatz technischer Mittel.‘

01.09.2006 | Florian Rötzer (Telepolis): Der Verfassungsschutz soll „Emails auf Festplatten“ lesen dürfen.. „Zu dieser offensiven Internetbeobachtung gehört neben der Beobachtung von Homepages auch das Lesen von e-mails auf Festplatten.“

19.10.2006 | Pressemitteilung des Innenministeriums des Landes Nordrhein-Westfalen: „NRW-Verfassungsschutzgesetz garantiert Balance von Freiheit und Sicherheit – Innenminister Wolf: Schärfere Überwachung von Terroristen“. „‚Wer die Überprüfung von Daten auf Rechnern potenzieller Terroristen für einen Einbruch in den grundgesetzlich geschützten Wohnraum hält, hat das Wesen des Internets nicht verstanden‘, betonte Wolf. Der Nutzer befinde sich weltweit online und verlasse damit bewusst und zielgerichtet die geschützte häusliche Sphäre. ‚Der Standort des Computers ist dabei völlig unerheblich. Es findet zudem keinerlei Überwachung der Vorgänge in der Wohnung selbst statt‘, erläuterte der Innenminister.“

10.11.2006 | heise.de: 132 Millionen Euro für schärfere Überwachungsmaßnahmen freigegeben. „…will der CDU-Politiker nun etwa terroristische Bestrebungen durch eine schärfere Überwachung von Online-Foren besser bekämpfen (…) Wichtiger Teil des Initiative ist die Einrichtung der „Internet Monitoring und Analysestelle“ (IMAS) am Gemeinsamen Terror-Abwehr-Zentrum von Polizei und Nachrichtendiensten (GTAZ) in Berlin. Allein 30 Millionen Euro sollen dort angeblich für neue Hardware ausgeben werden, mit der sich auch die Internet-Telefonie und geschlossene Chaträume anzapfen lassen. Die neue Überwachungstruppe hat zunächst die Aufgabe, mehr Transparenz in die dschihadistischen Netzumtriebe zu bringen. Sie soll auch Wege finden, um Hetzpropaganda und Anleitungen zum Bombenbau aus dem Cyberspace zu verbannen. Ob Schäuble ähnlich wie der nordrhein-westfälische Innenminister Ingo Wolf (FDP) dem Verfassungsschutz etwa auch verdeckten Zugriff auf ‚Festplatten‘ und andere ‚informationstechnische Systeme‘ im Internet geben will, ist noch unklar.“

07.12.2006 | Andreas Förster (Berliner Zeitung): Hacken für die Sicherheit. „Das Bundeskriminalamt soll künftig online in die Personalcomputer von Verdächtigen eindringen und sie nach ‚verfahrensrelevanten Inhalten‘ durchsuchen können. Bundesinnenminister Wolfgang Schäuble (CDU) habe jetzt den Haushaltsausschuss des Bundestages darüber in Kenntnis gesetzt, dass die entsprechenden Computerprogramme, mit denen über die vorhandenen Kommunikationsnetze auf die Festplatten mutmaßlicher Krimineller und Terroristen zugegriffen werden kann, derzeit entwickelt werden, meldete jetzt die Bild-Zeitung. Die Dunkelziffer der ausgespähten und durch Viren ferngesteuerten PC in Firmen und Privathaushalten ist dagegen kaum zu schätzen. Zu einfach ist es für Experten – von denen einige auch Polizei und Geheimdiensten gern zur Hand gehen – , trotz angeblich ausgefeilter Abwehrtechnik online in Computer und Datennetzwerke einzudringen.“

07.12.2006 | Heise Newticker: Online-Durchsuchung von PCs durch Strafverfolger und Verfassungsschutz. „Das BKA soll auch Zugriff auf die PCs der Bürger über das Internet erhalte.“

07.12.2006 | PC Professionell: BKA-Trojaner soll private PCs durchsuchen. „Bald schon könnten Computerexperten des Bundeskriminalamts (BKA) bald private PCs unbemerkt via Internet durchsuchen. Das fordert Bundesinnenminister Wolfgang Schäuble (CDU). Die Durchsuchungen sollen dabei so erfolgen, dass Computerbesitzer, gegen die ein Strafverfahren läuft, nichts davon bemerken, meldet AFP United-News.“

07.12.2006 | Annette Ramelsberger (Süddeutsche): Durchsuchung online. „Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern – zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau.“

07.12.2006 | Jörg Donner (sueddeutsche.de): Bundestrojaner im Computer. „‚Es gab bereits Einzelfälle in Strafverfahren, bei denen richterlich angeordnet solche Durchsuchungen stattgefunden haben‘‘, sagt Dietmar Müller, Pressesprecher des BKA in Wiesbaden.“

08.12.2006 | golem.de: Online-Durchsuchung durch BKA und Polizei?

08.12.2006 | Tagesspiegel: Die Ermittler surfen mit. „Das System der sogenannten „Online-Durchsuchung“ sei bereits in diesem Jahr mehrfach angewandt worden und sei Teil des 132 Millionen Euro schweren Sonderprogramms zur Stärkung der inneren Sicherheit. Die Ermittler sollen sich dabei auf richterliche Anordnung unbemerkt via Internet in die Computer von Privatpersonen einloggen können, gegen die ein Strafverfahren läuft. (…) Im einfachsten Fall wird das Spionageprogramm per E-Mail auf den zu überwachenden PC eingeschleust. Die Zielperson kann aber auch zu einer Webseite gelockt werden, von wo aus sich unbemerkt im Hintergrund das Spionageprogramm installiert. Die Internetverbindung braucht das Programm nur, um sich auf dem Rechner zu installieren – danach sammelt es selbstständig im Hintergrund die gewünschten Daten. Ist der Vorgang abgeschlossen, wird das Ergebnis per Internet automatisch an die Fahnder übermittelt. Wird der PC vor Ende der Übertragung abgeschaltet, nimmt das Programm dieses nach dem nächsten Start wieder auf. Das in der Schweiz getestete Programm kann sogar noch mehr: Die Software kann auch das eingebaute Mikrofon oder angeschlossene Web-Kameras aktivieren und somit Räume überwachen.“

08.12.2006 | Florian Rötzer (Telepolis): Lauschangriff auf Festplatten

11.12.2006 | Christian Rath (taz): Polizei-Trojaner greifen Computer an

11.12.2006 | Christian Rath (taz): Die Polizei als Hacker

11.12.2006 | Christian Rath (Kommentar): Chaos Computer Polizei

11.12.2006 | heise.de: BGH verbietet Online-Durchsuchung von Computersystemen

14.12.2006 | Sigrid Averesch (Berliner Zeitung): Schaar lehnt staatliches Hacken ab – Datenschutzbeauftragter gegen Online-Durchsuchungen. „Wie berichtet, soll das Bundeskriminalamt mit Hilfe einer speziellen Software, etwa mit Hilfe von Trojanern, die Daten auf privaten Rechnern durchsuchen können. (…) Kommende Woche wird der Landtag in Düsseldorf einen Gesetzentwurf aus seinem Hause beschließen, der dem Landesverfassungsschutz Online-Durchsuchungen ermöglicht.“

14.12.2006 | Jochen Bittner und Florian Klenk (Die Zeit): Angriff auf den Rechtsstaat. Eine neue Online-Ausforschungsmethode der Polizei bekam sogar den Segen eines Ermittlungsrichters am Bundesgerichtshof (BGH), obwohl für sie überhaupt keine gesetzliche Ermächtigung besteht. Mithilfe von Hacker-Programmen können Ermittler die Festplatten von Computern durchleuchten. Dafür hat Innenminister Wolfgang Schäuble dem BKA kürzlich zusätzliches Geld versprochen.

22.12.2006 | Antwort der Bundesregierung auf die Kleine Anfrage der Abgeordneten Jan Korte, Petra Pau, Kersten Naumann und der Fraktion DIE LINKE. [Drucksache 16/3787].

[Frage] „Seit wann wenden deutsche Sicherheitsbehörden das Instrumentarium des ‚heimlichen Abziehens von Daten auf fremden Computern mittels spezieller Software‘ (Online-Durchsuchung) an?

[Antwort] Der Bundesregierung liegen keine Erkenntnisse über in Ermittlungsverfahren durchgeführte Online-Durchsuchungen vor. (…) Die vom Ermittlungsrichter des Bundesgerichtshofs am 21. Februar 2006 angeordnete Maßnahme wurde nicht durchgeführt. „

30.01.2007 | Christian Rath (taz) : Festplatten im Visier

05.02.2007 | netzpolitik.org: Überblick: Online-Durchsuchung beim Bundesverfassungsgericht (Medienspiegel)

05.02.2007 | Frankfurter Allgemeine Zeitung/FAZ.net: Wie Behörden Computer ausspionieren. „Zu den konkreten Methoden macht das Bundeskriminalamt keine Angaben – ‚aus kriminaltaktischen Gründen‘, wie ein Sprecher sagte. Zwar gebe es keine speziell geschulten ‚Online-Durchsucher‘, jedoch Spezialisten, die herangezogen würden. Es handele sich um Beamte, die ‚versiert auf dem Gebiet‘ seien. (…) Berichten zufolge haben die Sicherheitsdienste inzwischen auch Spionageprogramme entwickelt, die über das Trojaner-Prinzip hinausgehen. (…) Trojaner nutzen Sicherheitslücken, die nur mit großer Sachkenntnis gestopft werden können. ‚Der Privatnutzer kann sich dagegen kaum schützen‘, sagt Constanze Kurz, Sprecherin des Chaos Computer Clubs, einer Lobby-Organisation, die für möglichst wenig staatliche Überwachung im Internet eintritt.“

06.02.2007 | Burkhard Schröder (Telepolis): Verdeckter Zugriff auf Festplatten

06.02.2007 | Holger Dambeck (Spiegel Online): Die Methoden der Staats-Hacker. „Was sich die deutschen Ermittler wünschen, ist technisch nicht besonders kompliziert. Moderne Betriebssysteme und Computeranwendungen sind so komplex, dass sie kaum frei von Fehlern sein können. (…) Die Online-Ermittler hätten alle Möglichkeiten zur Verfügung, derer sich auch kriminelle Hacker bedienen, sagte Daniel Bachfeld, Sicherheitsexperte der Computerzeitschrift ‚c’t‘: ‚Das BKA könnte zum Beispiel an einen Verdächtigen gezielt ein interessant erscheinendes Worddokument verschicken, das dann ein Spionageprogramm einschleust.‘ (…) An Experten, die PCs knacken können, herrscht auch in Deutschland kein Mangel.“

06.02.2007 | Holger Schmidt (Frankfurter Allgemeine Zeitung/FAZ.net): Nicht nur der Bund schickt Spionagesoftware. „Im Auftrag der Bundesregierung wird gerade der „Bundestrojaner“ programmiert. Die Software, die bis zu 200.000 Euro kostet, soll den Strafverfolgungsbehörden die Durchsuchung eines Internetcomputers ohne Wissen des Besitzers ermöglichen.“

07.02.2007 | Tagesspiegel: Skeptische Experten. „Jürgen Kuhri [sic], stellvertretender Chefredakteur der Computerzeitschrift ‚c’t‘, hält den Plan für einen ‚massiven Eingriff in die Privatsphäre‘. Weiter sagte er: ‚Der Vorstoß ist ein Windei, denn er lässt sich technisch kaum umsetzen.'“

07.02.2007 | Ursula Knapp (Tagesspiegel): Zugriff verweigert

07.02.2007 | Andreas Bogk (CCC): Der Bundestrojaner und die Online-Durchsuchung. „Eher verwunderlich hingegen ist die bei Heise zur Schau gestellte Skepsis, was die technische Machbarkeit einer solchen Online-Durchsuchung angeht. Gut, von Burkhart [sic] Schröder sind wir ja Desinformation gewöhnt, aber daß auch Jürgen Kuri da die technische Phantasie fehlt, ist schon eher ungewöhnlich. (…) „Zum einen hat das BSI angefragt, ob ich nicht eine Schulung zum Thema ‚wie schreibe ich einen buffer overflow exploit‘ für Vertreter diverser Behörden und Organisationen mit Sicherheitsaufgaben halten könne. Zum anderen bekam mich eine Anfrage, doch ein Angebot zur Entwicklung einer transparent bridge abzugeben, die einen Download eines ausführbaren Programms erkennt und dieses on-the-fly mit einem Trojaner versieht.“

08.02.2007 | Christian Rath (taz) – Interview mit Bundesinnenminister Wolfgang Schäuble: „Terroristen sind auch klug“

09.02.2007 | Daniel Schulz und Astrid Geisler (taz): Die trojanische Kriegserklärung

13.02.2007 | Peter Zschunke/AP (Spiegel Online): Die Mär vom ‚Bundestrojaner‘. „Das BKA arbeitet bereits an den technischen Voraussetzungen zum Einsatz von Späh-Programmen. Experten zweifeln allerdings an deren Tauglichkeit in der Praxis. (…) Andere setzen auf Strategien des „Social Engineerings“: Hierbei werden Gewohnheiten einer Zielperson erkundet und eingesetzt, um sie auf eine interessant erscheinende Web-Seite zu locken. Dort wird dann im Hintergrund ein Wurm heruntergeladen, der laut Hardy ’nichts anderes zu tun hat, als den eigentlichen Trojaner herunterzuladen und sich dann selbst zu löschen.'“

13.02.2007 | Peter Zschunke/AP (stern.de): Wer braucht einen Bundestrojaner?

19.02.2007 | Bernd Kling (Telepolis): Die Vaporware des BKA

26.02.2007 | Telepolis: (Der Text der) Verfassungsbeschwerde gegen Online-Durchsuchungen

07.03.2007 | Annette Ramelsberger (Süddeutsche): BKA findet Anleitung zum Sprengsatzbau Den Laptop, den die beiden für ihre Internet-Recherche nach Bombenbauanleitungen nutzten, hatte Hamad bei seiner Flucht aus Köln mit in den Libanon genommen. Die Festplatte des Computers hatte er jedoch gelöscht, kurz bevor er sich auf Anraten seiner Familie den libanesischen Behörden stellte. Den Experten des BKA ist es nun gelungen, die Festplatte zu spiegeln und aus den restlichen Daten ein Puzzle zusammenzusetzen.

11.03.2007 | Jürgen Schmidt (c’t): Bundestrojaner: Geht was – was geht. Technische Optionen für die Online-Durchsuchung. „Und um Missverständnissen vorzubeugen: Selbstverständlich kann man sich gegen all die hier geschilderten Einbruchsversuche schützen.“

11.03.2007 | koehntopp.de: „Bundestrojaner, Sina-Boxen und Mailüberwachung“

16.03.2007 | Welt.de: BKA sieht G-8-Gipfel als wahrscheinlichstes Ziel. „“Nach BKA-Erkenntnissen wird das Internet auch immer mehr zum Tatwerkzeug. Eine Variante sei, mit Spam-Mails auf fremden PCs sogenannte Trojaner zu installieren, sagte Abteilungspräsident Jürgen Maurer. Mit den getarnten Programmen könne ein Straftäter fremde Rechner für seine Zwecke nutzen – etwa sie unbemerkt zusammenschalten, um mit massenhaften Anfragen Firmenserver lahmzulegen.“

23.03.2007 | Maximilian Steinbeis (handelsballt.com): Neuer Streit um heimliche Online-Razzien „Wie oft wird von dieser Maßnahme überhaupt Gebrauch gemacht?“ Das sei geheim, sagte eine Sprecherin des Bundesamts für Verfassungsschutz.

24.03.2007 | heise.de: Innenministerium: Verfassungsschutz, MAD und BND können Online-Durchsuchungen durchführen.

26.03.2007 | Florian Rötzer (Telepolis): Online-Durchsuchungen bereits möglich?

26.03.2007 | taz/Interview mit Jörg Ziercke. „Wie stellen Sie sicher, dass Sie bei der Durchsuchung nicht den besonders geschützten „Kernbereich der privater Lebensgestaltung“ verletzen?

Wir können über die Verwendung bestimmter Schlüsselbegriffe steuern, dass ganz private Daten von der Polizei gar nicht zur Kenntnis genommen werden.“

05.04.2007 | Thomas Sigmund (Handelsblatt): Kommentar: Mangel an Alternativen. „Alle islamistischen Täter haben in den vergangenen Jahren ihre Anschläge im Internet vorbereitet. Der ‚Cyber-Dschihadismus‘ ließ den Staat alt aussehen. Aufrufe zur Tat, Anschlagsziele und Bauanleitungen für Bomben kommen aus dem Netz. Die Terrorgruppe trifft sich im Chat-Room. Es reicht nicht mehr aus, nur einen PC zu beschlagnahmen, wenn man die Personen hinter den fingierten Decknamen identifizieren will.“

25.04.2007 | Focus: Computer längst nicht mehr sicher. „Deutsche Geheimdienste spähen schon seit 2005 heimlich über das Internet Computer von Verdächtigen aus.“

25.04.2007 | Pressemitteilung der FPD-Fraktion im Bundestag/Gisela Piltz: Bundesregierung lässt bei Online-Durchsuchungen von Computern die Katze aus dem Sack

25.04.2007 |heise.de: Bundesregierung gibt zu: Online-Durchsuchungen laufen schon. „Das Bundeskanzleramt hat am heutigen Mittwoch in der Sitzung des Innenausschusses des Bundestags eingeräumt, dass die umstrittenen heimlichen Online-Durchsuchungen von Computern durch Geheimdienste des Bundes bereits seit 2005 auf Basis einer Dienstvorschrift des damaligen Bundesinnenministers Otto Schily (SPD) stattfinden. Dies berichtet die innenpolitische Sprecherin der FDP-Bundestagsfraktion, Gisela Piltz, auf deren Antrag hin die Bundesregierung zu den pikanten Überwachungen privater PC und Speicherplattformen im Internet Stellung nehmen musste. (…) Zur Anzahl der bisher durchgeführten verdeckten Netzermittlungen gab die Bundesregierung keine Auskunft. Dem Vernehmen nach gibt es aber noch Probleme bei der praktischen Durchführung der Online-Durchsuchungen. So soll von Regierungsseite beklagt worden sein, dass so viele Daten gesammelt worden seien, dass man ihrer nicht Herr habe werden können.“

25.04.2007 | stern.de: Online-Durchsuchungen – Geheimdienste spitzeln schon seit Jahren.

25.04.2007 | Thorsten Denkler (sueddeutsche.de): Bund schnüffelt bereits seit 2005

26.04.2007 |Frankfurter Allgemeine Zeitung/FAZ.net: Schäuble stoppt Online-Durchsuchungen. „Das Kanzleramt hatte am Mittwoch eingeräumt, dass Verfassungsschutz und Bundesnachrichtendienst bereits seit 2005 heimlich über das Internet Computer ausspähen. Die Ermittlungen wurden auch fortgesetzt, nachdem der Bundesgerichtshof Online-Durchsuchungen der Polizei im Februar für unzulässig erklärt hatte.“

27.04.2007 | tagesschau.de: Rund ein Dutzend Mal wurde geschnüffelt. „Seit 2005 haben deutsche Geheimdienste nach Angaben des Bundesinnenministeriums knapp ein Dutzend Privatcomputer heimlich via Internet durchsucht. Eine genaue Zahl wollte die Sprecherin des Ministeriums nicht nennen.“

28.04.2007 | Wolfram Leytz (tagesschau.de): Interview mit Wolfgang Wieland (Bündnis90/Die Grünen) –

„Online-Durchsuchungen braucht man nicht“. „Wir gehen auch davon aus, dass das noch nie richtig geklappt hat. Es gab technische Schwierigkeiten. Das Einschleusen hat nicht geklappt und gerade die gefährliche Szene wird Wege finden, sich vor Bundestrojanern zu schützen.“

28.04.2007 | Manfred Kloiber im Gespräch mit Peter Welchering (Deutschlandradio): Brecheisen für den Bundestrojaner. Online-Durchsuchung kämpft mit technischen Problemen

02.05.2007 | heise.de: Staatssekretär: Schily wollte keine Online-Durchsuchungen. „Zu der umstrittenen Dienstvorschrift Schilys betonte Diwell, der seit Ende 2005 Staatssekretär von Justizministerin Brigitte Zypries (SPD) ist, er habe das Parlamentarische Kontrollgremium (PKG) des Bundestags im Juli 2005 schriftlich über die neuen Möglichkeiten zur Internet-Beobachtung unterrichtet. Laut Diwell habe sich das Bundesamt für Verfassungsschutz an das Innenministerium gewandt und eine Erweiterung der Dienstvorschrift über die zulässigen nachrichtendienstlichen Mittel angeregt. Dabei sei es um die „offensive Beobachtung des Internets“ gegangen.“

02.05.2007 | Christian Rath (taz): Geheimdienst außer Kontrolle. „Das Bundesamt für Verfassungsschutz fühlte sich von der Politik ermächtigt, mit Spionagesoftware auf die Festplatten von Privatcomputern zuzugreifen. Zwar hat es wohl nur wenige derartige Online-Durchsuchungen durch den Verfassungsschutz gegeben. (…) Denkbar ist aber auch, dass Geheimdienst und Innenministerium zunächst nur über eine Erlaubnis für die klandestine Beobachtung von Internet-Foren sprachen und sich erst später neue technische Möglichkeiten zum Festplatten-Zugriff ergaben.“

03.05.2007 | Christiane Schulzki-Haddouti (Focus Online): So arbeiten staatliche Hacker. „Polizei und Geheimdienste besitzen schon lange Werkzeuge, um Computer von Verdächtigen heimlich zu durchsuchen.“

10.05.2007 | Netzeitung: Kein Schutz gegen Online-Durchsuchung möglich. „Online-Durchsuchungen können mit den gängigen Computer-Programmen nicht verhindert werden. ‚Übliche Antivirenprogramme und Firewalls sind machtlos‘, sagte Constanze Kurz vom Chaos Computer Club der «Zeit». ‚Die Ermittler werden Schwachstellen nutzen, etwa im Mailprogramm oder Browser.'“

11.05.2007 | ZEIT online: Spionage im Netz. „Nach Ansicht des Chaos Computer Clubs (CCC) kann der einfache Computerbenutzer sich praktisch nicht gegen die von Bundesinnenminister Wolfgang Schäuble geforderten heimlichen Online-Durchsuchungen von Rechnern wehren. „Übliche Antivirenprogramme und Firewalls sind machtlos. Die Ermittler werden Schwachstellen nutzen, etwa im Mailprogramm oder Browser“, sagt Constanze Kurz vom CCC der Zeit.“

16.06.2007 | Peter M. Buhr (Zeit online): Zugriff der Hacker. „Wie ist es möglich, dass ein Polizist E-Mails auf meinem Computer lesen kann? Eine Erklärung“

17.05.2007 | Lutz Herkner (Die Zeit): Hacken für den Staat. „Polizei und Geheimdienst wollen Computer ausspähen. Womöglich sind nicht die juristischen Hürden das Problem, sondern die technischen.“

02.06.2007 | Spiegel Online: Schäuble will für den Bundestrojaner das Grundgesetz ändern

07.06.2007 | netzpolitik.org: Schäuble stoibert über die Online-Durchsuchung

26.06.2007 | Ansbert Kneip (Spiegel Online): Hacken für jedermann. „Auch die Spezialisten vom BKA würden über Sicherheitslücken in fremde PC eindringen, allerdings über andere, weniger bekannte Wege.“

05.07.2007 | Nils Weisensee (Spiegel Online): Angriff auf die Ahnungslosen. „IT-Experten halten den Vorstoß für eine Schnapsidee: technisch schwer umzusetzen und letztlich ein Werkzeug zur Überwachung von Ahnungslosen und Unschuldigen.“

09.07.2007 | Der Spiegel, Interview mit Wolfgang Schäuble: ‚Es kann uns jederzeit treffen‘.

[Frage] „…die heimlichen Online-Durchsuchungen zeigen. Die haben die Sicherheitsbehörden ohne gesetzliche Grundlage jahrelang angewandt.

Schäuble: Moment. Es gab einen Anwendungsfall im Inland. Ich habe nach dem Urteil des Bundesgerichtshofs, mit dem die Richter die fehlende Rechtsgrundlage moniert haben, die Praxis gestoppt.“

18.07.2007 | heise.de: Heimliche Online-Durchsuchung in den USA: FBI setzte erstmals CIPAV ein.

18.07.2007 | heise.de: Skeptische Stimmen zur Online-Durchsuchung

25.07.2007 | heise.de: Online-Durchsuchung: Ist die Festplatte eine Wohnung?

30.07.2007 | Welt online: Wie Online-Durchsuchungen funktionieren. „Die nötige Software ist in seiner Behörde längst vorhanden.“

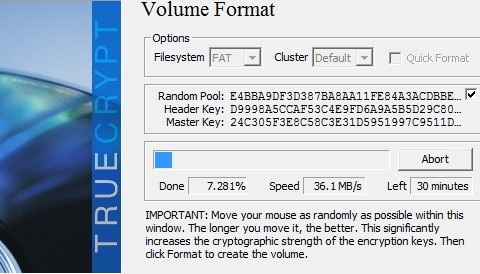

03.08.2007 | Exklusiv: CHIP enttarnt Bundestrojaner. Der Bundestrojaner ist eine Wanze. „Das mag in seltenen Fällen tatsächlich ein E-Mail-Trojaner sein; aufgrund der mageren Erfolgsaussichten bevorzugt man in Wiesbaden aber robustes Agenten-Handwerk: heimlich in die Wohnung eindringen und Images von allen PC-Festplatten ziehen. Diese Daten analysiert dann der BKA-Software-Entwickler und bastelt ein Tool, das perfekt auf die Rechner-Umgebung zugeschnitten ist.“

03.08.2007 | heise.de: „Bundestrojaner“ heißt jetzt angeblich „Remote Forensic Software“

07.08.2007 | heise.de: SPD-Sprecher hält Online-Razzien derzeit für unverantwortbar

24.08.2007 | heise.de: Innenministerium verrät neue Details zu Online-Durchsuchungen. „Alles deutet demnach darauf hin, dass die eigentliche Spyware-Komponente im Rahmen eines gängigen Trojaner-Angriffes auf einen Zielrechner gelangen soll. ‚Die Einbringung der RFS im Wege der E-Mail-Kommunikation kann je nach Einzelfall ein geeignetes Mittel darstellen‘, heißt es in der heise online vorliegenden Stellungnahme des von Minister Wolfgang Schäuble (CDU) geführten Hauses. Dazu werde ein Bestandteil des Werkzeugs zur ‚Datenerhebung‘ einer weiteren Datei beigefügt. Beim Öffnen dieses Anhangs werde die RFS auf dem Zielsystem installiert.“

24.08.2007 | heise.de: Innenministerium bezeichnet Entdeckungsrisiko für Bundestrojaner als gering

25.08.2007 |heise.de: Heimliche Online-Durchsuchungen und der Schutz der Privatsphäre

25.08.2007 | heise.de: Bundesregierung sieht sich mit Online-Durchsuchungen nicht allein. „Explizite Regelungen für die verdeckte Ausforschung informationstechnischer Systeme durch Sicherheitsbehörden bestehen laut einer heise online vorliegenden Antwort des Innenressorts auf einen Fragenkatalog des Bundesjustizministeriums in Europa bereits in den Ländern Rumänien, Zypern, Lettland und Spanien. (…) Die Regierungsbehörde vergisst auch nicht zu erwähnen, dass das FBI laut Presseberichten in den USA eine Software für eine Art Online-Razzia eingesetzt habe“.

27.08.2007 | Stefan Tomik (Frankfurter Allgemeine Zeitung/FAZ.net): Scheitert der Bundestrojaner am Virenscanner?

27.08.2007 | netzpolitik.org: Bundesinnenministerium beantwortet Fragen zur Online-Durchsuchung. „Das Bundesjustizministerium hatte an das Bundesinnenministerium einen Fragenkatalog geschickt, der in dieser Datei beantwortet wird. Die SPD-Fraktion hatte an das Bundesinnenministerium einen Fragenkatalog geschickt, der in dieser Datei beantwortet wird.“

29.08.2007 | tagesschau.de: „Bundestrojaner“ per Mail vom Finanzamt?

29.08.2007 | tagesschau.de: Anti-Viren-Spezialisten zu Späh-Programm-Plänen. „Der Bundestrojaner ist nicht vorstellbar“

28.08.2007 | Konrad Lischka (Spiegel Online): Bundes-Trojaner sind spähbereit Das Bundeskriminalamt hat offenbar einen Computer-Trojaner fertiggestellt, der beliebige Rechner aus der Ferne durchsuchen kann.

29.08.2007 | Konrad Lischka (Spiegel Online): Experten nehmen Bundes-Trojaner auseinander

06.09.2007 |c’t: Von Datenschutz und Schäuble-Katalog: Terrorbekämpfung, TK-Überwachung, Online-Durchsuchung (alle Artikel, Linksammlung)

06.09.2007 | Mirjam Hauck (sueddeutsche.de): Brieftauben im Netz. „So sollen amerikanische Behörden Spähprogramme auf den Rechnern der mutmaßlichen Terroristen platziert haben. Diese Informationen will das BKA auf Nachfrage weder ‚bestätigen noch dementieren‘.“

12.09.2007 | Milos Vec (Frankfurter Allgemeine Zeitung/FAZ.net): „Heimat ist, wo meine Festplatte liegt. „Dass die heimliche Plazierung solcher Programme nur über das Internet oder E-Mails gehen kann, ist auch dem Laien plausibel, und die Redewendung vom ‚Bundestrojaner‘ benennt klar das Täuschende, das hinzukommen muss. Doch auch der in der Datenwiese wühlende Maulwurf sieht sich vor Hürden wie Firewalls, Virenabwehrprogramme und ungewöhnliche Betriebssysteme gestellt, die von ihm umgangen werden müssten.“

14.09.2007 | Kai Biermann (Die Zeit): Polizei im Anti-Terrorkampf (über das BKA-Gesetz)

17.09.2007 | Focus 38 (2007): Gefesselter Bundestrojaner

04.10.2007 | heise.de: Gutachter bezweifeln Durchführbarkeit von heimlichen Online-Durchsuchungen

06.10.2007 | Spiegel Online: Bayerisches LKA und Zollfahnder spähen Rechner aus. „Der Zollfahndungsdienst hat in zwei Fällen auf private Festplatten zugegriffen. Das geht aus einer Antwort der Bundesregierung auf eine Anfrage der FDP-Abgeordneten Gisela Piltz hervor, die dem SPIEGEL vorliegt. Allerdings geschieht dies nicht, um die Festplatten der Verdächtigen auszulesen, sondern um ihre verschlüsselten Internet-Telefonate zu überwachen.“

07.10.2007 | Tagesschau.de: Behörde bestreitet Einsatz von Trojanern . LKA belauscht Internet-Telefonate

08.10.2007 | Christian Rath (taz): Behörden spähen Privatcomputer aus

09.10.2007 | Stefan Tomik (Frankfurter Allgemeine Zeitung/FAZ.net): Die Angst vorm Bundestrojaner. „Die Gefahr aus dem Internet nimmt zu. Immer mehr Computeranwender geraten in die Fänge Krimineller, die Passwörter und Zugangsdaten ausspionieren, um damit zum Beispiel Bankkonten abzuräumen. (…) Technisch funktionieren solche Angriffe auf die gleiche Weise wie die geplante Online-Durchsuchung von Computern durch das Bundeskriminalamt (BKA).“

10.10.2007 | Netzeitung: Verfassungsrichter von NRW-Gesetz verwirrt. „In Karlsruhe stiftete der juristischer Vertreter des Landes, Dirk Heckmann, nun am Mittwoch Verwirrung. In dem Verfassungsschutzgesetz habe der Gesetzgeber nur die Erhebung von Kommunikationsdaten gemeint, nicht das Kopieren sämtlicher gespeicherten Informationen. ‚Es geht hier nicht um das Auslesen des gesamten Festplatteninhalts‘, so Heckmann.“

10.10.2007 | Stefan Tomik (Frankfurter Allgemeine Zeitung/FAZ.net): Alles nicht so gemeint? „Die monatelange Diskussion über einen Bundestrojaner habe „Assoziationen geweckt“, die keineswegs jene Maßnahmen beträfen, die die Landesregierung im Sinn gehabt hätte. (…) Heckmann erläuterte ausführlich jenen Passus im Verfassungsschutzgesetz, der ‚heimliches Beobachten und sonstiges Aufklären im Internet‘ betrifft. Darunter falle etwa die Teilnahme an Internetforen unter falschem Namen. Von einer Durchsuchung von Festplatten war da keine Rede mehr.“

10.10.2007 | Hartmut Kistenfeger (Focus Online): Verfassungsgericht – Wenig Chancen für Online-Razzien

12.10.007 | Burkhard Schröder (Telepolis): Von Magischen Laternen und Bundestrojanern

17.10.2007 | heise.de: Österreich will heimliche Online-Durchsuchung 2008 einführen

11.11.2007 | taz: Die Gedanken bleiben frei. „Ulrich Hebenstreit, Ermittlungsrichter am Bundesgerichtshof (BGH), hielt dem entgegen, dass die Polizei an solche Informationen ja durchaus herankommen könne. Computer dürften schon heute beschlagnahmt und ausgewertet werden. ‚Es muss eben offen passieren und nicht heimlich, das ist der gravierende Unterschied‘, betonte Hebenstreit, der im letzten November als erster Richter eine heimliche Computerausspähung nicht genehmigte und auf das Fehlen einer gesetzlichen Grundlage hinwies. Ziercke legt aber gerade Wert auf den heimlichen Blick in den Computer“.

17.10.2007 | Ö1 Inforadio: Koalition einig über Online-Fahndung. „Vor allem der Innenminister verspricht sich vor von der Online-Durchsuchung besondere Fahndungserfolge, kann doch durch Trojaner, also spezielle Computerprogramme, künftig auf die Festplatte, also auch auf alte Daten zugegriffen werden. Bis dahin wird es allerdings noch ein bisschen dauern. Denn zuerst soll eine Expertengruppe, so Platter, alle technischen und gesetzlichen Details klären. Spätestens im Herbst 2008 soll dann die Online-Durchsuchung erstmals in Österreich möglich sein.“

14.11.2007 | heise.de: Polit-Posse um heimliche Online-Durchsuchungen unter Schily. „Diwell habe ihm auf seine briefliche Ladung geantwortet, dass er sich außer Stande sehe, zu dem Thema vor den Abgeordneten zu sprechen. Der Staatssekretär hatte zuvor zum Ausdruck gebracht, die Tragweite der von ihm abgesegneten Formulierungen nicht erkannt zu haben. Seiner Einschätzung nach sei damit keine Lizenz für Online-Razzien verknüpft gewesen. Er habe geglaubt, dass es nur um die Beobachtung von abgeschotteten Internet-Foren gehe.“

15.11.2007 | heise.de: BKA-Chef: Zur Online-Durchsuchung gibt es keine Alternative

23.11.2007 | heise.de: BKA-Tagung: Brieftauben verschlüsseln nicht. „In der abschließenden Pressekonferenz erklärte Ziercke, dass Österreich, die Schweiz und Spanien die Länder sind, die die Technik der Online-Durchsuchung bereits umgesetzt hätten. Zumindest in Bezug auf Spanien gibt es für diese Aussage von dortigen Juristen keine Bestätigung, wie es auf der Bochumer Tagung zur Online-Durchsuchung bekannt wurde. Unter Verweis auf die europäische Dimension der Vorratsdatenspeicherung erklärte Ziercke, dass alle Länder schon erkannt haben, dass man handeln müsse. Bei zwei konkreten Anlässen habe man die Online-Durchsuchung benötigt.“

07.12.2007 | heise.de: Bundesanwalt: Online-Razzien laufen ins Leere

25.12.2007 | Focus: Ermittler warnen vor Verzicht auf Online-Razzia

05.01.2008 | Focus Online: Verfassungsschützer installierten ‚Bundestrojaner‘ auf dem Rechner des Berliner Islamisten Reda Seyam. „Technische Unterstützung für den Spähangriff holte sich der Inlandsgeheimdienst laut FOCUS bei Kollegen des Bundesnachrichtendienstes (BND), Spezialisten auf dem Gebiet der Online-Durchsuchung. Allein in den vergangenen beiden Jahren durchsuchten BND-Agenten die Computer von etwa 60 Zielpersonen im Ausland.“

07.01.2008 | Focus/Focus Online: Verfassungsschützer installierten ‚Bundestrojaner‘ auf dem Rechner des Berliner Islamisten Reda Seyam. „Technische Unterstützung für den Spähangriff holte sich der Inlandsgeheimdienst laut FOCUS bei Kollegen des Bundesnachrichtendienstes (BND), Spezialisten auf dem Gebiet der Online-Durchsuchung. Allein in den vergangenen beiden Jahren durchsuchten BND-Agenten die Computer von etwa 60 Zielpersonen im Ausland.“

28.01.2008 | Burkhard Schröder (Telepolis): Großer Online-Lauschangriff?

30.01.2008 | Heise Newticker: Europäischer Polizeikongress: Heimliche Online-Durchsuchung unverzichtbar. „Der hessische ‚CIO‘, Innenstaatssekretär Harald Lemke, hat auf dem 11. europäischen Polizeikongress die heimliche Online-Durchsuchung von Computern als zentrale staatliche Maßnahme bezeichnet. Sie sei wichtiger als die Vorratsdatenspeicherung und alle anderen Maßnahmen, Staatlichkeit in das Internet zu bringen, erklärte Lemke im Grundsatzreferat ‚Die Online-Durchsuchung in Europa‘.“

19.02.2008 | „Heute im Bundestag Nr. 047“ Im Bundestag notiert: Onlinedurchsuchung. „Berlin: (hib/HAU) Der Bundesregierung ist der Bericht des Nachrichtenmagazins „Focus“ bekannt, nach dem das Bundesamt für Verfassungsschutz zwischen 2006 und 2007 heimlich mindestens eine so genannte Onlinedurchsuchung durchgeführt haben soll. In der Antwort auf eine Kleine Anfrage der Fraktion Die Linke (16/7812) heißt es weiter, dass die Bundesregierung zu Art und Umfang nachrichtendienstlicher Aktivitäten sowie zu den davon betroffenen Personen grundsätzlich nur in den für die Kontrolle der Nachrichtendienste zuständigen parlamentarischen Gremien Stellung nimmt.“

26.02.2008 | heise.de: SPD will heimliche Online-Durchsuchungen im BKA-Gesetz verankern

26.02.2008 | Focus Online: Welche Überwachung technisch möglich ist

27.02.2007 | tagesschau.de: Darf der Staat in unsere Computer? „Zum ersten Mal tauchte das Wort im Oktober 2006 auf. Bundesinnenminister Wolfgang Schäuble, so meldeten verschiedene Medien, plane als Reaktion auf die verhinderten Kofferbombenanschläge vom Juli 2006, ans Internet angeschlossene PC mit Online-Durchsuchungen zu durchforsten, um so islamistischen Terrorgruppen auf die Spur zu kommen.“

27.02.2007 | netzpolitik.org: Überblick: Online-Durchsuchung beim Bundesverfassungsgericht (Medienspiegel)

Ohne Datum | Bundesministerium des Innern: Fragen und Antworten zum Thema Online-Durchsuchungen