FinSpy

Netzpolitik.org: „Seit ein paar Tagen werden auf dem Twitter-Account @GammaGroupPR interne Dokumente der Trojaner-Produktfamilie FinFisher/FinSpy aus dem Hause Gamma veröffentlicht.“

By the way: Es heisst „Trojanisches Pferd“ und nicht Trojaner“ – die Trojaner saßen eben in Troja und nicht im Pferd.

Jetzt schauen wir mal genau hin. (Die Links gehen zu den Werbe-pdfs der Firma Gamma International GmbH bzw. FinFisher.)

Die Software-Suite umfasst unter anderem:

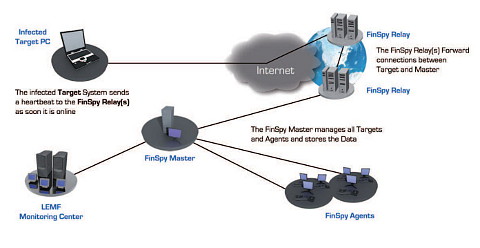

1. FinSpy: Eine Trojaner-Software, die Fernzugriff auf einen bereits infizierten Rechner ermöglicht. Diese läuft unter Windows, Mac OS X sowie Linux.

2. FinFireWire: Software durch welche mithilfe von Firewire und DMA ein komplettes Abbild des Arbeitsspeichers heruntergeladen werden kann.

3. FinFly USB: Installation von zuvor gewählter Software nur durch Einstecken eines zuvor präparierten USB-Sticks.

4. FinFly ISP: Eine auf Internet-Provider-Ebene installierte Software, die unter anderem gezielt momentan geladene Dateien mit Überwachungssoftware infizieren kann.

1. Eine Software, die einen Remote-access-Zugriff („Fernzugriff“ oder auch Ernwartungszugriff) auf einen Rechner ermöglicht, muss also vorher dort installiert worden sein. Das kann nur unter ganz speziellen und klar definierten Bedingungen geschehen, nicht aber, wenn das „Opfer“ sich vernünftig und sicherheitsbewusst verhält. Das gilt auch für Punkt 2. Die Firma behauptet selbst auch nichts anderes.

3. „Präparierte“ USB-Sticks können nicht automatisch etwas auf einem Rechner installieren. Der Besitzer des Rechners muss das (fahrlässig) erlaubt haben oder sich nicht sicherheitbewusst verhalten.

4. Wir haben auch schon die Sina-Box. So what?

Wer in derartigen Artikel verschweigt, dass es auch möglich ist, sich vor Spionage-Software zu schützen, wer behauptet, diese könne ohne (fahrlässiges) Wollen des Nutzers installiert werden, ist ein Dummschwätzer|Wichtigtuer und verbeitet nur Panik im Sinne der Geheimdienste („man kann nichts tun – sie sind eh schon drin“). And period.

Cyberdings oder: Unter Staatsgriechen et al

Mykonos Vase, 675 v.u.Z., Archäologisches Museum Mykonos, älteste bekannte Darstellung des Trojanischen Pferdes

Ich muss noch die Cybernachrichten der letzten Tage aufarbeiten. Ich habe das vor mir hergeschoben, weil ich wusste, das ich mich ärgern würde. So war es auch.

Die Zwangsfilter, die in Betriebssysteme eingebaut werden wollten, sind zugleich das Allerletzte und das Allerlustigste. Ich möchte gerne mal die Gesichter der Leute sehen, die sich so etwas ausdenken: Eine Mischung aus Claudia Roth, Saskia Esken und Philipp Amthor?

Dazu ein Kommentar bei Heise: Ach, die drehen das so, dass freie Betriebssysteme ohne diesen Jugendschutzblödsinn plötzlich zu „terroristischem Werkzeug“ umdeklariert werden. Der Bezug, Besitz und die Weitergabe werden dann pauschal als „Unterstützung einer Terrororganisation“ eingetütet. +seufz+ … und Krieg ist Frieden.

Dann haben wir noch die x-te Version vom Staatstrojaner. Manchmal möchte ich den Kollegen Krempl einfach nur ohrfeigen, wenn er zm 1000-sten Mal mit seinen schlampigen Begriffen Schlampiges daherschreibt. Und warum müssten Journalisten bürokratisches Neusprech wie „Quellen-TKÜ plus“ übernehmen? Das ist doch sowieso alles Unfug. Seit dem Erscheinen meines Buches hat mir immer noch niemand die Frage beantwortet, wie mir jemand ein Programm unterjubeln könnte, ohne dass ich mich vorher total bekloppt verhalten hätte? (FinSpy hatten wir hier schon.) Oder geht es gar nicht um meine Computer?

….sollte die Bundespolizei mithilfe des Bundestrojaners Messenger-Kommunikation etwa via WhatsApp, Signal oder Threema sowie Internet-Telefonate und Video-Calls… Gefasel und Bullshit-Bingo. Geht es nicht genauer? Mich regt noch mehr auf, dass die Journaille einfach nicht genauer nachfragt, sondern alles nachplappert. Netzsperren reloaded halt.

By the way: Ich hoffe nur, dass es keine Serienmörder oder andere Kriminelle gibt, die so wie ich heißen. Sonst müsste ich Google verklagen. Und ASCII ist jünger als ich. Ich weiß nicht, ob das gut oder schlecht ist.

Odyssee von Homer, übersetzt von Johann Heinrich Voss – obwohl das Pferd in den Gesängen der Osyssee gar nicht vorkommt, sondern in den Iliu persis.

Cyberdurchsuchung, die 894ste

Manchmal habe ich bei den offenbar hingeschlampten Meldungen von Heise, insbesondere von Stefan Krempl, den Eindruck, hier werde haarscharf an einer Verschwörungstheorie vorbeigeschrieben.

Es ist eindeutig eine urbane Legende, wenn man suggeriert, irgendein Cyberpolizist säße irgendwo vor dem Monitor und „hackte“ sich irgendwo in einen privaten Rechner. So etwas zu können behauptet noch nicht einmal FinSpy.

Auch Wikipedia faselt sinnfrei herum: „handelt es sich um einen Trojaner, da die Spionagefunktionen in einer harmlos aussehenden Hülle eingeschmuggelt werden.“ (Die Diskussionsseite ist gesperrt – vermutlich nicht zufällig.)

„Harmlos aussehende Hülle“? Geht es ein bisschen konkreter? Nein, weil das Blödsinn ist! Man kann trojanische Pferde (so heißt das und nicht „Trojaner“) nur auf einem „fremden“ Rechner implementieren, wenn man entweder den physischen Zugriff hat und der Rechner ungesichert ist oder wenn man per USB-Stick Software installieren kann, und das alles nur unter ganz bestimmten Bedingungen. Alles andere ist Voodoo und ein Hoax der allerfeinsten Sorte.

Wenn man sich die Passagen bei Wikipedia zur Quellen-Telekommunikationsüberwachung (was für ein Wort!) genauer anschaut, wird auch sofort klar, dass es sich weitgehend um heiße Luft handelt.

„Die Malware bestand aus einer Windows-DLL ohne exportierte Routinen“, schreibt der CCC in seiner Analyse. „Wir haben keine Erkenntnisse über das Verfahren, wie die Schadsoftware auf dem Zielrechner installiert wurde.“ Quod erat demonstrandum. Nur wie ich oben schrieb.

In einem Internet-Cafe ginge das natürlich, falls ein Richter das anordnete. Übrigens habe ich Linux. Und man müsste schon an meinem Stangenschloss hinter der Wohnungstür vorbei und einbrechen, um an meine Rechner zu kommen. Per USB geht bei mir auch nichts, meine BIOSSE (heißt das so?) verbieten das. Keylogger funktionieren bei Ubuntu oder XFCE auch nicht oder ich würde es merken.

Aber noch mal für Krempl zum Mitschreiben: Gefährder sitzen ausschließlich und immer an demselben Platz in immer demselben Internetcafe und nutzen ausschließlich Windows.

Bundestrojanische Gäule

Mit großem Interesse habe ich den Heise-Bericht über den „Spionage-Trojaner FinFisher“ gelesen. (Das heisst nicht „Trojaner“, sondern „Trojanisches Pferd“ – die Trojaner waren in Troja, und die Griechen saßen im Pferd.)

Schade, dass die Analyse des CCC „Evolution einer privatwirtschaftlichen

Schadsoftware für staatliche Akteure“ noch nicht erschienen war, als ich mein Buch veröffentlichte – es hätte Die Online-Durchsuchung gut ergänzt. Jetzt können wir „Butter bei die Fische“ tun. Kann die Frage: Wie fange ich mir so etwas ein? beantwortet werden?

Metzpolitik.org hatte schon vor vier Jahren geschrieben: „Die Begrenzung auf Windows 7 und Vista erscheint veraltet. Bereits vor zwei Jahren haben wir berichtet, dass FinSpy Mobile auch für alle mobilen Systeme (also iOS, Android, BlackBerry, Windows Mobile und Symbian) existiert. Und letztes Jahr haben interne Folien bestätigt, dass FinSpy alle großen Betriebssysteme (Windows, Linux und Mac OS X) infizieren kann.“

Der wichtigste Satz: „Über den Infektionsweg sagt das Team um Morgan Marquis-Boire wenig. Nur: Falls die Trojaner die mobilen Betriebssysteme nicht direkt angreifen, benötigen alle untersuchten Exemplare eine Interaktion des Nutzers, wie dem Klicken auf einen Mail-Anhang oder eine Webseite.“

Genau das – und nur das! – habe ich immer behauptet, während fast alle Medienberichte entweder das Problem, wie die Spionage-Software zu installieren sei, vornehm ignorierten oder zu Magie – der Hacker hackt und ist irgendwann drin – greifen mussten.

Aber wie soll das funktionieren, wenn das Zielobjekt nicht total bekloppt ist? Klicken auf einen Mail-Anhang? Oha! Oder gar auf einer Website? Mit oder ohne Javascript erlaubt? Selbst wenn ein unerfahrener Windows-Nutzer Virustotal nicht kennt: Leben wir denn noch in Zeiten des Loveletter-Virus, als Outlook (wer nutzt das??) Anhänge nicht korrekt anzeigte?

Netzpolitik.org wies noch auf drei weitere Schwachstellen hin: Windows 7 SP1 – Acrobat Reader PDF Exploit, Windows 7 SP1 – Browsers Exploit, Windows 7 SP1 – Microsoft Office 2010 DOC-XLS Exploits. Schon klar. Das erinnert mich an 2003: „UK government gets bitten by Microsoft Word“.

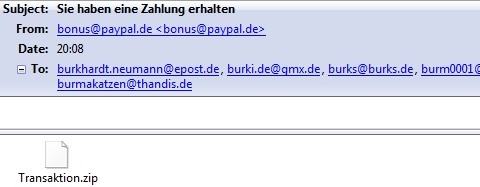

Hilfe, jemand wollte einen Bundestrojaner bei mir installieren! (25.06.2011) Nur gut, dass ich immer wachsam bin und die zunehmende Radikalisierung und Extremismusierung der E-Mail-Attachments bekämpfe!

Die Details entscheiden oder: Abhören leicht gemacht

Kaiserwetter, die letzten Tage meine Urlaubs. Da muss ich eine kleine Radtour machen, um ein Café zu finden, in dem ich in Ruhe einen Milchkaffee trinken kann (und in dem es auch einen gibt, nicht nur „Latte“ irgendwas). Schön. Aber trotz der Sonnenstrahlen, die sogar wärmen, pfeift ein Wind mir störend meine Frisur kaputt nzw. die Haare ins Gesicht. Das Fahrrad hat trotz angeblich „unplattbarer“ Reifen einen Platten, aber natürlich erst an dem Ort, der von meiner Wohnung am weitesten entfernt liegt. Manchmal sind eben die Details wichtig. das kenne ich aus Südamerika: Das schönste Panaroma wird manchmal uninteressant, wenn man keinen Platz zum Kacken findet, aber muss.

Und ich muss wieder im gedruckten „Spiegel“ von Praktikanten geschriebene Verschwörungstheorien lesen, die kein Journalist, der sein berufliches Ethos – falls vorhanden – ernst nähme, so schlampig formulieren würde.

Das Bundesinnenministerium will eine neue Sicherheitsbehörde aufbauen.

Nun gut, die „wollen“ immer viel. Wer den „Spiegel“ gebrieft hat über das Wollen, wollte auch etwas. Haben wir nicht schon einige Behörden mit einem „Cyber“ drin? Ein Cyberabwehrzentrum zum Beispiel? Eine Allianz für Cybersicherheit? „Bundesinnenminister Wolfgang Schäuble und die Gewerkschaft der Polizei (GdP) drängen auf eine verstärkte Inspektion der Kommunikationsströme im Internet, um online vorangetriebene Terrorplanungen und Hetzpropaganda zu verhindern. ‚Wir müssen die Kontrolle des Internets verstärken.'“. Ach so, das sagte er schon 2006. Manche Dinge kann man eben nicht oft genug sagen.

Mit deren Hilfe soll Internetkommunikation besser überwacht und Verschlüsselung geknackt werden.

Das, lieber „Spiegel“, ist kein Journalismus, das ist Propaganda. „Besser“ ist suggestiv und stammt garantiert nicht von eurem Praktikanten, sondern ist die Wortwahl des Briefings durch eben diesen Informanten aus dem Ministerium, das etwas will. Und starke Verschlüsselung kann man eben nicht knacken. Was soll also diese heiße Luft? Wenn ihr wieder mal Verschlüsselung der Inhalte und Transportverschlüsselung durcheinanderwürfelt, klärt das nicht auf, sondern verdummt das Volk, weil das Volk sich angesichts dieser lancierten Meldung fürchtet und ängstigt nach dem Motto: Die sind schon drin, man kann eh nichts tun. Und das war so gewollt von denen, wie wieder einmal etwas wollen und euch das sagten.

Aufgabe der Behörde sei es unter anderem, neue Methoden zu entwickeln, um in verschlüsselte Kommunikation, etwas bei Messenger Diesten [im Original fehlt hier ein Komma] eindringen zu können, heißt es in Regierungskreisen.

Oha! Wenn die Kreise in der Regierung meinen, das funktionierte, dann muss es ja wahr sein. By the way: Was halten diese Kreise denn von Signal, von Snowden empfohlen und abhörsicher? Gefällt denen das nicht? Wie wäre es, wenn der „Spiegel“ neue Methoden entwickleln würde, um bei Intenet- und Computerthemen nicht mehr auf dem Niveau von Richterin Barbara Salesch zu berichten?

Auch bei der Onlinedurchsuchung, bei der der Rechner einer Zeilperson infiltiert wird, sowie beim Abhören von Gesprächen könnte die Behörde neue technische Werkzeuge entwickeln.

Sie könnte? Warum? Weil eine Behörde immer besser ist beim Bullshit-Bingo als Gamma International aka FinFisher Intrusion? Und wie kriegt man Finspy auf einen Rechner? Das wollte ich immer schon mal wissen. Aber niemand antwortet mir, auch nicht Wikipedia oder der CCC. Ist vermutlich alles geheim.

Die Pläne sind allerdings regierungsintern umstritten.

Der oberflächliche Quatsch, den ihr da verbreitet, ist journalismusintern auch umstritten.

FinFisher, covertly deployed oder: Der Kaiser ist immer noch nackt

Nun kommen unsere „Online-Durchsuchungs“-Fetischisten wieder auf ihre Kosten. Besonders lustig wird es auf Netzpolitik.org: Dort sieht man eine Grafik „The Target System is now infected with FinSpy Software.“ Sehr hübsch. Vermutlich hat das „target“ vorher The Mother of All Suspicious Files heruntergeladen und installiert.

Jetzt rufen wir zuerst, um uns mental einzustimmen: „Der Kaiser ist nackt“.

Diese Spionage-Software funktioniert natürlich. Aber: Wie kommt die auf den Rechner des Opfers? Ich wundere mich immer wieder, dass von den zahllosen Bloggern, die das Thema erwähnt haben, niemand (in Worten: niemand) diese doch nicht unerhebliche Frage stellt. Sind die alle von sich selbst besoffen – oder ist die Idee „die sind schon drin“ zu sexy, als dass man dann noch kritische Fragen stellen dürfte?

Schauen wir also nach. Bei Wikipedia lesen wir:

Finspy: Eine Trojaner-Software, die Fernzugriff auf einen bereits infizierten Rechner ermöglicht. Diese läuft unter Windows, Mac OS X sowie Linux.

FinFireWire: Software durch welche mithilfe von Firewire und DMA ein komplettes Abbild des Arbeitsspeichers heruntergeladen werden kann.

FinFly USB: Installation von zuvor gewählter Software nur durch Einstecken eines zuvor präparierten USB-Sticks.

FinFly ISP: Eine auf Internet-Provider-Ebene installierte Software, die unter anderem gezielt momentan geladene Dateien mit Überwachungssoftware infizieren kann.

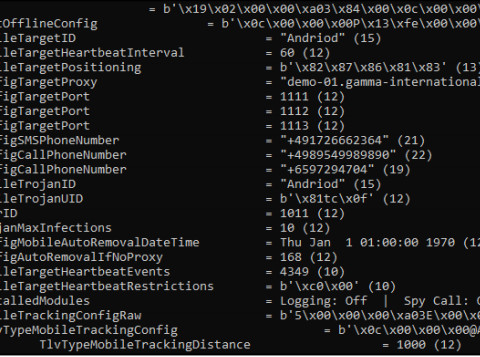

Für FinSpy habe ich mir das geleakte Dokument mal in Ruhe durchgelesen.

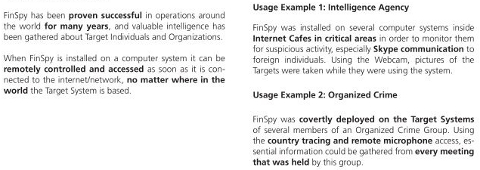

FinSpy was installed on several computer systems inside Internet Cafes in critical areasin order to monitor them for suspicious activity, especially Skype communicationto foreign individuals. (…) FinSpy was covertly deployed on the Target Systems of several members of an Organized Crime Group.

Aha. „Covertly deployed“. Und wie? Dazu findet man kein einziges Wort. Wie geht das also? Man brauchte a) den physischen Zugirff auf den Rechner, b) der Rechner muss ungeschützt sein, c) man muss Administrator-Rechte haben, um so ein Programm installieren zu dürfen, d) das Opfer muss dumm wie Stroh sein und darf auch keinen Ressource monitor oder ähnliches benutzen. Geht also nur bei Eierdieben.

Zu FinFly USB: Das Opfer muss erlaubt haben, von einem externen Medium aus zu booten und/ óder Programme zu installieren. Ich wiederhole mich: Das Opfer muss dumm wie Stroh sein.

The FinFly USB provides an easy-to-use and reliable way of installing Remote Monitoring Solutions on computer systems when physical access is available.

Quod erat demonstrandum.

FinFly ISP is able toinfect Files that are downloaded by the Target on-the-flyor infect the Target by sending fake Software Updates for popular Software.

Bruhahahaha. Und das merkt dann niemand. „Popular software,“ von der dann nur die Zielperson „betroffen“ ist und sonst niemand?

Kein selektives Löschen

Netzpolitik.org: „Kann eine staatliche Überwachungsmaßname besonders geschützte Kommunikation nicht unverzüglich löschen, darf diese nicht eingesetzt werden. Das hat das Oberlandesgericht Köln letzte Woche entschieden. Das Zollkriminalamt hatte Kommunikation mit einem Anwalt mitgeschnitten, aber ihre veraltete DigiTask-Software hatte noch keine Funktion zum selektiven Löschen.“

Vgl. Wikipedia: „In den Jahren 2005 bis 2011 ging ein Großteil der Jahresbudgets der Zoll- und Finanzbehörden an die Digitask GmbH.“

Interessant ist, wie die das technisch umsetzten:

… leitet der Anschluss-Provider Telefongespräche als Audio und den Internet-Datenstrom im pcap-Format an die Behörde weiter. Dabei wurde aber auch Kommunikation eines Beschuldigten mit seinem Anwalt mitgeschnitten, “und zwar sowohl Telefonate als auch sog. IP-basierte Kommunikation, zu der jedenfalls E-Mails gehörten”.

Zum Mitschreiben: Das Zollkriminalamt hörte Internet-Telefonie mit; die Behörden-Malware von Digitask, die das kann, kann eben auch alles andere (vgl. die Analyse des CCC) (2011-10-26): „Das als ‚Update-Funktion‘ schöngeredete Hochladen und Ausführen beliebiger Schadsoftware wurde – interessanterweise im Kontrast zu ihrer nachdrücklich behaupteten Rechtmäßigkeit – gegenüber der drei Jahre alten Version noch weiter verschleiert.“

Übrigens: Die deutschen Behörden nutzten jetzt FinFisher/FinSpy von Eleman/Gamma.