| BLOGROLL

PRESSTHINK INDUSTRIAL TECHNOLOGY & WITCHCRAFT REGRET THE ERROR JONET MEDIENLOG NETZPOLITIK.ORG MEDIA-OCEAN RECHERCHE-INFO.DESCHOCKWELLEN-

REITER REDAKTIONSBLOG BERLINER JOURNALISTEN BILDBLOG JOURNALISM.ORG CYBERJOURNA-

LIST.NET NETZJOURNALIST DIE GEGENWART DIENSTRAUM DON ALPHONSO BLOGS! EDITORIX DRAMOLETTE BEHINDERTEN-

PARKPLATZ.DE SPREEBLICK PR BLOGGER WEITERBILDUNG-

SBLOG INFAMY MEDIENRAUSCHEN ONLINE-

JOURNALISMUS.DE PJNET TODAY INTERNET HAGANAH STUDIVZ BEOBACHTEN! AKADEMIX: SEITENBLICKE PUBLIZISTIK BERLIN POINTERONLINE RECHERCHE-

GRUPPE.TK KREUZBERGER STUDIVZ BEOBACHTEN! ARIADNEJUSTWORLD WORTFELD CHAN'AD BAHRAINI THE TRUTH ABOUT ZIMBABWE BAGHDAD BURNING DAN GILLEMOR POLITECH REGISTAN NORTH KOREA ZONE SCREENSHOTS GLUTTER ANGRY CHINESE BLOGGER SINAGABLOODY-

PORE COMITTEE TO PROTECT BLOGGERS INFORMATION POLICY MEDIA BLOGGER ASSOCIATION ETHAN ZUCKERMAN'S INTERNET CENSORSHIP EXPLORER INFOTHOUGHT AMARJI CHUZPE AL JINANE MON PUTEAUX PERIODISTAS-ES BITYCORAS PERIODISTAS 21 FUCKUP WEBLOG | | ANONYMITÄT IM INTERNET | | Selber Zwiebeln |  Wer will, kann völlig anonym im Internet surfen, keine verwertbaren Spuren hinterlassen und anonym oder unknackbar verschlüsselte E-Mails schreiben. Warum das kaum jemand macht? Die Antwort ist ein recht abgedroschener Witz: Das einzig relevante Computer-Problem hat zwei Ohren und sitzt vor dem Monitor. Wer will, kann völlig anonym im Internet surfen, keine verwertbaren Spuren hinterlassen und anonym oder unknackbar verschlüsselte E-Mails schreiben. Warum das kaum jemand macht? Die Antwort ist ein recht abgedroschener Witz: Das einzig relevante Computer-Problem hat zwei Ohren und sitzt vor dem Monitor.

Vermutlich ist wieder die Genderfrage Schuld: Männer geben nur selten zu, von technischen Fragen keine Ahnung zu haben, und Frauen trauen sich oft zu Unrecht nicht zu, dem technischen Jargon zu widersprechen, der aus den Mündern der selbst ernannten Geeks und Nerds kommt, um deren Unwissen zu verschleiern. Nur so ist zu erklären, dass sich kaum jemand traut auszusprechen, dass der Kaiser nackt ist. Der Kaiser heißt Schäuble und berauscht sich an der Allmachtsphantasie des total gläsernen Bürgers: Online-Durchsuchung, Internet-Überwachung, Abhören der E-Mails. Das ist alles Quatsch und mit einfachen Mitteln zu verhindern.

Wer völlig anonym surfen will, muss sich um zwei Themen kümmern: Zum Einen um die Voreinstellungen des Browsers, also der Software, mit der man sich im Word Wide Web bewegt - und manchmal auf technischen Umwegen in anderen Diensten des Internet wie im Usenet. Zum Anderen kann und sollte man seine eigene Identität, die unverwechselbare Recheradresse (IP-Adresse) verbergen, zum Beispiel um der geplanten Vorratsdatenspeicherung ein Schnippchen zu schlagen. Großer Nachteil beider Probleme: Man muss nachdenken und eine halbe Stunde kostbarer Lebenszeit dafür verschwenden, bis man das Prinzip verstanden hat.

Wer mehr Zeit hat, kann sich auf der Website des Bundesamts für Sicherheit in der Informationstechnik, dem Bundesinnenministeirm zugeordnet, über alle Gefahren aufklären lassen, von einfachen Themen, wie mit "aktiven Inhalten" umzugehen sei, zum Beispiel mit Cookies und Javascript, bis zu komplizierten Dingen wie HTML-Wanzen, DNS-Spoofing oder einer "Overlapping Fragment Attack".

Die Regel zum ersten Thema ist einfach: Kein aktiver Inhalt darf auf den eigenen Rechner gelangen, man sollte nichts dergleichen erlauben, weder Cookies noch Javascript. Noch vor wenigen Jahren war das unbequem: Viele Websites wurden dann nicht mehr korrekt angezeigt, Webdesigner brachen in Tränen aus, weil ihre Klickibunti per Javascript nicht mehr gebührend bewundert wurde, EDV-Veranwortliche weigerten sich, aus ihrer Kemenate zu kommen, weil die Aufgabe, technische Vorgänge auch dem dümmsten anzunehmenden User erklären zu müssen, Arbeit machte und sie ihres Herrschaftswissens beraubt hätte.

Heute geht alles viel einfacher und per Mausklick (alle Details im Privacy-Handbuch auf awxcnx.de). Für den Browser Firefox gibt es zum Beispiel die beiden Zusatzprogramme (Plugins) CookieSafe (addons.mozilla.org/de/firefox/addon/2497) und CookieCuller (cookieculler.mozdev.org), die es den Benutzern erlauben, auf bestimmten Websites die winzigen Spione flexibel zu erlauben oder zu verbieten, ohne dass man dazu umständlich in den Voreinstellungen suchen müsste.

Google speichert das Nutzerverhalten mit Hilfe von Cookies jetzt nicht mehr dreißig (!) Jahren, sondern nur noch zwei - welche ein "Fortschritt"! Wer Google gebraucht und sich Cookies auf den Rechner beamen lässt, sollte konsequent auch eine Webcam im Schlafzimmer installieren. Da gilt auch für die, die aus unerfindlichen Gründen meinen, GoogleMail benutzen zu müssen. Wer gern passende Werbung zum Inhalt seiner unverschlüsselten Mails eingeblendet bekommen möchte, ist dort gut aufgehoben, sollte aber niemals mehr gegen den Überwachungsstaat demonstrieren dürfen.

Eine den Cookie-Blockern vergleichbare Browser-Zusatzsoftware existiert auch für das hochgefährliche Javascript: Das PlugIn Noscript (noscript.net) schaltet die Scriptsprache bei Mozialla Firefox bei Bedarf ab. Wer andere Browser benutzt, etwa Safari für Macintosh oder Linux-Browser wie Galeon, verändert schlicht die Optionen zugunsten der Privatsphäre. Der Internet Explorer aus dem Hause Bill Gates sollte nur für die sein, die perforierte Präservative benutzen - niemand wird jedoch dazu gezwungen.

Manche Suchmaschinen-Betreiber wie ask.com werben damit, dass sie das Verhalten der Surfer nicht ausspionieren wollen. Das ist Werbung pur, Augenwischerei und Volksverdummung. Selbst wenn die Behauptung stimmte, was niemand nachprüfen kann, sollte nicht irgendeine Firma für die Sicherheit beim Surfen veranwortlich sein, sondern die Nutzer selbst. Wer mit seinem Rechner bewusst und vernünftig, also schnüffelfeindlich umgeht, muss nicht das Schloss vor die Tür nageln, sondern setzt sich mit der Software so auseinander wie mit einem Auto, für das man immerhin einen Führerschein machen mussen: man muss nicht den Motor auseinanderbauen, aber das Lenkrad vom Ersatzreifen unterscheiden können.

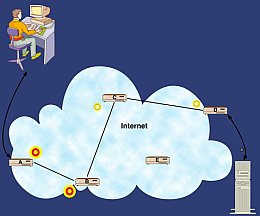

Das zweite Thema, die virtuelle Tarnkappe beim Surfen, ist etwas komplizierter, aber nicht nur für Technik-Freaks. Vor einigen Jahren förderte das Bundeswirtschaftsministerium den Java Anon Proxy (anon.inf.tu-dresden.de/index_en.html), eine Gratis-Software für alle Betriebssysteme, die die Rechneradresse (Internet-Protocol-Adresse), die man von seinem Provider jeweils zugewiesen bekommt, verschleiert. Das Programm wird heute noch angeboten, in einer kostenlosen Version, die halbwegs Anonymität garantieren kann, und in einer Bezahlversion, die den Datenstrom über so viele Rechner leitet, dass dieser selbst von allen Schäubles dieser Welt und ihrern Helfershelfern nicht mehr dem Urheber zugerechnet werden könnten. Das Prinzip ist schlicht, die Software selbst für Windows-Laien einfach zu installieren: Sie funktioniert wie ein so genannter Proxy, eine Art virtueller Zwischenrechner, der mit Hilfe einer Kaskade angeschlossener Rechner die IP-Adresse schreddert. Steht nur einer der beteiligten Computer im Ausland, nützte es den Strafverfolgungsbehörden nichts, wenn sie alle deutschen Rechner beschlagnahmte und forensisch analysisiert es käme nur Datenschrott heraus.

Nach einem ähnlichen System arbeitet die Anonymisierungstechnik Onion Routing ("Zwiebel-Routing", de.wikipedia.org/wiki/Onion_Routing). Das hört sich geheimnisvoller an als es ist. Wer die Standard-Software dazu - einen Tor-Server bzw. das Tor-Netzwerk - benutzt, bekommt von der anspruchsvollen Technik gar nichts zu sehen. Das "Zwiebel-Routen" verhindert, dass der Betreiber einer Website erkennen kann, wer gerade bei ihm vorbeikommt. Während die Rechner beim Java Anon Proxy jeweils wie mit einer Kaffeemühle mit den eingespeisten Daten umgehen, sie aber am Ausgang wieder zusammensetzen, ohne dass der Weg der Puzzleteilchen zurückverfolgt werden könnte, arbeiten Tor-Server mit der Methode, dass innerhalb des Netzes der angeschlossenen Computer die IP-Adressen immer wieder ausgetauscht werden. Der einzelne Rechner gibt "nach außen" seine Individualität auf, versteckt sich hinter einen großen Masse und setzt sich immer wieder eine andere Maske auf.

Auch hier ist der Browser Mozilla Firefox klar im Vorteil: Das Plugin Torbutton schaltet per Mausklick die Anonymität auch beim Betriebssystem Windows ein und aus. Beim Macintosh-Rechner leisten die Vidalia und Privoxy mit einer verständlichen grafischen Oberfläche ähnliche Dienste. Bei Linux werden Tor und vergleichbare Programme gleich mitgeliefert. Es geht sogar noch einfacher: Der PrivacyDongle des Vereins Foebud e.V. zum Beispiel ist ein kleiner USB-Stick, der die Software TorPark enthält. Damit ist die anonyme Kommunikation im World Wide Web sofort möglich, ohne vorher kompliziert irgendetwas installieren zu müssen. (Eine ausführliche und leicht verständliche Anleitung für Java Anon Proxy und Tor für alle Betriebssysteme gibt es auf www.berliner-journalisten.com/09/free/1984.html.)

Wer gern paranoid ist, kann gern noch eins draufsetzen - etwa mit der kostenlosen Software anon-web-vm für die virtuelle Maschine des VMware Players oder sich gar am I2P (Invisible Internet Project de.wikipedia.org/wiki/I2P) beteiligen. Diese oder ähnlich schon real existierende Projekte der Open Source Community sind der digital gewordene Albtraum aller Zensoren und anderer Internet-Blockwarte, jedoch für den normalen Nutzer meistens technisch zu aufwändig und zu anspruchsvoll. Wer sich damit beschäftigt, kann vollkommen anonym surfen, jedwede Überwachung und Speicherung der Daten läuft ins Leere.

Natürlich gibt es zu jeder der Anonymisierung-Techniken eine oder mehrere Verschwörungstheorien, warum SIE dennoch alles belauschen könnten; das gilt auch für die Verschlüsselungssoftware Pretty Good Privacy, die E-Mails für Lauscher unlesbar macht. Fragt man nach den technischen Details, entpuppen sich diese Theorien ausnahmslos aus unausgegorenes Halbwissen, mit dem sich auf Partys zwar geheimnisvoll herumraunen lässt, aber das weitgehend faktenfrei ist.

Eine der wichtigste Fragen der deutschen Linken wird jedoch auch in Zukunft vermutlich ungelöst bleiben: Wann endlich kann man der Redaktion der Jungle Word eine verschlüsselte E-Mail schreiben?

Burkhard Schröder

benutzt Linux/Ubuntu, ist Chefredakteur des Medienmagazins Berliner Journalisten und Vorsitzender des Vereins German Privacy Foundation, der einen der leistungsstärksten Tor-Server weltweit betreibt.

Dieser Artikel erschien leicht verändert unter dem Tiel "Zwiebel-Routen" am 20.09.2007 in der Jungle World. Empfehlenswert auch die Tipps auf Selber Zwiebeln. | | ------------------------------------------------------------ BURKS ONLINE 20.09.2007

Alle Rechte vorbehalten.

Vervielfältigung nur mit Genehmigung des BurksVEB.

|

| KOMMENTARE

nur für registrierte Nutzerzinnen und NutzerDAS BILD DES TAGES

Laden in Dresden-Neustadt ©Burks COMPUTER UND INTERNET Arcor Zensur Sperre Porno YouPorn

- Arcor versucht sich in Zensur Chinesen greifen das Pentagon an!

- Offenbarung statt Recherche 100 Passworte von Regierungen und Botschaften

- Derangierte Sicherheit Gefälschte Behörden-E-Mails?

- Er, sie, es hoaxen Blauäugige Keylogger - Immer noch keine Online-Durchsuchung Die China-Hacker kommen nicht

- Nur Agitprop vom Verfassungsschutz? Sie haben ein Attachment bekommen

- Hoax Online-Durchsuchungen, die 2345ste Hurra, so funktionieren Online-Durchsuchungen!

- Sie sind schon drin Waffenschein für Linux?

- Verbot von Hackertools Heise Hoax-verseucht

- Die unendliche Enten-Geschichte Richter erklärt die Online-Durchsuchung zur Ente

- Der bekannte Hoax, neue Folge Richter erklärt die Online-Durchsuchung zur Ente

- Der bekannte Hoax, neue Folge Wie Enten geklont werden

- Wie Enten geklont werden Sex-Verbot für Terroristen?

- Online-Durchsuchungen, die Wasweissichwievielte Wie tötet man eine Online-Ente?

- Online-Durchsuchungen, die 1115te Digitale Spaltung?

- Online-Durchsuchungen, die 1113te Wie tötet man eine Online-Ente?

- Online-Durchsuchungen, die 1112te Schließt Google? - Goggle gegen Überwachung Schweinebande, update

- Phishing Heimlicher Zugriff auf IT-Systeme

- Online-Durchsuchungen, die 1111ste Der Koran, geile Titten und der Quelle-Katalog

- Online-Durchsuchungen, die 1001ste Auch du, meine Christiane?

- Online-Durchsuchungen, die 985ste Schäuble ist nackt

- Online-Durchsuchung, die 872ste So eine Schweinebande!

- Versuchte Abzocke per Mail Online-Durchsuchungen: Die Farce geht weiter

- Sicherheitsrisiko Schäuble |