| BLOGROLL

PRESSTHINK INDUSTRIAL TECHNOLOGY & WITCHCRAFT REGRET THE ERROR JONET MEDIENLOG NETZPOLITIK.ORG MEDIA-OCEAN RECHERCHE-INFO.DESCHOCKWELLEN-

REITER REDAKTIONSBLOG BERLINER JOURNALISTEN BILDBLOG JOURNALISM.ORG CYBERJOURNA-

LIST.NET NETZJOURNALIST DIE GEGENWART DIENSTRAUM DON ALPHONSO BLOGS! EDITORIX DRAMOLETTE BEHINDERTEN-

PARKPLATZ.DE SPREEBLICK PR BLOGGER WEITERBILDUNG-

SBLOG INFAMY MEDIENRAUSCHEN ONLINE-

JOURNALISMUS.DE PJNET TODAY INTERNET HAGANAH STUDIVZ BEOBACHTEN! AKADEMIX: SEITENBLICKE PUBLIZISTIK BERLIN POINTERONLINE RECHERCHE-

GRUPPE.TK KREUZBERGER STUDIVZ BEOBACHTEN! ARIADNEJUSTWORLD WORTFELD CHAN'AD BAHRAINI THE TRUTH ABOUT ZIMBABWE BAGHDAD BURNING DAN GILLEMOR POLITECH REGISTAN NORTH KOREA ZONE SCREENSHOTS GLUTTER ANGRY CHINESE BLOGGER SINAGABLOODY-

PORE COMITTEE TO PROTECT BLOGGERS INFORMATION POLICY MEDIA BLOGGER ASSOCIATION ETHAN ZUCKERMAN'S INTERNET CENSORSHIP EXPLORER INFOTHOUGHT AMARJI CHUZPE AL JINANE MON PUTEAUX PERIODISTAS-ES BITYCORAS PERIODISTAS 21 FUCKUP WEBLOG | | DER HOAX IST NICHT TOTZUKRIEGEN | | Online-Durchsuchungen, die 234te |  Das hat ein Hoax so an sich: Er ist nicht totzukriegen. Deswegen muss ich noch einmal nachlegen. Auf Telepolis erschien neulich ein Artikel, der sich angestrengt bemüht, meinen, ebenfalls in Telepolis, zu widerlegen. Das hat ein Hoax so an sich: Er ist nicht totzukriegen. Deswegen muss ich noch einmal nachlegen. Auf Telepolis erschien neulich ein Artikel, der sich angestrengt bemüht, meinen, ebenfalls in Telepolis, zu widerlegen.

Der erste Hinweis ist richtig: Die meisten verwechseln "Abhören" mit "Online-Durchsuchen". "Durchsuchung" muss, darauf hat der BGH in seinem Urteil bestanden, "öffentlich", das heißt im Beisein des Betroffenen stattfinden. Alles andere wäre einer Dikatur würdig. Dass Politiker wie Schäuble und Beckstein, die noch im Amt sind, das dennoch fordern, zeigt, dass sie von Demokratie keine Ahnung haben und eine Gefahr für dieselbe sind.

Welche Argumente liefert der Artikel? "Technisch ist ein Trojaner zum heimlichen Ausspähen ohne große Probleme umsetzbar." Das ist eine kühne These. Der Beweis sollen die SINA-Boxen sein, die im Rahmen der TKÜV zden Providern zwangsweise aufgedrückt wird. Wie fragwürdig diese Argumentation aber ist, zeigt schon die vage Formulierung: "...Video-Codecs, die automatisch downgeloadet werden, oder um die neue Version der ELSTER, des Programms der deutschen Steuerbehörden." Bei Mac oder Linux wird gar nichts "automatisch" geladen, bei vernünftigen Usern sowieso nicht, und Elster gibt es zur Zeit nur für Windows - und mit Wine kann nur jemand etwas anfangen, der auch noch nebenher Windows besitzt. Einige Kollegen können sich offenbar nicht vorstellen, dass es überhaupt jemanden gibt, der gar keine Bill-Gates-Software benutzt. Doch, es gibt diese gesellschaftliche Minderheit!

Volker Birk schreibt weiter: "Die einzige Möglichkeit, sich vor einem gezielten Angriff auf den eigenen Computer zu schützen, liegt darin, grundsätzlich keinen Code von außen anzunehmen, oder aber Code nur dann anzunehmen, wenn er mit einem kryptographisch sicheren Verfahren von einer Maschine signiert ist, die von einer technisch kompetenten und vertrauenswürdigen Person gehandhabt wird." Na also. Natürlich werden die meisten Linux-Nutzer die Signaturen der Software nicht unbedingt prüfen, aber einen wird es immer geben. Von "Bundes-Rootkits" durchseuchte Programme werden binnen kurzer Zeit auffallen.

Unsere Verschwörungstheoretiker haben einfach zuviel Respekt vor dem Staat. Sie suggerieren, dass die Behörden besser seien als alls Programmierer von Open-Source-Software,  und dass sie Informationen unterdrücken könnten. Das stimmt aber nicht. Außerdem gilt die alte Journalistenweisheit - auch wenn investigative Recherche in Deutschland bei IT-Themen so gut wie nicht existiert: Einer quatscht immer. und dass sie Informationen unterdrücken könnten. Das stimmt aber nicht. Außerdem gilt die alte Journalistenweisheit - auch wenn investigative Recherche in Deutschland bei IT-Themen so gut wie nicht existiert: Einer quatscht immer.

Fazit: Mich überzeugen die "Beweise" nicht. Ich bleibe dabei: Online-Durchsuchungen hat es bisher nicht gegeben, so wie sie sich die Presse vorstellt,;es wird sie auch nicht geben, vom "Bundestrojaner" ganz zu schweigen - der ist eine klassische Zeitungsente, wie sie fetter nicht sein kann.

Die aufmerksamen Leser des Telepolis-Forums haben auf einen anderen Artikel verwiesen, der durchaus lesenswert ist. heise Security (11.02.2007): "Wenn die Profifahnder im Rahmen ihrer Ermittlungen ohnehin bereits Informationen über den Verdächtigen gesammelt haben, haben sie dafür beste Voraussetzungen. Sie könnten dem Verdächtigen unter der tatsächlichen Adresse eines Freundes mit passender persönlicher Ansprache ein "geiles Spiel" oder einen zum Hobby passenden Bildschirmschoner unterjubeln." Das ist natürlich ein Schmarrn ohnegleichen. Die einzig relevante Frage bleibt unbeantwortet: Ein solcher Nutzer muss a) Windows haben und b) ein DAU sein. Den Behörden bliebe nur ein Lotterie-Spiel mit ihrem virtuellen Pferdchen übrig. Wie soll sich in diesem Szenario ein Trojaner auf einem Linux-Rechner einnisten? Es geht nicht darum, irgendwelche Software "inkognito" auf einen anderen Rechner zu beamen, nein, diese muss auch Dateien "durchsuchen" und das juristisch verwertbar protokollieren. Grober Unfug! "Der Haken: Die zwei von Schäuble angeheuerten Entwickler werden solche Lücken kaum aufspüren. Und auf dem freien Schwarzmarkt sind diese sogenannten Zerodays recht teuer. Da legt man schnell mal 10.000 Euro für einen Exploit auf den Tisch, der nach dem ersten Einsatz unter Umständen schon verbrannt ist, weil er entdeckt wurde." Quod erat demonstrandum.

Ernst zu nehmen ist folgende Passage: "Ein unauffälliger, passiver Software Agent mit Auto-Update, der auf den zu überwachendenn Arbeitsplatzsystemen oder Servern installiert wird. [...] Die Servlets haben spezielle Stealth-Funktionen und laufen auf folgenden Betriebssystemen: Alle Windows Versionen, Linux Kernel 2.4 und aufwärts, Solaris 8/9 mit 32/64 Bit und Mac OS X. (...) Wie das konkret funktioniert, bleibt leider offen." Und deswegen bleiben auch alls Artikel, die im Online-Kaffeesatz lesen, im Conditionalis: Könnte, würde, vielleicht. Nichts Genaues weiß man immer noch nicht.

Tut mir leid, ich heiße zwar nicht so, aber ich verhalte mich wie der ungläubige Thomas in der Bibel: Zeigt mir Fakten - ich habe noch keine gesehen! Der heise Security Artikel schließt völlig korrekt mit einem Paukenschlag - vermutlich haben die meisten ihn nicht bis zum Schluss gelesen: "Selbstverständlich kann man sich gegen all die hier geschilderten Einbruchsversuche schützen. Gegen Trojaner in der Mail hilft konsequentes Nachfragen beim angeblichen Absender vor dem Öffnen eines Dateianhangs. Eventuelle Manipulationen von Trojaner-Proxies werden durch digitale Signaturen, Vergleiche von Prüfsummen und SSL-Downloads entlarvt. Selbst das Encase FIM Servlet lässt sich ziemlich sicher mit speziellen Antirootkit-Tools und entsprechendem Knowhow aufspüren und neutralisieren."

Noch ein Einwand, Eurer Ehren! Wenn man sich Entstehungsgeschichte des Hoax anschaut, dann erkennt man die Pointe: Die Politiker haben schlicht von den Medien abgeschrieben. Und die haben falsch behauptet, der "Bundestrojaner" sei schon in der Mache und "Online-Durchsuchungen" hätten schon stattgefunden. Das ist eben frei erfunden! Ich wiederhole mich. Die anderen aber auch. | | ------------------------------------------------------------ BURKS ONLINE 12.03.2006

Alle Rechte vorbehalten.

Vervielfältigung nur mit Genehmigung des BurksVEB.

|

| KOMMENTARE

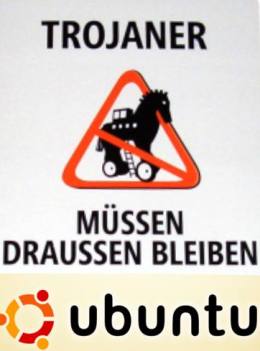

nur für registrierte Nutzerzinnen und NutzerDAS BILD DES TAGES

Laden in Berlin-Kreuzberg, ©Burks COMPUTER UND INTERNET Jetzt ganz neu: Social Engineering

- Bundestrojaner-Ente, schon wieder ein Update Der SPIEGEL heizt den Hoax an

- Bundestrojaner-Ente, noch ein Update Geheimes Schreiben gegen Schäuble

- Steganografie unter Linux Wie schütze ich mich vor dem Bundestrojaner?

- Bundestrojaner-Hoax, Update 2 Der Staats-Trojaner-Hoax, update

- Immer noch Online-Durchsuchung Der Staats-Trojaner-Hoax

- Online-Durchsuchung nicht totzukriegen BKA Abteilung 15865

- Virus gibt sich als BKA-Mail aus Wer braucht Windows Vista wirklich?

- Konsumkritische Miszellen Den Schnüfflern ein Schnippchen schlagen

- Anonymität im Internet Viren und Trojaner vom BKA?

- Geschichte einer Falschmeldung Nicht ohne meine Tarnkappe

- Thesen zur Anonymität Zitiere nicht aus fremden Postkarten!

- Gerichte und Internet Die tun was. Mit unserem Geld. Was auch immer.

- Kontrollieren, Überwachen, Verbieten Dapper Drake - der Sinn des Lebens?

- Ubuntu rulez! Panzer über Birke

- Welches CMS für welchen Zweck? Google: Wahr und falsch

- Google solidarisiert sich mit Diktaturen Software, die das Leben schöner macht

- Linux rulez! Beschlagnahmt doch!

- Verschlüsselung von E-Mails Vermeintliche Netzeitungen verbreiten vermeintliche Gefahren

- Gefälschte Telekom-Mails gefährden DAUs How the Brothers attacked the website of Jyllands-Posten

- Jihad online Hintertür in Windows

- Böse Verschlüsselung, böse Privatsphäre Hart, aber gerecht

- Unter Raubkopierern Linux für die RAM-losen Massen

- Alternative zu Gnome und KDE Computeraffine Blogger

- Niemand liest Weblogs Ich bin hier und war da

- Frappr: Alternative zu Google Earth Das Landgericht Hamburg hat entschieden

- Die deutsche Justiz und das Internet, die 567ste Schlag gegen den Überwachungsstaat?

- Grundsatzurteil vom BVG erwartet Eine sehr große Summe Geldes vom Konto eines Verstorbenen

- Nigeria-Connection einmal anders Schon wieder eine Bombenbauanleitung

- Das Böse boomt im Internet, wo sonst |