| [NETZ]KULTUR | | | Aktuell | 07. März 2004 |

|

| |

newsforge.com: A PEEK AT SCRIPT KIDDIE CULTURE Vom einem, der auszog, Script-Kiddies kennenzulernenVon Burkhard Schröder |

Was ist der Unterschied zwischem einem Hacker und einem Script-Kiddie? Die Antwort ist einfach: "Für einen Hacker ist ein fremdes System ein Forschungsgebiet, kein Zerstörungsgegenstand. Nur ein Script-Kiddie käme auf die Idee, eine Atombombe auf die Antarktis zu werfen, um zu sehen, ob sich ein Wetterleuchten in Europa zeigt." Auf sourceforge.com erschien im 05. März ein Artikel, der sich Windeseile im World Wide Web und im Usenet verbreitete. Andrew D. Kirch [Profil], der security administrator von AHBL (1) (z.Zt offline), berichtet über seine Erfahrungen im virtuellen Script-Kiddie-Milieu. Das Interview wurde per Internet Relay Chat gemacht - eine Recherchemethode, die bei deutschen Journalisten so gut wie unbekannt ist.

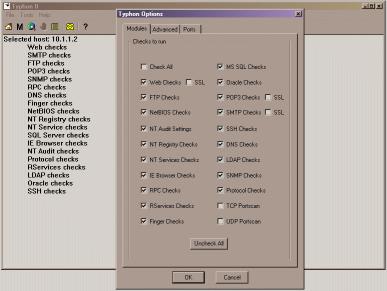

Das Thema: "...you'll learn that one of the "new waves" in DDoS coordination is hijacking corporate conference call facilities." Es geht also um Denial-of-Service - Angriffe (exakt: Distributed Denial of Service (DDoS)) auf Server im Internet. Das geschieht mit so genannten Exploits - das sind "...Programme(, die eine vorhandene Schwachstelle auf einem Zielsystem ausnutzen, um sich dort missbräuchlich privilegierte Rechte zu verschaffen." Sind mehrere Rechner in der Gewalt eines Eindringlings, kann der verschiedenen Arten der Datenübertragung (protocol) nutzen, um fremde Rechner mit sinnlosen Anfragen (also mit Daten) zu überfluten und diese in die Knie zu zwingen.

Die Angriffe der Script-Kiddies werden, so Andrew D. Kirch, im IRC vorbereitet oder per "gehackter" audio-Konferenz-Software. " These kiddies band together into groups that have something between a street gang and Mafia personality. Friends of friends type stuff. When there's a major war, as there was a month or so ago, alliances get changed."(2)

Wenn Frauen ins Spiel kommen, das gilt offenbar auch für Hacker und Script-Kiddies, werden die Männer scharf, anderen Streiche [prank] per Computer zu spielen. "You've got a lot of adolescents, and young adults with minimal if any social life. The interaction is not going to be on the same level as people with broader social experience. Considering that, and the ability to cripple a medium-sized ISP, there's going to be relationship issues, especially when you throw the sparse quantity of girls into the mix. There was a girl in the channel, went by the nick ricki [name changed to maintain confidentiality]. Along with the phone conference aspect, there's also the prank calls. Friends even prank each other. Well, one of the guys pranked ricki. She took offense, and convinced two members of the channel to take it over. Both sides started firing packets, and my line was down for about 2 hours until the channel was sorted."

bizreport.com am 04.11.2003 schildert im Artikel "'DDoS' Attacks Still Pose Threat to Internet" die Folgen einer derartigen Attacke auf die so genannten root-Server: "If a DDoS attack took down all of the root servers -something experts said is unlikely - Internet communications would slowly cease. Because most computers store the information they get from the root servers, it would take about three days to feel the full effect of the attack."

Die meisten Angriffsversuche bezeichnet Andrew D. Kirch als "Sandkastenspiele", aber er kennt durchaus Provider, deren Rechner den Heist aufgaben. Im Usenet diskutieren die Experten konkreter über die Ursache dessen, dass jugendliche Computer-Freaks immer wieder in Rechner eindringen können Bob Milutinovic in news.admin.net-abuse.email: "Said by Ken Silva of Verisign: "It is scary that at the root of the Internet a significant number of these root servers are quite frankly just run as a hobby. You don't get paid for running a root server.""

Bill Cole in news.admin.net-abuse.email: "The problem is not with software that makes its ability to form arbitrary IP packets accessible to programmers, but rather with the people operating networks who ignore their responsibility to control what traverses their networks.[...]The real problem is with ISP's whose customers are sold access with dynamically assigned single IP addresses then accepting packets on those links whose sources do not match the assigned addresses. At present most ISP's treat all links from an ingress filtering standpoint as if they are connections to transit providers, and that's just plain lazy."

Auch Regierungs-Rechner in den USA sind immer noch unsicher; von vielen erfolgreichen Angriffen erfährt man gar nichts. "The government on a whole is still very insecure. I've found several .gov machines in kiddies' DoSnets, some even from DoE fusion research labs, happily packeting away for them. Since you can spoof packets with Windows XP, most kiddies won't packet through proxies anymore. ISPs and major backbones don't effectively prevent bogon (unallocated and unannounced) IP space from traversing the wide Internet. Therefore a hacker with minimal sophistication can attack you from IP addresses that don't exist."

Wen überrascht es, dass Script-Kiddies oft Linux benutzen. Aber: "...there are Windows users with minimal skill, and you have the eccentrics who swear no operating system has worked since Tru64." Wer jedoch zur wahren Elite gehören wolle, greife keine Windows-, sondern MacIntosh-Rechner an.

Der Rechercheur beschreibt Methoden, die den medienkompetenten wohlwollenden Leserinenn und geneigten Lesern dieses kleinen frauen- und familienfreundlichen Forums in den Artikeln Die Spam-Mafia Teil 1 sowie Teil 2 schon vorgestellt wurden.

Der Artikel schließt mit dem Worten: "Or is this all just alarmism and conspiracy thinking run amok? That's the big question, and it looks like the only way to answer it is to wait and see if we do have any major cyberterrorism incidents, with or without help from the (American) script kiddies our informant claims form "groups that have something between a street gang and Mafia personality." Und wie zu erwarten war, diskutieren die LeserInnen im Forum von slashdot.org heftig über den Unterschied zwischen Hackern und Script-Kiddies.

Warum eigentlich dieser Artikel? Weil es so gut wie ausgeschlossen ist, dass in einem deutschen Online-Medium eine solche Recherche erscheint. Der Reiz besteht zu einem guten Teil in der direkten Reaktion des Publikums: eine Tatsache, die deutsche Redaktionen häufig noch lernen müssen.

1) "The Abusive Hosts Blocking List (AHBL) is a list of known abusive hosts and networks on the Internet. The list is updated in real-time and combines the best features of the various blocklists found on the Internet with custom data sources from The Summit Open Source Development Group, developers of anti-spam and anti-abuse software and services. The AHBL is designed to identify and track spam sources, spam friendly providers, open proxies, open relays, DDoS drones, virus/trojan infected machines, and other hosts which pose a risk to the Internet."

ahbl.org:

Registrant Street1:5707 N Indianola Ave

Registrant City:Indianapolis

Registrant State/Province:IN

Registrant Postal Code:46220

Registrant Country:US

Registrant Phone:+1.3172597184

Registrant Email:admins@2mbit.com

Admin Name: Brian Bruns

2) Beispiel - das rpc-dom exploit.

---------------------------------------------------------------------------------------

BURKS ONLINE 07.03.2004

Alle Rechte vorbehalten.

Vervielfältigung nur mit Genehmigung des BurksVEB.

|