| BLOGROLL

PRESSTHINK INDUSTRIAL TECHNOLOGY & WITCHCRAFT REGRET THE ERROR JONET MEDIENLOG NETZPOLITIK.ORG MEDIA-OCEAN RECHERCHE-INFO.DESCHOCKWELLEN-

REITER REDAKTIONSBLOG BERLINER JOURNALISTEN BILDBLOG JOURNALISM.ORG CYBERJOURNA-

LIST.NET NETZJOURNALIST DIE GEGENWART DIENSTRAUM DON ALPHONSO BLOGS! EDITORIX DRAMOLETTE BEHINDERTEN-

PARKPLATZ.DE SPREEBLICK PR BLOGGER WEITERBILDUNG-

SBLOG INFAMY MEDIENRAUSCHEN ONLINE-

JOURNALISMUS.DE PJNET TODAY INTERNET HAGANAH STUDIVZ BEOBACHTEN! AKADEMIX: SEITENBLICKE PUBLIZISTIK BERLIN POINTERONLINE RECHERCHE-

GRUPPE.TK KREUZBERGER STUDIVZ BEOBACHTEN! ARIADNEJUSTWORLD WORTFELD CHAN'AD BAHRAINI THE TRUTH ABOUT ZIMBABWE BAGHDAD BURNING DAN GILLEMOR POLITECH REGISTAN NORTH KOREA ZONE SCREENSHOTS GLUTTER ANGRY CHINESE BLOGGER SINAGABLOODY-

PORE COMITTEE TO PROTECT BLOGGERS INFORMATION POLICY MEDIA BLOGGER ASSOCIATION ETHAN ZUCKERMAN'S INTERNET CENSORSHIP EXPLORER INFOTHOUGHT AMARJI CHUZPE AL JINANE MON PUTEAUX PERIODISTAS-ES BITYCORAS PERIODISTAS 21 FUCKUP WEBLOG | | IMMER NOCH KEINE ONLINE-DURCHSUCHUNG | | Blauäugige Keylogger |  Ein aufmerksamer Leser dieses kleinen obrigkeitsfeindlichen und frauenfreundlichen Blogs machte mich auf einen Artikel der FAZ aufmerksam: "Die Spione scheitern am Virenscanner". Dort geht es wieder um die real gar nicht existierenden "Online- Durchsuchungen". Mittlerweile sind ja einige seriöse Medien zurückgerudert und behaupten nicht mehr, es hätte sie gegeben. Und Experten, die es wissen müssen, haben den Hype zu dem erklärt, was er ist - eine waschechte Ente. Aber das alles wurde hier schon sattsam durchgekaut. Ein aufmerksamer Leser dieses kleinen obrigkeitsfeindlichen und frauenfreundlichen Blogs machte mich auf einen Artikel der FAZ aufmerksam: "Die Spione scheitern am Virenscanner". Dort geht es wieder um die real gar nicht existierenden "Online- Durchsuchungen". Mittlerweile sind ja einige seriöse Medien zurückgerudert und behaupten nicht mehr, es hätte sie gegeben. Und Experten, die es wissen müssen, haben den Hype zu dem erklärt, was er ist - eine waschechte Ente. Aber das alles wurde hier schon sattsam durchgekaut.

Schauen wir uns also das neueste Elaborat zum Thema an. Zuerst kommt, wie bei deutschen Journalisten gewohnt, ein Gerücht: "In den Vereinigten Staaten gelang es der Bundespolizei im Juni so anscheinend, den Urheber mehrerer E-Mails mit Bombendrohungen zu ermitteln. Da der Täter eine Kontaktbörse im Internet nutzte, konnte das FBI ihm über diesen Weg eine Nachricht schicken, die das Spähprogramm auf seinen Rechner trug." Das ist natürlich Unfug: Wie im Blog "Heise Hoax-verseucht diskutiert, ist die Angelegenheit weder eine Online-Durchsuchung noch könnte sie realistisch als solche praktiziert werden.

Die Argumentation im Artikel der FAZ ist simpel: Alles, was jemand auf den Rechner schmuggeln wollte, könnte von einem Anti-Virenprogramm entdeckt werden. Das ist als Erkenntnis so neu nicht. "Sollte ein Spähprogramm dem Virenscanner entgehen, könnte die eigentliche Online-Durchsuchung beginnen." Der Kollege Stefan Tomik (aus dem Ressort "Politik"!) meint wohl, ein Virenscanner sei dads einzige Mittel, auf dem eigenen Computer eine feindliche Übernahme von außen verhindern zu können. (Übrigens: Ich habe hier gar keinen Virenscanner auf meinem Rechner.)

jetzt kommt ein sehr hübscher Satz: "Denn wie unterscheidet das Programm etwa bei Bildern zwischen Kinderpornographie und Kindergeburtstag? Bei verschlüsselten Textdateien liefe eine Stichwortsuche ins Leere." Wer hätte das gedacht. Aber lassen wir den BKA-Präsidenten zu Wort kommen, der immer für einen Quatsch gut ist, über den man lachen kann: "Der BKA-Präsident Ziercke hat gesagt,  'es müsse für jeden Einzelfall ein spezielles Programm entwickelt werden. Dazu müssten Ermittler zunächst in einer 'Umfeldanalyse' feststellen, welche Hardware und welches Betriebssystem die Zielperson einsetzt. Wir müssen genau wissen, mit wem wir es zu tun haben', sagt Ziercke." Ja, eben. Die Katze, die aus dem Sack kommt, macht folgendes: Sie bricht in die Wohnung des Verdächtigen ein, um herauszufinden, wie und wo man sie am besten verwanzen kann - mit Letzterem ist die Hardware gemeint. Von Ziercke "...will die Computerzeitschrift Chip erfahren haben, dass die Fahnder den Zielcomputer lieber nicht 'online, sondern leibhaftig für die Überwachung präparieren wollen. Dazu würden sie in die Wohnung des Betroffenen eindringen, um eine Kopie von der Festplatte anzufertigen." 'es müsse für jeden Einzelfall ein spezielles Programm entwickelt werden. Dazu müssten Ermittler zunächst in einer 'Umfeldanalyse' feststellen, welche Hardware und welches Betriebssystem die Zielperson einsetzt. Wir müssen genau wissen, mit wem wir es zu tun haben', sagt Ziercke." Ja, eben. Die Katze, die aus dem Sack kommt, macht folgendes: Sie bricht in die Wohnung des Verdächtigen ein, um herauszufinden, wie und wo man sie am besten verwanzen kann - mit Letzterem ist die Hardware gemeint. Von Ziercke "...will die Computerzeitschrift Chip erfahren haben, dass die Fahnder den Zielcomputer lieber nicht 'online, sondern leibhaftig für die Überwachung präparieren wollen. Dazu würden sie in die Wohnung des Betroffenen eindringen, um eine Kopie von der Festplatte anzufertigen."

Da deutsche Medien bekanntlich nicht in der Lage sind, ihre Quellen zu verlinken, muss man das mühsam nachholen. Die Chip schreibt: "Staatlicher Hackerangriff: Einbruch statt Big Brother": "...aufgrund der mageren Erfolgsaussichten bevorzugt man in Wiesbaden aber robustes Agenten-Handwerk: heimlich in die Wohnung eindringen und Images von allen PC-Festplatten ziehen. Diese Daten analysiert dann der BKA-Software-Entwickler und bastelt ein Tool, das perfekt auf die Rechner-Umgebung zugeschnitten ist. Seinen Weg in den Ziel-PC findet das modular aufgebaute Programm namens Remote Forensic Software (RFS) ebenfalls auf eher analoge Weise. Spezialisten machen die Wohnung noch einmal auf und installieren das Tool."

Super. Jetzt wissen wir Bescheid. Die Mannen Schäubles und Zierckes müssen also zwei Mal heimlich in eine Wohnung einbrechen. Beim ersten Mal sehen sie nach, ob der Verdächtige Windows oder Linux benutzt, kopieren die Festplatte und nehmen die Kopie mit nach Hause. Dann bauen sie eine Software, die spionieren kann. Dann brechen sie wieder ein und pflanzen sie in den Rechner. Dumm gelaufen  wäre es nur, wenn der Verdächtige mehrere Rechner hat, nur im Internet-Cafe surft, sein Ubuntu auf eine andere Version updatet, mal ab und zu die Festplatte putzt und und und. Kurz gesagt: Diese Version ist genau so ein Schwachsinn wie alle anderen vorher auch. wäre es nur, wenn der Verdächtige mehrere Rechner hat, nur im Internet-Cafe surft, sein Ubuntu auf eine andere Version updatet, mal ab und zu die Festplatte putzt und und und. Kurz gesagt: Diese Version ist genau so ein Schwachsinn wie alle anderen vorher auch.

Jetzt wird es spannend, weil der eigentliche Inhalt des FAZ-Artikels kommt: Der Autor hat Andreas Pfitzmann gefragt, der normalerweise keinen Blödsinn erzählt. "Das BKA sei zunächst 'sehr blauäugig' an die Online-Durchsuchungen herangegangen, sagt Pfitzmann. 'Das ist alles nicht so einfach, wie Zierckes Mitarbeiter dachten.'" Wie bitte? Beim BKA haben sie niemanden, der weiß, wie man das berühmt-berüchtigte Online-Durchsuchen hinbekäme? Wieso haben sich dann deutsche Medien die Finger wund geschrieben mit der irrigen Behauptung, das alles hätte schon längst stattgefunden?

(StammleserInnen bitte den nächsten Absatz überspringen!) Man erinnere sich an den Artikel der Süddeutschen vom 07.12.2006: "Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern - zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau. Natürlich nur, wenn es einen konkreten Tatverdacht gibt und nachdem ein Richter zugestimmt hat. Aber haben sich die Behörden erst einmal eingehackt, ist für sie eigentlich alles sichtbar..."

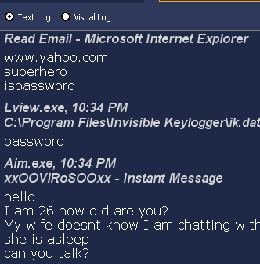

Pfitzmann empfiehlt den Behörden, stattdessen einen Keylogger einzubauen, der Teil der Hardware ist. "Der Keylogger speichert sämtliche Tastatureingaben und könnte diese Informationen sogar an die Fahnder funken. Bei einer gewöhnlichen Hausdurchsuchung könnte später der Rechner beschlagnahmt werden, und der Keylogger lieferte die Passwörter, mit denen die Daten entschlüsselt werden könnten. 'Das ist in Amerika bereits Praxis', sagt Pfitzmann." Das darf getrost bezweifelt werden.

Wikipedia dazu: ""In Deutschland kann der heimliche Einsatz von Keyloggern an fremden Computern als Ausspähen von Daten gemäß § 202a des Strafgesetzbuches strafbar sein. Unternehmen, die Keylogger an den Firmencomputern einsetzen wollen, müssen zuvor die Zustimmung des Betriebsrats einholen. Zudem darf  gemäß Ziffer 22 des Anhangs zur Bildschirm- arbeitsverordnung '[o]hne Wissen der Benutzer [

] keine Vorrichtung zur qualitativen oder quantitativen Kontrolle verwendet werden'." gemäß Ziffer 22 des Anhangs zur Bildschirm- arbeitsverordnung '[o]hne Wissen der Benutzer [

] keine Vorrichtung zur qualitativen oder quantitativen Kontrolle verwendet werden'."

Ich habe mir mal The Big Brother List: monitoring and spy tools angesehen und natürlich vor allem auf deutsche Firmen geachtet: Eltima in Frankfurt/Main bietet zum Beispiel Keylogger für Windows an. "Es gibt viele Möglichkeiten, Logs zu sammeln ohne zum beobachteten Rechner zu gehen. Powered Keylogger kann die Logs per E-Mail versenden (E-Mail-Adresse wird während der Installation bestimmt), was unbemerkbar erfolgt. Die Logs können nach dem Versenden gelöscht werden. Powered Keylogger kann aber auch die Logs auf dem USB Flash-Laufwerk speichern. Zuerst muss man das Laufwerk vorbereiten, damit unser Keylogger es identifezieren kann. Danach werden die Logs automatisch nach dem Einschalten von diesem Laufwerk darauf gespeichert. Der ganze Vorgang bleibt völlig unsichtbar. Wir garantieren, dass die beobachtete Person dabei nichts bemerken wird."

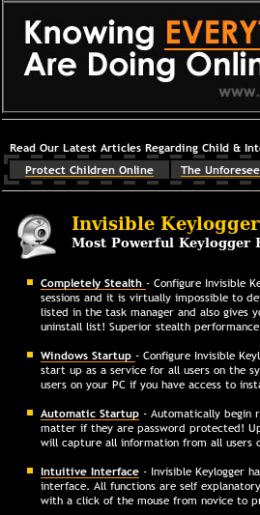

Auch die Ardamax-Software - wie "Mouse Wheel Control" - funktioniert ausschließlich mit Windows; ebenso alles von SpyArsenal.com oder Internet Spy Software, letztere verkaufen sowohl die Spionage-Software als auch das Gegenteil davon. Bei Invisdiblekeylogger geht man ohnehin davon aus, dass alle Menschen auf der Welt nur Windows benutzen: "Can The Keylogger Be Installed From External Drives Or CdRoms? - Yes, Invisible Keylogger can be installed simply by running the application from a cdrom or floppy disk. All you need to do is download or copy to the executable file iksetup.exe to a disk or Cdrom and run the file on your pc you intend to monitor."

Jetzt habe ich keine Lust mehr. Das ist doch alles ein Schmarrn. Sollen die wohlwollenden Leserinnen und geneigten Leser doch selbst herausfinden, wo Schäuble auf ihren Rechnern sitzt. Dazu ist Security - Keylogging ganz hilfreich, aber: "Don't run this program or attach wires to your PC unless it is a test system you can afford to crash."

Lassen wir aber Ziercke noch einmal zu Wort kommen, damit es wieder lustig wird: "Vielmehr sieht BKA-Präsident Ziercke derzeit nur eine einstellige Zahl von Fällen, in denen die Online-Durchsuchung eingesetzt werden könnte." Ja, ich weiß auch exakt die Zahl der Fälle - einer. Und das ist der Privatrechner von Ziercke selbst. | | ------------------------------------------------------------ BURKS ONLINE 28.08.2006

Alle Rechte vorbehalten.

Vervielfältigung nur mit Genehmigung des BurksVEB.

|

| KOMMENTARE

nur für registrierte Nutzerzinnen und NutzerDAS BILD DES TAGES

Schaufenster in Dresden ©Burks COMPUTER UND INTERNET Die China-Hacker kommen nicht

- Nur Agitprop vom Verfassungsschutz? Sie haben ein Attachment bekommen

- Hoax Online-Durchsuchungen, die 2345ste Hurra, so funktionieren Online-Durchsuchungen!

- Sie sind schon drin Waffenschein für Linux?

- Verbot von Hackertools Heise Hoax-verseucht

- Die unendliche Enten-Geschichte Richter erklärt die Online-Durchsuchung zur Ente

- Der bekannte Hoax, neue Folge Richter erklärt die Online-Durchsuchung zur Ente

- Der bekannte Hoax, neue Folge Wie Enten geklont werden

- Wie Enten geklont werden Sex-Verbot für Terroristen?

- Online-Durchsuchungen, die Wasweissichwievielte Wie tötet man eine Online-Ente?

- Online-Durchsuchungen, die 1115te Digitale Spaltung?

- Online-Durchsuchungen, die 1113te Wie tötet man eine Online-Ente?

- Online-Durchsuchungen, die 1112te Schließt Google? - Goggle gegen Überwachung Schweinebande, update

- Phishing Heimlicher Zugriff auf IT-Systeme

- Online-Durchsuchungen, die 1111ste Der Koran, geile Titten und der Quelle-Katalog

- Online-Durchsuchungen, die 1001ste Auch du, meine Christiane?

- Online-Durchsuchungen, die 985ste Schäuble ist nackt

- Online-Durchsuchung, die 872ste So eine Schweinebande!

- Versuchte Abzocke per Mail Online-Durchsuchungen: Die Farce geht weiter

- Sicherheitsrisiko Schäuble Online-Kriminelle immer onliner und immer krimineller

- Im Internet wird es immer schlimmer Jetzt ganz neu: Social Engineering

- Bundestrojaner-Ente, schon wieder ein Update Der SPIEGEL heizt den Hoax an

- Bundestrojaner-Ente, noch ein Update Geheimes Schreiben gegen Schäuble

- Steganografie unter Linux Wie schütze ich mich vor dem Bundestrojaner?

- Bundestrojaner-Hoax, Update 2 Der Staats-Trojaner-Hoax, update

- Immer noch Online-Durchsuchung Der Staats-Trojaner-Hoax

- Online-Durchsuchung nicht totzukriegen |