Embedded Journalism

Telepolis: „Wie der BND die deutschen Medien steuerte“. – „Geheimdienstexperte Erich Schmidt-Eenboom über Verbindungen der geheimen Dienste, die bis in die Chefredaktionen der größten deutschen Medien reichen“ Der Artikel wird aber nichts nützen.

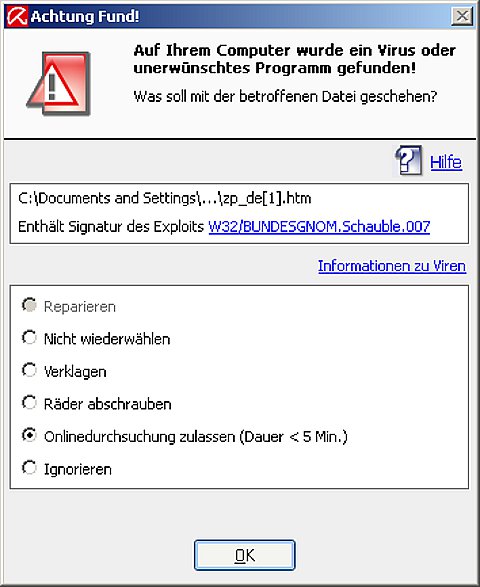

Interessant ist, dass meine Vermutung über die Ramelsberger von der „Süddeutschen“ geteilt wird. Da sind wir dann wieder bei der „Online-Durchsuchung.“

Bitte durchsuchen Sie mein Gerät!

Ich habe eine kleine und unmaßgebliche Frage, die bekanntlich niemanden interessiert: Wie will man Computer „heimlich“ durchsuchen?

„…ist es nötig, die Geräte der Betroffenen mit Schadsoftware in Form sogenannter Staatstrojaner zu infizieren.“

Bundestrojanisches Pferd oder: Technisch dürfte es dabei Probleme geben

Heise: „Generell bleibt es dabei, dass Strafverfolger die Möglichkeit erhalten, Internet-Telefonate etwa per Skype und die Kommunikation über Messenger wie WhatsApp, Signal, Telegram oder Threema zu überwachen.“

Ach ja? Signal kann man also überwachen? Wie denn? Hat sich Edward Snowden geirrt? Oder ist das nur eine Verschwörungstheorie? Ich kriege schlechte Laune, wenn ich diesen Schwachfug lese.

„Mit dem derzeitigen Bundestrojaner, den IT-Experten vom BKA innerhalb von drei Jahren entwickelt hatten, können Messenger-Programme nicht abgehört werden. Berichten zufolge ist damit nur eine Quellen-TKÜ von Voice over IP (VoIP) über Skype auf Desktop-Rechnern mit Windows möglich.“

Sonst nix. Was ist mit Skype für Linux? Fragen über Fragen. Und niemand macht sich die Mühe, das Publikum aufzukären. Nur geheimnisvolles Herumgeraune.

Berichten zufolge war schon vieles möglich. Wahr wird es dadurch nicht. Warum übernimmt der Autor Stefan Kremp die Terminologie derjenigen, die auf Grundrecht auf Vertraulichkeit und Integrität informationstechnischer Systeme missachten?

Wenn man sich ältere Berichte zum Thema anschaut: Wir kommt der Mist auf einen Rechner? Ja? Ich höre?!

Sind eigentlich alle irre? Soll das Journalismus sein?

Die Details entscheiden oder: Abhören leicht gemacht

Kaiserwetter, die letzten Tage meine Urlaubs. Da muss ich eine kleine Radtour machen, um ein Café zu finden, in dem ich in Ruhe einen Milchkaffee trinken kann (und in dem es auch einen gibt, nicht nur „Latte“ irgendwas). Schön. Aber trotz der Sonnenstrahlen, die sogar wärmen, pfeift ein Wind mir störend meine Frisur kaputt nzw. die Haare ins Gesicht. Das Fahrrad hat trotz angeblich „unplattbarer“ Reifen einen Platten, aber natürlich erst an dem Ort, der von meiner Wohnung am weitesten entfernt liegt. Manchmal sind eben die Details wichtig. das kenne ich aus Südamerika: Das schönste Panaroma wird manchmal uninteressant, wenn man keinen Platz zum Kacken findet, aber muss.

Und ich muss wieder im gedruckten „Spiegel“ von Praktikanten geschriebene Verschwörungstheorien lesen, die kein Journalist, der sein berufliches Ethos – falls vorhanden – ernst nähme, so schlampig formulieren würde.

Das Bundesinnenministerium will eine neue Sicherheitsbehörde aufbauen.

Nun gut, die „wollen“ immer viel. Wer den „Spiegel“ gebrieft hat über das Wollen, wollte auch etwas. Haben wir nicht schon einige Behörden mit einem „Cyber“ drin? Ein Cyberabwehrzentrum zum Beispiel? Eine Allianz für Cybersicherheit? „Bundesinnenminister Wolfgang Schäuble und die Gewerkschaft der Polizei (GdP) drängen auf eine verstärkte Inspektion der Kommunikationsströme im Internet, um online vorangetriebene Terrorplanungen und Hetzpropaganda zu verhindern. ‚Wir müssen die Kontrolle des Internets verstärken.'“. Ach so, das sagte er schon 2006. Manche Dinge kann man eben nicht oft genug sagen.

Mit deren Hilfe soll Internetkommunikation besser überwacht und Verschlüsselung geknackt werden.

Das, lieber „Spiegel“, ist kein Journalismus, das ist Propaganda. „Besser“ ist suggestiv und stammt garantiert nicht von eurem Praktikanten, sondern ist die Wortwahl des Briefings durch eben diesen Informanten aus dem Ministerium, das etwas will. Und starke Verschlüsselung kann man eben nicht knacken. Was soll also diese heiße Luft? Wenn ihr wieder mal Verschlüsselung der Inhalte und Transportverschlüsselung durcheinanderwürfelt, klärt das nicht auf, sondern verdummt das Volk, weil das Volk sich angesichts dieser lancierten Meldung fürchtet und ängstigt nach dem Motto: Die sind schon drin, man kann eh nichts tun. Und das war so gewollt von denen, wie wieder einmal etwas wollen und euch das sagten.

Aufgabe der Behörde sei es unter anderem, neue Methoden zu entwickeln, um in verschlüsselte Kommunikation, etwas bei Messenger Diesten [im Original fehlt hier ein Komma] eindringen zu können, heißt es in Regierungskreisen.

Oha! Wenn die Kreise in der Regierung meinen, das funktionierte, dann muss es ja wahr sein. By the way: Was halten diese Kreise denn von Signal, von Snowden empfohlen und abhörsicher? Gefällt denen das nicht? Wie wäre es, wenn der „Spiegel“ neue Methoden entwickleln würde, um bei Intenet- und Computerthemen nicht mehr auf dem Niveau von Richterin Barbara Salesch zu berichten?

Auch bei der Onlinedurchsuchung, bei der der Rechner einer Zeilperson infiltiert wird, sowie beim Abhören von Gesprächen könnte die Behörde neue technische Werkzeuge entwickeln.

Sie könnte? Warum? Weil eine Behörde immer besser ist beim Bullshit-Bingo als Gamma International aka FinFisher Intrusion? Und wie kriegt man Finspy auf einen Rechner? Das wollte ich immer schon mal wissen. Aber niemand antwortet mir, auch nicht Wikipedia oder der CCC. Ist vermutlich alles geheim.

Die Pläne sind allerdings regierungsintern umstritten.

Der oberflächliche Quatsch, den ihr da verbreitet, ist journalismusintern auch umstritten.

Lukratives Geschäft mit Schnüffel-Tools

Heise: „Nachdem Hacker über 400 Gigabyte an internen Dokumenten von Hacking Team entwendet haben, versucht der Hersteller von Überwachungssoftware, den Schaden zu begrenzen.“

Hahahahaha. Geschieht ihnen recht.

Übrigens, für unsere Online-Durchsuschungs“-fans hat ein kluger Mensch einiges bei Heise notiert: „Wie der RemoteDesktop-Server aufs Zielsystem kommt, wurde bisher als Problem des Anwenders angenommen worden.“

Es ist wie gehabt: Die wichtigste Frage stellt niemand (das darf doch nicht wahr sein?): Wie kommt das Zeug auf einen Rechner?

Cyber-[bitte selbst ausfüllen]

Wie macht man einen Cyber-Bankraub? Die Antwort wissen die Experten in den Medien schon seit der so genannten „Online-Durchsuchung“:

Die Angreifer verschicken E-Mails mit gefährlichem Dateianhang an Adressen, hinter denen sie Bankmitarbeiter vermuteten. Sobald die den Anhang öffnen, zum Beispiel ein infiziertes Word-Dokument, installiert sich das Schadprogramm von selbst und öffnet den Angreifern eine Hintertür ins Banknetzwerk.

Einmal mit Experten arbeiten. Unverschlüsselte Mails. Attachments (für Linux?) Word. WTF?!

Aber man muss sich das Geheule und Zähneklappern anhören, wenn man in einem Fortbildungsseminar den Teilnehmern sagt: „E-Mails verschlüsseln. Keine Word-Attachments usw.“.

Trojanisches Pferd liegt noch nicht vor

Jochen Kuri (Heise): „…bei der sogenannten Quellen-Telekommunikationsüberwachung (Quellen-TKÜ) werden unter anderem VoIP-Gespräche vor der Verschlüsselung beim Sender beziehungsweise nach der Entschlüsselung beim Empfänger durch einen eingeschleusten Trojaner abgehört. Die Regelung sei derzeit unverhältnismäßig, weil eine derartige Software noch gar nicht vorliege und der Gesetzgeber sie daher nicht genau kennen könne, sagte Gerichtspräsident Winfried Schubert.“

Die Software gibt es noch gar nicht? Ach so. Die bauen daran noch – offenbar seit 2006. Aber man kann ja trotzdem behaupten, dass täglich onlinedurchsucht wird. Hört sich einfach besser an.

Secret Manuals oder: Emulating an access point

The Intercept: „Secret Manuals Show the Spyware Sold to Despots and Cops Worldwide – Hacking Team manuals, dated September 2013, provide step-by-step instructions for technicians, administrators, and analysts on how to infect a device and set up spying.“

„The spyware installer might lay in wait in a hotel, or a Starbucks, and gain access to your computer by ‚emulating an access point‘ – in other words, pretending to be a free wifi hotspot to which the victim connected previously.“

Ich weiß ja nicht, aber wer ist denn so blöde, darauf hereinzufallen? Ich habe mir mal einige dieser Handbücher durchgesehen, vor allem das rcs-9-technician-final.pdf ist interessant. Auf keinen Fall kann die Spionage-software zum Erfolg kommen, wenn der Nutzer sich vernünftig verhält. Und bei Linux auch nicht. Wen wollen sie also ausspionieren? Klein Fritzchen?

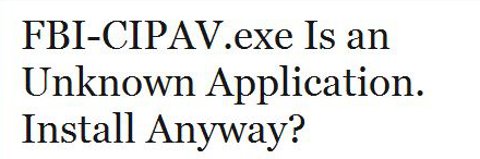

Als er einmal auf die cipav.exe klickte

Heise über das FBI, das einen Artikel fälschte, um Malware auf dem Rechner eines Verdächtigen zu installieren:

Dafür fälschten sie einen angeblich von der Nachrichtenagentur AP stammenden Artikel über Bombendrohungen und verschickten einen Link darauf an einen MySpace-Account. Als der Verdächtige darauf klickte, sei ihm die Software „Computer and Internet Protocol Address Verifier“ (CIPAV) auf dem Rechner installiert worden“.

Merke: Der Verdächtige hatte Windows (sonst hätte es nicht funktioniert). Der Verdächtige las unverschlüsselte E.Mails. Der Verdächtige las unverschlüsselte E-Mails von fremden Personen. Der Verdächtige klickte auf Links in E-Mails (er verhielt sich grob fahrlässig, weil er HTML-E-Mails empfing und sie auch so anzeigen ließ). Der Verdächtige war grob unvorsichtig und hatte Javascript nicht verboten (nur so ginge das). Der Verdächtige surfte vermutlich übr einen Admin-Account und wurde nicht beim Installieren eine Software gefragt. Der Verdächtige verhielt sich denkbar bescheuert.

Übrigens stammt die Geschichte aus der Wired aus dem Jahr 2007: „The software was sent to the owner of an anonymous MySpace profile linked to bomb threats against Timberline High School near Seattle. The code led the FBI to 15-year-old Josh Glazebrook, a student at the school, who on Monday pleaded guilty to making bomb threats, identity theft and felony harassment.“

Der Kaiser ist nackt!

Heise meldet, dass die Bundesregierung behaupte, die Software zur Online-Durchsuchung sei einsatzbereit. Das ist aber nicht neu. Wie man der von mir erstellten Chronik der Medienberichte über die so genannte „Online“-Durchsuchung sehen kann, soll das schon vor acht Jahren möglich gewesen sein. Der Tagesspiegel titelte am 08.12.2006: „Die Ermittler surfen [sic!!] mit“:

“Das System der sogenannten „Online-Durchsuchung“ sei bereits in diesem Jahr mehrfach angewandt worden und sei Teil des 132 Millionen Euro schweren Sonderprogramms zur Stärkung der inneren Sicherheit. Die Ermittler sollen sich dabei auf richterliche Anordnung unbemerkt via Internet in die Computer von Privatpersonen einloggen können, gegen die ein Strafverfahren läuft.

(Viele Links funktionieren nicht mehr, aber anhand des genauen Titels kann man sie noch finden, teilweise über archive.org)

Manchmal fühle ich mich wie allein gelassen unter lauter Irren. Was nützt mir ein derartiger Bericht wie der aktuelle bei Heise, wenn niemand fragt, wie die Überwachungssoftware auf den Rechner des „Zielobjekts“ gekommen ist? Das ist doch – jenseits der empörten Attitude – eine der wichtigsten Fragen überhaupt? Es braucht doch mindestens den physischen Zugriff (und dann müssen bestimmte Voraussetzungen gegeben sein), oder das „Opfer“ muss Malware wie Skype schon installiert haben.

Es geht aber mitnichten so, dass jemand „von fern“ irgendwas installiert. Außerdem müsste man ja auch die IP-Adresse wissen und eventuell noch den Router austricksen. (Jetzt fange hier niemand davon an, etwas von „Mail-Attachments“ zu faseln oder von „Websites, auf die man „gelockt“ werden soll. Ich kann es nicht mehr hören.) Christian Rath schrieb in der taz am 11.12.2006:

Denkbar sind verschiedene Wege. So kann die Polizei versuchen, ein „Trojanisches Pferd“ (kurz Trojaner) auf den Computer des Betroffenen zu schleusen. Ein Trojaner ist ein Programm, das heimlich Aktionen auf dem Computer ausführt, ohne dass der Benutzer dies bemerkt. Der Trojaner kann zum Beispiel als Anhang mit einer getarnten E-Mail auf den Rechner gelangen. Vorsichtige Computernutzer öffnen aber keine unbekannten Anhänge oder schützen ihren Computer mittels Firewall oder Filter schon vor dem Zugang solcher Spionagesoftware.

Soll ich das jetzt noch kommentieren?

Am 08.10.2011 berichtete Heise:

Dem Chaos Computer Club (CCC) ist nach eigenen Angaben die staatliche Spionagesoftware zugespielt worden, die allgemein unter dem Begriff „Bundestrojaner“ oder in bundeslandspezifischen Versionen beispielsweise auch als „Bayerntrojaner“ bekannt wurde.

In der Analyse des CCC (LESEN!) heisst es: „Die Malware bestand aus einer Windows-DLL ohne exportierte Routinen.“ Ach so. Dann gibt es den „Trojaner“ nicht für Linux? Das ist aber schade.

Wir haben keine Erkenntnisse über das Verfahren, wie die Schadsoftware auf dem Zielrechner installiert wurde. Eine naheliegende Vermutung ist, daß die Angreifer dafür physischen Zugriff auf den Rechner hatten. Andere mögliche Verfahren wären ähnliche Angriffe, wie sie von anderer Malware benutzt werden, also E-Mail-Attachments oder Drive-By-Downloads von Webseiten. Es gibt auch kommerzielle Anbieter von sogenannten Infection Proxies, die genau diese Installation für Behörden vornehmen

E-Mail-Attachments oder Drive-By-Downloads von Webseiten. Und so etwas schreibt der Chaos Computer Club?! OMG.

Ceterum censeo: Der Kaiser ist nackt!

Skypekit

Ich habe die Skype-Software schon seit langem von meinen Rechnern geworfen, weil Skype bekanntlich Malware ist. Meinen Skype-Account nutze ich via Trillian. Das ging aber nicht mehr. (Ich nutze Skype eigentlich nur, um als Warlord virtuelle Hauereien in Secondlife zu koordinieren.)

Am 12. Juli 2013 wurde durch von Edward Snowden geleakte Informationen bekannt, dass den amerikanischen Geheimdiensten durch Microsoft tatsächlich direkter Zugriff auf den gesamten Skype-Verkehr gewährt wird und sowohl Textchats als auch Telefonate und Videotelefonate nach Belieben von der NSA mitgeschnitten und ausgewertet werden können, da es dem Geheimdienst mit Hilfe des direkten Zugriffs auf die Skype-Server möglich ist, die Skype-Verschlüsselung zu umgehen.

Jetzt habe ich eine Lösung für Windows 7 gefunden: „Skypekit in Trillian noch eine Weile weiter nutzen“.

Ich möchte die technikaffinen Leserinnen und sicherheitbewussten Leser auffordern, mir die Risiken des älteren Skypekit via Trillan aufzuzählen.

Eine Seite mit ihren Familienangehörigen, die bei einem Unfall verletzt worden sind

Heise: „Der angebliche Quellcode des Programms FinFly Web wurde gar bei GitHub eingestellt. Es generiert Webseiten, die ihren Besuchern die Spionage-Software des Unternehmens unterjubeln sollen, unter anderem als Flash-Update getarnt.“

Flash update? OMG. Und wie wollen die die „Opfer“ auf die entsprechenden Websites locken? Das erinnert mich wieder an den legendären Vortrag Zierckes über die so genannte „Online-Durchsuchung“:

…wobei die Frage des Einbringens die spannendste Frage für alle überhaupt ist. Ich kann Ihnen hier öffentlich nicht beantworten, wie wir da konkret vorgehen würden. Sie können sich die abstrakten Möglichkeiten vorstellen, mit dem man über einen Trojaner, über eine Mail oder über eine Internetseite jemanden aufsucht. Wenn man ihnen erzählt hat, was für eine tolle Website das ist oder eine Seite mit ihren Familienangehörigen, die bei einem Unfall verletzt worden sind, sodass sie dann tatsächlich die Seite anklicken. Die Geschichten sind so vielfältig, dass es kaum jemanden gibt, der nicht auf irgendeine Form dieser Geschichte hereinfällt.

Ich kann mir gar nicht vorstellen, dass die FinFisher GmbH so einen Unfug für Geld staatlichen Behörden andreht? Wen wollen die denn damit fangen? Aber offensichtlich ist es so. Nicht zu fassen.

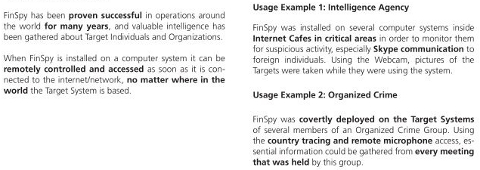

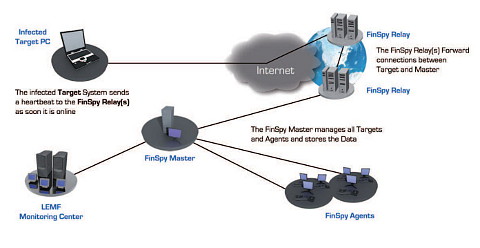

FinSpy

Netzpolitik.org: „Seit ein paar Tagen werden auf dem Twitter-Account @GammaGroupPR interne Dokumente der Trojaner-Produktfamilie FinFisher/FinSpy aus dem Hause Gamma veröffentlicht.“

By the way: Es heisst „Trojanisches Pferd“ und nicht Trojaner“ – die Trojaner saßen eben in Troja und nicht im Pferd.

Jetzt schauen wir mal genau hin. (Die Links gehen zu den Werbe-pdfs der Firma Gamma International GmbH bzw. FinFisher.)

Die Software-Suite umfasst unter anderem:

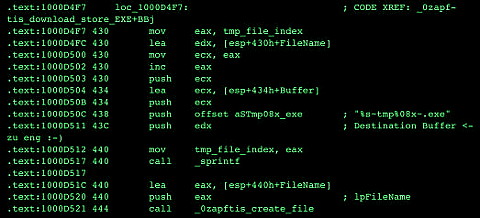

1. FinSpy: Eine Trojaner-Software, die Fernzugriff auf einen bereits infizierten Rechner ermöglicht. Diese läuft unter Windows, Mac OS X sowie Linux.

2. FinFireWire: Software durch welche mithilfe von Firewire und DMA ein komplettes Abbild des Arbeitsspeichers heruntergeladen werden kann.

3. FinFly USB: Installation von zuvor gewählter Software nur durch Einstecken eines zuvor präparierten USB-Sticks.

4. FinFly ISP: Eine auf Internet-Provider-Ebene installierte Software, die unter anderem gezielt momentan geladene Dateien mit Überwachungssoftware infizieren kann.

1. Eine Software, die einen Remote-access-Zugriff („Fernzugriff“ oder auch Ernwartungszugriff) auf einen Rechner ermöglicht, muss also vorher dort installiert worden sein. Das kann nur unter ganz speziellen und klar definierten Bedingungen geschehen, nicht aber, wenn das „Opfer“ sich vernünftig und sicherheitsbewusst verhält. Das gilt auch für Punkt 2. Die Firma behauptet selbst auch nichts anderes.

3. „Präparierte“ USB-Sticks können nicht automatisch etwas auf einem Rechner installieren. Der Besitzer des Rechners muss das (fahrlässig) erlaubt haben oder sich nicht sicherheitbewusst verhalten.

4. Wir haben auch schon die Sina-Box. So what?

Wer in derartigen Artikel verschweigt, dass es auch möglich ist, sich vor Spionage-Software zu schützen, wer behauptet, diese könne ohne (fahrlässiges) Wollen des Nutzers installiert werden, ist ein Dummschwätzer|Wichtigtuer und verbeitet nur Panik im Sinne der Geheimdienste („man kann nichts tun – sie sind eh schon drin“). And period.

BKA-trojanhorse.exe Is an Unknown Application. Install Anyway?

Heise: „Hoffnungen setzte der Generalbundesanwalt auch auf einen einsatzfähigen Trojaner, den das Bundeskriminalamt derzeit entwickele und Ende 2014 in Gebrauch nehmen werde.“

Muahahaha. Und wie wollen die den implementieren? Aber das hatten wir hier schon…

„Quelle“

Netzpolitik.org listet des bösen Friedrichs Wunschliste auf, wie man einen totalen Überwachungsstaat bewerkstelligen könne. So wird jetzt die so genannte „Online-Durchsuchung“ definiert: „Bei der Quellen-TKÜ wird die laufende Kommunikation statt wie gewöhnlich beim Provider am Endgerät (‚Quelle‘) ausgeleitet. Hierzu ist in der Regel die verdeckte Installation einer entsprechenden Überwachungssoftware auf dem Endgerät notwendig.“

Aha. Wenn ich hier jemanden verdeckt in meiner Wohnung mit Tarnkappe oder Clownsnase sehe, dann werde ich mal gleich die übelsten Krav-Maga-Griffe anwenden und die Person mit ein paar gebrochenen Fingern und kaputten Ohren wieder hinauskomplimentieren.

Vorsicht! Das ist nicht Burks.de, sondern nur eine manipulierte Kopie!

Der britische Geheimdienst GCHQ, die NSA und der Mossad (mindestens!) nutzen (laut Mainstrem-Medien) manipulierte Kopien von Seiten, unter anderem denen [sic] des populären Bloggers Burks, um sich Zugang zu den Rechnern von Zielpersonen zu verschaffen. Auf diesem Weg infiltrierte der Dienst etwa die Rechner von Mitarbeitern des Telekommunikationskonzerns Belgatelevodacom.

Da hilft nur eins: burks.de abschalten!

Ach soooo funktioniert die Online-Durchsuchung….

Heise: „Während einer Hausdurchsuchung am 19. August in der Spar-Regionalzentrale in Maria Saal in Kärnten soll ein Mitarbeiter des österreichischen Bundeskriminalamts einen USB-Stick an einen Rechner gesteckt haben“.

Na denn. Bruhahaha.

Nie wieder in die USA

Wired: „The agents confiscated his laptop computer, a thumb drive and a digital camera. ICE held onto the equipment for 49 days — longer than the 30 days allowed in regulations — finally returning it only when the ACLU of Massachusetts intervened on his behalf with a letter.

Under the ‚border search exception‚ of United States criminal law, international travelers can be searched without a warrant as they enter the U.S..“

Ich frage mich, wie das die deutschen Korrespondenten machen, die in die USA reisen? Wiseo hört man nichts davon? Und wieso haben die deutschen Medien über das Thema nicht berichtet? Werden die alle durchgelassen, weil deutsche Medien Interviews autorisieren lassen und deshalb pe default harmlos sind? Oder zeigen die alle bereitwillig Ihre Rechner vor mit den Worten „jawoll, geliebte Obrigkeit“ auf den Lippen?

Die American Civil Liberties Union (ACLU) von Massachusetts, von der Wired die Story wohl hat, berichtet über diese Fälle noch detaillierter:

The government searched House’s electronics for 183 keywords, turning up more than 26,000 potentially responsive „files/objects.“ But even the government’s own invasive analysis of House’s information concluded that „no data was found that constituted evidence of a crime (and would justify ICE’s seizure of the materials).“

Das Ministerium für Innere Sicherheit der Vereinigten Staaten (United States Department of Homeland Security) arbeitet also mit dem Justizministerium zusammen, beschlagnahmt Rechner politischer Aktivisten und sucht darauf. Nein, sie löschen sogar die Daten: „the government has agreed to destroy all data it obtained from his laptop and other electronics when he entered the U.S. after a vacation“.

Man kann also davon ausgehen, dass man bei der Einreise in die USA alle sichtbaren Truecrypt-Container auf seinen Rechnern löschen muss. Ich habe ja schon 1979 nur ein begrenztes Visum in die USA erhalten im Gegensatz zu allen anderen, die ich kannte, die schon mal dort waren. Die haben mich also schon seit den siebziger Jahre in der Kartei.

Das wird hier auch noch so kommen – die Klassenkämpfe sozialen Spannungen werden hier auch zunehmen. Ich werde das wohl noch erleben. Mein Rechner wurde illegal über zwei jahre lang konfisziert, und es hat auch kaum jemanden interessiert (außer Heise), obwohl das Gericht, das mich endlich freigesprochen hatte, sogar ausdrücklich „rechtsstaatswidrige Weise“ ins Urteil schrieb. Hier gibt es eben keine ACLU, auf die man in einem solchen Fall bauen könnte.

Was sagen unsere Verschwörungstheoretiker von der „Online“-Durchsuchung eigentlich dazu? Warum machen die das in den USA so umständlich?

Annette Ramelsberger (Süddeutsche 2006): „Den meisten Computernutzern ist es nicht klar: Aber wenn sie im Internet surfen, können Verfassungsschützer oder Polizei online bei ihnen zu Hause auf die Festplatte zugreifen und nachschauen, ob sie strafbare Inhalte dort lagern – zum Beispiel Kinderpornographie oder auch Anleitungen zum Bombenbau.“

Warum also Rechner beschlagnahmen, wenn das (angeblich) auch so geht?

Grossangriff auf Verschlüsselung

Well, when the president does it, that means it is not illegal. (Richard Nixon)

Heise: „Laut Guardian verlangten Vertreter der Geheimdienste von der britischen Zeitung und ihren Partnern New York Times und ProPublica, die Enthüllungs-Artikel über die Angriffe von NSA und GCHQ auf Verschlüsslung im Internet zu unterlassen. Begründung: Zielpersonen im Ausland könnten durch die Veröffentlichung veranlasst werden, zu neuen Formen der Verschlüsselung oder der Kommunikation im Allgemeinen zu wechseln, die schwerer zu sammeln und zu entschlüsseln wären. Guardian, New York Times und ProPublica lehnten das Ansinnen zwar ab. Sie entschieden sich aber, bestimmte detaillierte Informationen aus den Artikeln zu entfernen.“

Was für Weicheier! Ich bin mal gespannt, ob deutsche Medien, die eventuell mit dem Guardian in der causa Snowden kooperiert haben, sich ähnlich feige verhalten. Aber vermutlich werden sie auf Grund ihrer obrigkeitshörigen Attitude (Interviews werden autorisiert, E-Mail-Verschlüsselung ist weitgehend unbekannt) erst gar nicht berücksichtigt.

Man muss bei dem Begriff „Verschlüsselung“ auch genauer hinschauen. Ist SSL gemeint? [Wikipedia über SSL] Oder geht es um public-key-Verfahren, also zum Beispiel um OpenPGP? Letzteres hat Snowden selbst benutzt und empfohlen, man kann also eine Hintertür ausschließen (nicht aber im Betriebssystem, mit dem man das nutzt).

Der Guardian schreibt:

A 10-year NSA program against encryption technologies made a breakthrough in 2010 which made „vast amounts“ of data collected through internet cable taps newly „exploitable“.

Leider werden wir im Unklaren darüber gelassen, was genau damit gemeint ist. Die New York Times ist ähnlich vage:

Beginning in 2000, as encryption tools were gradually blanketing the Web, the N.S.A. invested billions of dollars in a clandestine campaign to preserve its ability to eavesdrop. Having lost a public battle in the 1990s to insert its own „back door“ in all encryption, it set out to accomplish the same goal by stealth.

Immerhin. Wenn man den Artikel in der New York Times aufmerksam liest, erkennt man auch viel Wünschen und Wollen wie das Agitprop hiesiger interessierter „Kreise“: „The N.S.A. hacked into target computers to snare messages before they were encrypted.“ Da haben wir fast wortwörtlich, was auch hier zum Thema „Online-Durchsuchung“ herausposaunt wurde. Ich würde schon gern mehr und Genaueres wissen, wie sie das angestellt haben wollen. Die Wired hat darüber vor sieben Jahren geschrieben: „FBI Spyware: How Does the CIPAV Work?“ Man sollte auch noch einen zehn Jahre alten Artikel über den so genannten „Clipper Chip“ erwähnen.

Some of the agency’s most intensive efforts have focused on the encryption in universal use in the United States, including Secure Sockets Layer, or SSL; virtual private networks, or VPNs; and the protection used on fourth-generation, or 4G, smartphones.

Damit kommen wir der Sache schon näher.

For at least three years, one document says, GCHQ, almost certainly in collaboration with the N.S.A., has been looking for ways into protected traffic of popular Internet companies: Google, Yahoo, Facebook and Microsoft’s Hotmail.

Ich denke, dass die Metadaten, die Google et al erheben, viel mehr aussagen als wenn man die angeblichen „Sicherheits“-Features dieser Firmen knackt. Wer seine E-Mails verschlüsselt, kann auch weiter über Google-Mail vertrauliche kommunzieren, aber nur was die Inhalte angeht. Wer mit wem kommuniziert, wird and die Geheimdienste weitergereicht.

Bevor alle in Panik ausbrechen, bringt die New York Times noch ein Original-Zitat Snowdens:

„Properly implemented strong crypto systems are one of the few things that you can rely on,“ he said, though cautioning that the N.S.A. often bypasses the encryption altogether by targeting the computers at one end or the other and grabbing text before it is encrypted or after it is decrypted.

Heise übersetzt das so: „Verschlüsselung funktioniert. Sauber implementierte, starke Verschlüsselung ist eines der wenigen Dinge, auf die man sich noch verlassen kann.“ Die Betonung liegt auf „sauber implementiert“.

Quod erat demonstrandum. Sichere Verschlüsselung auf einem unsicheren System bedeutet, das Schloss vor die Tür zu nageln.

At Microsoft, as The Guardian has reported, the N.S.A. worked with company officials to get pre-encryption access to Microsoft’s most popular services, including Outlook e-mail, Skype Internet phone calls and chats, and SkyDrive, the company’s cloud storage service.

Man sieht aber auch, dass es neben der Totalüberwachung der Bevölkerung um Industriespionage geht:

By this year, the Sigint Enabling Project had found ways inside some of the encryption chips that scramble information for businesses and governments…

Bruce Schneier gibt folgenden Rat:

– Be suspicious of commercial encryption software, especially from large vendors.

– Try to use public-domain encryption that has to be compatible with other implementations.

FinFisher, covertly deployed oder: Der Kaiser ist immer noch nackt

Nun kommen unsere „Online-Durchsuchungs“-Fetischisten wieder auf ihre Kosten. Besonders lustig wird es auf Netzpolitik.org: Dort sieht man eine Grafik „The Target System is now infected with FinSpy Software.“ Sehr hübsch. Vermutlich hat das „target“ vorher The Mother of All Suspicious Files heruntergeladen und installiert.

Jetzt rufen wir zuerst, um uns mental einzustimmen: „Der Kaiser ist nackt“.

Diese Spionage-Software funktioniert natürlich. Aber: Wie kommt die auf den Rechner des Opfers? Ich wundere mich immer wieder, dass von den zahllosen Bloggern, die das Thema erwähnt haben, niemand (in Worten: niemand) diese doch nicht unerhebliche Frage stellt. Sind die alle von sich selbst besoffen – oder ist die Idee „die sind schon drin“ zu sexy, als dass man dann noch kritische Fragen stellen dürfte?

Schauen wir also nach. Bei Wikipedia lesen wir:

Finspy: Eine Trojaner-Software, die Fernzugriff auf einen bereits infizierten Rechner ermöglicht. Diese läuft unter Windows, Mac OS X sowie Linux.

FinFireWire: Software durch welche mithilfe von Firewire und DMA ein komplettes Abbild des Arbeitsspeichers heruntergeladen werden kann.

FinFly USB: Installation von zuvor gewählter Software nur durch Einstecken eines zuvor präparierten USB-Sticks.

FinFly ISP: Eine auf Internet-Provider-Ebene installierte Software, die unter anderem gezielt momentan geladene Dateien mit Überwachungssoftware infizieren kann.

Für FinSpy habe ich mir das geleakte Dokument mal in Ruhe durchgelesen.

FinSpy was installed on several computer systems inside Internet Cafes in critical areasin order to monitor them for suspicious activity, especially Skype communicationto foreign individuals. (…) FinSpy was covertly deployed on the Target Systems of several members of an Organized Crime Group.

Aha. „Covertly deployed“. Und wie? Dazu findet man kein einziges Wort. Wie geht das also? Man brauchte a) den physischen Zugirff auf den Rechner, b) der Rechner muss ungeschützt sein, c) man muss Administrator-Rechte haben, um so ein Programm installieren zu dürfen, d) das Opfer muss dumm wie Stroh sein und darf auch keinen Ressource monitor oder ähnliches benutzen. Geht also nur bei Eierdieben.

Zu FinFly USB: Das Opfer muss erlaubt haben, von einem externen Medium aus zu booten und/ óder Programme zu installieren. Ich wiederhole mich: Das Opfer muss dumm wie Stroh sein.

The FinFly USB provides an easy-to-use and reliable way of installing Remote Monitoring Solutions on computer systems when physical access is available.

Quod erat demonstrandum.

FinFly ISP is able toinfect Files that are downloaded by the Target on-the-flyor infect the Target by sending fake Software Updates for popular Software.

Bruhahahaha. Und das merkt dann niemand. „Popular software,“ von der dann nur die Zielperson „betroffen“ ist und sonst niemand?