FinFisher, covertly deployed oder: Der Kaiser ist immer noch nackt

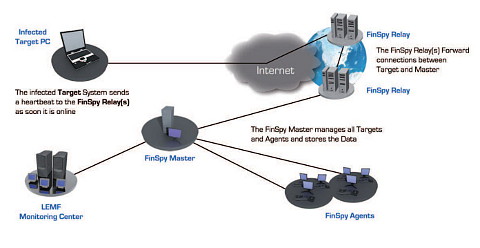

Nun kommen unsere „Online-Durchsuchungs“-Fetischisten wieder auf ihre Kosten. Besonders lustig wird es auf Netzpolitik.org: Dort sieht man eine Grafik „The Target System is now infected with FinSpy Software.“ Sehr hübsch. Vermutlich hat das „target“ vorher The Mother of All Suspicious Files heruntergeladen und installiert.

Jetzt rufen wir zuerst, um uns mental einzustimmen: „Der Kaiser ist nackt“.

Diese Spionage-Software funktioniert natürlich. Aber: Wie kommt die auf den Rechner des Opfers? Ich wundere mich immer wieder, dass von den zahllosen Bloggern, die das Thema erwähnt haben, niemand (in Worten: niemand) diese doch nicht unerhebliche Frage stellt. Sind die alle von sich selbst besoffen – oder ist die Idee „die sind schon drin“ zu sexy, als dass man dann noch kritische Fragen stellen dürfte?

Schauen wir also nach. Bei Wikipedia lesen wir:

Finspy: Eine Trojaner-Software, die Fernzugriff auf einen bereits infizierten Rechner ermöglicht. Diese läuft unter Windows, Mac OS X sowie Linux.

FinFireWire: Software durch welche mithilfe von Firewire und DMA ein komplettes Abbild des Arbeitsspeichers heruntergeladen werden kann.

FinFly USB: Installation von zuvor gewählter Software nur durch Einstecken eines zuvor präparierten USB-Sticks.

FinFly ISP: Eine auf Internet-Provider-Ebene installierte Software, die unter anderem gezielt momentan geladene Dateien mit Überwachungssoftware infizieren kann.

Für FinSpy habe ich mir das geleakte Dokument mal in Ruhe durchgelesen.

FinSpy was installed on several computer systems inside Internet Cafes in critical areasin order to monitor them for suspicious activity, especially Skype communicationto foreign individuals. (…) FinSpy was covertly deployed on the Target Systems of several members of an Organized Crime Group.

Aha. „Covertly deployed“. Und wie? Dazu findet man kein einziges Wort. Wie geht das also? Man brauchte a) den physischen Zugirff auf den Rechner, b) der Rechner muss ungeschützt sein, c) man muss Administrator-Rechte haben, um so ein Programm installieren zu dürfen, d) das Opfer muss dumm wie Stroh sein und darf auch keinen Ressource monitor oder ähnliches benutzen. Geht also nur bei Eierdieben.

Zu FinFly USB: Das Opfer muss erlaubt haben, von einem externen Medium aus zu booten und/ óder Programme zu installieren. Ich wiederhole mich: Das Opfer muss dumm wie Stroh sein.

The FinFly USB provides an easy-to-use and reliable way of installing Remote Monitoring Solutions on computer systems when physical access is available.

Quod erat demonstrandum.

FinFly ISP is able toinfect Files that are downloaded by the Target on-the-flyor infect the Target by sending fake Software Updates for popular Software.

Bruhahahaha. Und das merkt dann niemand. „Popular software,“ von der dann nur die Zielperson „betroffen“ ist und sonst niemand?

Kommentare

14 Kommentare zu “FinFisher, covertly deployed oder: Der Kaiser ist immer noch nackt”

Schreibe einen Kommentar

Völlig richtig. Es gibt tatsächlich nur zwei Wege: Entweder ich habe den physischen uneingeschränkten Zugriff auf den zu infizierenden Rechner, oder ich bringe seinen Benutzer dazu, selbst die nötigen Schritte zu unternehmen.

Zu letzterem möchte ich anmerken, dass es meiner Meinung nach der einfachere Weg ist, den Benutzer entsprechend zu lenken und zu leiten. Seit einigen Jahren lese ich mehr oder weniger regelmäßig im deutschsprachigen Forum einer Community einer bekannten Linux-Distribution. Was dort an Nicht-Wissen und Unbedarftheit aufschlägt, lässt mir häufiger die Haare zu Berge stehen, als mit lieb sein kann.

Ich empfinde „dumm wie Stroh“ zwar recht hart formuliert, fürchte aber, dass Du damit den Nagel voll an den Hals triffst…

Sobald man physischen Zugang hat (sei es bei einer Zollkontrolle oder heimlich in der Wohnung oder Büro) wird es schwierig mit dem Schutz. Da kann man dann auch einfach die Platte ausbauen und dann manipulieren oder austauschen. Oder z.B. einen Keylogger wirklich unauffällig einbauen. Zum Schutz dagegen bringt man am besten irgendeine Versiegelung an so daß sich das wenigstens hinterher feststellen lässt. Ausserdem sollte man dann immer einen Datenträger zum Booten parat haben welcher schreibgeschützt ist, z.B. eine DVD oder das kompromittierte System gleich neu aufsetzen.

Eine andere Platte einbauen? Und einen Keylogger, wenn du den Rechner gar nicht hochfahren kannst? Ich sehe da keine realistische Möglichkeit. Ausserdem muss man trotzdem das Admin-Passwort haben.

Man braucht kein Admin Passwort. Man nimmt einfach KonBoot und schon ist man mit jedem passwort in windows oder linux. Am original paswort wird nix geändert der user merkt nix.

Um zu wissen was FinSpy kann brauchen man doch nur alle Informationen aus dem Netz zusammen zu suchen. Aber aus meiner Sicht ist es nicht so wichtig weil egal. Viel wichtiger ist es zu merken das man belastet ist. Für Netzpolitik.org ist es aber wichtig.

Mein neuster Laptop hat kein DVD Laufwerk und die USB Schnittstelle kann im BIOS abgeschaltet werden das ist aber nicht sicher. Für mich kommt nur die direkte Installation von FinSpy in Frage weil zu viel zu beachten ist und das sind nicht nur Virenscanner sondern auch Logdateien, Betriebssystem, Versionen usw.

Software lokal zu installieren um das Netzwerk zu beobachten ist auch nicht gut weil das erkannt werden kann. Besser ist schon ein Switch mit Leutdioden die wie wild blinken obwohl nichts gemacht wird. Noch besser ist ein HUB (kein Switch) an dem ein zusätzlicher Rechner angeschlossen wird um alles mit zuschneiden, dann hat man auch gleich die IP Adressen.

Am allerbesten ist es die Fritz!Box, soweit vorhanden, zum Mitschnitt zu überreden (Stichwort Capture). Das geschieht von einem zweiten Rechner aus im Browser.

Bei N24 kam eben die Meldung das 50% der Benutzer erst nach 300 Tagen merken das der Rechner infiziert ist.

Beim Besuch einer Webseite wird eine DLL runter geladen die dann im Download Verzeichnis wartet bis ein anderes Programm installiert wird. Dann wird diese DLL mit geladen und ausgeführt. Der User davor drückt schon auf ein OK, ja ich will. Die Schlapphüte können das so nicht machen weil es kann sehr lange dauern aber die anderen ja. Unter Linux geht das so nicht.

FinSpy beim Download unterzubringen ist möglich aber eher unwahrscheinlich. Dazu müsste das Ziel auch Software installieren wollen.

Wer seinen Laptop im Zollbereich abgibt sollte einen früheren Aufsetzpunkt zurück spielen. Eine Neuinstallation oder Live CD macht es auch.

Es ist möglich das von den Geheimen keine Server und IP Adressen in/aus Deutschland benutzt werden. mein Tipp geht in Richtung Frankreich.

Wenn man hunderte Rechner gehackt hat fragt man sich nicht mehr wie denn diese oder jene Software darauf gelangt ist. Es sei dann man will sich sein Windows unbedingt schön reden. Mach Du mal, Murks!

Spyware ist bei jedem Computer ab Werk installiert,

So einfach ist das!

Und wie willst du gezielt Hunderte von Rechnern hacken?

„Und wie willst du gezielt Hunderte von Rechnern hacken?“

Gefunden in Oppas Tagebuch:

Die Axt im Hause erspart den Zimmermann.

Ich hatte zwar nur einen aber ich bin zufrieden.

[…] Der Alptraum eines jeden Internet-Nutzers hat ein Gesicht bekommen: FinFly-ISP ! Ein PC zu infizieren wenn man darauf physischen Zugriff hat, ist heutzutage ein Kinderspiel. Eine andere Hausnummer ist das infizieren aus der Ferne. Hier werden gerne infizierte Mails versendet oder der Nutzer zum download einer Datei, Besuch einer Webseite usw. animiert. Hierbei muss der Nutzer aber “aktive” mithelfen. […]

Du bist doch im SecondLife. Millionen nutzen andere Computerspiele. Die kann man alle dumm und dämlich hacken.

Eure Filterbubble…

… 99% der Menschen, denen ich am Computer helfe sind „dumm wie Stroh“.

Viele Menschen verstehen schon die verfickte Taskleiste nicht: „Wo ist mein Programm jetzt hin?! Wie da unten?“

Auch kann ich dutzende Menschen damit aus der Ruhe bringen, wenn ich über zwei verschiende Fenster auf das gleiche Ziel gucke (Z.B. Speicher-Dialog im Prog. und Speicherort über Exploer)… inkl. der Frage „Wo kommt das jetzt her“ nachdem ich eine Datei just gespeicherte Datei im Verzeichnis auftaucht.

Wir, die wir hier sitzen und über Mailverschlüsselung oder Machbarkeit von Überwachung reden/denken/schreiben sind schon näher am Sahnehäubchen als 90% der Gesellschaft.

@admin

Wofür braucht man denn ein PW um nen Keylogger einzuzbauen? Mir reicht n Schraubendreher…

„Hier werden gerne infizierte Mails versendet oder der Nutzer zum download einer Datei, Besuch einer Webseite usw. animiert.“ Das ist doch der absolute Schwachsinn. Ich kann den Quatsch nicht mehr hören.

[…] Phishing E-Mails im Behördenauftrag?! Da kann Netzpolitik.org gern den Vertrag mit FinFisher veröffentlichen. Ich halte das für höheren volksverdummenden […]