Hidden Volume – Expertinnen gefragt

Eine Frage an die Truecrypt-ExpertInnen – das Setting ist wie folgt: Ein Hidden Container auf einem USB-Stick, darin Thunderbird Portable samt Enigmail und GPG für Thunderbird Portable. So weit, so gut.

Das Problem ist: Wenn ich an einem fremden Rechner säße, auf dem Truecrpyt nicht installiert ist, kann ich das Hidden Volume gar nicht öffnen. Deswegen frage ich mich, wie ich Truecrypt Portable auf den Stick kriege, also sozusagen am Hidden Volume „vorbei“. Es sehe keine Möglichkeit.

Oder hätte ich erst den ganzen Stick in einen Truecrypt-Container verwandeln müssen, um dann darin noch einen Hidden Volume anzulegen? Die Option habe ich gar nicht gesehen…

Kommentare

21 Kommentare zu “Hidden Volume – Expertinnen gefragt”

Schreibe einen Kommentar

-

-

Last posting:

-

-

Themen

- About this Blog

- Ajax vom Teufelslauch

- Ancestry

- Babylonien

- Das Ministerium für Wahrheit informiert

- Deutsch des Grauens

- Die Online-Durchsuchung

- Die Rote Fahne

- Economy

- Feuilleton

- Gleisdreieck

- GPF

- Grenada

- Hausmitteilung

- Heimat

- Internet and Computer

- Israel

- KI

- Lateinamerika

- Lautsprecher des Kapitals

- Lifestyle

- Links I Like

- Media

- Meine Artikel

- Meine Bücher

- MoPo

- Panorama

- Polen

- Politics

- Privacy

- Schach

- Science

- Second Life

- Security

- Sprengchemie

- Tweet of the day

- USA

- Vereinsmeierei

- Zitate, die man sich merken sollte

-

Archiv

- April 2024

- März 2024

- Februar 2024

- Januar 2024

- Dezember 2023

- November 2023

- Oktober 2023

- September 2023

- August 2023

- Juli 2023

- Juni 2023

- Mai 2023

- April 2023

- März 2023

- Februar 2023

- Januar 2023

- Dezember 2022

- November 2022

- Oktober 2022

- September 2022

- August 2022

- Juli 2022

- Juni 2022

- Mai 2022

- April 2022

- März 2022

- Februar 2022

- Januar 2022

- Dezember 2021

- November 2021

- Oktober 2021

- September 2021

- August 2021

- Juli 2021

- Juni 2021

- Mai 2021

- April 2021

- März 2021

- Februar 2021

- Januar 2021

- Dezember 2020

- November 2020

- Oktober 2020

- September 2020

- August 2020

- Juli 2020

- Juni 2020

- Mai 2020

- April 2020

- März 2020

- Februar 2020

- Januar 2020

- Dezember 2019

- November 2019

- Oktober 2019

- September 2019

- August 2019

- Juli 2019

- Juni 2019

- Mai 2019

- April 2019

- März 2019

- Februar 2019

- Januar 2019

- Dezember 2018

- November 2018

- Oktober 2018

- September 2018

- August 2018

- Juli 2018

- Juni 2018

- Mai 2018

- April 2018

- März 2018

- Februar 2018

- Januar 2018

- Dezember 2017

- November 2017

- Oktober 2017

- September 2017

- August 2017

- Juli 2017

- Juni 2017

- Mai 2017

- April 2017

- März 2017

- Februar 2017

- Januar 2017

- Dezember 2016

- November 2016

- Oktober 2016

- September 2016

- August 2016

- Juli 2016

- Juni 2016

- Mai 2016

- April 2016

- März 2016

- Februar 2016

- Januar 2016

- Dezember 2015

- November 2015

- Oktober 2015

- September 2015

- August 2015

- Juli 2015

- Juni 2015

- Mai 2015

- April 2015

- März 2015

- Februar 2015

- Januar 2015

- Dezember 2014

- November 2014

- Oktober 2014

- September 2014

- August 2014

- Juli 2014

- Juni 2014

- Mai 2014

- April 2014

- März 2014

- Februar 2014

- Januar 2014

- Dezember 2013

- November 2013

- Oktober 2013

- September 2013

- August 2013

- Juli 2013

- Juni 2013

- Mai 2013

- April 2013

- März 2013

- Februar 2013

- Januar 2013

- Dezember 2012

- November 2012

- Oktober 2012

- September 2012

- August 2012

- Juli 2012

- Juni 2012

- Mai 2012

- April 2012

- März 2012

- Februar 2012

- Januar 2012

- Dezember 2011

- November 2011

- Oktober 2011

- September 2011

- August 2011

- Juli 2011

- Juni 2011

- Mai 2011

- April 2011

- März 2011

- Februar 2011

- Januar 2011

- Dezember 2010

- November 2010

- Oktober 2010

- September 2010

- August 2010

- Juli 2010

- Juni 2010

- Mai 2010

- April 2010

- März 2010

- Februar 2010

- Januar 2010

- Dezember 2009

- November 2009

- Oktober 2009

- September 2009

- August 2009

- Juli 2009

- Juni 2009

- Mai 2009

- April 2009

- März 2009

- Februar 2009

- Januar 2009

- Dezember 2008

- November 2008

- Oktober 2008

- September 2008

- August 2008

- Juli 2008

- Juni 2008

- Mai 2008

- April 2008

- März 2008

- Februar 2008

- Januar 2008

- Dezember 2007

-

Archiv spiggel.de

-

Intern

-

Burks' Bücher (Auswahl)

-

-

-

About Burks

Spenden für burks.de via Paypal

-

Werkzeuge

Journalistische Recherche | Werkzeuge

Journalistische Recherche | Wirtschaft

Discord/Midjourney MidJourney Prompt Helper ChatGPT OpenAI Playground DALL-E Stable Diffusion Stable Diffusion Prompt Builder Bard Ancestry -

I like:

Achgut GMB Akash (Bangladesh) Elder of Ziyon Fefes Blog Linguistik vs. Gendern Living in a Modemworld Neulandrebellen Michael Roberts Blog OpenAI PinkKosherNostra SciLogs Der Schockwellenreiter The Far Side unbesorgt.de (Roger Letsch) -

International

Al Jazeera (Katar) Beijing Rundschau (VR China) Caracas Chronicles (Venezuela) China Daily (VR China) China Labour Bulletin (Hongkong, VR China) CNN (USA) Clarín (Argentinien) Dagens Nyheter (Schweden) Daily Beast (USA) Daily Kos (USA) El Blog de Abel (Argentinien) El Diario (Bolivien) El Dinamo (Chile) El Espectador (Kolumbien) enlazeZapatista (Mexiko) Foreign Policy (USA) Global Times (VR China) Granma (Kuba) The Guardian (UK) The Hindu Indian Punchline (M.K. Bhadrakumar, Indien) Infosperber (Schweiz) Israel Hayom (Israel, engl.) Israelnetz (Israel, engl.) The Japan Times (Japan) Jerusalem Post (Israel) Jyllands Posten (Dänemark) La República Perú Le Monde (Frankreich) Libération (Frankreich) Marginal Revolution (USA) Mediapart (fr., engl., es.) Mother Jones (USA) naked capitalism (USA) New York Times (USA) Nikkei Asia (Japan) Perúvian Times (Perú) Portal america21.de Pravda (Ukraine) Publico (Portugal) Rickard Falkvinge (Schweden) The Rio Times (Brasilien) RT.DE (Russland) Shanghai Daily (VR China) South China Morning Post (Hongkong) The Diplomat (USA, Asia-Pacific region) The Times of India The Warsaw Voice (Polen) Washington Post (USA) Xinhua (VR China) -

Lifestyle & Leibesübungen:

Katha kocht Sportschule Choi -

Journalism | Science | Privacy | Computer

-

Neukölln

Facetten Neukoellner 48 Stunden Neukölln

jetzt, wo Praktiker pleite macht:

http://stadt-bremerhaven.de/cameyo-portable-software-selber-machen-und-ueber-500-fertige-pakete-nutzen/

singing jajajippijippiyeeeh!

Nettes Teil, aber es löst ja mein Problem nicht.

aber das vielleicht?

aus meinen bookmarks, älter und hat anscheinend keine bilder mehr :-)

http://stadt-bremerhaven.de/truecrypt-50-ohne-installation-und-portabel-nutzen/

und da hats auch noch bilder: http://stadt-bremerhaven.de/mit-true-crypt-unterwegs/

jetzt wirds vermutlich gleich wieder lustig. nur wenn ich auf nem usb stick einen truecrypt-container liegen habe, hab ich immer auch die truecrypt.exe im unverschluesselten teil-(chen). oder gibts container die mich automatisch nach einem passwort fragen? ich sach ja, lustig.

Ja und nein. Truecrypt ist nicht auf dem Stick. Und wenn man den Container öffnen will, braucht man es.

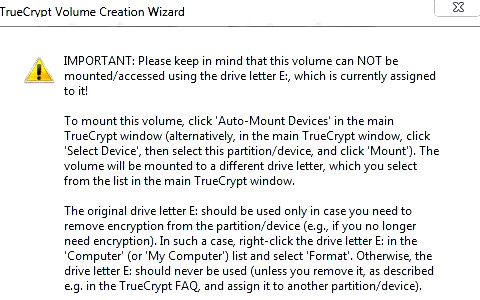

Ein Hidden Volume öffnet man mit „auto mount“, aber dafür muss ja Truecrypt vorhanden sein. Wenn man den Stick mit dem Hidden Volumen ansehen willst, geht das gar nicht, wenn der container nicht gemountet ist.

Mal aus der Luft überlegt:

2 USB Sticks

einer mit dem Programm Truecrypt und der andere mit dem Container und darin der Hidden Container?

Alternativ mit einer Partition-Software den einen USB Stick unterteilen….keine Ahnung ob das geht….und dann Aufbau wie oben…

bombjack

Lieber Burx!

Ich muß Dich an Deine eigenen Prinzipien erinnern: da. Ich hoffe inständigst, daß die DAUs, die Du zur Verwendung von Thunderbird anstiften möchtest, Deine 12teilige Serie zu sicherer email-Kommunikation nicht verstehen mögen. Bei den meisten email-clients kann man nämlich HTML-emails lesen und empfangen. Man kann aber auch normale emails senden und empfangen. Die Mozilla-Gäng treibt es dagegen aus Überzeugung! Da kannst Du HTML-emailen nicht abstellen sondern höchstens eine Liste von Usern in der Konfiguration unterbringen, die durch HTML-emails nicht belästigt werden wollen. Bei claws-mail ist es umgekehrt. Damit kann man prinzipiell keine HTML-emails senden. Allerdings finde ich das PGP-Teil, na ja, nicht so gelungen. Man muß da nämlich immer dreimal nachsehen, ob eine email auch wirklich verschlü,sselt und signiert rausgeht. Auch benötigt man zur Schlüsselverwaltung etwas besseres wie seahorse. Mit diesem Teil mußt Du alle irrelevanten Schlüssel aus dem Ring werfen, sonst kommt das GPG-Teil in claws-mail durcheinander.

Wenn ich Dich jetzt richtig verstanden habe hast Du die gesamte Partition des USB-Sticks in einen Container umgewandelt ?

Sinnvoller wäre Truecrypt als runtime auf der FAT32 Partition zu haben und einen Container mit Deinen daten als Datei.

Oder habe ich gerade Dein Problem nicht verstanden ?

Ich mache es so das ich einen versteckten Ordner anlege in dem die Containerfiles mit den privaten Daten liegen und alles nützliche wie Truecrypt, TOR usw. usf. in einem anderen Ordner unverschlüsselt und direkt ausführbar sind.

Oder willst Du verhindern das jemand erkennt ob Du Verschlüsselungssoftware einsetzt ?

Der gesamte Stick ist ein hidden container, d.h. es ist nichts drauf zu sehen.

Ich will verhindertn, dass jemand sieht, dass ich einen /hidden) Truecrypt-Container dem Stick habe. Ich möchte ihn aber trotzdem mit Truecrypt öffnen können auf einem Rechner, auf dem Truecrypt nicht installiert ist.

Also entweder machst Du es dann wie ich schon beschrieben habe (mit Deiner Variante zwei Partitionen davon eine Container wäre natürlich sicherer als meine mit verstecktem Ordner) oder Du mußt die genannte Lösung mit zwei Sticks nehmen.

Du könntest Dir natürlich auch eine passende CryptoAnonymLinuxDistri bootable auf dem Stick installieren.

Dann hast Du aber wieder das Problem ob Du beim fremden Rechner von USB Stick booten kannst …

Logik kurz und schmerzlos: Container lässt sich nur mit TC öffnen, also muss selbiges auf den PC, auf dem die Aktion stattfinden soll. Wie es dahinkommt, ist egal (auf dem Stick „neben“ dem Container, zweiter Stick oder vllt. doch aus dem Netz?)

hallo, suchte mir kürzlich die augen wund nach einer Lösung. Essenz: besser einen verschluesselbaren stick kaufen der dann truecrypt und den container enthaelt. die erste verschluesselung mag fremd sein, die zweite ist dann sicher. Alle Lösungen a la safeguard (verschluesselnde bootloader) kosten oder bedeuten das man vom stick booten muss. entweder es ist ein blinder fleck oder die logik das es nicht sicher sein kann auf einem fremden system seinen schluessel einzugeben sticht. keine expertenmeinung, hier spricht ein reiner trial and error hacker. nach langen trial and error jahren wuerde ich den verschluesselnden stick vorziuehen da es ewig dauern kann den „perfekten“ bootstick zu erstellen. die mehrkosten sind geringer als der wert der verlorenen lebenszeit zum testen. vielleicht waers ja auch mal was für ne linux-community, der volks-crypto-stick sozusagen.

TrueCrypt Portable gibt es aber an dieser Stelle ist Vorsicht geboten es gilt nicht mehr als Sicher. Wer ist eigentlich der Programmierer von TrueCrypt? CIA oder NSA oder wer?

Kein Link aber in c’t 2013, Heft 16 Seite 118 unten rechts. Selbst kompilieren.

„TruceCrypt Developers Association LC“ in Henderson, Nevada ist eine Briefkastenfirma.

Zertifikate sind abgelaufen!

So nun zum Thema. Auch ein Stick läßt sich partitionieren. Es gibt Sticks mit einem Einschub für einen zusätzlichen Speicher, also zwei Laufwerke nach dem einstecken.

Dann kann auf der einen Partition die Programme und auf dem anderen der TrueCrypt Container.

Es gibt inzwischen andere Verschlüsselungssysteme. LUKS für Linux und http://de.wikipedia.org/wiki/BitLocker für Windows.

Lesenswert ist auch noch

http://www.cop2cop.de/2010/03/31/passware-kit-forensic-entschlusselt-truecrypt-festplatten-innerhalb-von-minuten/

http://www.golem.de/1003/74189.html

Die Zeit ist schnelllebig. Ein heute geschriebenes TuTo kann morgen in den Abgrund führen weil die verwendete Software von der Gegenseite weiter entwickelt wird. Vielleicht so wie Skype?

ich halte es mit dem Kommentar von 5:48 pm.

Wenn du den gesamten USB-Stick als TC-Partition machst, bindet er sich trotzdem ja auch als Laufwerk an, was Windows (und vermutlich andere) als unformatiert anzeigen.

Eleganter wäre es in der Tat, den als Fat32 zu lassen, die Programme draufzuhauen, und im restlichen Teil dann den TC-Container (und evtl einen darin noch Hidden container) zu erstellen.

damit umgehst du 3 Probleme:

Der Stick wird als normaler Stick eingebunden. Du riskierst damit nicht ein versehentliches Formatieren!

Du hast alle Programme die du brauchst, um mobil crypten zu können.

Und du hast TC drauf, um das auch nutzen zu können…

@Webmole, Truecrypt IST sicher. Lies mal den ersten Kommentag deines Links.

„Das Passware Kit Forensic kann nur Passwörter von True Crypt entschlüsseln, wenn der Rechner vorher in Betrieb war.Wenn in der True Crypt Einstellungen “sicheres löschen des Speichers” aktiviert ist ,wird nach dem Logout das Passwort sicher aus dem Arbeitsspeicher entfernt. Somit funktioniert das Passware Kit Forensic nicht mehr. Des weiteren kann das Passware Kit Forensic keine True Crypt Container entschlüsseln.“

@Webmole: Ja, der hidden container bewirkt, dass der Stick als unformatiertes Laufwerk angezeigt wird. Das ist jetzt schon so.

Ich vermute mal, die einzige Lösung ist ein dreiteiliger: Truecrypt Portable, dann ein leerer Truecrypt Container (wenn man bei der Einreise etwa in die USA gezwungen sein wurde, den Container zu öffnen UND einen hidden container, den niemand sieht.

du hast auf device ebene verschlüsselt.

du musst stattdessen zwei partitionen anlegen.

eine bleibt unverschlüsselt.

die zweite verschlüsselst du und in dieser legst du eine hidden partition an.

dann sieht man natürlich truecrypt.exe auf dem stick aber du hast ja eine mit harmlosen daten belegte nicht-hidden partition mit der du begründen kannst warum truecrypt drauf ist.

klar: wenn der stick komplett verschlüsselt ist dann kommst du natürlich nicht an ein truecrypt.exe das im verschlüsselten bereich wäre wenn auf dem zielrechner kein truecrypt installiert ist. eine „self-extract“ lösung gibt es bei truecrypt nicht.

anderer vorschlag: wenn du mit deinem stick bei jemandem bist der kein truecrypt portable hat dann lädst du es dort aus dem internet. mit dieser variante kannst du mit deinem stick alles so lassen wie du es jetzt hast.

vlg & herzlichen dank für deinen klasse blog, mike

@mike; ja, ich werde es so machen und dann ein Tutorial drüber schreiben.

Mensch Burks, das oben fett markierte von Dir ist doch verrückt. Du kannst doch nicht mehr ganz normal sein. Das und die ganzen Tipps machen doch nur Herzprobleme.

Ich hatte Dir bereits an anderer Stelle irgendwo geschrieben das es keine sonderliche Hürde ist einen Truecrypt Container aufzuspüren. Übrigens: Je kleiner der Container ist umso besser. Eine volle 1TB HD mit einem 512 KB grossen Hidden Container als Datei (keine Partition) da dauert die Forensik schon einige Wochen. Da muss händisch einiges getan werden.

Was willst Du mit einem 4 oder 8 oder 16 oder sogar 32 GB grossen Hidden Container auf einem USB-Stick? Pack den auf Deinen Webspace und fertig. Reise in die USA ein und hol den dann ab.

Mach Dir lieber Gedanken über die Verschlüsselungstechnik und das Passwort. Hier kommen die Einschläge immer näher.

Ein Tutorial willst Du schreiben? Das gibt es bereits im Internet. Einige davon stuft sowas wie der BND oder der NSA aber glatt als terroristisch ein und sind ausserdem schwer zu finden und laufen fast immer nur unter einem POSIX. Das setzt Wissen voraus und das hast Du nicht.

Beimschreiben des letzten Abschnitts hast du aber das falsche Zeug geraucht….

[…] und bei bei Truecrypt gibt es alles auch in Englisch. Über die Details hatten wir uns auch schon hier am 15.07.2013 (vgl. auch die Links in den Kommentaren) […]