Die Trojaner sind vom Pferd gefallen

Die FAZ schreibt: „Der deutsche Staatstrojaner wurde geknackt“. Auch Heise formuliert „CCC knackt Staatstrojaner“ (von Krempl erwarte ich auch nichts anderes). Der CCC beginnt korrekt „Der Chaos Computer Club (CCC) hat eine eingehende Analyse staatlicher Spionagesoftware vorgenommen“, fährt dann aber leider auch im Medien-Neusprecht fort: „Die untersuchten Trojaner [sic] können nicht nur höchst intime Daten ausleiten, sondern bieten auch eine Fernsteuerungsfunktion zum Nachladen und Ausführen beliebiger weiterer Schadsoftware. Aufgrund von groben Design- und Implementierungsfehlern entstehen außerdem eklatante Sicherheitslücken in den infiltrierten Rechnern, die auch Dritte ausnutzen können.“

Im eigentlichen Bericht (Lesebefehl!) ist es korrekt: „Dem Chaos Computer Club (CCC) wurde Schadsoftware zugespielt, deren Besitzer begründeten Anlaß zu der Vermutung hatten, daß es sich möglicherweise um einen ‚Bundestrojaner‘ handeln könnte.“ (Anführungszeichen! Eben!)

Da fällt mir Wolfgang Fritz Haug ein: „Begriffe sind Abstraktionen, die dann brauchbar sind, wenn sie tatsächliche Bewandtnisse komplexer Gegenstände erfassen. Sie sind analytisch gewonnen Denkbestimmungen, deren Aufgabe es ist, aus dem fürs Denken einzig gangbaren Weg Konkretion zu erreichen.“

„Staatstrojaner“ ist ein Begriff, der ungefähr so seriös ist wie „friedenserzwingende Maßnahme“ für Krieg. Ausserdem wendet sich jeder humanistisch Gebildete mit Grausen ab, weil die sagenhaften Trojaner mitnichten in dem Pferd saßen, sondern die Griechen, und das trojanische Pferd als Computerprogramm dann auch so genannt werden müsste.

Ich habe jetzt das Vergnügen, rational denken zu dürfen, obwohl ich von einer Horde johlender Verschwörungstheoretiker umgeben bin und die wiederum von einer noch größeren Horde von ahnungslosen Dummköpfen, die gar nicht denken wollen.

Die Faz schreibt: Der Trojaner kann laut der Analyse des Chaos Computer Clubs (CCC) beliebige Überwachungsmodule auf den einmal infiltrierten Computer nachladen – „bis hin zum Großen Lausch- und Spähangriff“, wie CCC-Sprecher Frank Rieger in einem Beitrag für die „Frankfurter Allgemeine Sonntagszeitung“ schreibt..

Jetzt mal gaaaanz langsam und genau hinsehen. Die Pointe kommt jetzt:

Die spezielle Überwachungssoftware wird von den Ermittlungsbehörden unter anderem zur sogenannten Quellen-Telekommunikationsüberwachung genutzt. Die Quellen-TKÜ dient dazu, Kommunikation schon auf dem Computer eines Verdächtigen abzufangen, bevor sie verschlüsselt wird. Im Unterschied zur Online-Durchsuchung….

Hier geht es um das Abhören von Internet-Telefonie (Windows! Skype! „Die in den Trojaner eingebauten Funktionen sind das Anfertigen von Screenshots und das Abhören von Skype- und anderen VoIP-Gesprächen, allerdings können auch beliebige Schad-Module nachgeladen und ausgeführt werden.“) und um nicht anderes. Nicht mehr oder weniger. Es geht nicht darum, von fern ein Programm auf einen Rechner zu schleusen (welche IP-Adresse würde diese haben?) und den ohne Wissen des Nutzers fernzusteuern. Das jedoch kann man mit dem vom CCC analysierten Programm zweifellos („Die Malware bestand aus einer Windows-DLL ohne exportierte Routinen.“ Bekanntlich nutzt niemand Linux oder Apple.)

Die Zahnpasta ist leider aus der Tube, auch wenn sogar die FAZ darauf hinweist, dass die real gar nicht existierende „Online-Durchsuchung“ etwas anderes sei als die so genannte „Quellen-TKÜ“. Beide Begriffe stammen ohnehin aus dem Wörterbuch des Unmenschen, sind Propaganda und wurden vom Ministerium für Wahrheit in die Welt gesetzt, was bei der übergroßen Zahl der regimetreuen Medien zu der irrigen Annahme führt, man dürfe auch nur diese Begriffe benutzen.

„Der CCC betonte, die sogenannte Quellen-TKÜ dürfe ausschließlich für das Abhören von Internettelefonie verwendet werden“, schreibt Heise. Richtig, aber die Ermittler handelten offenbar nach der Maxime „legal, illegal, scheißegal“. Ich habe nichts anderes erwartet. Die Schad- und Spionagesoftware macht auch genau das, was man von ihr erwartet: „So kann der Trojaner über das Netz weitere Programme nachladen und ferngesteuert zur Ausführung bringen“. (Gemeint ist: das Trojanische Pferd).

Die ausgeleiteten Bildschirmfotos und Audio-Daten sind auf inkompetente Art und Weise verschlüsselt, die Kommandos von der Steuersoftware an den Trojaner sind gar vollständig unverschlüssselt. Weder die Kommandos an den Trojaner noch dessen Antworten sind durch irgendeine Form der Authentifizierung oder auch nur Integritätssicherung geschützt. So können nicht nur unbefugte Dritte den Trojaner fernsteuern, sondern bereits nur mäßig begabte Angreifer sich den Behörden gegenüber als eine bestimmte Instanz des Trojaners ausgeben und gefälschte Daten abliefern. Es ist sogar ein Angriff auf die behördliche Infrastruktur denkbar.

Avanti Dilettanti. Das ist eigentlich eine gute Nachricht, denn sie straft diejenigen Lügen, die glauben, „die da oben“ hätten von irgendwas eine Ahnung. Wie stellte sich das BKA-Chef Ziercke das vor mit der „Online-Durchsuchung“:

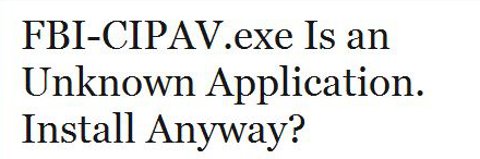

Dieses Programm, was wir da entwickeln, muss ein Unikat sein, darf keine Schadsoftware sein, darf sich nicht selbst verbreiten können und muss unter der Kontrolle dessen stehen, der es tatsächlich einbringt, wobei die Frage des Einbringens die spannendste Frage für alle überhaupt ist. Ich kann Ihnen hier öffentlich nicht beantworten, wie wir da konkret vorgehen würden. Sie können sich die abstrakten Möglichkeiten vorstellen, mit dem man über einen Trojaner, über eine Mail oder über eine Internetseite jemanden aufsucht. Wenn man ihnen erzählt hat, was für eine tolle Website das ist oder eine Seite mit ihren Familienangehörigen, die bei einem Unfall verletzt worden sind, sodass sie dann tatsächlich die Seite anklicken.

Sehr hübsch ist das Fazit im CCC-Bericht: „Wir sind hocherfreut, daß sich für die moralisch fragwürdige Tätigkeit der Programmierung der Computerwanze keine fähiger Experte gewinnen ließ und die Aufgabe am Ende bei studentischen Hilfskräften mit noch nicht entwickeltem festen Moralfundament hängenblieb.“

Jetzt aber Butter bei die Fische: „Wir haben keine Erkenntnisse über das Verfahren, wie die Schadsoftware auf dem Zielrechner installiert wurde. Eine naheliegende Vermutung ist, daß die Angreifer dafür physischen Zugriff auf den Rechner hatten.“

Anders geht es nicht. Daher muss ich auch kein Wort meines Buches zurücknehmen. Und nicht nur das: Wie sollen Ermittler die IP-Adresse einen Rechners herausfinden? Was machen sie, wenn Linux zum Einsatz kommt? Egal: Das dumme Volk denkt, „sie“ wären ohnehin schon drin. diesen Einrdruck zu vermitteln, sind die Medien ja da. Das war jetzt meine Verschwörungstheorie.

Update: Nein Zeit online, die „Online-Durchsuchung“ funktioniert eben nicht – nur mit physischen Zugriff auf einen Rechner – und das nur bei Windows 32 Bit, und auch nur bei Internet-Telefonie. Es ist zum Haare Ausraufen.

Kommentare

22 Kommentare zu “Die Trojaner sind vom Pferd gefallen”

Schreibe einen Kommentar

An die IP kommen sie durch das „i´m ready“ der Schadsoftware an den Server in Ohio. Gut erkennbar durch eigene frames auf einem https-port.

Ich meinte: wenn es NICHT um Skype/Internet-Telefonie geht.

Schon. Nur heisst es ja „Ein nicht verbundener Client versucht in unregelmäßigen Abständen, sich per

TCP zum Server zu verbinden. Bei Erfolg sendet er ein Null-Byte und einen

Header von 64 Byte Länge. Ist der C+C-Server an den Daten interessiert, sollte

er sie entschlüsseln.

Der Klartext des Paketes beginnt immer mit dem Magic C3PO-r2d2-POE“

Ergo: Sobald das System startet meldet es sich beim c+c. Der gibt dann Bescheid „Das Ding wartet auf deine unverschlüsselten Befehle“ also bspw. Ablegen böser Daten.

Hallo Burks,

mach bitte — ähnlich wie bei deinem zweiten Lieblingsthema „JavaScsript“ — nicht den Fehler, und werde zum absoluten „Rumpelstilzchen“ „ich weiß, was, was du nicht weißt, ätschbätsch“. Der „Bundestrojaner“ kann sehr wohl ohne pyhsischen Eingriff auf einem Rechner installiert werden. Beispielsweise indem man den Trojaner per Mail ans Umfeld des zu Infizierenden sendet und das Umfeld (technisch nicht begabte Mitarbeiter) die Software dann isntallieren. So schon zig-Mal durch den Chinesischen Überwachungsstaat und Falung Gong passiert. Hier dann jedes Mal eine Triade loszulassen, dass Ätschbätsch-einfache-Mitarbeiter-keine-Netzwerkkenntnissse-und-Virenkenntisse haben, ist ein wenig Aso … Das lenkt nur von der eigentlichen Problematik ab, was und warum diese Software entwickelt wurde. Dass da nirgends eine Person sitzt, der „mal schnell irgendwelche Rechner“ durchsuchen kann, ist klar. Auch scheinst du dich nicht mit der kreativen „Auslegung“ von Gesetzen durch Behörden auszukennen, die die TKÜV eröffnet; vor der TKÜV hat es Behörden nämlich nichts gebracht, heimlich Software zu installieren, da ist aus Behördensicht erst jetzt sinnvoll. Das sind keine Kleinigkeiten und das solltest du vielleicht mal bei deinen Triaden gegen technisch ungeschuldem Personal berücksichtigen …

Tach,

danke für die Analyse. Für einen Computerlaien wie mich, ist es immer hilfreich, wenn jemand, das Kauderwelsch der Experten in ein einigermaßen verständliches Deutsch übersetzt. Ich hatte mit großem Interesse bereits den Artikel in der Sonntags-FAZ gelesen, die ja nun wirklich nicht als linkes Kampfblatt bekannt ist, sich aber sehr kritisch geäußert hat.

Bezeichnenderweise scheint es noch keine Stellungnahme der Behörden zu geben. Denkbar wäre, dass sie sich darauf berufen, die Software von Dritten entwickelt zu haben. das wäre bezeichnend. Entweder die staatlichen Stellen als Auftraggeber haben auch diese illegalen Backdoors mit in Auftrag gegeben. Oder sie haben davon mangels ausreichender Kenntnisse nichts gewußt.

Ich überlege noch, welche Alternative mir unbehaglicher ist.

VG, Bernd

rumpelstilzchen; „Beispielsweise indem man den Trojaner per Mail ans Umfeld des zu Infizierenden sendet“ – ich habe Windows 64 bit und Linux, nun frisch ans Werk…und ich öffne keine Attachments, die mir unaufgefordert zugesendet werden.

admin: „und ich öffne keine Attachments, die mir unaufgefordert zugesendet werden“.

Eben, und genau das ist der Denkfehler. Du gehst bei deinen Texten immer davon aus, dass der zu infizierende Rechner direkt angegriffen wird. Die TKÜV bzw. deren ursprüngliche Version erlaubte aber noch viel mehr. Beispielsweise auch das Umfeld des zu Infizierenden mit in den Wirkungskreis des Bundestrojaner einzubeziehen. Konkret heißt das, dass ich (in der ursprünglichen TKÜV) nicht dir, sondern jemanden aus deinem Umfeld, dem du vertraust, infiziere. Diesem schicke ich den Trojaner oder breche bei diesem ein. Ist dessen Rechner erst einmal infiziert und diese Person sendet dir einen Anhang per Mail, verseuche ich diesen Mail-Anhang und erhalte somit Zugriff auf deinen Rechner. In der ursprünglichen TKÜV wäre dies übrigens legal und vor Gericht verwendbar. Also: Du würdest von einem Bekannten, dem du vertraust, den Bundestrojaner auf deine Festplatte erhalten und eben nicht per Mail einer staatlichen Stelle. Und ich bin mir sicher, dass nicht alle deine Bekannten und Geschäftspartner, von denen du Attchements öffnen musst, ein gut abgesichertes System haben.

Weiter leben wir in einem förderalen Staat, was heißt, dass es wohl mehrere Bundestrojaner geben wird. Jedes Land kann da seine eigene Software basteln. Der CCC hat einen von mehreren möglichen Trojaner in die Hände bekommen. Deine Aussage, dass du 64bit bzw. Linux nutzt und daher alles in Ordnung sei, finde ich diesbezüglich etwas mutig.

Mich wundert bei deinen „Netzwerk-Sicherheitsabhandlungen“ nur immer wieder, dass du offensichtlich vergißt, dass der Standard-Angriffsweg auf einen Rechner, nie direkt auf diesen abzielt, sondern immer auf das schwächste Glied des eingebundenen Netzwerks. Dies kommt bei deiner Thematik nicht vor. Was machst du eben, wenn ich die Rechner deines Umfelds infiziere. Du willst denen allen „Linux“ und „64bit“ verpassen? Du willst sicher sein, dass diese sorgsam mit ihren Rechnern umgehen? Du willst sicher sein, dass beispielsweise die Behörde XY nicht den Rechner deines Steuerberaters infiziert und dieser dir dann die Software (unbeabsichtigt) per Anhang sendet.

Will der CCC nun von der Bundesregierung Kostenerstattung für seine Geschäftsführung ohne Auftrag verlangen? Der ganze Bericht ist ja ein unglaublich konstruktiver Vorschlag, wie der Staat noch besser und sicherer abhören kann.

Das einizg anarchische Moment an ihm ist der ausschweifende Gebrauch zu vieler verschiedener Schriftarten.

Hallo @rumpelstilzchen,

Burks hat Recht es ist kaum möglich einen Rechner gezielt über das Internet zu infizieren. Ich glaube ich bin kein krimineller, jedenfalls weiß ich es nicht, aber von fremden E-Mails würde ich nie etwas öffnen. Wenn ich jetzt bewusst kriminell wäre würde ich es auf keinen Fall tun. Weil ich auch immer wüsste wann von wem Post kommt. Aber anscheinend hast Du noch nie unter Windows > XP ein Programm installiert. Das System würde immer fragen willst Du ausführen. Bei Systemprogrammen würde immer etwas in der Art kommen. Es wird also eingebrochen um überhaupt zu schauen was für ein OS überhaupt installiert ist. Denke auch an NAT, die Rechner dahinter kennt nur der Router wie eine Fritz!Box.

Ich habe mal recherchiert was andere darüber schreiben. Es ist schon erstaunlich das immer wieder das Wort Trojaner fällt. Es ist kein Trojaner weil es kein Anwenderprogramm ist welches den Benutzer täuscht. Diese Schadsoftware ist überhaupt kein Anwenderprogramm sie ersetzt Teile vom Betriebssystem. Ein Betriebssystem ist kein Anwenderprogramm. Nebenbei bemerkt ist der Aldi Bot besser programmiert und kostet nur 5 – 10 Euro.

Diese Veröffentlichung zeigt doch die ganze Situation die in den Ermittlungsbehörden stecken. Andererseits bestätigt es mal wieder das eine Live-CD enorm schützt.

Bei dieser Gelegenheit sollte man sich frühere Aussagen von Ermittlern ins Gedächtnis zurückrufen und für die Zukunft merken wie die Leute reagieren. So habe ich in vager Erinnerung das ein höherer Polizist sagte für Banking nehme er Linux sonst Windows. Vielteich hatte er Insiderwissen?

Allgemein kann gesagt werden das Wort und Tat bei deutschen Politikern nicht übereinstimmen. Für diese Schadsoftware bedeutet es das aus und die Kosten?

Die Funktion CreateProcessA ist über 500 Byte verteilt, es geht hier nur um Aufrufe und das ist ein sehr großer Abstand und kommt ein verstecken gleich. Nach dem Programmablauf den der CCC beschrieben hat sind mehrere Programmierer beteiligt gewesen und ein langer Zeitraum vergangen. Die Software ist noch lange nicht fertig und zeigt das die Programmierer viel auf verstecken gesetzt haben. Das schlimmste daran ist das die Ergebnisse unverschlüsselt in die USA geschickt werden um so die Schuld auch noch fremden zu geben.

Der CCC hat schon recht wenn er meint das schlechte Programmierer die Autoren sind.

Angenommen, nur angenommen!

Sie brechen bei Dir ein, fummeln so ein Ding auf den Rechner, vielleicht nach vorherigem Keyloggereinsatz und behaupten dann vor Gericht, der Burks, der Depp, hat dann eben doch mal einen Mailanhang aufgemacht, nur ausnahmsweise. Da kannst Du dann zum Rumpelstilzchen werden, es wird nichts nützen, Du bist in der Beweispflicht und hast keine Chance.

Carsten

—

Internetzensur ist die Bücherverbrennung des 21.Jh.!

Thomas Thiele

Ich sage doch; Unter Umständen kann man etwas, installieren, wenn man den physischen Zugriff auf den Rechner hat. Aber bei mir kommen die an den Rechner nicht heran, wenn er ausgeschaltet ist. Wie wollten die das machen? Und heimlich einbrechen…also nee, das wäre schon ein Risiko. Ich vermute, dass die Software zum Einsatz kommt bei Hausdurchsuchungen bei DAUs und wenn sie einen V-Mann im sozialen Umfeld des Opfers haben…

Stellungnahme vom Bundesinnenministerium:

Wird nicht genutzt und ist nie eingesetzt worden

bwahahaha

@Brösel

„… Burks hat Recht es ist kaum möglich einen Rechner gezielt über das Internet zu infizieren. Ich glaube ich bin kein krimineller, jedenfalls weiß ich es nicht, aber von fremden E-Mails würde ich nie etwas öffnen. …“

Genau so eine Aussage führt zu meiner Kritik an Burks Beiträgen. Denn die ursprüngliche TKÜV sah vor, dass ich als Ermittler auch die Rechner des Umfelds eines Verdächtigen infizieren kann, darf und das dann vor Gericht verwerten kann. Also: Du erhälst den Trojaner dann nicht von einem Fremden, sondern von einem dir Bekannten per Anhang. Du scannst dann auch diesen Anhang, der Virenscanner wird aber nicht Alarm schlagen, da der Trojaner nicht bekannt ist. Obwohl du alles richtig gemacht hast — keine Anhänge von Fremden öffnen, Virenscanner — kann ein Trojaner so auf dein System gelangen.

Und: Ob man das Ganze jetzt als Trojaner/Schadsoftware/Online-Durchsuchung oder wie auch immer bezeichnet, ist meiner Meinung nach eine „akademische Diskussion für den Stuhlkreis“, an der ich mich ausdrücklich nicht beteiligen möchte. Diese Vorgehensweise ist zumindest seit der TKÜV (teilweise) gedeckt und ist die erfolgsversprechendeste, um auf fremde Rechner zu gelangen bzw. wurde ja schon oft angewandt.

Und, Burks: Deine Reaktion bzgl. der „DAUs“ werfe ich dir ja auch vor. Es steht außer Frage, dass die Online-Durchsuchung nicht so stattfindet, dass „da irgendjemand im ‚Kontrollraum‘ sitzt und sagt, er möge jetzt Zugang zu XY-Rechner haben und dann nur ein Schalter umgelegt wird“. Dass das so nicht funktioniert ist klar. Aber mit deinen Beiträgen trägst du dazu bei, dass User denken, dass Sie im Falle „Linux anwenden“ und „keine fremden Anhänge öffnen“ auf der sicheren Seite stehen. Und dem ist meiner Meinung nach eben nicht der Fall. Auch sind deine Begründungen häufig gegenüber „ungeübten Anwendern“ etwas, nennen wirs mal hochnäsig. Und was dabei raus kommt, sieht man ja an Brösels Kommentare, der sich da wohl ganz auf der sicheren Seite wiegt …

Ich lese Mails meistens auf meinem Linux Rechner. schick mir da mal einen Anhang…Ich dachte wir wären uns einig, dass der physische Zugriff nötig ist.

Der Trojaner wurde eingesetzt, mindestens 5x zur Strafverfolgung und wahrscheinlich auch von Geheimdiensten.

Bei den 5 Einsätzen zur Strafverfolgung wurden mehr als 60.000 Screenshot versendet, auch das ist aktenkundig dokumentiert. Online-Durchsuchung der Festplatte wäre möglich gewesen, laut Analyse des CCC, Platzierung von neuen Dateien wäre auch möglich gewesen.

Bloß weil Burks Linux einsetzt, ist das ganze Trojaner-Gerede eine Hysterie der Medien? Der Einsatz dieser Orwellschen Software ist real, das gibt es wirklich. Mir ist egal, ob der Trojaner per Netz kommt oder bei einem heimlichen Hausbesuch. während der Hausdurchsuchung (3x bei dieser Gelegenheit aktenkundig) oder bei der Gepäckkontrolle am Flughafen (1x bei dieser Gelegheit aktenkundig) installiert wurde. Ich schleppe meine Rechner nicht immer mit mir rum, es gäbe genug Gelegenhieten.

Träume weiter mit Deinem Linux, bis es zuspät ist (bis auch der erste Linux-Rechner aktenkundig infiziert wurde oder Du selbst in Protokollen des Staatsanwalt Deine Mails kannst).

Der physische Zugriff IST erforderlich. Zuletzt ging doch der Fall durch die Presse, bei dem die Software im Rahmen der Zollkontrolle auf dem Laptop implantiert wurde.

Wieso wird eigentlich für diesen Vollzugriff nicht gefordert, dass es technisch nicht möglich ist, mehr als vom BVerfG erlaubt abzuschnorcheln bzw. nicht draufzuspielen? Ach so. Es muss ja was draufgespielt werden …

Was für eine selstsame Diskussion, die derzeit durch die Medien geistert.

Erneut: Elsteronline nicht vergessen. Sobald der Bürger seine Steuererklärungen online übertragen muss, ist der Zugriff potentiell doch schon da. Elster teilt sofort mit: „Es ist der Zugriff auf ihren Rechner erforderlich.“

„Durch die Presse ging“ – das sagt doch schon alles. Kann man auf deinem Laptop Programme installieren, wenn man ihn dir (ausgeschaltet) am Flughafen abnimmt und eine Stunde unter Kontrolle hat? Siehste.

„Kann man auf deinem Laptop Programme installieren, wenn man ihn dir (ausgeschaltet) am Flughafen abnimmt und eine Stunde unter Kontrolle hat?“

Kann man auf nahezu jedem, bei dem die Festplatte nicht geschützt oder defekt ist. Bei einigen Rechnern muss man vorher das passende Betriebssystem installieren,

:-), bei anderen mit unverschlüsselten Platten kommt man mit einer Boot-USB/CD an das Dateisystem heran.

„Siehste“

Was seh ich? Gegen die Presseberichterstattung kann man einiges einwenden. Dass jetzt aber schon Gerichtsverhandlungen simuliert werden, kannte ich bisher nur von Salesch und Co..

„30-Sekunden-Takt

Trojaner der bayerischen Kripo übermittelt Screenshots“

http://www.golem.de/1102/81129.html

Die URL von dem RA ist leider überlastet. Ist das nicht derselbe, der dem CCC die Mandantenfestplatte überlassen hat?

Ich bin zu langsam für das Netz. Heise wusste das schon um halb Zwei: http://www.heise.de/newsticker/meldung/Staatstrojaner-Eine-Spionagesoftware-unter-anderem-aus-Bayern-1358091.html

Erfrischend, hier mitzulesen. Nur eine Anmerkung, Burks: Lass es beim Trojanischen Pferd. Denn im ionischen Dialekt Homers heisst es ja eigentlich nichts anderes als „hölzernes Pferd“. Zum „Trojanischen Pferd“ wurde es vor allem zur Beschreibung eben jener griechischen Strategie der Überlistung. Meine ich.

Was mich nun noch besonders interessiert. Welche Prophylaxe (außer Attaments nie öffnen, keinen mit einem Stick an der Rechner lassen etc.) gibt es eigentlich gegen solche „Wanzen“?

ACHTUNG! Dies ist eine wichtige Anfrage Eures Buchhalters Kostenstellen Anträge:

Wie soll ich zukünftige Screen-Mitschnitte und vor Allem die Mann-Tage für das Lesen und Auswerten derselben eigentlich verbuchen?

Gibt es schon Ziffern o.ä.?

Hinweise und Anregungen einfach auf Eurer Festplatte speichern.

Bitte keine verschlüsselten Mails mehr,

synchrones Mitlesen ist kostengünstiger Standard.

Liebe Grüße, Euer BKA